Android : le malware FluBot évolue et cible l’Europe

Le malware FluBot continue d'évoluer et d'être distribué sur les appareils Android au travers de nouvelles campagnes d'attaques, notamment en Europe qui est une cible privilégiée. Méfiance.

Pour rappel, FluBot est un Cheval de Troie bancaire qui s'installe sur les appareils Android et qui est capable de dérober des identifiants de connexion en affichant son propre formulaire de connexion en superposition de celui de votre banque. Ce n'est pas tout, il intègre d'autres fonctionnalités lui permettant d'envoyer ou d'intercepter les SMS (notamment pour récupérer les codes de vérification à usage unique), de désinstaller des applications, de désactiver Play Protect, de prendre des captures d'écran, etc.

Dans sa dernière version, FluBot a fait évoluer son algorithme de génération de domaine (DGA - Domain Generation Algorithm), et il génère des domaines à la volée afin de communiquer avec les serveurs C2. Le système DGA utilise près de 30 domaines TLD différents. De cette manière, il devient presque impossible de bloquer FluBot grâce à du filtrage DNS. En complément, FluBot se connecte au serveur C2 grâce à la méthode du DNS tunneling over HTTPS afin que les données soient masquées dans des requêtes DNS et que le flux soit chiffré.

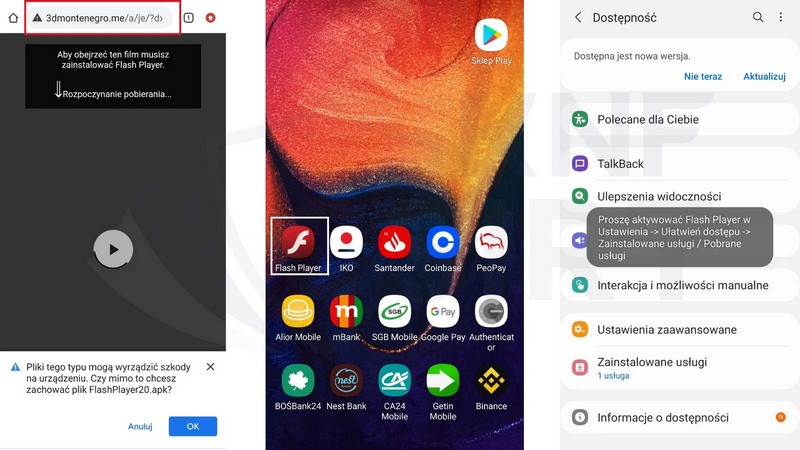

FluBot est distribué par SMS et ce message peut vous inviter à télécharger une mise à jour de sécurité pour votre appareil, ou encore une mise à jour d'Adobe Flash Player. Bien sûr, tout cela est faux et l'objectif est que vous téléchargiez le logiciel malveillant sur votre appareil.

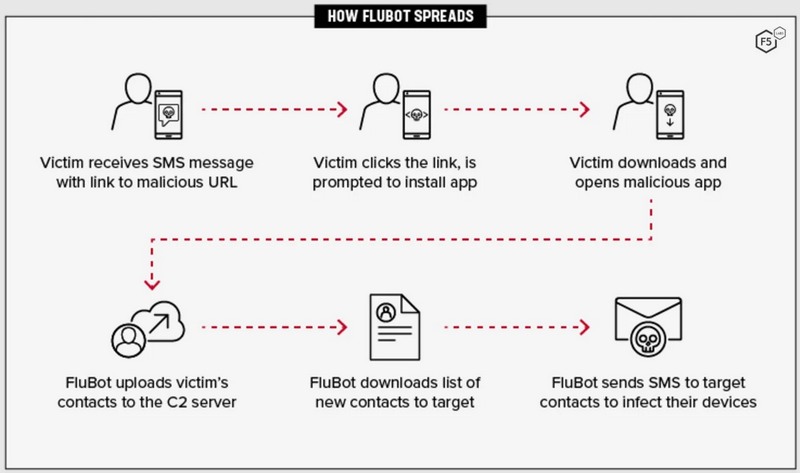

Comme l'explique F5 Labs au travers d'un schéma, une fois qu'une personne est victime de FluBot, la liste des contacts de l'appareil est exploitée afin d'envoyer des SMS malveillants et lui permettre de se diffuser.

En ce moment, FluBot semble particulièrement apprécier les SMS qui invitent à télécharger une mise à jour de Flash Player. Résultat, une application "Flash Player" apparaît bien sur le smartphone Android mais il s'agit en fait de FluBot. Voici un exemple sur le smartphone d'une victime polonaise :

Pour finir, je tiens à (re)dire qu'il vaut mieux éviter d'installer les packages APK en provenance d'Internet, à moins d'être sûr de l'origine du package (certains éditeurs distribuent des applications sous ce format directement plutôt que par les magasins d'applications habituels).