Configurer le RDP par GPO : activer l’accès, port par défaut, règle de pare-feu

Sommaire

I. Présentation

Dans ce tutoriel, nous allons voir comment configurer le RDP (Bureau à distance) par GPO pour permettre la connexion, modifier le port par défaut et configurer le pare-feu de Windows.

Dans un précédent tutoriel, nous avons vu comment modifier le port par défaut du RDP manuellement sur une machine Windows. Aujourd'hui, nous allons aller un peu plus loin et le faire par GPO pour permettre un déploiement sur un ensemble de postes.

Pour ce tutoriel, je vais utiliser un contrôleur de domaine Active Directory et un poste client sous Windows 11, mais cela fonctionne aussi pour Windows 10 ou d'autres versions de Windows / Windows Server.

II. Activer le RDP par GPO

Pour commencer, nous devons activer le RDP par GPO sur notre machine Windows car l'accès est désactivé par défaut.

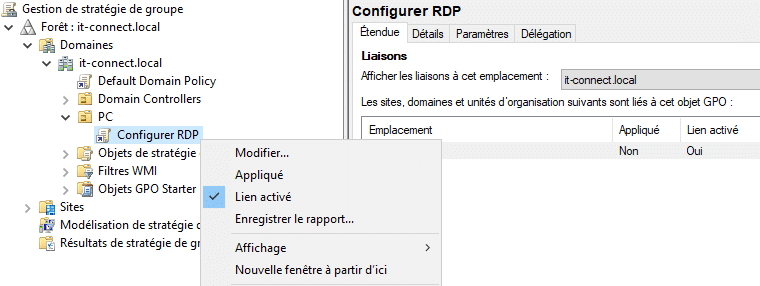

Créez une nouvelle GPO via la console "Gestion de stratégie de groupe". Pour ma part, je vais créer la GPO "Configurer RDP" : je vais utiliser cette GPO tout au long de ce tutoriel. Modifiez la GPO.

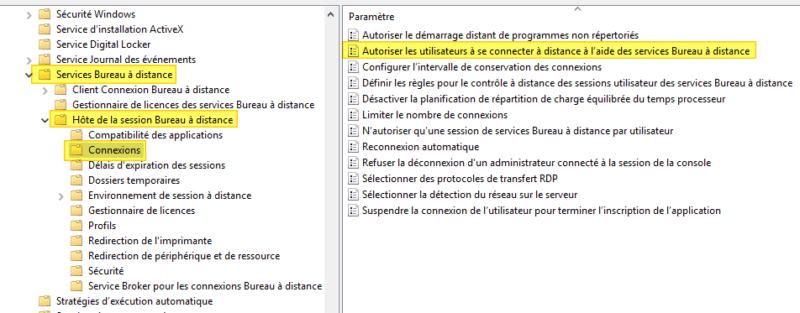

Pour trouver le paramètre qui permet d'activer le Bureau à distance, parcourez l'arborescence de cette façon :

Configuration ordinateur > Stratégies > Modèles d'administration > Composants Windows > Services bureau à distance > Hôte de la session Bureau à distance > Connexions

Le chemin est long, mais il est contient un paramètre qui m'intéresse :

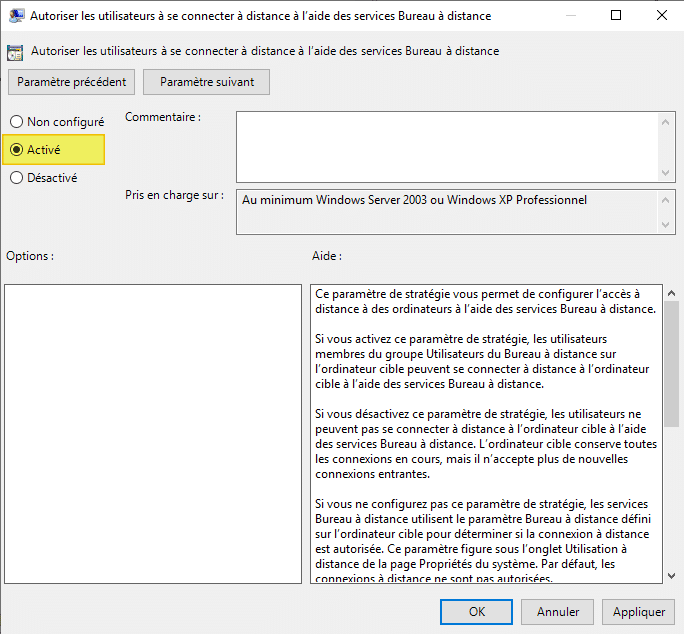

Autoriser les utilisateurs à se connecter à distance à l'aide des services Bureau à distance

Je vous invite à modifier ce paramètre pour le basculer sur l'état "Activé".

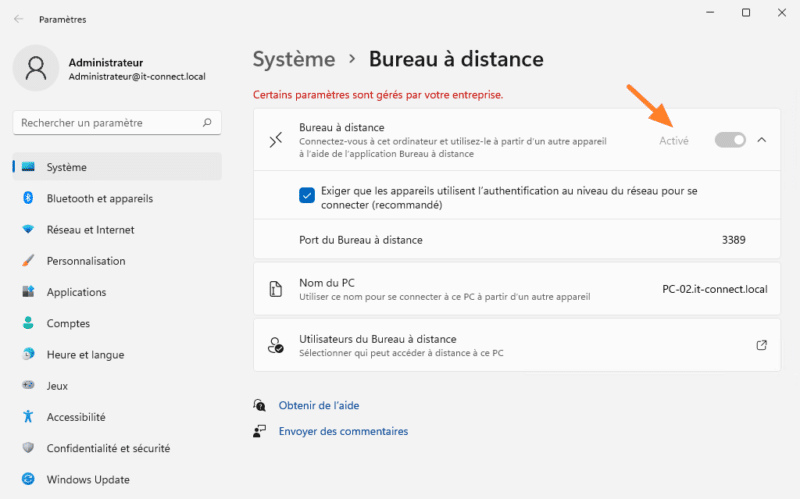

La GPO est prête pour cette première étape ! D'ailleurs, si vous mettez à jour les GPO (gpupdate /force) sur une machine sur laquelle s'applique la GPO de configuration du RDP, vous pouvez voir que le bureau à distance est actif. C'est bien la GPO qui a réalisé ce paramétrage : on ne peut pas modifier la configuration et c'est spécifié "Certains paramètres sont gérés par votre entreprise".

Passons à la suite.

III. Modifier le port du RDP par GPO

Par défaut, la connexion Bureau à distance s'appuie sur le port 3389. Il est préférable d'utiliser un port spécifique pour la connexion Bureau à distance, cela permet de masquer le service en quelque sorte. Pour cela, il faut modifier le Registre de Windows.

Toujours dans la même GPO, on va réaliser cette opération pour définir le port "13389" à la place de "3389". Parcourez la GPO de cette façon :

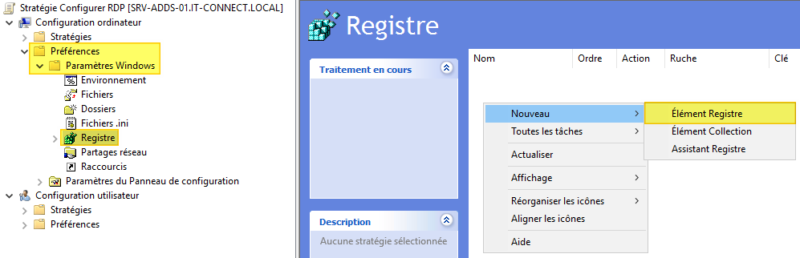

Configuration ordinateur > Préférences > Paramètres Windows > Registre

Ensuite, effectuez un clic droit et sous "Nouveau" cliquez sur "Élément Registre".

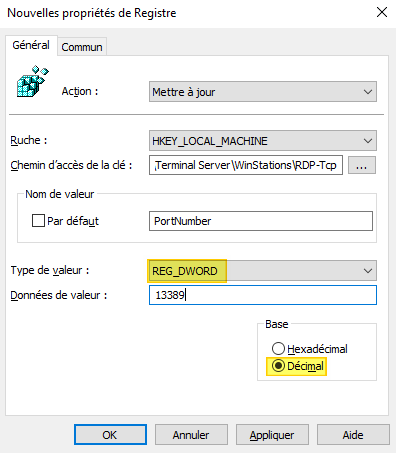

Configurez l'élément de cette façon :

- Action : Mettre à jour

- Ruche : HKEY_LOCAL_MACHINE

- Chemin d'accès de la clé : SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

- Nom de la valeur : PortNumber

- Type de valeur : REG_DWORD

- Données de la valeur : 13389 (votre port personnalisé)

- Base : Décimal

Vous devez obtenir ceci :

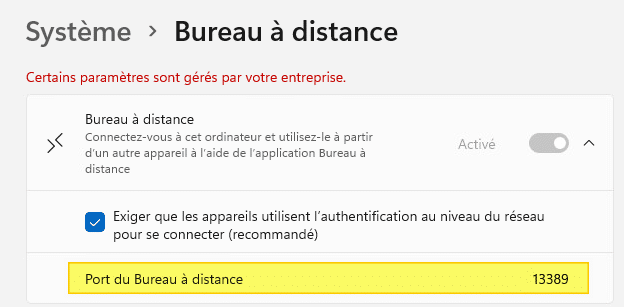

Validez et mettez à jour les GPO sur votre poste pour tester (avec "gpupdate /force")... Dans les paramètres du Bureau à distance, on peut voir "Port du Bureau à distance : 13389". Sur Windows 11, cette information apparaît clairement dans l'interface du système d'exploitation et c'est appréciable. Cependant, sur Windows 10, c'est différent car il faut aller dans les options avancées du Bureau à distance pour le voir, ou alors dans le Registre Windows directement.

Pour le moment, le Bureau à distance est activé et accessible sur le port 13389 sur le poste Windows 11. Par contre, depuis une machine distante, cela ne fonctionne pas ! Pourquoi ? Tout simplement parce que le pare-feu Windows bloque la connexion.

IV. Autoriser le RDP dans le pare-feu par GPO

Pour terminer, nous allons autoriser le Bureau à distance dans le pare-feu de Windows, toujours avec notre GPO.

Plusieurs cas de figure :

- Vous souhaitez utiliser le port par défaut du Bureau à distance (3389) : passez directement au point B.

- Vous souhaitez utiliser un port personnalisé : suivez toute la procédure

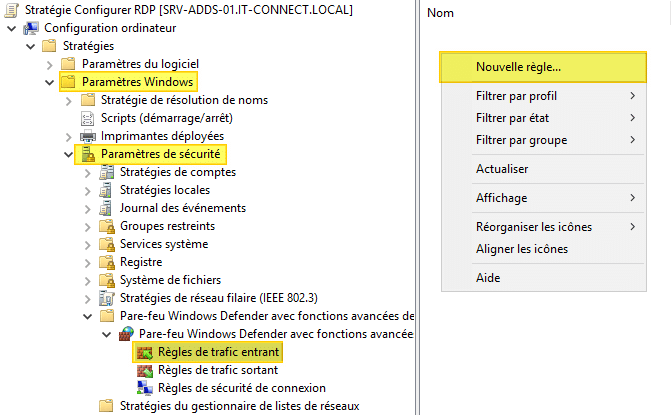

Dans tous les cas, pour créer une règle de pare-feu, procédez comme cela :

Configuration ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Pare-feu Windows Defender avec fonctions avancées de sécurité > Règles de trafic entrant

Créez une nouvelle règle : clic droit puis "Nouvelle règle".

A. Autoriser le RDP sur un port personnalisé

Nous ne pouvons pas utiliser la règle prédéfinie et intégrée à Windows car on ne peut pas personnaliser le port. La règle par défaut autoriserait l'accès RDP sur le port 3389, sauf que ce n'est pas ce que l'on souhaite. Nous allons créer notre règle de toute pièce.

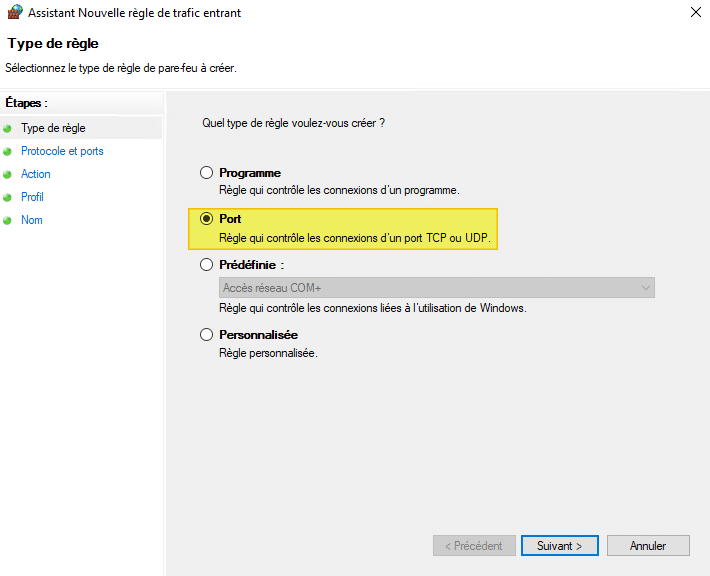

Pour le type de règle, choisissez "Port".

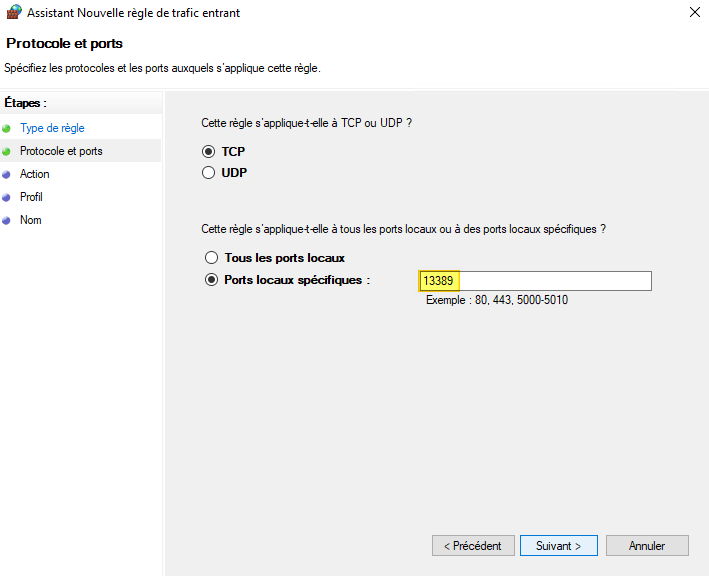

Choisissez "TCP" et cochez "Ports locaux spécifiques" pour préciser "13389" (ou une autre valeur, selon votre choix).

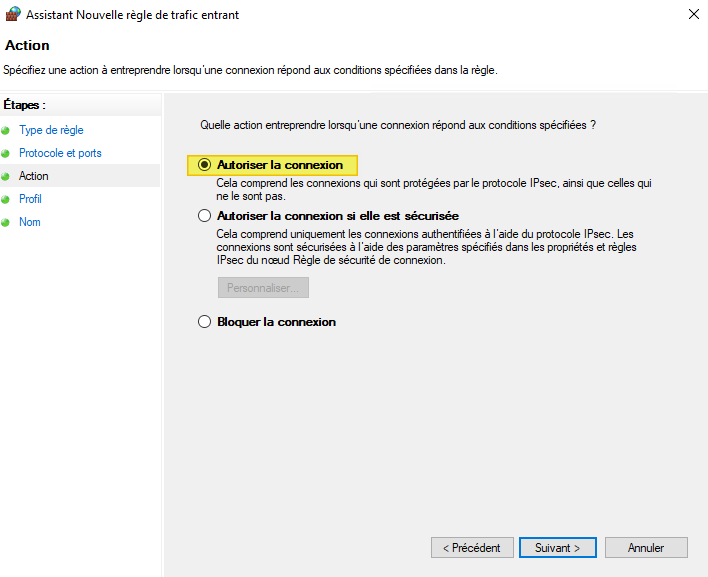

Cliquez sur "Autoriser la connexion" puisque nous souhaitons laisser passer ce flux.

Passez la section "Profil" sans apporter de modification, enfin si vous souhaitez autoriser seulement la connexion depuis votre LAN, cochez seulement le profil "Domaine".

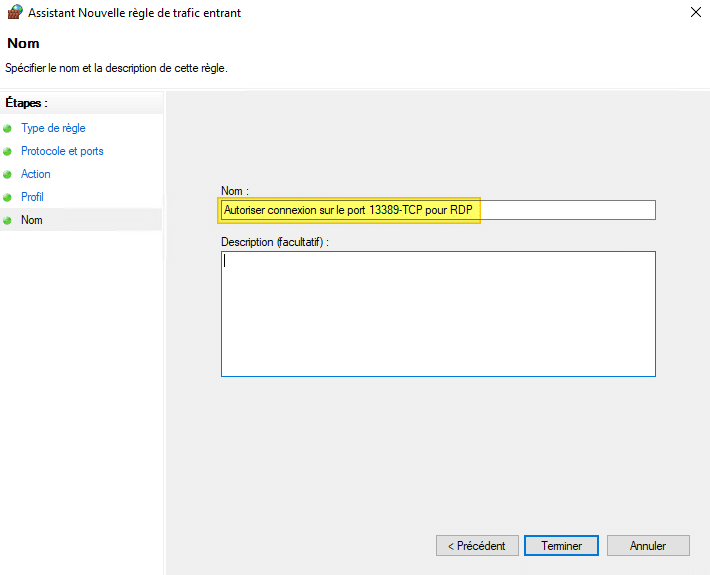

Donnez un petit nom à la règle et validez.

Si vous le souhaitez, vous pouvez accéder aux propriétés de cette règle pour affiner. Par exemple, pour autoriser seulement les machines appartenant à un sous-réseau spécifique à se connecter.

B. Configurer la règle RDP "Bureau à distance" par GPO

Si vous activez le bureau à distance manuellement sur une machine Windows, la règle "Bureau à distance" intégrée dans le pare-feu Windows sera activée automatiquement. Du coup, si vous créez une règle pour autoriser la connexion sur un port personnalisé, cette règle restera active inutilement (et donc le port ouvert). Dans ce cas, il est préférable de bloquer la connexion sur ce port : c'est que nous allons faire.

Par contre, si vous souhaitez utiliser le port par défaut du RDP, vous devez activer cette règle par GPO pour autoriser la connexion. La procédure est la même dans les deux cas, sauf que dans un cas on bloque, dans l'autre on autorise : faites le bon choix !

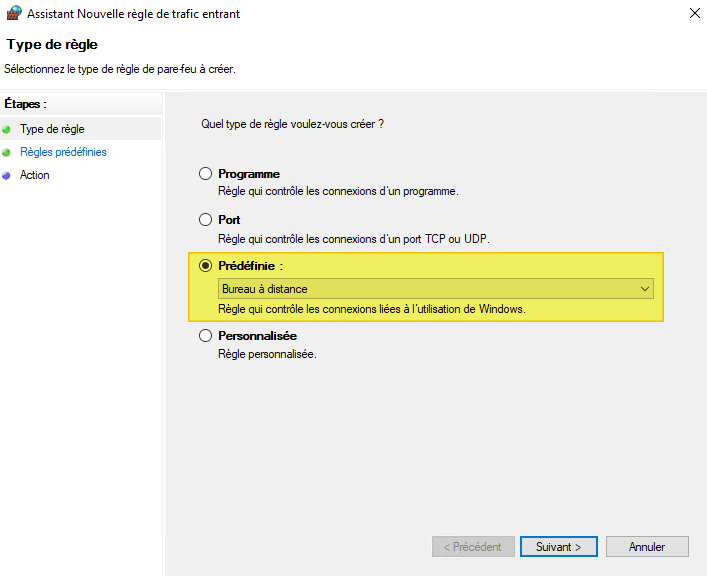

Créez une nouvelle règle et choisissez "Prédéfinie" puis "Bureau à distance".

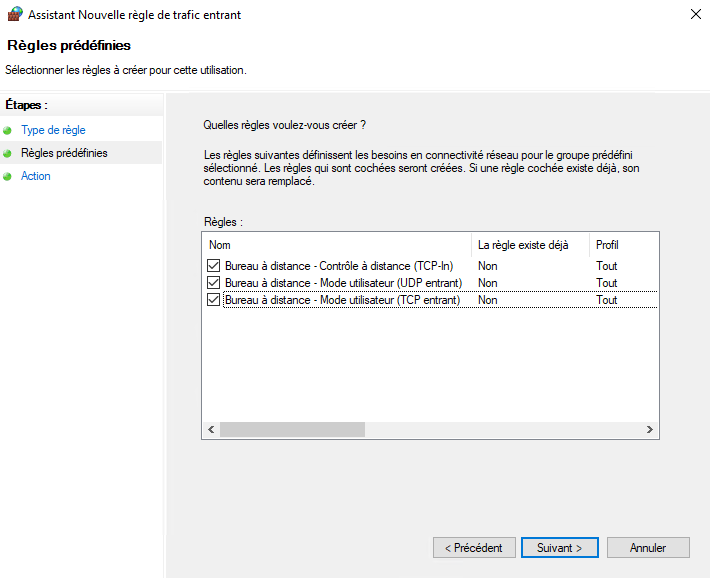

Continuez sans apporter de modifications.

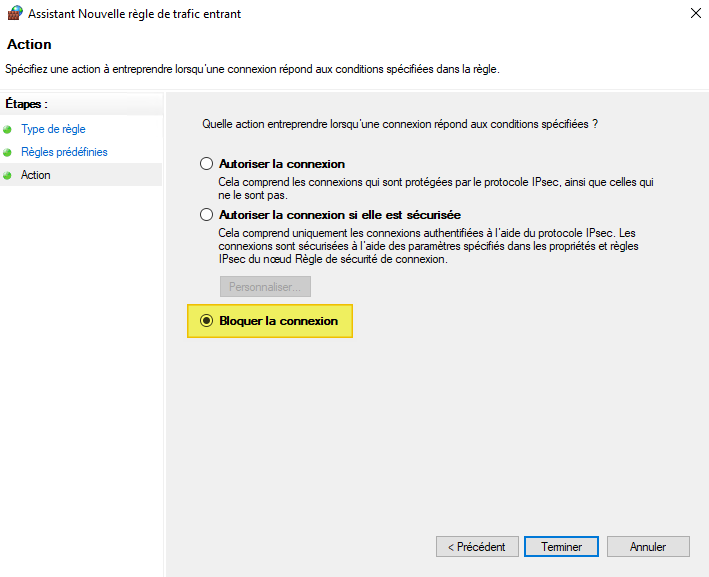

Choisissez "Autoriser la connexion" pour du RDP sur le port 3389, sinon choisissez "Bloquer la connexion" pour du RDP sur le port 13389 (puisque nous avons déjà créé une autre règle).

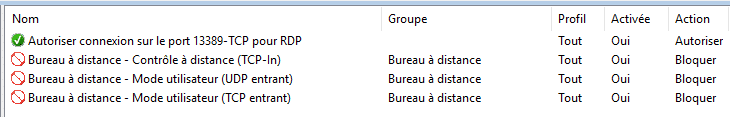

Voilà, le tour est joué ! Voici ce que l'on obtient :

Mettez à jour la GPO sur votre machine et vous devriez pouvoir vous connecter en RDP sur le port personnalisé ! Cela est valable sur toutes les machines où s'applique la GPO.

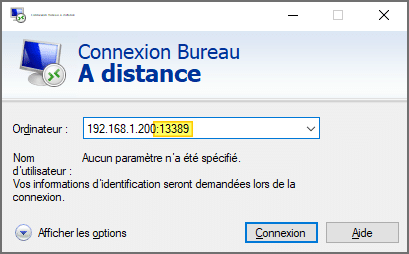

PS : pour se connecter en Bureau à distance sur un port personnalisé, il faut le spécifier à la suite de l'adresse IP / du nom d'hôte. Voici un exemple avec le numéro de port 13389.

Bonjour Florian,

Tout d’abord merci pour vos multiples tutoriel vraiment bien expliqué, très clair dans les manipulations à effectuer!

Cela fait plus de 2 semaines que je teste, recherche avant de poster ce commentaire, mais la je préfère faire appel à vos compétences !

J’ai vu que malheureusement le forum n’était plus disponible 🙁 dommage.

J’ai actuellement un windows serveur 2019.

Une machine windows 11

3 machines windows 10.

Je met place tout ca pour gérer la petite famille 🙂

Dans mes utilisateurs AD : j’ai un groupe

Famille qui a pour membres les groupes suivants

Parents/Enfants

Famille est membre des utilisateurs du bureau à distance

J’ai côté stratégie de groupe:

– une OU ( pour les utilisateurs )

Famille dans laquelle se trouve plusieurs OU ( parents / admin / dev / enfants) pour faire jouer l’héritage

– une OU Ordinateurs.

J’ai créé une GPO_RDP ( comme dans ce tuto + le tuto autorisé un groupe spécifique à se connecter au bureau à distance )

En mettant famille comme paramètre de sécurité / attribution des droits utilisateurs. ( ou sans car la famille fait partie du groupe utilisateurs du bureau à distance.

Malheureusement cela ne fonctionne pas..

J’ai regardé dans l’observateur d’événements. ( j’ai comme message la stratégie de groupe suivant n’était pas applicable en spécifiant stratégie de groupe locale) dans les paramètres de bureau a distance sur les machines j’ai bien le message que certains paramètres sont gérés par l’entreprise. Mais dans les utilisateurs qui ont accès au bureau a distance reste vide.

J’ai aussi effectué un rsop.msc qui par contre montre bien le groupe famille dans la stratégie de locale.

J’ai également gpresult /v ( /r etc..) ici j’ai stratégie de groupe locale filtrage non appliqué ( vide). Ce vide je n’arrive pas vraiment à l’interpréter….

PS : y a il un moyen pour communiquer sans polluer les commentaires ?

Merci par avance pour ta lecture et j’espère la réponse !

Bonjour,

Pour essayer d’y voir plus clair, quelques questions :

– Ta GPO s’applique sur l’OU « Ordinateurs » ?

– En local sur une machine où la GPO s’applique, dans le groupe des utilisateurs du bureau à distance, est-ce que tu vois ton groupe définit dans la GPO ?

– Au niveau de la GPO, est-ce que tu as modifié le filtrage de sécurité ou tu as laissé la valeur par défaut Utilisateurs authentifiés ?

PS : j’espère que le forum pourra revenir bientôt… en attendant il faut utiliser les commentaires ! 🙂

Cordialement,

Florian

Bonjour Florian !

Tout d’abord Merci pour ta réponse et rapide !

Les réponses aux questions 🙂

1- Ma GPO « GPO_RDP » s’applique sur l’OU « Ordinateurs » ( pour imager : la gpo dans dans le dossier Ordinateurs ) -> Dans l’onglet « Etendue » j’ai bien l’emplacement sur « Ordinateurs »

2- En faisant le RSOP sur la machine distance ( accessible uniquement via mon compte admin ) , j’ai bien dans les attributions des droits utilisateur / Autoriser l’ouverture… mon « groupe » autorisé ( Domaine\Famille )

Cependant dans l’outil « utilisateurs et groupes locaux » / groupe Utilisateurs du Bureau à distance aucun « groupe » n’est affiché

3- Dans l’onglet « Etendue » / Filtrage de sécurité : j’ai testé de mettre ( en lisant des forum et autres ) uniquement les « ordinateurs du domaine » et mon groupe « Famille »

je suis revenu à l’état initial, c’est à dire « Utilisateurs authentifiés »

J’espère que ca t’aidera à y voir plus clair 🙂

Merci par avance !

DF

Hooo !!! ca serait pas l’option « Paramètres de sécurité / stratégie locales / Groupes Restreints ?

j’ai ajouté mon groupe Famille et la miracle ca fonctionne !!!

Il a fallu que je te dérange pour trouver 🙂

désolé Florian !!! j’aurai du être patient 2 jours de plus !!

Mais avant que je « clore » le sujet , je me pose la question maintenant la différence entre « Attributions des droits utilisateurs » et le « groupe restreint » ce n’est pas « redondant » comme information ?

BOnjour,

merci pour ce tuto de loin, le plus avancée.

Cependant je n arrive pas a acceder a mon pc fixe deja avec un simple ping sur le meme reseau que mon mamachine local avec laquelle j ping, lun est sur 192.168.1.12 l autre .13, par contre le ping sur le serveur dema livebox 192.168.1.1 fonctionne depuis les 2 machines (fixe,et pc portable) je n y comprend rien.

Mon idee c est de fairedu bureau a distance depuis mon pc portable sur mamachine fixe, deja en partageant lememe reseau, je sais celan a as d interet particulier, et puis plustard de puis l exterieur