Création d’une règle de pare-feu avec un Fortigate

Sommaire

I. Présentation

Après avoir découvert ce qu’est un Fortinet dans un premier article, je voudrais vous montrer comment mettre en place une règle de Firewall avec quelques-unes des options de sécurité les plus utilisées pour la sécurité ou l’optimisation de notre trafic internet.

Il faut savoir qu’il existe une règle implicite par défaut qui bloque tout trafic non autorisé.

Nous allons voir aussi, comment créer un groupe d’adresses IP, un groupe de services nécessaire pour le fonctionnement des postes et enfin certaines options comme l’antivirus, l’optimisation du trafic WAN ou encore le filtrage web.

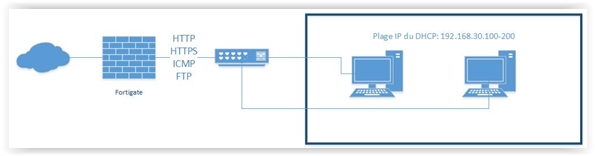

II. La maquette

Tout d’abord, voici le schéma de l’infrastructure :

Quand nous ouvrons les accès à Internet pour nos postes de travail, est-ce nécessaire d’ouvrir tous les ports ? Un principe de base en sécurité n’est-il pas de n’ouvrir (ou donner accès) qu’a ce qui est nécessaire ?

Si nous prenons exemple pour un poste de travail classique, pour accéder à Internet il a besoin du HTTP et bien sûr du HTTPS, du FTP éventuellement. En entreprise, ce sont les serveurs DNS internes qui s’occupent de la résolution de nom et les serveurs de courriel interne pour l’envoi et la réception de courriel.

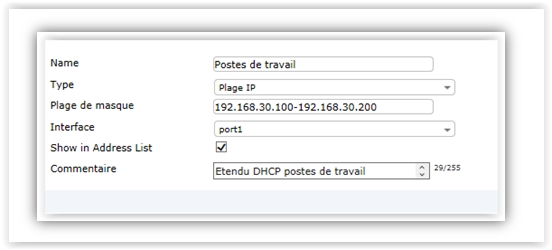

III. La configuration des adresses

La première étape va donc être de créer à travers notre interface de gestion web les adresses IP de nos postes de travail.

Ici nous mettons la même plage d’adresses IP que notre serveur DHCP qui est relié à une interface (ici le port1) sur notre Fortinet.

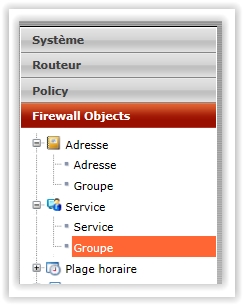

IV. Configuration des services

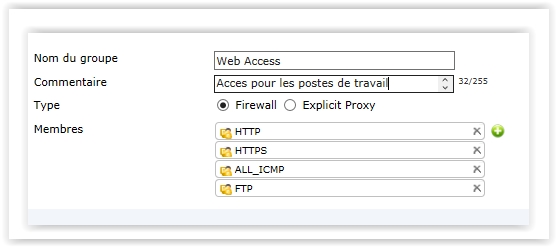

Par défaut, notre Fortinet connait les principaux services (associer à des ports et protocoles) utilisés (HTTP – TCP 80, DNS – UDP 53, etc…) ce qui facilite la création des objets. Toujours sur notre interface, allez dans Service et Groupe.

Nous allons réaliser la création d’un nouveau groupe nommé "Web Access" contenant les services voulus : ici le trafic HTTP et HTTPS ainsi que le trafic ICMP et FTP).

Ceci n’est pas une obligation de créer des groupes, mais cela facilite la vie pour la gestion des règles par la suite.

V. La configuration des profils de sécurités

Anti-Virus

Toujours sur notre Interface de gestion, allez dans l’onglet profil de l’antivirus

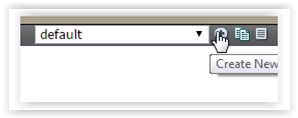

Nous pouvons créer un nouveau profil :

Comme toujours, nous devons donner un nom au profil, et simplement déterminer le trafic qui sera scanné par l’antivirus :

Dans le mode d’inspection, nous n’utilisons pas de proxy comme le nom pourrait le faire penser, mais simplement baser sur le flux, c’est une inspection paquet par paquet alors qu’en mode proxy, le Fortinet crée un buffer pour l’inspection.

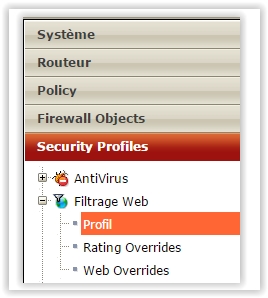

Filtrage web

Pour le filtrage de contenu, c’est comme pour le reste, allons dans le profil du filtrage web :

Là encore, nous pouvons créer un nouveau profil

Attention, afin que les catégories et leurs contenus soient mises à jour, il faut avoir une licence valide.

Ici on choisit encore les catégories que l’on souhaite bloquer ou surveiller. Par défaut, toutes les catégories sont autorisées.

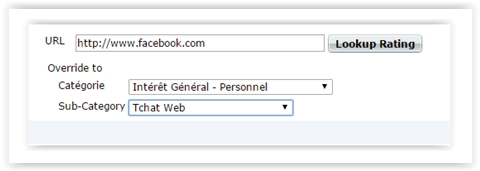

Bien sûr, il est tout à fait possible de créer sa propre catégorie ou de classifier un site dans une catégorie différente, comme le montrent les copies d’écran ci-dessous avec l'exemple "Facebook".

Contrôle applicatif

Notre Fortinet nous permet aussi de faire un filtrage par application afin d’empêcher certains logiciels comme uTorrent ou encore Adobe update.

Toujours dans la section profil de sécurité, mais dans l’onglet senseur applicatif.

Création d’un nouveau profil applicatif ou nous pouvons faire une recherche sur les applications que l’on souhaite et l’action qui l’on veut (bloquer ou logger).

Par défaut, toutes les applications sont autorisées

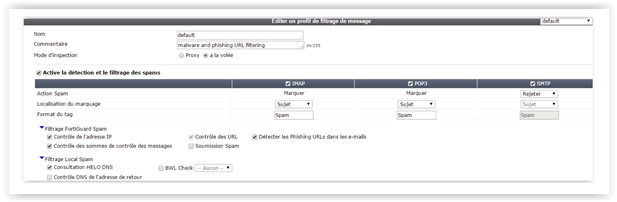

Filtrage de messagerie

Si nos postes de travail reçoivent leurs emails via un service externe (pop3, imap) et envoient directement les emails, nous pouvons activer le service antispam.

Fuite d’informations

Afin de contrer les fuites d’informations sensibles (comme les numéros de carte de crédits par exemple) nous avons la possibilité d’activer cette fonctionnalité.

Nous pouvons choisir le trafic qui sera inspecté (ici HTTP, SMTP, POP3 et IMAP) et l’action désirée comme le loguer ou l’interdire.

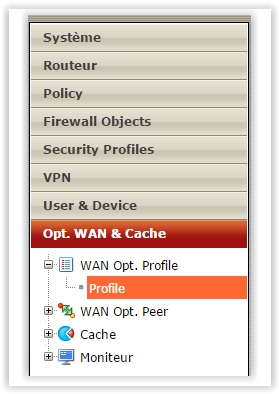

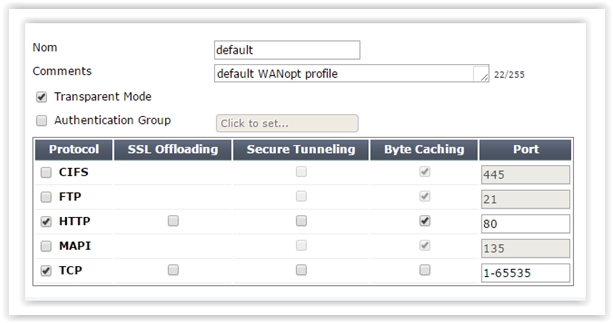

Optimisation trafic

Enfin le fortinet nous permet d’optimiser le trafic vers le web vers le lien WAN.

Dans l’onglet "Opt. Wan & cache", on choisit le trafic qui sera optimisé :

VI. La création de règles de Firewall

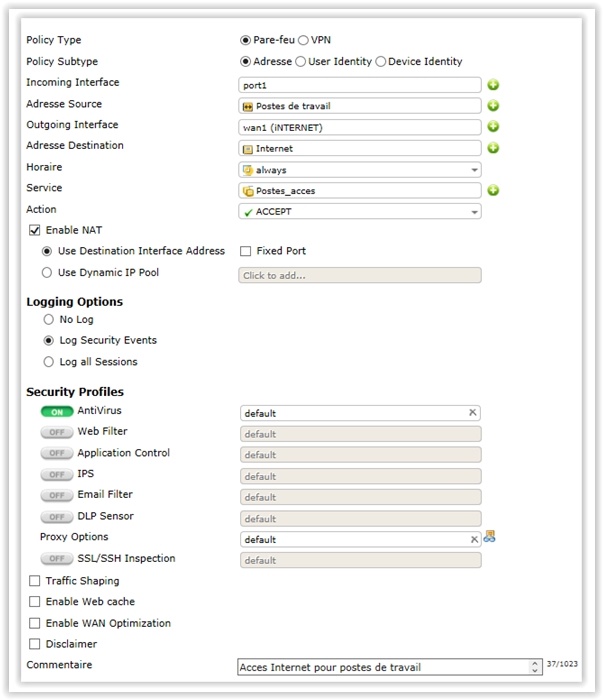

Pour finir, nous arrivons à la fin, à savoir la création de la règle de pare-feu qui permettra d’autoriser le trafic pour nos postes de travail.

Nous allons dans l’onglet policy et dans règles et création d’une nouvelle règle

Pour la configuration de notre règle, nous allons reprendre un peu tous les éléments configurés tout au long de cet article. Certains éléments sont obligatoires (la partie du haut de notre règle et d’autres en options (tout ce qui se trouve sous profils de sécurité.

C’est une règle de pare-feu que l’on souhaite :

- Interface d’entrée : Selon votre configuration

- Les adresses sources : Configuré en partie III ici

- L’interface de destination : Votre port WAN

- Les adresses de destinations : Vers Internet 0.0.0.0

- Les services : Configuré en partie IV ici

- L’action : Ici on autorise

Il faut penser à cocher le NAT puisque notre trafic sera bien "naté" sur Internet. Maintenant les options que l’on peut activer et que nous avons configurées dans cet article :

- L’antivirus

- Le filtrage web

- Le contrôle applicatif

- Filtrage de messagerie

- Fuite d’informations (DLP sensor)

Après, il nous reste plus qu’à déterminer si l’on souhaite active l’optimiseur de WAN (ici) et la cache (non montré dans cet article).

VII. Résultat

Après, il ne vous reste plus qu’à tester à partir d’un poste de travail si l’accès internet fonctionne !

Pour le trafic FTP également :

comment bloquer les videos de tout les sites

Bon article et merci beaucoup.

J’aimerais savoir par exmple, je dois installer un controleur de domaine sur windows server 2012. Où dois-je configurer le serveur DHCP et comment faire fonctionner les 2?

Merci d’avance

Tres bonne article. merci de cette découverte

Bonjour et merci pour l’article!

j’ avais une question.

Je dois faire transiter du FTPS ( FTP SSL) au travers d’un Fortigate, est qu’il faut que je crée un ports-range de tous les ports en mode actif avec une règle spécifique pour le serveur?

Ou je laisse auto négocier le Fortigate en mode Passif avec SSL inspection pour qu’il découvre par lui même le les ports à ouvrir?

Merci pour les futures réponses.

Bonjour

L’ordre des filtres est-il important ? Dans « Senseur applicatif », si on crée deux filtres contradictoires, lequel est appliqué ? Le premier rencontré ou le dernier ?

Salut! ça fait une bonne période que j’ai connu ce site et j’apprécie les videos, ma préoccupation aujourd’hui est que je suis en stage dans une une structure ou je suis censé installer et configurer le pare-feu fortigate et le gros souci est que je n’arrive pas a télécharger le FortiOSVM64 je compte sur vous pour me l’envoyer par mail si possible ou alors m’envoyer le lien de téléchargement.

Bonjour

Merci de vos instructions

J’en profite pour poser une question

Peut-on savoir les connexions entrantes depuis l’extérieur sur un poste précis de l’entreprise via TeamViewer s’il vous plaît

bonjour, j’ai trouvé personnellement comme certaines personnes ont écris que l’article est fort intéressant, très claire à comprendre et on la possibilité de mettre en place les bases d’un pare-feu fortinet en route. Mais j’ai une 2ème question et avec mes années d’expériences en restant une généraliste (pas de jugement, svp ) dès que je commence ce que je suis en train d’installer un kit réseau, comment trouver des informations plus pointues pour paramétrer mon forti (kit) après tous les tests que je vais faire( genre forum très bons et claires, tutos, didactiels ) enfin tous supports qui sans léser le temps de travail de ceux (admins ou autres ) qui les font (et je les en remercie infiniment beaucoup sont d’excellentes qualités ) pour les personnes comme dans mon cas puisse finir ce travail. Merci beaucoup pour tout et vos réponses. As

je suis censé installer et configurer le pare-feu fortigate et le gros souci est que je n’arrive pas a télécharger le FortiOSVM64. merci de votre assistance