En 2023, combien de temps faut-il pour craquer un mot de passe ?

Grâce à l'étude réalisée par l'entreprise Hive Systems, on connait le temps nécessaire pour pirater un mot de passe en 2023 ! À l'heure où les cartes graphiques sont de plus en plus puissantes, les mots de passe qui n'ont pas une force suffisante ne résistent pas bien longtemps... Faisons le point.

Depuis quelques années, Hive Systems publie une étude qui indique combien de temps il faut pour craquer un mot de passe, en fonction du nombre de caractères et du type de caractères. Pour cela, des tests avec du matériel différent sont effectués et pour cette version 2023, ChatGPT est évoqué également. Le tout en utilisant une seule et unique méthode : le brute force, à savoir une technique basique qui consiste à essayer toutes les combinaisons possibles jusqu'à trouver le fameux sésame.

Avant d'évoquer les résultats, il est important de préciser que les caractères spéciaux utilisés sont "^*%$!&@#" (et non l'ensemble complet) car ce sont ceux généralement acceptés sur les sites Internet. Par ailleurs, les tests sont effectués sur des hashs MD5 qui ne sont pas les plus robustes.... Il vaut mieux s'orienter vers le PBKDF2 SHA-256 comme le recommande le NIST (c'est le cas de Bitwarden, LastPass, 1Password, etc...).

Le matériel utilisé par les intelligences artificielles est redoutable !

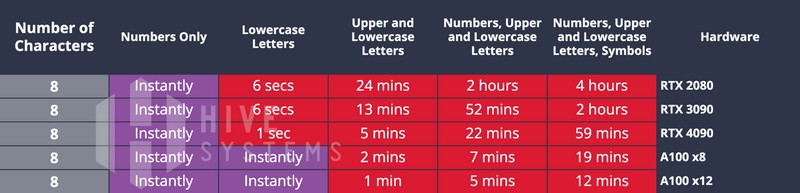

Au fil des années, Hive Systems a fait évolué sa configuration pour utiliser des cartes graphiques plus récentes et plus puissantes : RTX 2080, RTX 3090, RTX 4090. Ce qui est intéressant, c'est le nombre de hashs MD5 que le GPU peut traiter par seconde. Par ailleurs, Amazon AWS et ses GPU monstres A100 Tensor x8 ou x12 sont exploitables aussi. Ainsi, un mot de passe de 8 caractères avec des chiffres, minuscules, majuscules et caractères spéciaux résistera entre 12 minutes et 4 heures (au plus long, selon le modèle de carte graphique).

Ensuite, Hive Systems nous explique que l'on pourrait utiliser une intelligence artificielle surpuissante comme ChatGPT qui a été entrainé sur Microsoft Azure avec 10 000 GPU NVIDIA A100. Sans faire réellement le test, par manque de moyen bien sûr, les chercheurs expliquent qu'il est possible de calculer le gain en FLOPS (en calcul par seconde) puisqu'il y a une augmentation linéaire.

Après avoir fait cette estimation, on peut aussi déterminer le temps nécessaire à une IA de la puissance de ChatGPT pour craquer un mot de passe. Là où la configuration avec 12 GPU NVIDIA A100 met au plus 12 minutes à craquer un mot de passe de 8 caractères avec des chiffres, minuscules, majuscules et caractères spéciaux, la configuration de ChatGPT a besoin d'une seconde. Et si l'on enlève les caractères spéciaux, c'est instantané !

Combien de temps résiste un mot de passe ?

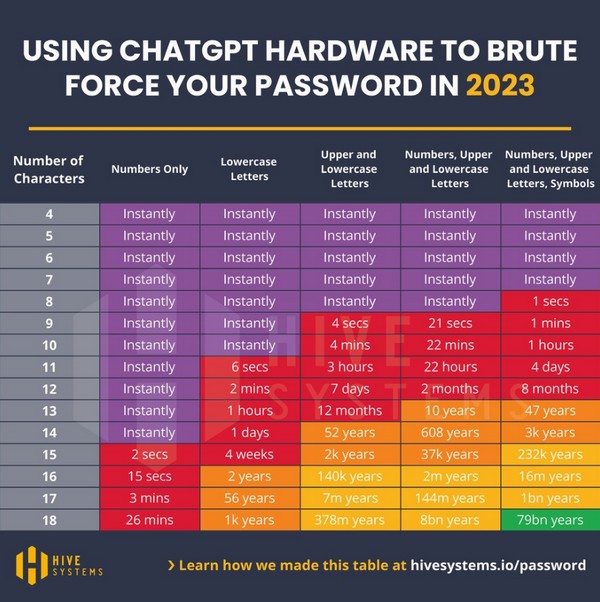

Même si tout le monde n'aura pas accès à une telle puissance de calcul, le tableau ci-dessous montre à quelle vitesse il est possible de craquer un mot de passe avec une configuration matérielle identique à celle utilisée par ChatGPT.

Si l'on regarde le tableau ci-dessous, ce n'est qu'à partir de 16 caractères qu'il faut plusieurs années pour craquer un mot de passe (sauf avec les nombres uniquement). Si vous avez l'habitude d'utiliser des mots de passe générés aléatoirement avec les 4 types de caractères, il faut générer des mots de passe d'au moins 13 voir 14 caractères.

Cette analyse joue en la faveur des passphrases puisqu'elles sont naturellement plus longues que les mots de passe ! À bon entendeur !

Dans la pratique, il est important de rappeler qu'une attaque par brute force est facilement détectable et qu'elle ne sera pas efficace contre les systèmes suffisamment protégés : l'adresse IP source pourra être bannie et/ou le compte utilisateur ciblé verrouillé.

Le rapport très complet est disponible à cette adresse.

Que pensez-vous de cette étude ?

De ma compréhension du rapport original, il n’est pas question d’utiliser chatGPT – qui de toute façon n’aiderait en rien face à un mot de passe aléatoire – mais d’utiliser *le matériel* ayant servi à entraîner chatGPT.

Bonjour

Il serait bien de traiter ce genre d’article d’une manière différente que la rubrique des chiens écrasés.

Donner le protocole de test par exemple au début.

Là on apprend à la fin que c’est en force brute mais on ne saura pas combien d’essais par seconde.

Parce que 8 caractères aléatoires dont caractères spéciaux, cela fait un paquet de possibilité.

A part quelques sites de vente par correspondance, tous les sites un peu protégés ne permettent pas plus de trois essais à la suite.

Et même si un site ne bloquait pas le nombre d’essais, combien techniquement pourrait on en faire réellement par seconde.

Autrement soit on est carrément bloqué soit il faut revenir le lendemain, soit confirmer par mail ou par un code reçu par sms.

Je ne vous apprends rien mais alors pourquoi ce genre d’article digne d’un journal à sensation.

Bonjour,

Je ne connaissais pas la rubrique des chiens écrasés… Vous parlez des attaques par brute force sur les sites Internet, et d’ailleurs j’évoque le fait que c’est facilement détectable et qu’il y a de fortes chances d’être banni au bout de quelques tentatives. Toutefois, le brute force peut s’appliquer dans d’autres cas, y compris sur une base de données obtenue dans le cadre d’un leak, d’un piratage, etc… Et là, il n’y a plus cette limite, ce qui signifie que les mots de passe seront plus ou moins résistants. En fait, tout dépend du contexte mais les données évoquées dans cet article sont tout de même intéressante car elle donne une tendance : le matériel est de plus en plus puissant, ce qui permet, en théorie de craquer les mots de passe plus rapidement.

Mais ce genre de craquage c’est pareil pour un IPhone sur un code alphanumérique? Donc je comprend bien un IPhone de 10 caractère alphanumérique peut être craque en quelques heures voir quelques jours?