Nimbuspwn : Microsoft découvre deux vulnérabilités dans Linux

Microsoft a découvert deux nouvelles vulnérabilités qui permettent une élévation de privilèges sur de nombreuses distributions Linux avec un environnement desktop. Cet ensemble de vulnérabilité a déjà son petit nom : Nimbuspwn.

D'après Jonathan Bar Or de l'équipe de recherche Microsoft 365 Defender, les vulnérabilités Nimbuspwn, associées aux références CVE-2022-29799 et CVE-2022-29800, "peuvent être enchaînées pour obtenir les privilèges root sur les systèmes Linux, ce qui permet aux attaquants de déployer des charges malveillantes, comme une backdoor root, et d'effectuer d'autres actions malveillantes via une exécution arbitraire de code en tant que root". Au final, l'exploitation de ces vulnérabilités peut permettre à un attaquant de déployer un ransomware sur la machine compromise.

Ces deux vulnérabilités sont situées dans un composant de Systemd nommé "Networkd-dispatcher", directement lié à la gestion du réseau sur une machine Linux afin de gérer les changements d'état d'une connexion réseau. Par exemple, il est capable d'exécuter un script sur un changement d'état du réseau. Le fait que ces vulnérabilités permettent de devenir "root", c'est probablement lié au fait que ce processus (daemon) démarre en tant que "root" au démarrage du système.

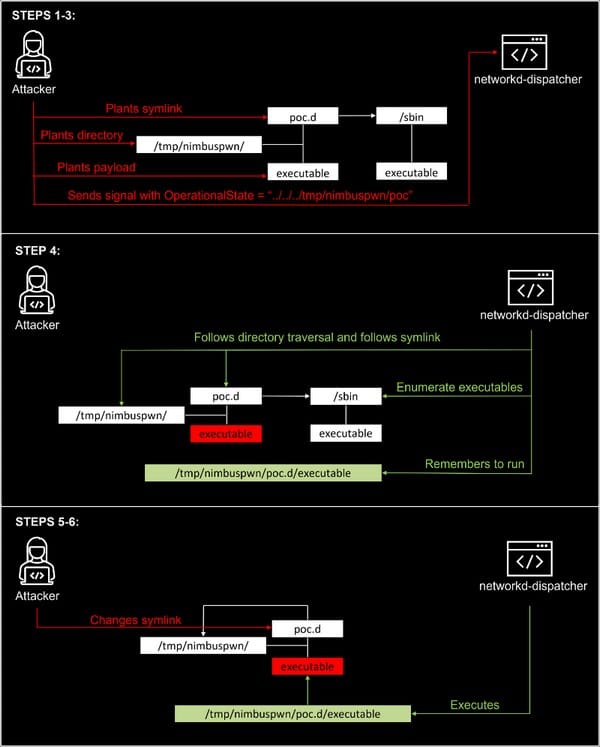

Ces deux vulnérabilités (CVE-2022-29799 et CVE-2022-29800) sont une combinaison de plusieurs techniques : directory transversal, symlink race, et time-of-check to time-of-use (TOCTOU) utilisables dans un scénario, où un attaquant contrôle un service D-Bus malveillant. Dans son rapport, Microsoft précise que sur les environnements de bureau Linux, il y a de nombreux composants D-Bus intégrés nativement.

Les utilisateurs de "Networkd-dispatcher" doivent mettre à jour leurs machines Linux dès que possible afin d'être protégés contre ces deux vulnérabilités. À en croire l'article de Microsoft, ces vulnérabilités touchent les environnements Linux avec une interface graphique. Les environnements "Serveur" en mode console, ne sont pas évoqués, et Microsoft ne donne pas d'exemple de distribution ou configuration vulnérable.

Le rapport complet publié sur le site de Microsoft est disponible ici, et il intègre notamment des informations sur les possibilités d'exploitation via un composant D-Bus.