Phishing Office 365 : 10 000 entreprises ciblées par cette campagne capable de contourner le MFA

Une campagne de phishing très importante cible les clients de Microsoft et plus particulièrement les utilisateurs d'Office 365. Le mode opératoire employé par les cybercriminels permet de contourner l'authentification multifacteurs (MFA). Explications.

D'après les chercheurs en sécurité de chez Microsoft, cette campagne de phishing a déjà ciblée plus de 10 000 entreprises depuis septembre 2021 ! À partir d'un compte e-mail compromis, les pirates émettent des e-mails de phishing aux autres salariés de l'entreprise, mais également aux partenaires externes, dans le but d'obtenir des paiements frauduleux. Lorsqu'un nouveau compte e-mail est compromis, il est utilisé à son tour pour diffuser des e-mails malveillants.

Suite à l'analyse effectuée par Microsoft, on apprend que les e-mails envoyés dans le cadre de cette campagne de phishing contiennent une pièce jointe HTML malveillante. Dans certains cas, et cela n'est pas nouveau, l'e-mail indique à l'utilisateur qu'il a reçu un nouveau message vocal et qu'il doit consulter la pièce jointe. Lorsque l'on ouvre cette page, une pseudo-page de chargement s'affiche, avant de rediriger l'utilisateur sur une page de connexion Office 365.

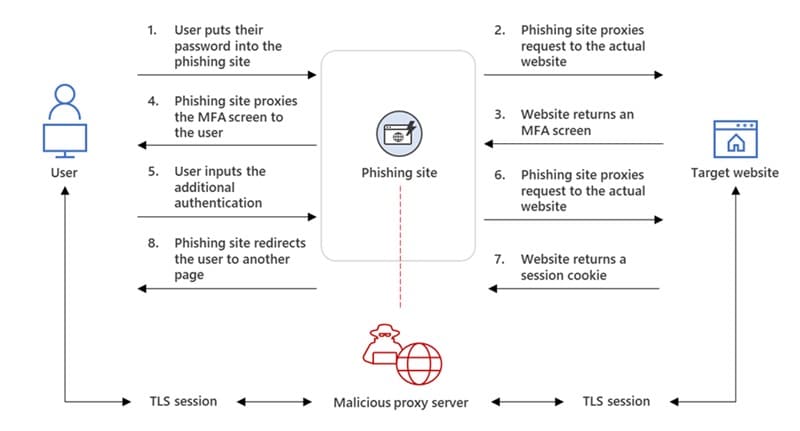

Là où la technique utilisée par les pirates informatiques est astucieuse et redoutable, c'est que le site malveillant mis en place sert de proxy HTTPS. Autrement dit, lorsque l'utilisateur navigue sur la page malveillante, ce sont des informations obtenues à partir du véritable site de Microsoft qui sont affichées, en temps réel. Le site des cybercriminels, en tant que proxy HTTPS, se positionne entre deux : le principe d'une attaque man in the middle.

Grâce à cette méthode, la connexion peut être effectuée auprès des services de Microsoft, jusqu'à l'étape du MFA (si la fonctionnalité est activée). Ainsi, si l'utilisateur complète le processus d'authentification, le pirate informatique peut récupérer le cookie de connexion de l'utilisateur ! Microsoft précise : "Dans plusieurs cas, les cookies attestaient d’une demande MFA, ce qui signifie que même si l’entreprise avait une politique MFA, l'attaquant a utilisé le cookie de session pour obtenir un accès au nom du compte compromis".

Certains seconds facteurs sont vulnérables à cette attaque, notamment le SMS et le code par e-mail, ce qui n'est pas le cas des méthodes basées sur la norme FIDO 2, comme les clés YubiKey. Malgré tout, cela reste intéressant de mettre en place le MFA car il permet d'éliminer un grand nombre d'attaques et de se protéger contre les méthodes classiques, comme le brute force. En complément, Microsoft recommande de configurer des règles d'accès conditionnel, par exemple.

Bien que le nom de domaine ne soit pas celui de Microsoft et qu'il correspond au nom de domaine mis en place par les cybercriminels, plusieurs éléments permettent de rassurer l'utilisateur :

- Lorsqu'il se retrouve face à la page de connexion Office 365, son adresse e-mail est déjà renseignée, comme quand il se trouve sur le site officiel

- La page de connexion Office 365 qui s'affiche reprend les éléments graphiques propres à l'entreprise (s'il y en a), notamment l'image de fond

- La connexion au site malveillant est sécurisée à l'aide du protocole HTTPS

Si besoin, je vous invite à lire mon tutoriel sur la configuration du MFA sur Office 365.