Phishing : Qbot infecte les machines Windows grâce à la calculatrice !

Les cybercriminels derrière le logiciel malveillant QBot ont utilisé la calculatrice Windows pour exécuter une charge malveillante sur les ordinateurs infectés. Cette version de QBot est distribuée dans le cadre de campagnes de phishing.

Le logiciel malveillant Qbot, appelé aussi Qakbot, s'en prend aux machines sous Windows et il s'agit d'un trojan bancaire qui est également utilisé pour déployer d'autres logiciels malveillants (notamment des ransomwares). Il emploi différentes méthodes et les cybercriminels cherchent toujours de nouvelles combines pour passer entre les mailles du filer et éviter la détection par les systèmes de protection de la machine.

Cette fois-ci, c'est par l'intermédiaire du chercheur en sécurité Pr0xyLife que l'on apprend que Qbot utilise la technique dite de "DLL side-loading" pour charger une bibliothèque malveillante sur la machine locale à partir d'un autre exécutable. Dans le cas présent, l'exécutable n'est autre que celui de la calculatrice version Windows 7, à savoir "calc.exe", qui est utilisée pour charger la DLL malveillante à la place de la DLL légitime.

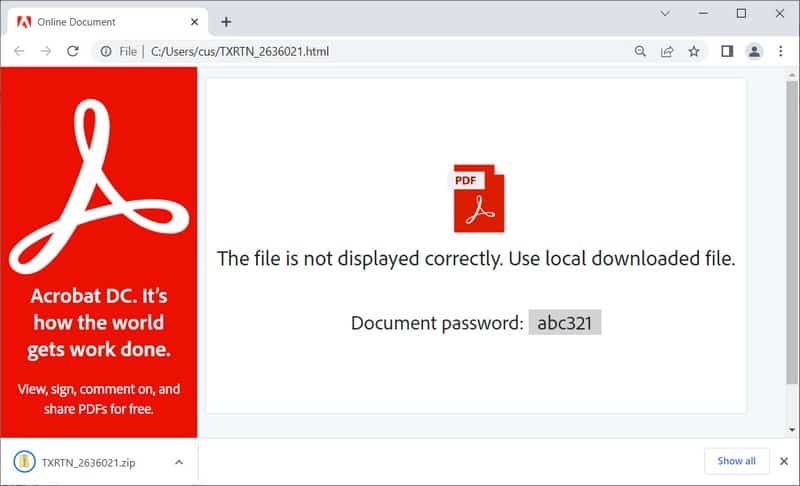

Pr0xyLife et les chercheurs de chez Cyble ont documentés cette nouvelle chaîne d'infection. L'e-mail envoyé dans le cadre de campagnes de phishing contient un fichier HTML en pièce jointe. Cette page, aux couleurs d'Adobe Acrobat DC, invite l'utilisateur à télécharger le document car l'affichage en ligne échoue. Le téléchargement permet à l'utilisateur d'obtenir une archive ZIP protégée par mot de passe, ce dernier étant visible sur la page HTML et il sert à éviter les analyses antivirus.

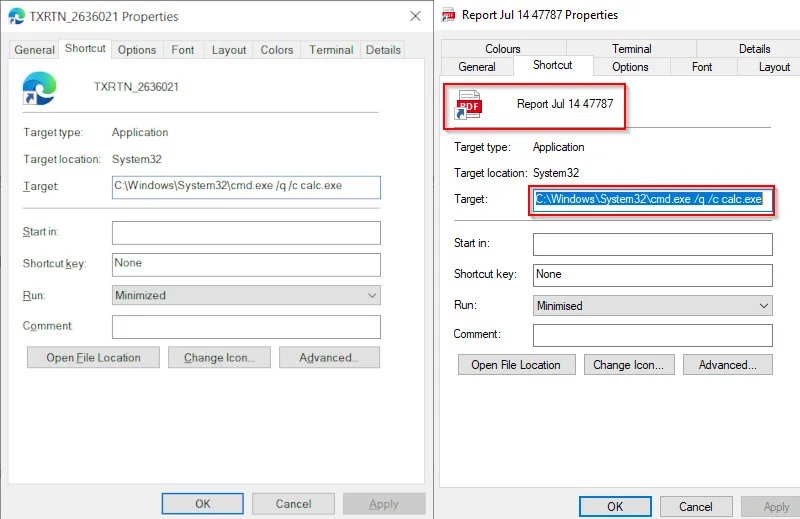

Cette archive ZIP contient une image ISO qui contient différents fichiers : un fichier LNK, une copie de la Calculatrice Windows à savoir un fichier "calc.exe" et deux fichiers DLL nommés WindowsCodecs.dll et 7533.dll, ce dernier étant la charge malveillante. Quand l'utilisateur monte l'image ISO, il voit seulement le fichier ".LNK" qui prend l'allure d'un fichier PDF mais qui n'en est pas du tout un puisqu'il sert à exécuter une commande sur le système qui va lancer la calculatrice.

Windows va alors chercher à ouvrir la calculatrice (contenue dans l'image ISO) et il va rechercher les DLL dont il a besoin, en regardant dans le même répertoire que celui où se situe l'exécutable "calc.exe", ce qui va permettre de charger les bibliothèques malveillantes via la calculatrice Windows ! Cette méthode permet de passer outre la détection de certaines solutions de sécurité.

Il est à noter que les pirates utilisent la version Windows 7 de "calc.exe" car cela ne fonctionne plus avec la calculatrice depuis Windows 10. Néanmoins, cette méthode d'infection fonctionne aussi sur les systèmes Windows les plus récents.