Une attaque massive cible 1,6 million de sites WordPress

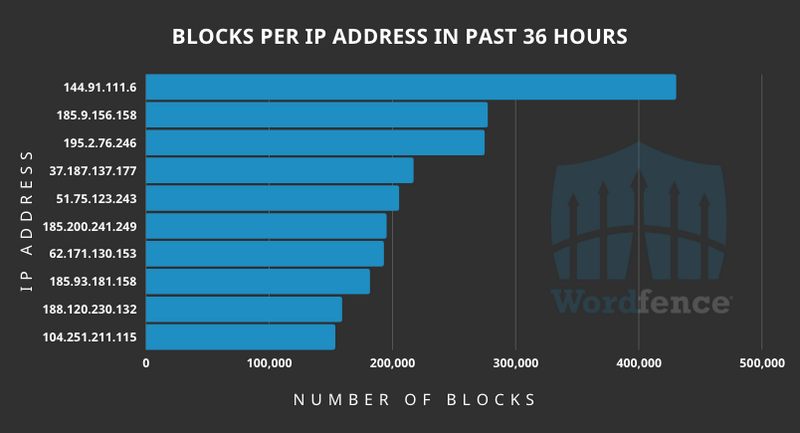

Ces derniers jours, les analystes de chez Wordfence ont détecté une attaque massive qui cible 1,6 million de sites WordPress, en s'appuyant sur un pool de 16 000 adresses IP pour effectuer l'attaque.

En l'espace de 36 heures, le système de protection Wordfence a bloqué 13,7 millions de tentatives d'attaques qui ciblaient 1,6 million de sites WordPress, mais pas n'importe lesquels ! Cette attaque cible particulièrement 4 extensions WordPress et 15 thèmes WordPress d'Epsilon Framework, car ils contiennent des vulnérabilités connues. Certaines de ces vulnérabilités sont corrigées depuis 2018 tandis que d'autres viennent d'être corrigées il y a quelques jours par les développeurs, et il reste encore un thème avec une vulnérabilité non corrigée.

Plus précisément, voici la liste des extensions touchées avec les numéros de version vulnérables :

- PublishPress Capabilities <= 2.3

- Kiwi Social Plugin <= 2.0.10

- Pinterest Automatic <= 4.14.3

- WordPress Automatic <= 3.53.2

Concernant les thèmes vulnérables, voici la liste également :

- Shapely <=1.2.8

- NewsMag <=2.4.1

- Activello <=1.4.1

- Illdy <=2.1.6

- Allegiant <=1.2.5

- Newspaper X <=1.3.1

- Pixova Lite <=2.0.6

- Brilliance <=1.2.9

- MedZone Lite <=1.2.5

- Regina Lite <=2.0.5

- Transcend <=1.1.9

- Affluent <1.1.0

- Bonkers <=1.0.5

- Antreas <=1.0.6

- NatureMag Lite – Pas encore patché !

Lorsque cette attaque réussit, les pirates parviennent à modifier deux options au sein de WordPress : "users_can_register" qui permet d'ouvrir les inscriptions sur le site, et "default_role" pour choisir le rôle par défaut des nouveaux inscrits, en indiquant la valeur "Administrateurs". Cela permet à l'attaquant de créer un compte sur le site et de devenir administrateur du site WordPress !

Pour vérifier l'état de votre site, il suffit de vérifier l'état de ces deux options via le menu "Réglages" puis "Général". Si vous utilisez l'un de ces plugins et/ou l'un de ces thèmes, vous devez effectuer les mises à jour sans attendre ! Pour le thème "NatureMag Lite", Wordfence recommande de ne plus l'utiliser, car il n'y a pas encore de mise à jour et il n'y a pas de solution temporaire pour se protéger, si ce n'est peut-être de restreindre l'accès à l'interface d'administration depuis une adresse IP publique spécifique.

Enfin, voici le top des adresses IP utilisées dans le cadre de cette attaque, sur un total de 16 000.

Merci pour l’information !