Windows 10 (1709) : Configurer les dossiers protégés

Sommaire

I. Présentation

La dernière version de Windows 10, nommée Fall Creators Update, intègre de nouvelles fonctionnalités liées à la sécurité du système d'exploitation, notamment pour renforcer la protection contre les ransomwares. Un ensemble de fonctionnalités est regroupé sous le nom "Windows Defender ExploitGuard" où l'on retrouve les fameux dossiers protégés sur Windows 10 Fall Creators Update, que l'on appelle aussi l'accès contrôlé aux dossiers (Controlled Folder Access).

Lorsque la fonctionnalité de dossiers protégés est active, Windows surveille l'activité sur des dossiers cibles, et s'il estime qu'une activité est suspecte ou malveillante au sein de l'un de ces dossiers, l'action sera bloquée. Ceci permet de se protéger contre les actions de chiffrement opérées par les ransomwares.

II. Activer et configurer l'accès contrôlé aux dossiers

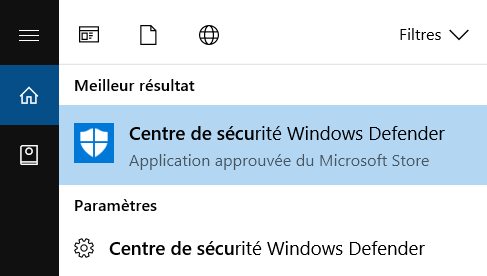

Non activée par défaut, cette fonctionnalité est disponible au sein du Centre de sécurité Windows Defender, qui regroupe l'ensemble des fonctionnalités orientées sécurité de Windows 10, y compris le pare-feu. Dans cette démonstration, nous allons tester l'efficacité de la fonction Controlled Folder Access via un pseudo-ransomware fournit par Microsoft.

On retrouve également au sein du centre de sécurité les paramètres pour les autres fonctions de Windows Defender ExploitGuard.

Note : Les fonctions intégrée à Windows Defender ExploitGuard sont capables de remonter des informations à la solution professionnelle Windows Defender Advanced Threat Protection afin de centraliser et analyser les journaux, avec pour objectif de détecter les attaques.

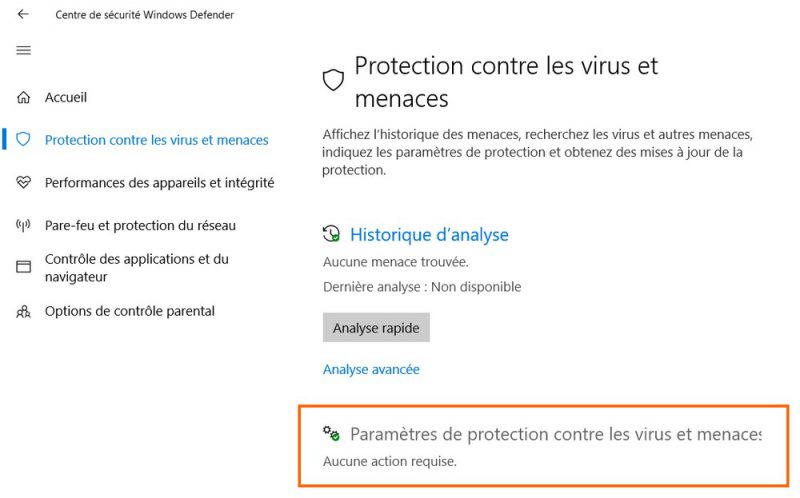

Accédez à "Protection contre les virus et les menaces" puis ensuite cliquez sur "Paramètres de protection contre les virus et menaces".

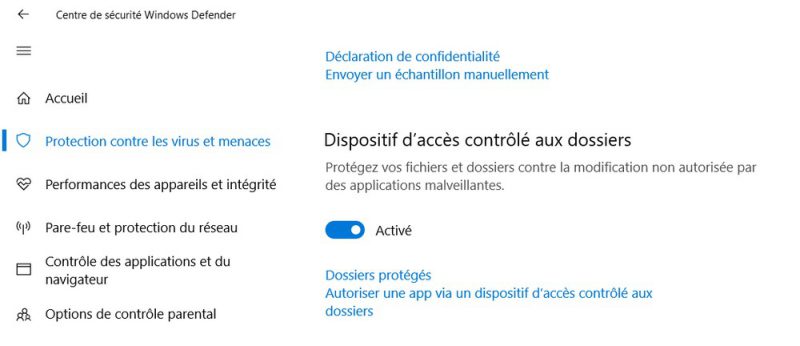

En descendant dans la liste, vous pourrez voir la fonction "Dispositif d'accès contrôlé aux dossiers" ce qui correspond aux dossiers protégés. Je vous invite à activer la fonction et à cliquer sur "Dossiers protégés". Remarquez également la présence de l'option "Autoriser une app via un dispositif d'accès contrôlé aux dossiers" qui permet de définir une application en liste blanche afin de l'autoriser à agir au sein des dossiers protégés.

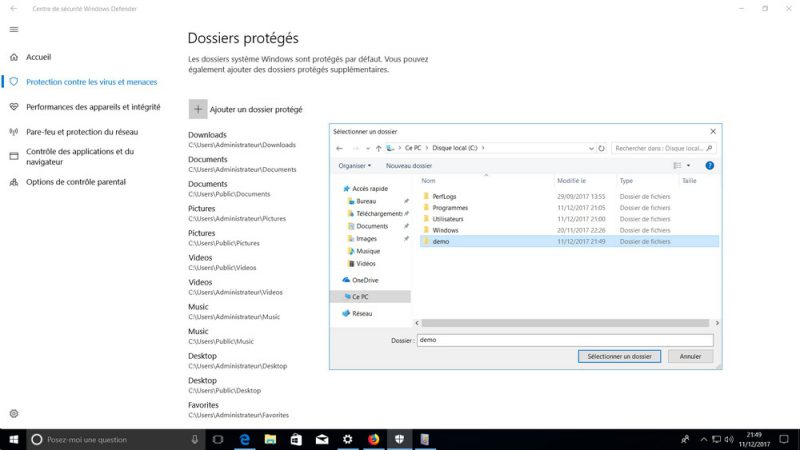

En cliquant sur "Dossiers protégés" vous allez visualiser la liste des dossiers protégés, à savoir par défaut un ensemble de dossiers systèmes.

Note : Comme les autres fonctions de Windows Defender ExploitGuard, les dossiers protégés disposent d'un mode audit qui permet uniquement de générer des journaux afin de mesurer l'impact de la fonctionnalité sur votre environnement, avant une mise en production.

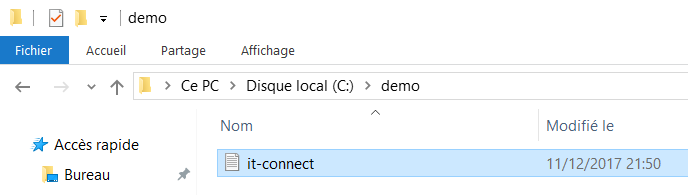

En cliquant sur "Ajouter un dossier protégé" vous pourrez ajouter un dossier. Je vous invite à créer un dossier "demo" dans "C:\" et ensuite ajoutez-le comme dossier protégé, le ransomware de test le prendra pour cible.

La configuration de la fonctionnalité est - déjà - terminée ; finissons la préparation de la démo. Dans le dossier "demo" créé un document texte d'exemple avec un peu de contenu :

III. Tester l'accès contrôlé aux dossiers

Nous allons maintenant tester l'efficacité de cette nouvelle fonctionnalité, à l'aide d'un exécutable faisant office de ransomware, fournit par Microsoft et disponible à cet endroit : https://demo.wd.microsoft.com/Page/CFA

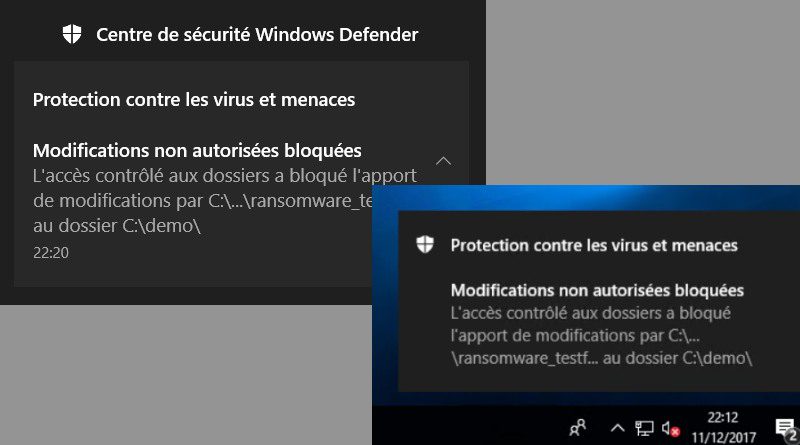

Dès lors que vous aurez récupéré l'exécutable, exécutez-le. On peut voir qu'après quelques secondes, Windows nous indique que la modification a été bloquée. Ceci apparaît sous la forme d'une notification, que l'on va retrouver dans le Centre de notifications de Windows 10.

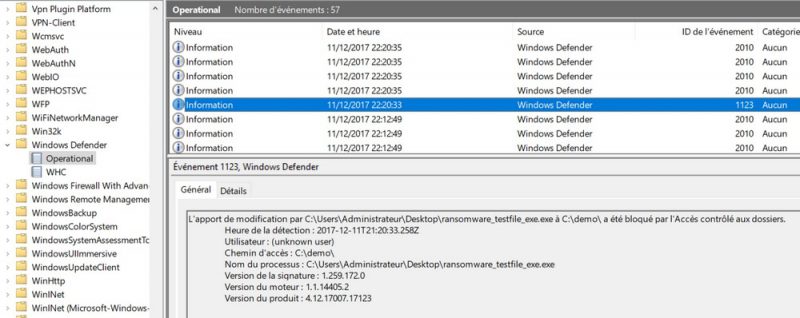

Au sein de l'observateur d'événements de la machine locale, dans les journaux d'applications et des services, puis dans "Windows Defender" > "Operational" vous pourrez voir que Windows a généré des logs pour les actions bloquées.

On peut voir avec cet exemple, que Windows est vigilant puisqu'il parvient à bloquer l'action malveillante de l'exécutable. Néanmoins, j'ai remarqué qu'en exécutant plusieurs fois le fichier il arrive que ça passe outre le contrôle de Windows, et, que par conséquent les fichiers dans "C:\demo" se retrouvent chiffrés. Reste à savoir si ce serait aussi efficace et plus protecteur avec un véritable ransomware, tel que Wannacrypt.

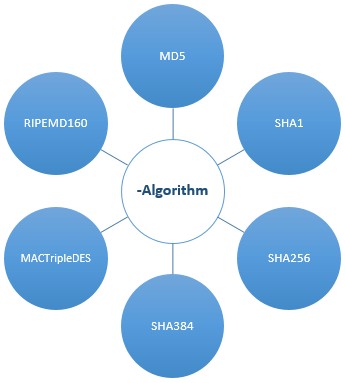

IV. Configurer Controlled Folder Access avec PowerShell

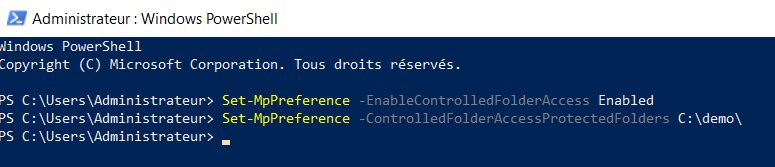

Pour terminer cet article, je souhaitais vous montrer qu'il est possible de configurer les fonctionnalités de WindowsDefender ExploitGuard via PowerShell, plus particulièrement l'accès contrôlé aux dossiers dans le cas présent.

Note : Le module Defender contient un ensemble de cmdlets, vous pouvez lister ces commandes : Get-Command -Module Defender

Voyons ensemble quelques commandes utiles.

Comment activer la fonctionnalité Controlled Folder Access ?

Set-MpPreference -EnableControlledFolderAccess Enabled

La valeur "AuditMode" permet de passer en mode audit et, "Disabled" de désactiver la fonction.

Comment ajouter un dossier protégé ?

Set-MpPreference -ControlledFolderAccessProtectedFolders "C:\Demo"

Vous pourrez lister l'ensemble des valeurs pour les options configurées de Windows Defender, via :

Get-MpPreference

Vous pourrez notamment voir les valeurs des deux options configurées précédemment :

ControlledFolderAccessProtectedFolders EnableControlledFolderAccess

Que pensez-vous de la fonctionnalité de dossiers protégés ? Allez-vous l'activer sur votre machine ?

Bonjour

C’est très interressant, mais si c’est une macro dans Word ou Excel et que l’on a autorisé ces derniers, ça ne marchera pas… Je pense que c’est à signaler!

Oui je vais tester ou pour mes clients je vais leur installer sur leur profile utilisateur

Ça serra une protection en plus

Merci

Bonjour

Tout ça est très bien.

Mais cela signifie-t-il qu’un virus est dans le champ de l’ordinateur ?

Comment savoir quel est-il et le virer ?

Parce qu’en attendant ma bécane ne peut plus rien réaliser avec la suite Adobe !

Merci.