Configurer des accès externes pour IPCOP

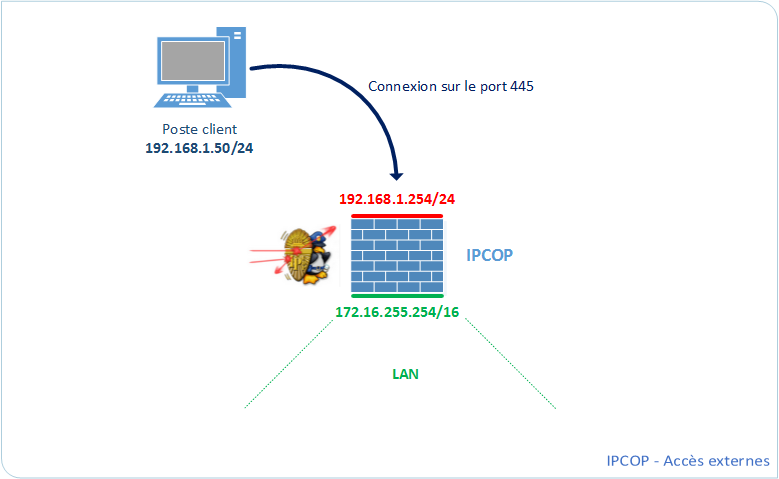

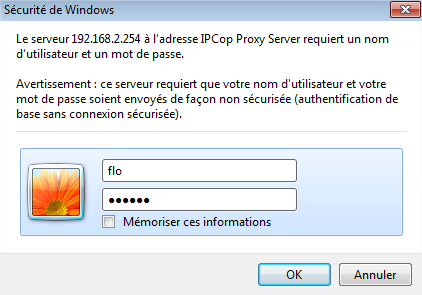

I. Présentation A partir du menu de configuration du pare-feu d’IPCOP, il est possible de configurer des accès externes afin d’effectuer des tâches de maintenance et d’administration sur votre serveur depuis l’extérieur, c’est-à-dire depuis le WAN et donc le réseau dit « ROUGE/RED » pour IPCOP. Ainsi on pourra autoriser uniquement l’adresse IP d’une machine à accéder sur le port 445 uniquement à notre serveur IPCOP depuis le WAN. Le fait d’autoriser qu’une seule adresse IP ou à la limite que quelques unes permet de garder une couche de sécurité au niveau des accès depuis le réseau « dangereux » représenté par l’extérieur. Bien sûr, vous pourrez autoriser la connexion depuis n’importe quel adresse IP mais je ne vous le conseil pas. Il vaut mieux se limiter à quelques adresses IP de confiances. La version d’IPCOP utilisée dans le cadre de ce tutoriel est la version 1.4.20 mais c’est applicable pour la version 2.0.x, le principe restant le même. II. Configuration Nous

Lire cet article