MongoBleed : cette faille de sécurité expose les secrets de 87 000 serveurs MongoDB

Une faille de sécurité importante, surnommée MongoBleed, affecte plus de 87 000 instances MongoDB exposées sur le Web. Quels sont les risques ? Quelles sont les versions de MongoDB affectées et comment se protéger ? Voici ce qu'il faut retenir.

Sommaire

Faille MongoDB : la fuite d'informations sensibles

Une nouvelle faille de sécurité, associée à la référence CVE-2025-14847 et à un score CVSS de 8.7 sur 10, a été découverte dans MongoDB. Le cœur de ce problème de sécurité réside dans la manière dont le serveur MongoDB gère les paquets réseau traités par la bibliothèque zlib pour la compression de données.

En exploitant cette vulnérabilité, un pirate peut envoyer un message malformé prétendant avoir une taille plus importante une fois décompressé. Le serveur va ensuite allouer une mémoire tampon trop grande et, en répondant, renvoyer au client des données présentes dans sa mémoire vive.

En pratique, la faille de sécurité MongoBleed peut être exploitée pour exfiltrer des données sensibles sur le serveur MongoDB vulnérable. Cette vulnérabilité expose des données variées, par exemple : tokens de session, informations personnelles, configurations internes ou encore clés d'API cloud.

D'ailleurs, le chercheur en sécurité Kevin Beaumont a confirmé l'existence d'un PoC public particulièrement efficace : "[Le PoC] nécessite uniquement l'adresse IP d'une instance MongoDB pour commencer à rechercher dans la mémoire des éléments tels que les mots de passe de base de données (qui sont en texte clair), les clés secrètes AWS, etc."

Pour ne rien arranger, il faut savoir que l'opération de décompression intervient avant la phase d'authentification. Cela signifie qu'un attaquant distant non authentifié peut exploiter cette vulnérabilité : il lui suffit de pouvoir communiquer avec l'instance MongoDB.

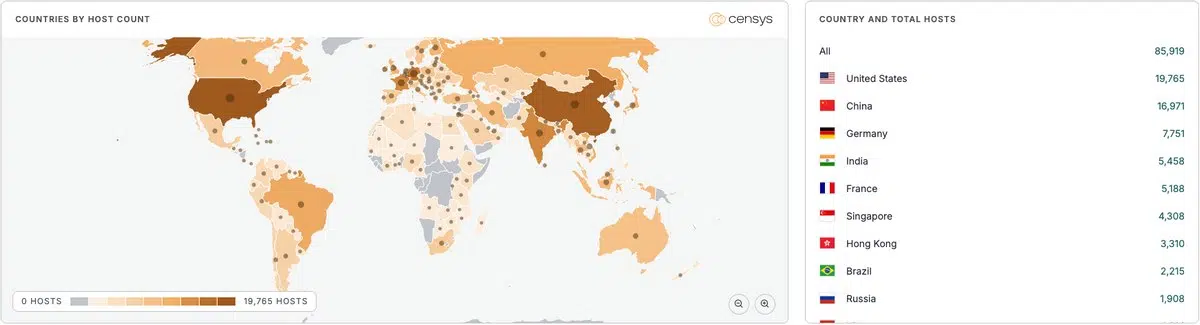

Plus de 85 000 instances MongoDB vulnérables

Au-delà de l'existence de cet exploit public publié par le chercheur Joe Desimone (Elastic Security), les attaques se multiplient et les pirates semblent bien décidés à profiter de cette nouvelle vulnérabilité.

Selon la plateforme Censys, au 27 décembre, plus de 87 000 instances MongoDB potentiellement vulnérables étaient exposées sur Internet. À ce sujet, voici quelques chiffres intéressants (en nombre d'instances MongoDB) :

- Près de 20 000 aux États-Unis,

- Près de 8 000 en Allemagne,

- Un peu plus de 5 000 en France

Qui est affecté ? Comment se protéger ?

Un correctif qualité de critique a été publié par MongoDB le 19 décembre 2025. Si vous utilisez MongoDB Atlas (l'offre Cloud), vous êtes déjà protégé. Sinon, pour les instances auto-hébergées, vous devez impérativement installer le patch de sécurité.

Voici les versions où le correctif de sécurité a été intégré :

- 8.2.3

- 8.0.17

- 7.0.28

- 6.0.27

- 5.0.32

- 4.4.30

La liste des versions vulnérables, quant à elle, est longue, puisqu'elle contient des versions publiées entre maintenant et 2017 :

- MongoDB 8.2.0 à 8.2.3

- MongoDB 8.0.0 à 8.0.16

- MongoDB 7.0.0 à 7.0.26

- MongoDB 6.0.0 à 6.0.26

- MongoDB 5.0.0 à 5.0.31

- MongoDB 4.4.0 à 4.4.29

- Toutes les versions de MongoDB Server v4.2, v4.0 et v3.6

Si vous ne pouvez pas appliquer le correctif de sécurité, n'exposez pas votre serveur sur Internet (recommandation générale) et désactivez la compression zlib sur le serveur. Enfin, sachez que Florian Roth a publié un nouvel outil nommé MongoBleed Detector destiné à analyser les logs de MongoDB à la recherche de tentatives d'exploitation de la CVE-2025-14847.