Plus de 400 serveurs SharePoint compromis : 3 groupes chinois à l’origine des attaques

Jour après jour, le nombre de victimes ne cesse d'augmenter ! D'après Eye Security, plus de 400 serveurs SharePoint ont été compromis à travers le monde, via la chaine d'exploitation basée sur deux failles : CVE-2025-53770 et CVE-2025-53771.

Sommaire

Plus de 400 victimes, dont l'agence NNSA

Le 21 juillet 2025, l'entreprise hollandaise Eye Security évoquait les risques liés aux nouvelles vulnérabilités dans Microsoft SharePoint Server, en précisant avoir identifié 85 serveurs compromis. Quelques jours plus tard, ce chiffre explose : il est question désormais de plus de 400 serveurs piratés. Malheureusement, ce chiffre devrait continuer à augmenter... 23 000 serveurs SharePoint étant exposés sur Internet (tous ne sont pas vulnérables).

Les organisations victimes appartiennent à des secteurs divers et variés. Par exemple, l'agence américaine National Nuclear Security Administration (NNSA) est dans la liste des victimes. Cette agence, rattachée au département de l'Énergie, joue un rôle important dans la gestion de l’arsenal nucléaire des États-Unis et la réponse aux situations d’urgence nucléaire ou radiologique, tant sur le territoire américain qu’à l’international. Ce qui n'est pas anodin.

Ces vagues d'attaques sont basées sur l'exploitation de deux vulnérabilités : CVE-2025-53770 et CVE-2025-53771.

Des attaques liées à trois groupes de pirates chinois

D'après les informations publiées par Microsoft, les attaques observées ont été menées par trois groupes de pirates basés en Chine.

- Linen Typhoon, actif depuis 2012 et également connu sous les noms APT27 ou Emissary Panda, est associé à des malwares comme SysUpdate, HyperBro ou encore PlugX

- Violet Typhoon, en activité depuis 2015 sous diverses appellations telles qu’APT31 ou Zirconium, est connu pour avoir ciblé les États-Unis, la Finlande et la Tchéquie

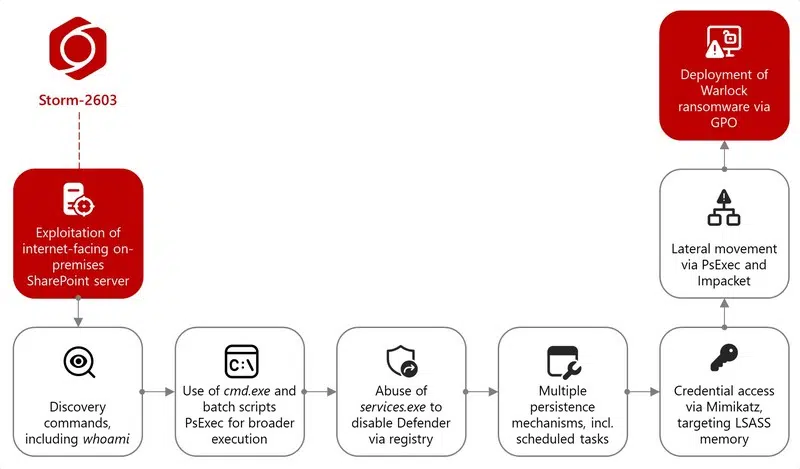

- Storm-2603, est impliqué dans le déploiement de ransomwares comme Warlock et LockBit.

Certaines compromissions de serveurs SharePoint se terminent avec le chiffrement de données par un ransomware. "Depuis le 18 juillet 2025, Microsoft a observé Storm-2603 déployer des ransomwares utilisant ces vulnérabilités.", précise Microsoft. Sur les environnements compromis, la distribution du ransomware a grande échelle est effectuée par l'intermédiaire d'une GPO.

Le rapport d'Eye Security permet de mettre la main sur une liste d'adresses IP associées à ces attaques (y compris un serveur C2). Vous pouvez bloquer les adresses IP suivantes :

- 107.191.58[.]76, 104.238.159[.]149, 96.9.125[.]147, 45.191.66[.]77, 45.77.155[.]170, 64.176.50[.]109, 206.166.251[.]228, 34.72.225[.]196, 34.121.207[.]116, 141.164.60[.]10, 134.199.202[.]205, 188.130.206[.]168, 131.226.2[.]6

La meilleure réponse à cette menace, c'est l'installation des correctifs de sécurité désormais disponibles pour SharePoint Server SE, ainsi que SharePoint Server 2016 et 2019. Les versions 2010 et 2013 ne bénéficieront d'aucun correct.

| Produit | Lien vers le patch de sécurité |

|---|---|

| Microsoft SharePoint Server Subscription Edition | KB5002768 |

| Microsoft SharePoint Server 2010/2013 | Aucun patch attendu |

| Microsoft SharePoint Server 2016 | KB5002760 KB5002759 (Language Pack) |

| Microsoft SharePoint Server 2019 | KB5002754 KB5002753 (Language Pack) |

Pour les serveurs qui ne peuvent pas être mis à jour immédiatement, Microsoft recommande plusieurs mesures d'atténuation :

1 - Renouveler les clés machine ASP.NET après avoir appliqué les mises à jour ou les mesures d'atténuation pour invalider les accès précédemment volés par les attaquants. Cette opération s'effectue via la console d'administration ou PowerShell avec le cmdlet Update-SPMachineKey.

2 - Activer l'intégration AMSI (Antimalware Scan Interface), qui permet aux applications de faire analyser leur contenu par l'antivirus en temps réel.

3 - Déployer Microsoft Defender sur tous les serveurs SharePoint.