Centreon : comment configurer la connexion SSO avec Microsoft Entra ID et OpenID Connect ?

Sommaire

- I. Présentation

- II. Création de l’application Centreon sur Microsoft Entra

- III. Configuration de OpenID Connect sur Centreon

- IV. Centreon : import automatique d’utilisateurs

- A. Définitions

- B. Contexte

- C. Configuration des ACL : groupes d'accès

- D. Configuration des ACL : accès aux menus pour Administrators

- E. Configuration des ACL : accès aux menus pour Support

- F. Configuration des ACL : les accès sur les actions

- G. Configuration des ACL : vérifier les groupes d'accès

- H. Création du modèle de contact

- I. Configuration de OpenID sur Centreon

- J. Test de la configuration

- V. Offboarding d’un Collaborateur

- VI. Troubleshoting

- VII. Recommandations de sécurité pour Centreon

- VIII. Conclusion

I. Présentation

Dans ce tutoriel, nous allons apprendre à configurer et à activer la connexion avec OpenID sur Centreon, par l’intermédiaire de Microsoft Entra ID.

Les objectifs de cette configuration sont :

- Mettre en place l’authentification unique (SSO) via Microsoft Entra ID.

- Réduire la saisie de mots de passe pour renforcer la sécurité.

- Connecter Centreon à Microsoft Entra en utilisant le protocole OpenID Connect.

- Automatiser la gestion des utilisateurs, aussi bien à l’arrivée (onboarding) qu’au départ (offboarding).

- Améliorer la sécurité des accès à Centreon, une plateforme critique pour la supervision des ressources de l’entreprise.

Pourquoi ?

- Plus on limite l’utilisation manuelle des mots de passe, plus on réduit les risques.

- Dans de nombreuses entreprises, les comptes utilisateurs sont créés facilement, mais rarement désactivés correctement lors des départs, ce qui augmente la surface d’attaque.

- En centralisant la gestion des accès dans Entra ID, on évite d’avoir à intervenir manuellement sur chaque application.

- Cela permet une meilleure expérience pour les collaborateurs et une sécurité accrue pour l’entreprise.

Scénario d’utilisation :

- L'utilisateur accède à l'interface web de Centreon.

- Centreon redirige vers Microsoft Entra ID pour l'authentification (via OpenID Connect).

- L'utilisateur se connecte sur la page Microsoft.

- Entra renvoie un token d’accès et un ID token à Centreon.

- Centreon valide le token et accorde l’accès.

II. Création de l’application Centreon sur Microsoft Entra

A. Création de l’application et affectation d’un groupe

En premier lieu, faites un snapshot ou une sauvegarde votre instance Centreon, pour revenir en arrière en cas de besoin.

Nous allons nous connecter au portail Microsoft Entra ID avec un compte disposant de privilèges suffisants :

Nous créons une application qui va être utilisée uniquement par Centreon pour la connexion avec OpenID Connect. Elle ne sera pas visible par les utilisateurs. L’objectif est de donner les bons droits à Centreon pour qu’il puisse connecter les utilisateurs.

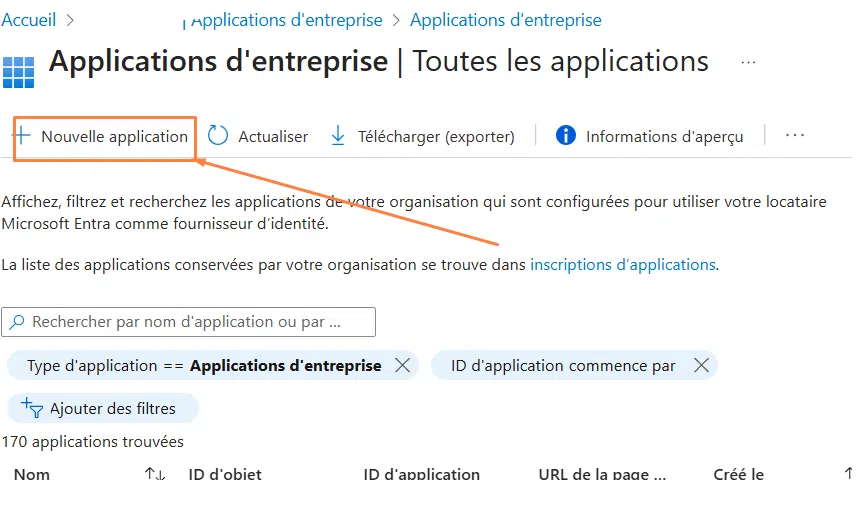

À partir du portail Azure, il faut sélectionner : « Nouvelle Application ».

Puis, nous sélectionnerons le bouton nommé « Créer votre propre application ».

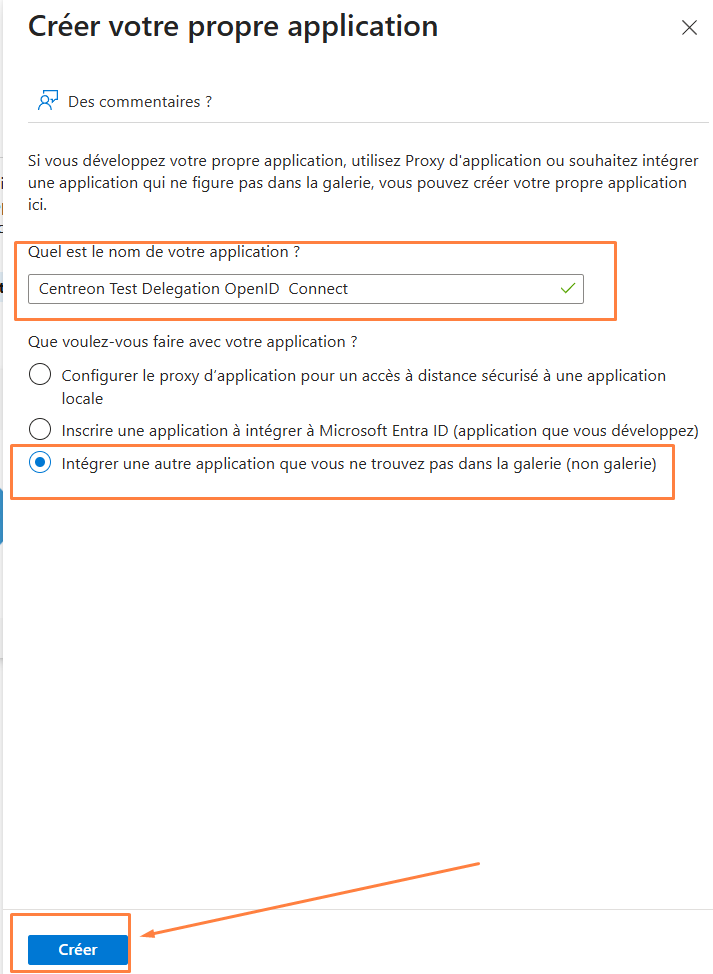

Choisissez un nom pour votre application et sélectionnez : « intégrer une autre application que vous ne trouvez pas dans la galerie (non galerie) ». Puis, nous sélectionnerons « Créer ».

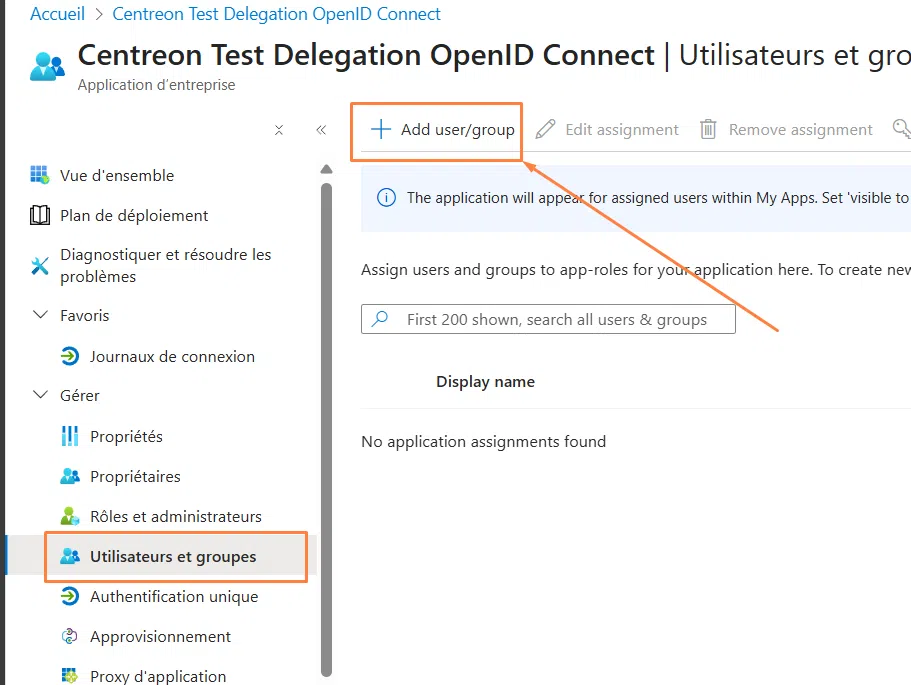

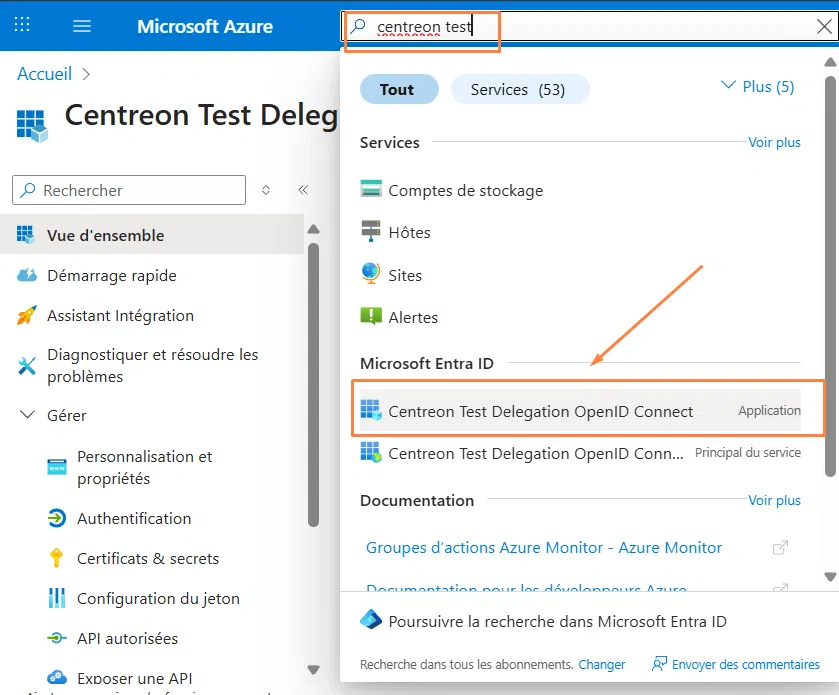

Il faut se rendre alors dans la section : « Utilisateurs et Groupe », et ajouter le groupe d’utilisateur de votre choix en sélectionnant « Add user/group ».

Dans cet exemple, nous allons utiliser un groupe statique en y ajoutant un compte de test.

Il faudra ajouter des membres au groupe manuellement à chaque fois que vous souhaitez ajouter une personne pour lui donner un accès à Centreon. Vous avez également la possibilité d’affecter des groupes dynamiques.

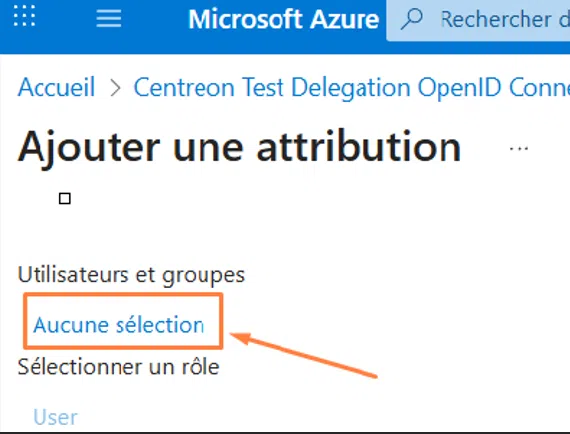

Pour ajouter votre groupe de test, cliquez sur « Aucune Sélection » dans la section « Utilisateurs et groupes. »

Nous recherchons notre groupe à l’aide de la barre de recherche :

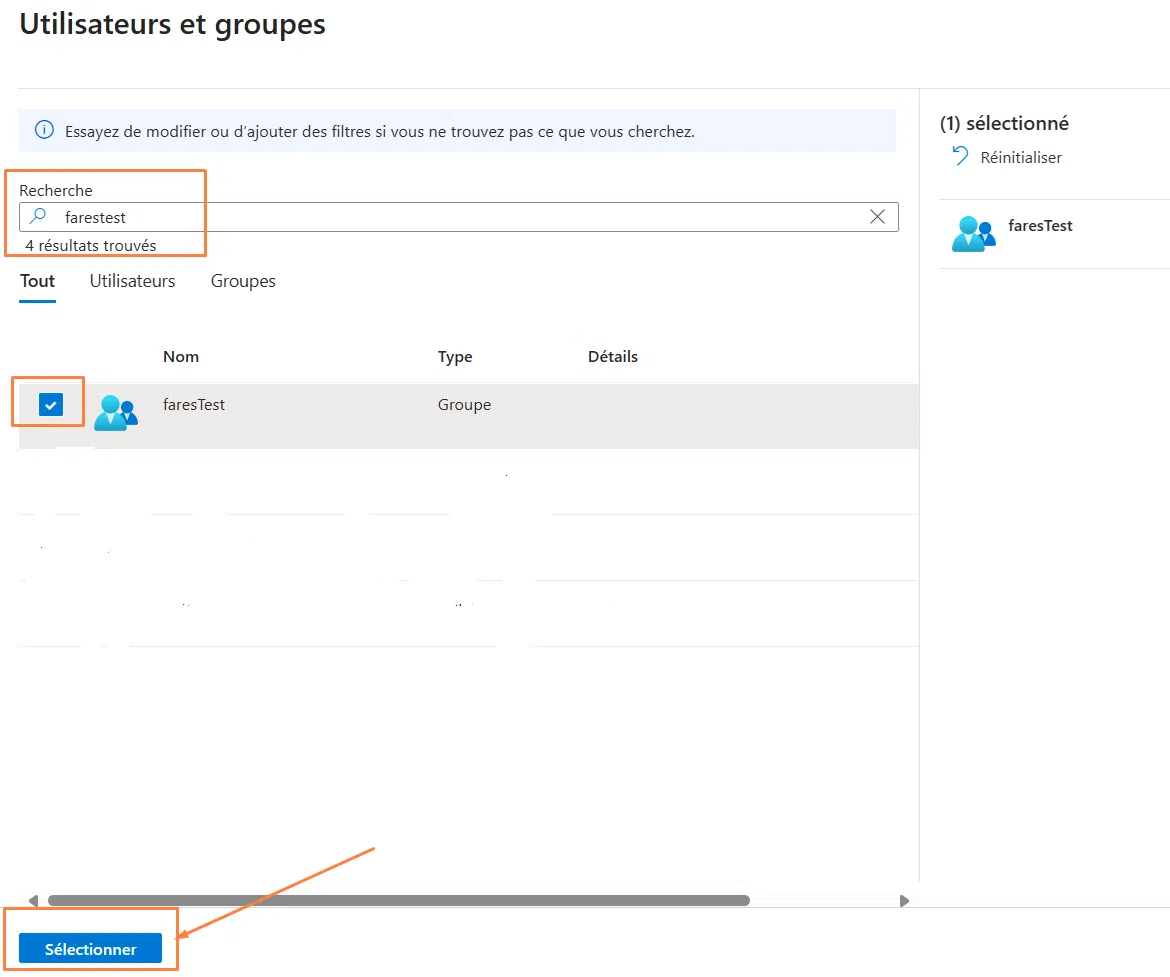

- Nous sélectionnerons notre groupe en cochant la case correspondante.

- Une fois le groupe ajouté, nous constatons qu’il apparait sur la droite.

Nous validons avec le bouton « sélectionner ». Vous obtenez ceci :

Pour finir cette partie, nous allons sélectionner « Attribuer ».

Votre groupe a été sélectionné et associé à votre application.

B. Configuration des autorisations API et génération du secret

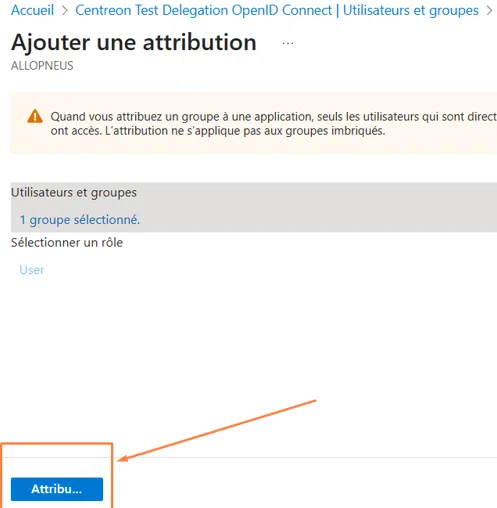

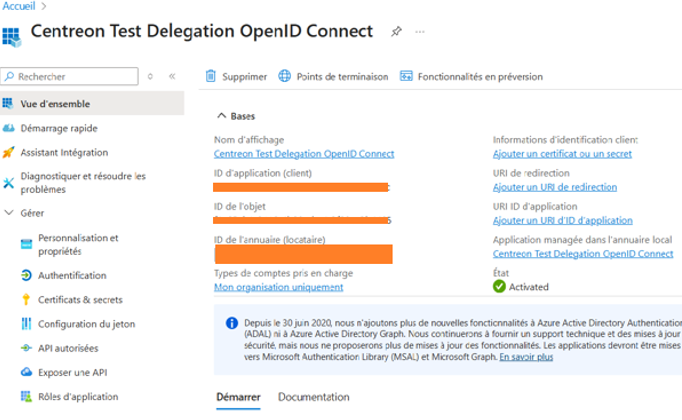

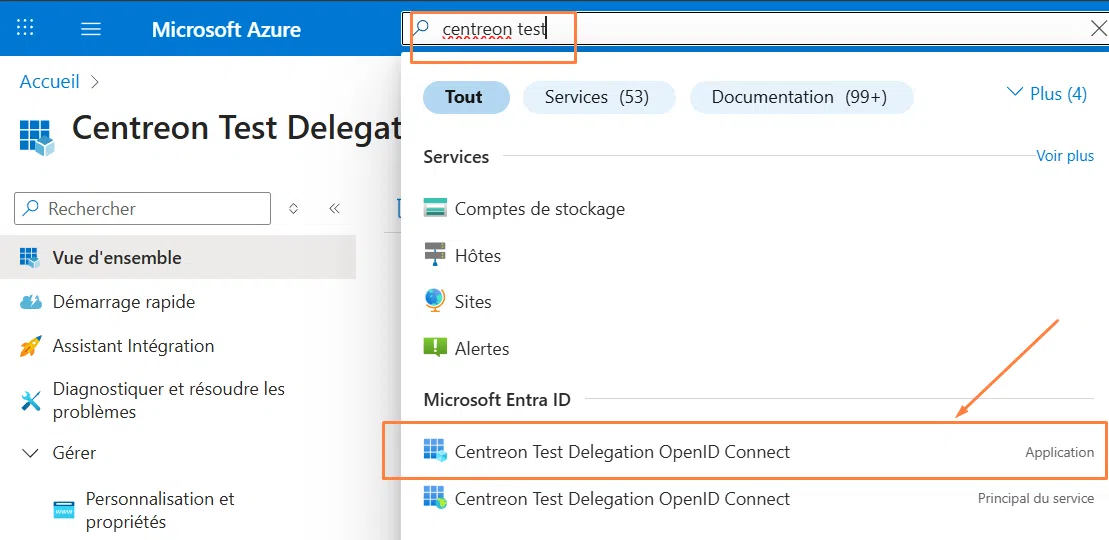

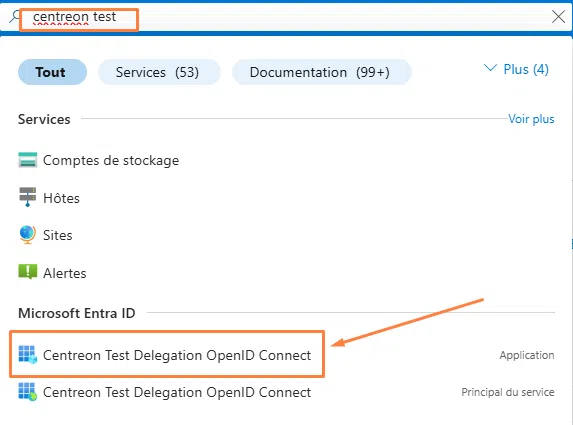

À l’aide de la fonction de recherche de Microsoft Entra, recherchez votre application par son nom, en fonction de votre choix, et sélectionnez l’entrée de type « Application ».

Vous obtenez ceci :

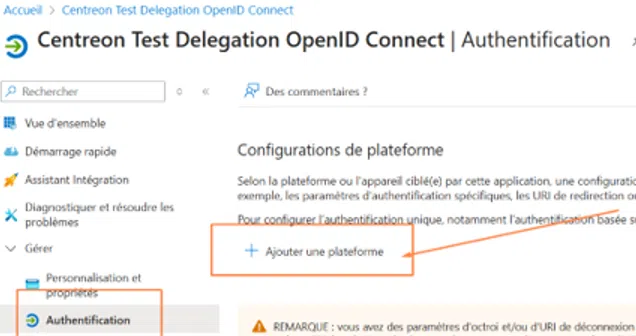

Nous allons nous rendre dans la section « Authentification » et nous allons choisir : « Ajouter une plateforme ».

Ensuite, choisissez le type « Web » afin de pouvoir poursuivre la configuration.

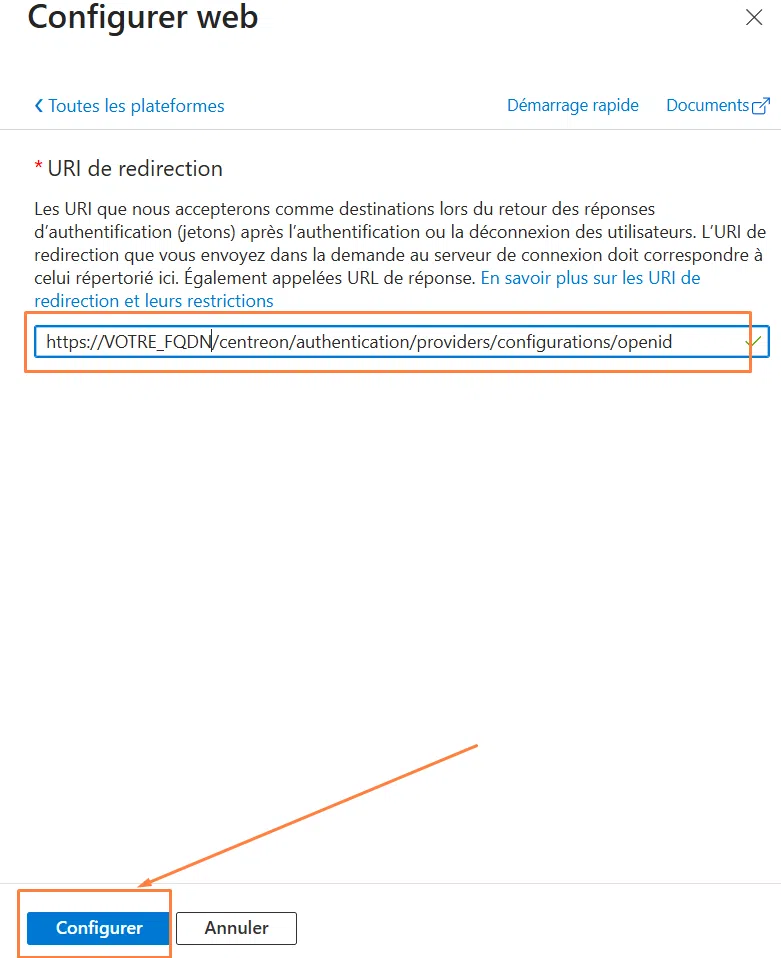

Vous devez renseigner l’URL sous cette forme :

- https://url_de_votre_centreon(fqdn)/centreon/authentication/providers/configurations/openid

Par exemple :

- https://mon_centreon.mon.domaine/centreon/authentication/providers/configurations/openid

Attention, une connexion HTTPS est obligatoire sur votre plateforme Centreon. Si besoin, vous pouvez vous référer à cet article : Sécurisation Centreon : passer l'interface Web en HTTPS .

Note : je n’ai jamais testé avec un certificat autosigné et j’imagine que cela fonctionne avec un certificat Let’s Encrypt.

Il nous faut finaliser en sélectionnant « Configurer ».

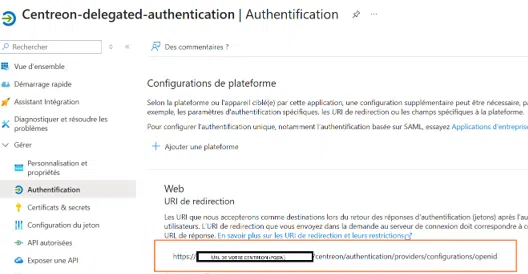

Vous obtenez ceci :

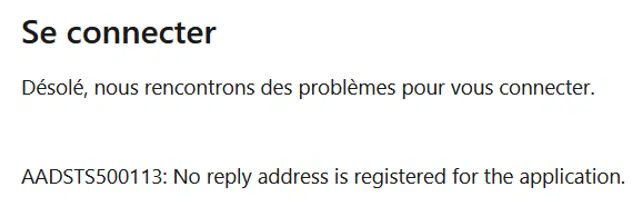

Si cette étape est oubliée, le message d’erreur suivant s’affiche lors de la connexion avec OpenID :

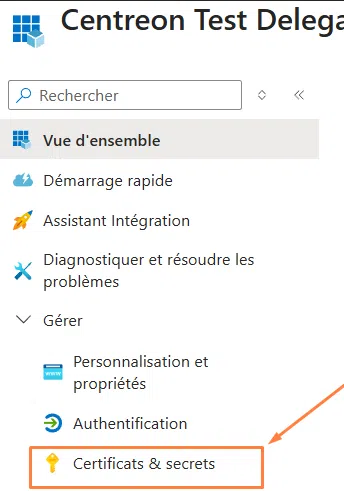

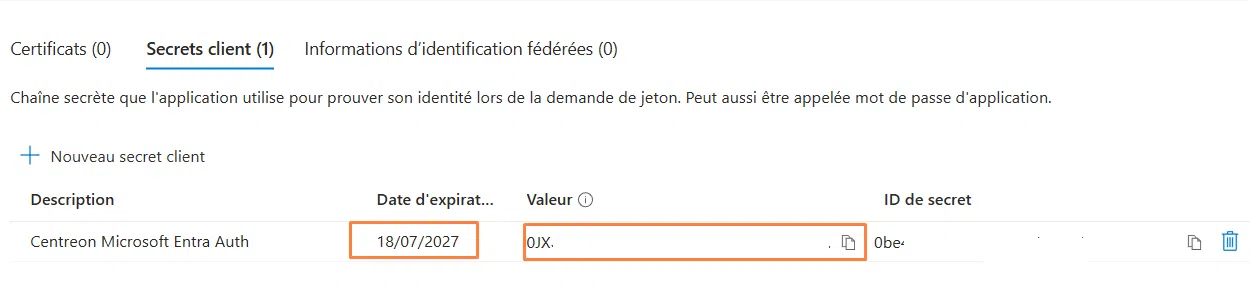

Ensuite, nous allons nous rendre dans la section « Certificat et secrets ».

Cette étape va nous permettre d’ajouter un Secret qui servira à Centreon pour s’authentifier sur l’API de Microsoft.

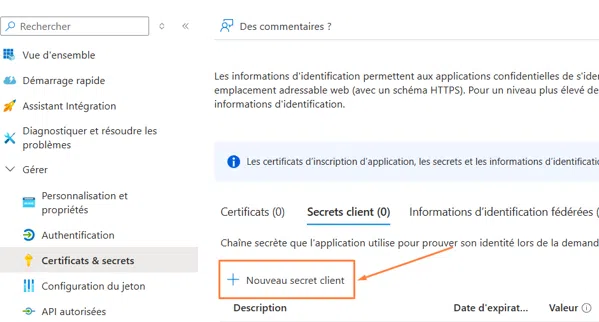

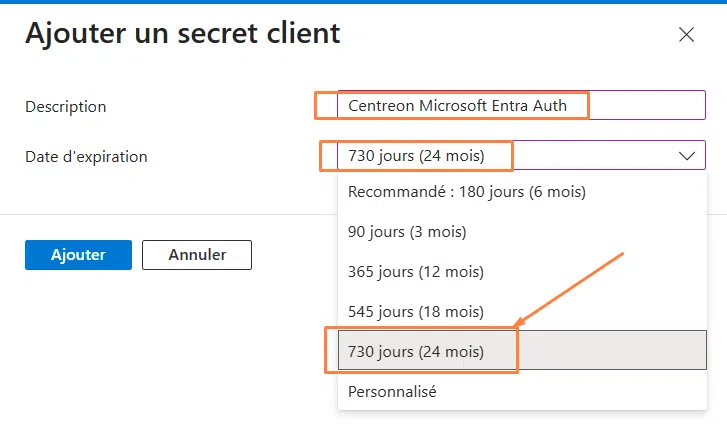

Nous choisissons « Nouveau secret Client ». Il est recommandé de superviser l’expiration de votre secret, pour anticiper son changement avant la date d’expiration.

Nous allons renseigner une description pour notre secret et une durée de validité.

Je vous recommande de choisir 24 Mois pour éviter d’avoir à le renouveler régulièrement.

Le secret devra être stocké dans un coffre-fort numérique (accessible à seulement quelques personnes qui peuvent avoir besoin d’aller le récupérer en cas de dépannage).

En cas de compromission ou divulgation de celui-ci, je vous recommande de le changer immédiatement.

Nous allons cliquer sur « Ajouter » (le secret correspond à la Valeur).

Je vous conseille fortement de le sauvegarder immédiatement, car il ne sera plus visible et l’opération devra être répété.

Nous en aurons besoin plus loin pour configurer la connexion avec OpenID Connect.

Vous obtenez ceci (j’ai volontairement masqué le secret) :

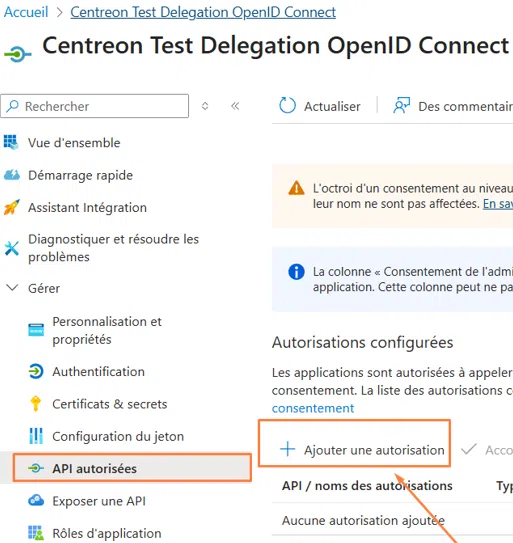

Cette partie étant terminée, nous allons nous concentrer sur la configuration des autorisations API pour Microsoft Entra ID.

Nous devons nous rendre dans la section : « API Autorisées », puis nous sélectionnerons « Ajouter une autorisation ».

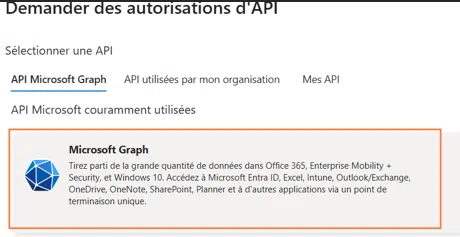

Nous allons sélectionner : « Microsoft Graph ».

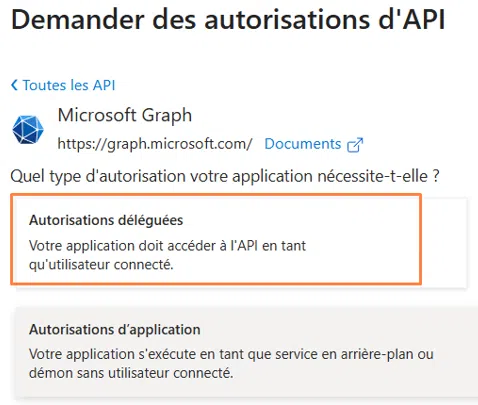

Il faut choisir « Autorisation Déléguées ».

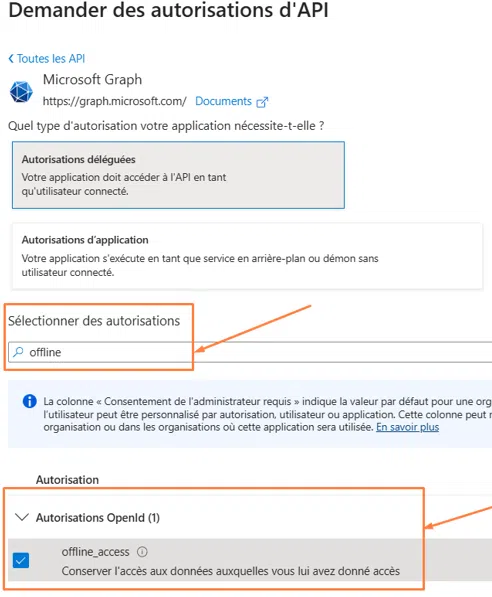

Vous aurez besoin des autorisations suivantes :

- offline_access (Conserver l'accès aux données auxquelles vous lui avez donné accès).

- openid (Connecter les utilisateurs).

Dans la barre de recherche, nous allons saisir :

- « offline » et cocher la case correspondante.

Il ne faudra pas valider immédiatement, car nous allons en profiter pour ajouter la deuxième autorisation. Vous obtenez ceci :

Nous allons répéter la même opération en recherchant « openid », puis nous allons cocher la case correspondante.

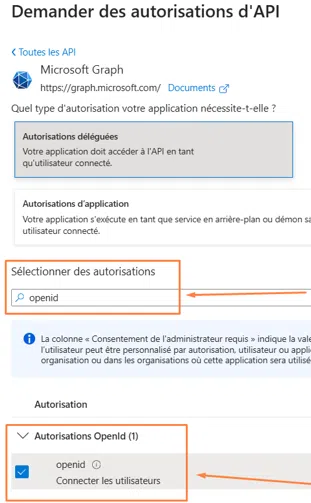

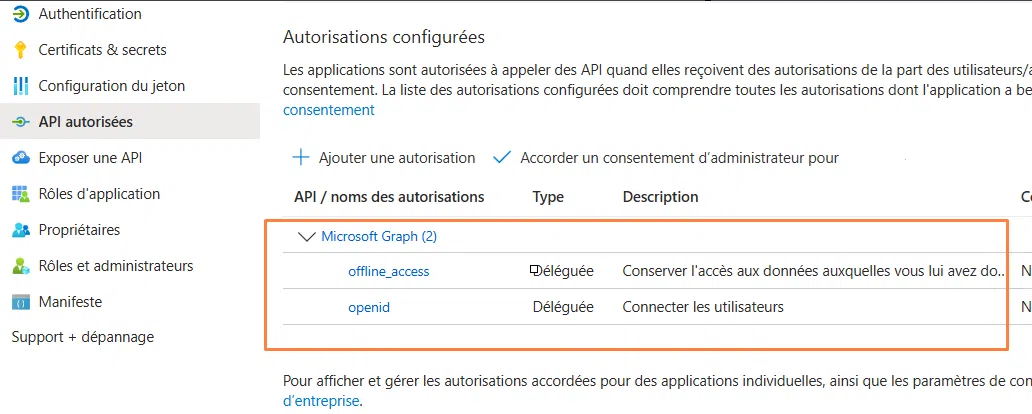

Pour en finir avec les autorisations d’API, nous allons cliquer sur le bouton « Ajouter des autorisations » situé en bas de page.

Vous obtenez ceci :

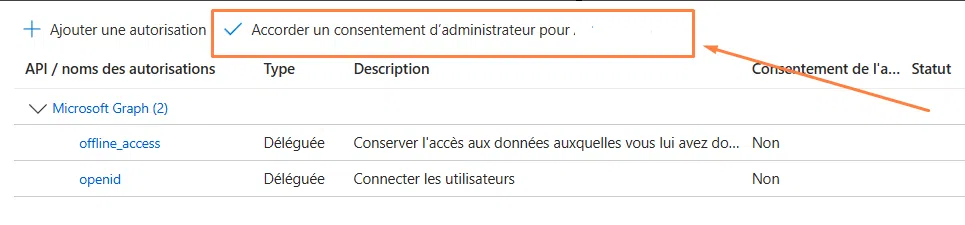

À cette étape, il vous sera nécessaire d’« Accorder un consentement d’Administrateur pour votre organisation ». Si vous n’avez pas les droits, je vous invite à demander à un global Admin (Administrateur général).

Une fenêtre de confirmation apparaîtra, il conviendra de cliquer sur « Oui » pour confirmer. La colonne de consentement de l'administrateur doit passer sur « Oui ».

III. Configuration de OpenID Connect sur Centreon

A. Paramétrage OpenID Connect avec Azure

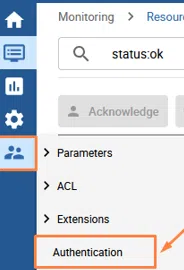

Nous allons nous connecter sur l’interface de connexion de Centreon avec le compte Admin par défaut. Accédez ensuite aux paramètres « d’authentication ».

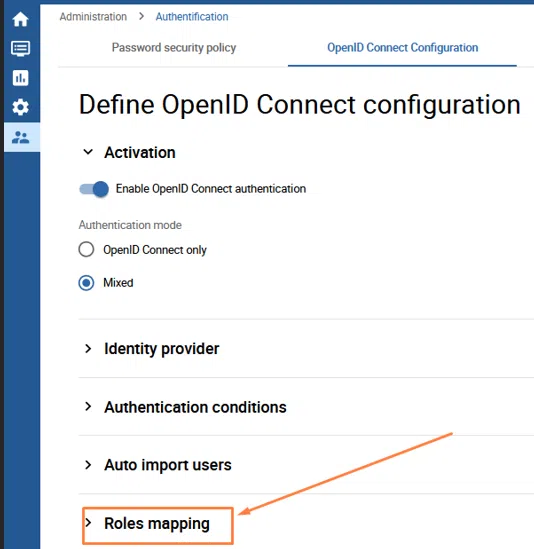

Nous sélectionnons l’onglet « OpenID Connect Configuration ».

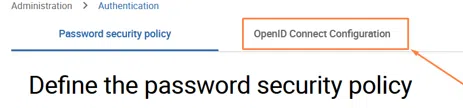

Il faut activer l’option intitulée « Enable OpenID Connect authentication » et veiller à laisser le mode « Mixed ».

Laissez le mode Mixed activé, sinon vous ne serez pas en capacité de vous connecter autrement que par OpenID Connect.

Je vous conseille fortement de conserver ce mode, il vous permettra d’utiliser votre compte Admin par défaut en cas de problématique ou pour apporter des changements majeurs sur votre moteur de supervision (nous verrons cela plus loin dans cet article).

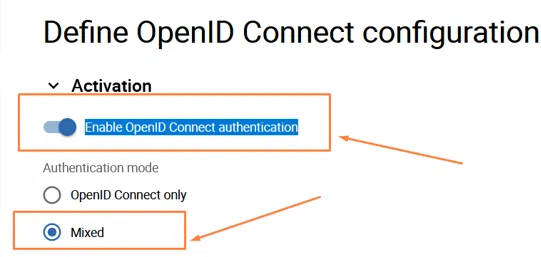

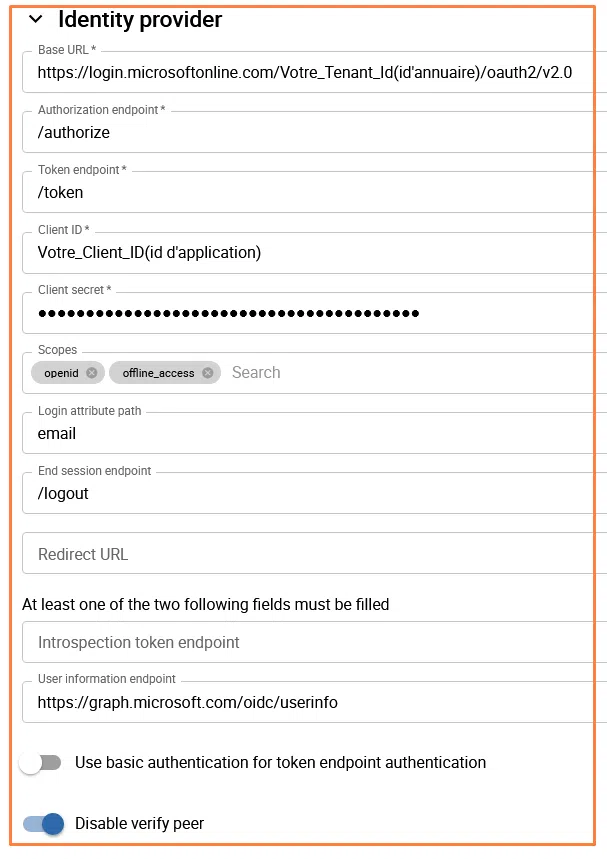

Nous allons nous rendre dans la section : « Identity provider » : aïe, c’est là que cela se complique !

Vous obtenez ceci :

Prenons le temps d’analyser et compléter les différents champs.

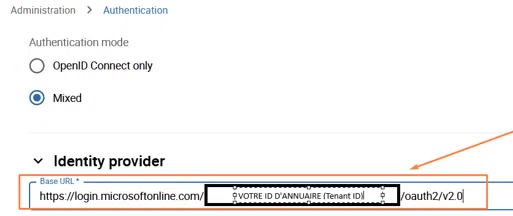

Dans « Base url », nous allons saisir l’URL de connexion oauth2 avec votre tenant ID Microsoft Entra.

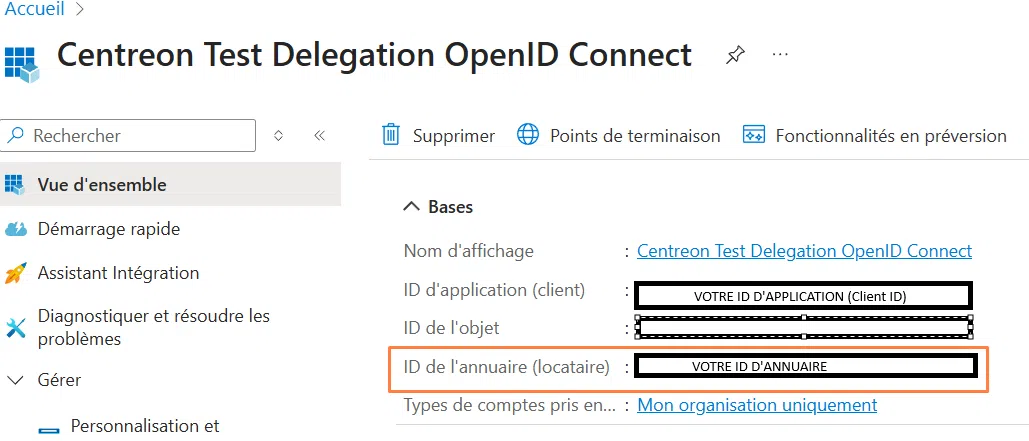

Vous pouvez la retrouver ici :

Vous obtenez ceci (j’ai volontairement masqué les informations qui concernent mon Tenant Entra ID).

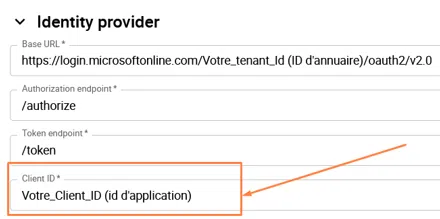

Nous renseignons dans le champ « Base URL » sous la forme : https://login.microsoftonline.com/Votre_ID_D’Annuaire(tenantid) /oauth2/v2.0

Côté Centreon, vous obtenez donc ceci :

Dans Autorisation Endpoint, nous allons renseigner : « /authorize ».

Ensuite, dans Token Endpoint, nous renseignons : « /token ».

Vous obtenez ceci :

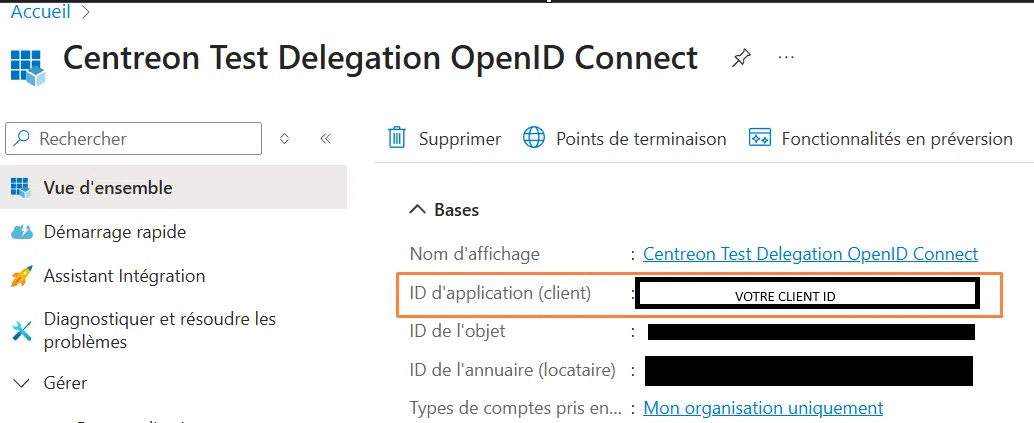

Puis, nous renseignerons l’« Application ID ». Cette valeur correspond à « ID d’application (Client)» sur la fenêtre Entra précédente.

Vous obtenez ceci :

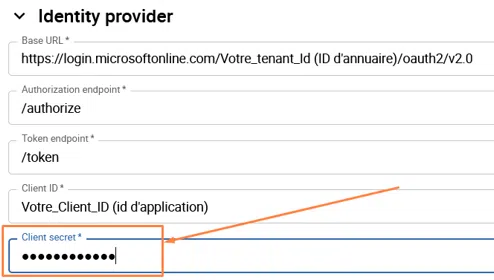

Ensuite, renseignez votre « Client Secret » généré dans la première partie du tutoriel et qui est conservé dans un coffre-fort, si vous suivi mes recommandations.

Renseignez-le ici :

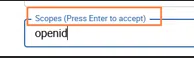

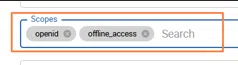

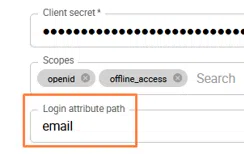

Dans la partie « Scopes », nous devons ajouter :

- Openid

- Offline_access

Il est nécessaire d’appuyer sur Entrée à chaque saisie :

Vous obtenez ceci :

Dans la section « Login attribute Path », nous renseignerons : « email ». Donc, les logins utiliseront le champ mail du compte Entra ID de l’utilisateur.

Vous obtenez ceci :

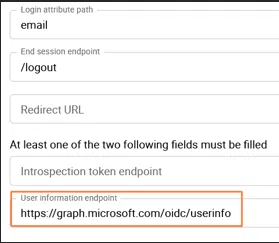

Nous allons spécifier une dernière information qui va permettre à OpenID de savoir ou chercher les informations concernant les utilisateurs.

Dans « User Information Account », nous renseignons l’URL suivante : « https://graph.microsoft.com/oidc/userinfo »

Vous obtenez ceci :

En résumé, sur Centreon, nous avons la configuration suivante :

Il ne nous reste qu’à sauvegarder la configuration en cliquant sur le bouton « Save ».

B. Tester la connexion OpenID Connect

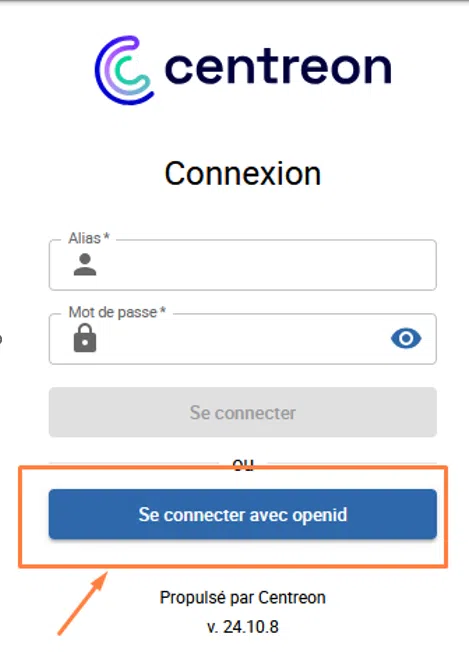

Désormais, déconnectez-vous de votre compte dans Centreon.

De retour sur la page d’accueil, vous obtenez un nouveau bouton « Se connecter avec openid ». Vous avez toujours la possibilité de vous connecter avec votre ancienne méthode d’authentification grâce au « Mixed Mode ».

Lors de la tentative de connexion, il y a une erreur car l’utilisateur n’existe pas sur la plateforme Centreon.

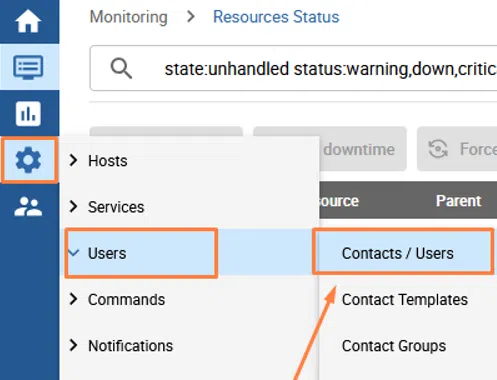

Nous allons nous reconnecter avec le compte Admin par défaut de Centreon pour créer manuellement l’utilisateur.

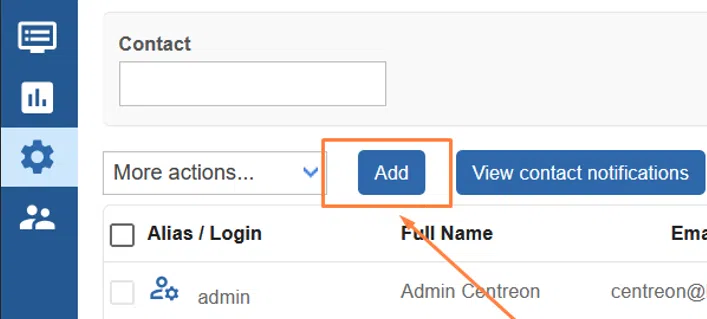

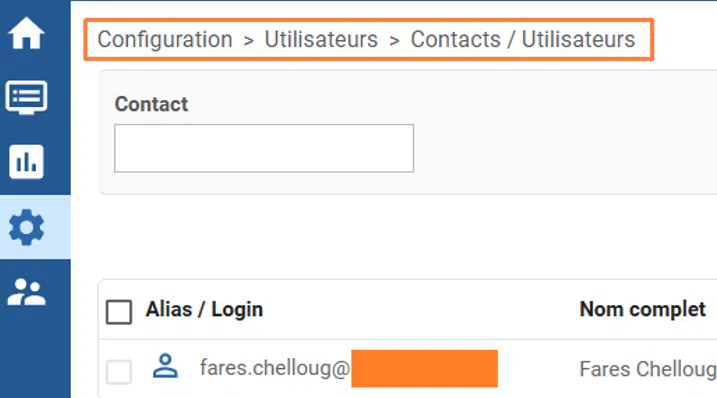

Vous obtenez à l’écran la liste de vos utilisateurs et contacts. Ajoutons l’utilisateur, en cliquant « Add ».

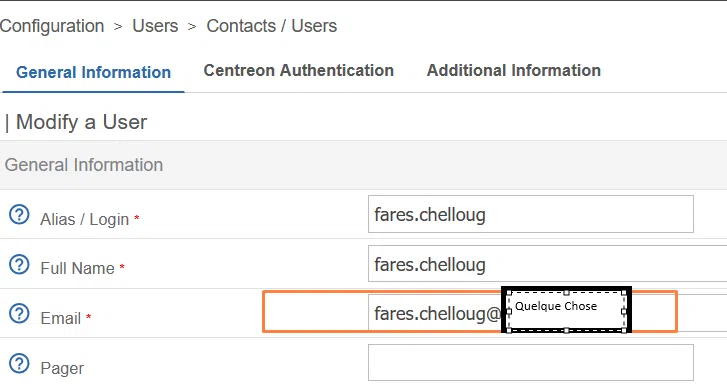

Il est nécessaire d’avoir une correspondance exacte avec votre utilisateur et Entra ID sur les champs :

- Alias/login.

- Email.

Sur l’image ci-dessous, le domaine est volontairement masqué. Nous n’allons pas nous occuper des autres paramètres dans cet onglet, ce n’est pas l’objectif.

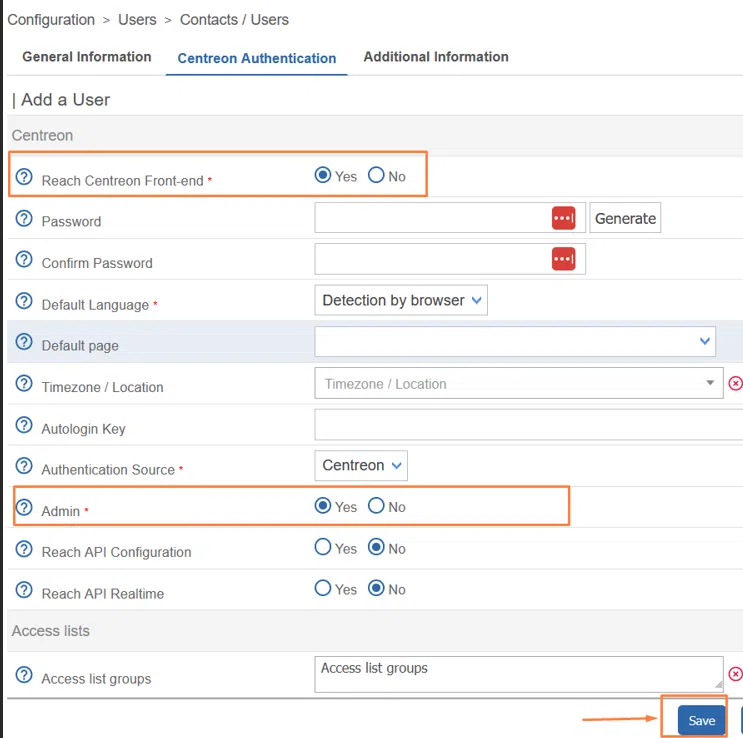

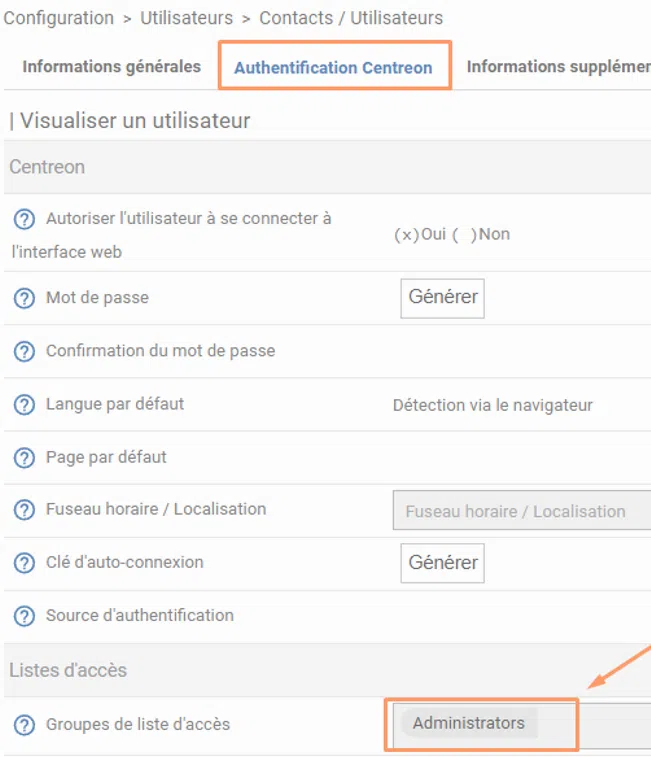

Rendons-nous sur le deuxième onglet nommé « Centreon Authentication ».

Il nous faut activer les deux options suivantes et rien d’autre :

- Reach Centreon Front End : yes

- Admin : Yes

Vous obtenez ceci :

Sauvegardez avec le bouton « Save ».

Essayons de nouveau de se connecter avec Open ID. Une fenêtre de connexion à Entra ID s’ouvre, vous invitant à choisir votre compte.

Et, voici le résultat : l’utilisateur est bien connecté !

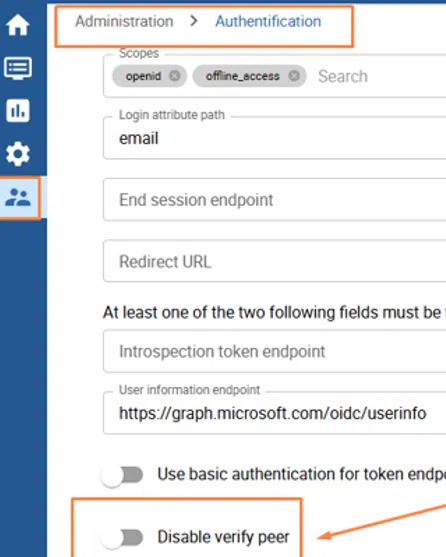

Nous allons retourner sur la configuration OpenID de Centreon , pour :

- Désactiver l’option « Disable verify peer ».

- Vérifier que cela fonctionne toujours.

Cette option est activée par défaut pour effectuer des essais mais il est nécessaire de la désactiver une fois que vous avez valider le fonctionnement.

Note de la documentation officielle de centreon : permet de désactiver la validation des pairs SSL. Le certificat du fournisseur d'identité ne sera pas vérifié : cette option ne doit être utilisée qu'à des fins de test.

Nous enregistrons de nouveau avec le bouton « Save » situé en bas de page.

Nous effectuons, une nouvelle déconnexion, puis nous allons tenter de nous connecter de nouveau avec Open ID pour vérifier, si cela fonctionne toujours.

Nous pouvons constater le bon fonctionnement.

IV. Centreon : import automatique d’utilisateurs

A. Définitions

Avant de commencer, nous allons prendre le temps de nous attarder sur le vocabulaire :

- ACL : Acess Control List = les permissions.

- Mapping de groupe : assigner un groupe Entra ID à un rôle Centreon.

- Mapping d’ACL : affecter des permissions à un Groupe Entra ID -🡪 Centreon.

- Id de groupe : correspond aux caractères alphanumériques uniques de votre groupe Entra ID

B. Contexte

L’objectif est d’automatiser la création de l’utilisateur dans Centreon lors de la première connexion. À ce moment-là, chaque utilisateur héritera automatiquement des droits (ACL) et du rôle que nous aurons associé à son groupe Microsoft Entra ID.

Ainsi, aucune intervention manuelle n’est nécessaire lors de l’arrivée d’un collaborateur.

La seule action à effectuer sera de l’ajouter au groupe Entra ID approprié à son arrivée (sauf si vous utilisez des groupes dynamiques).

Nous utiliserons deux groupes distincts :

- Groupe Administrateurs : permissions d’administration, mais avec un périmètre limité sur Centreon.

- Groupe Support : permissions en lecture seule sur Centreon.

Cette approche permet aux collaborateurs de réaliser leurs tâches tout en sécurisant la plateforme, en évitant les modifications non autorisées susceptibles de compromettre le fonctionnement global du moteur de supervision (et donc de réduire le risque d’erreur humaine).

Nous détaillerons l’ensemble de cette configuration dans la suite de cet article.

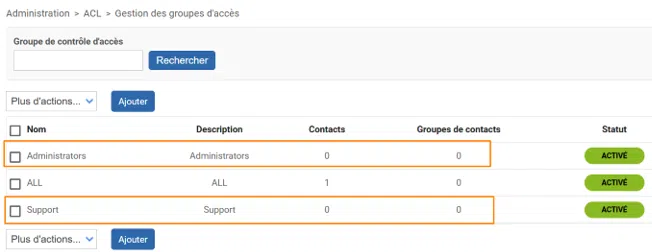

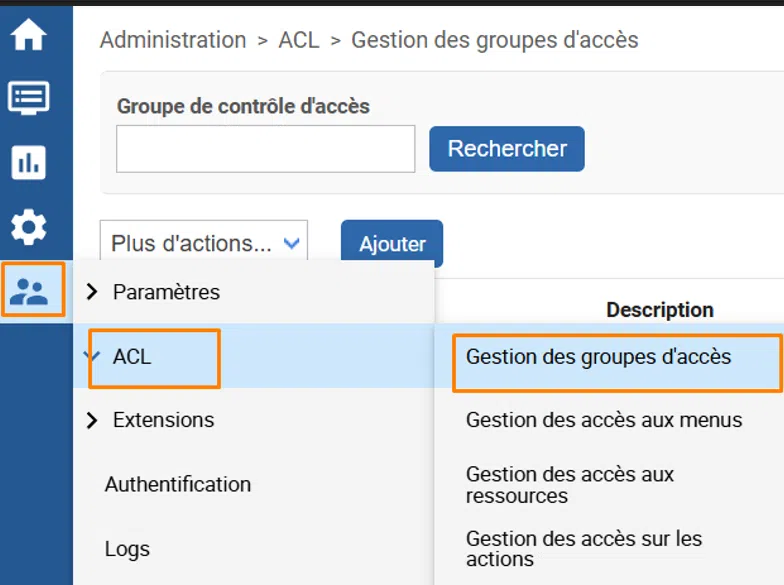

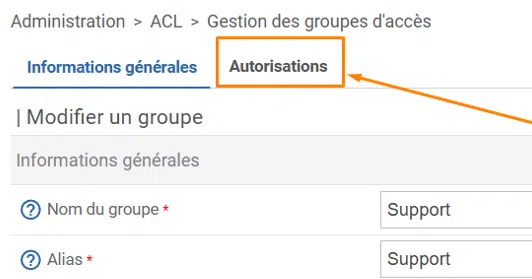

C. Configuration des ACL : groupes d'accès

J’ai pour habitude de ne pas modifier les ACL par défaut , nous allons en créer de nouvelles à partir de zéro. Nous nous connectons à l’interface web de Centreon avec le compte Admin .

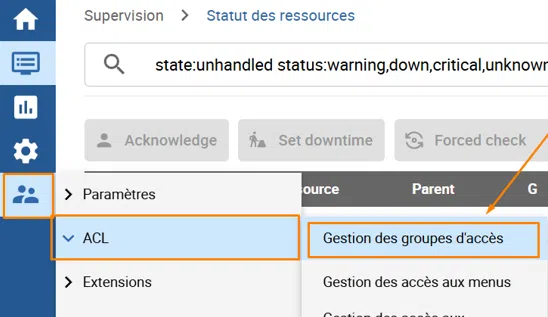

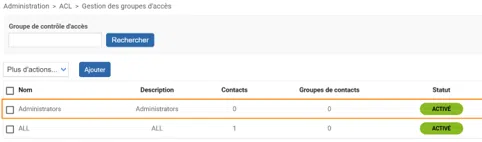

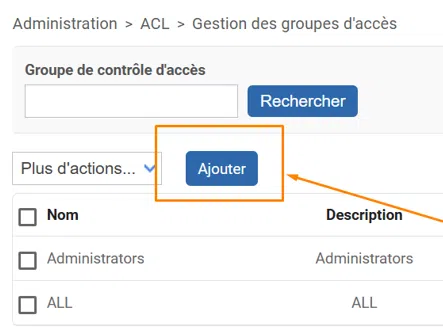

Nous allons nous rendre dans le Menu : Administration > ACL > Gestion des groupes d’accès.

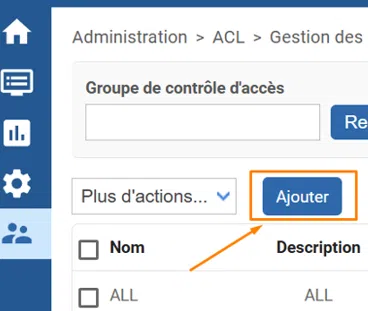

Nous cliquons sur « Ajouter » :

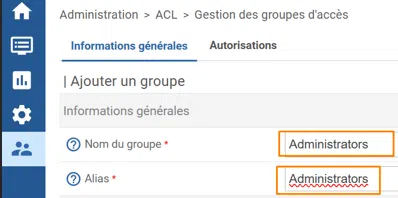

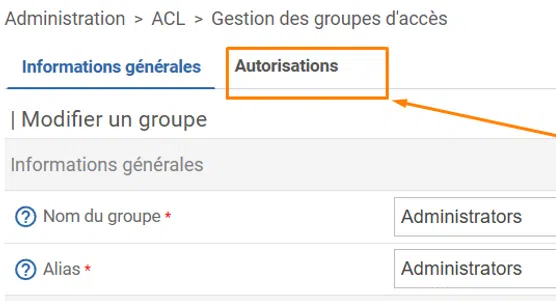

Nous allons renseigner le :

- Nom du groupe : « Administrators »

- L’alias : « Administrators »

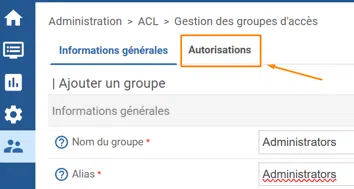

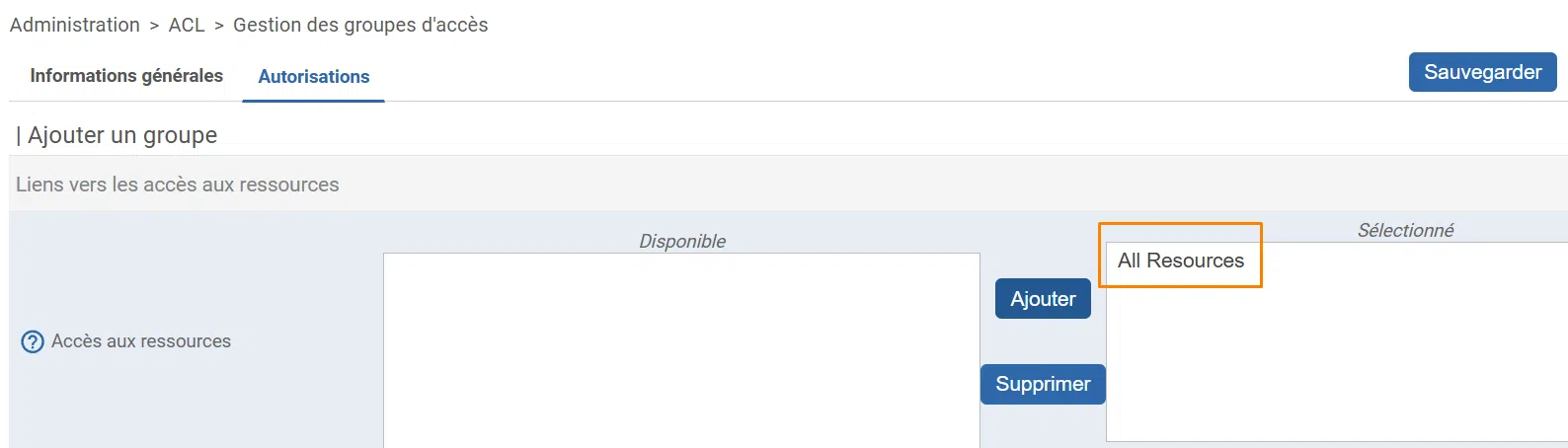

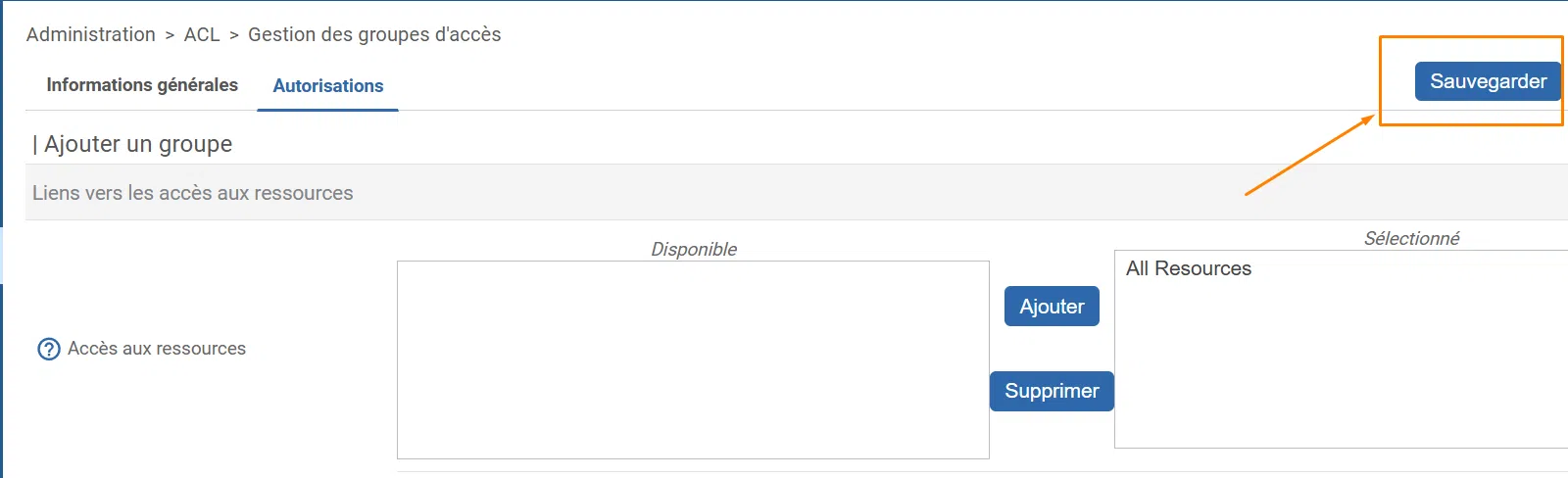

Il faudra nous rendre dans le deuxième onglet « Autorisations » :

Nous sélectionnerons « All ressources », puis allons sélectionner « Ajouter ». Vous obtenez ceci :

Il nous suffira ensuite de Sauvegarder.

Vous obtenez ceci :

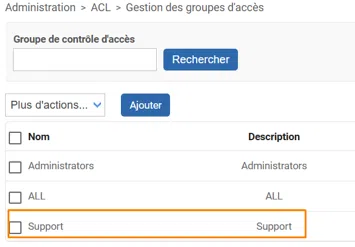

Nous allons répéter la même opération pour le groupe « Support » :

Nous renseignons deux valeurs :

- Le nom du groupe : « Support ».

- Alias : « Support ».

Allez de nouveau dans « Autorisations ».

Nous allons répéter la même opération que pour le groupe Administrators en sélectionnant « All ressources » puis sur « Ajouter ». Il nous suffira de « Sauvegarder ».

Vous obtenez ceci :

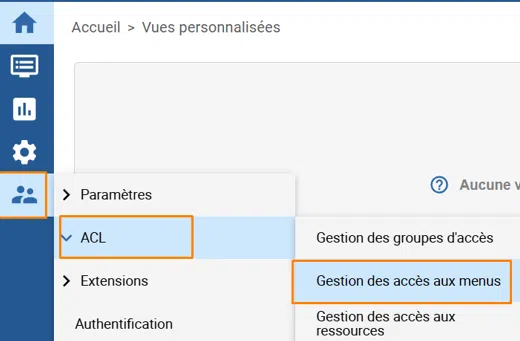

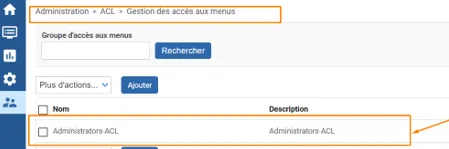

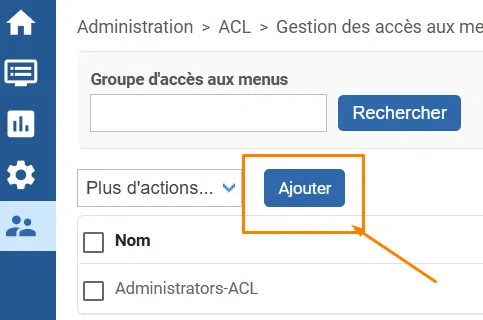

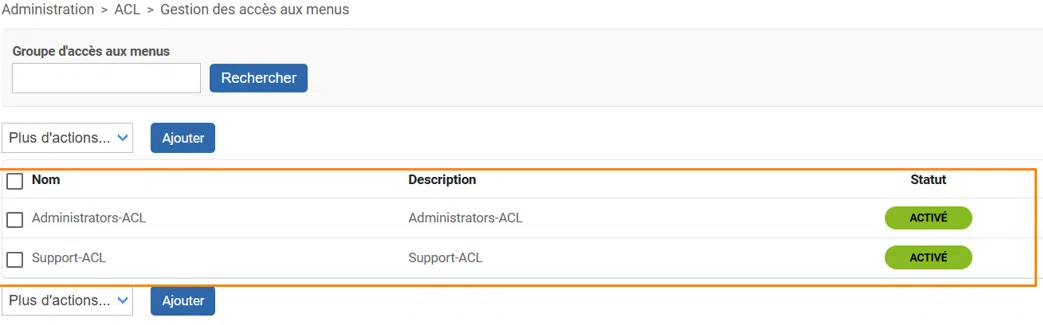

Configurons ensemble la gestion des accès aux menus. Cette fois-ci, nous allons nous rendre dans « Administration -> ACL -> gestion des accès aux menus ».

Nous allons sélectionner « Ajouter ».

Dans mon contexte, j’ai décidé de limiter les droits administrateurs. Nous allons leur donner des accès restreints à l’interface, nous allons détailler cela ensemble, un peu plus loin. Vous pouvez personnaliser la configuration en fonction de vos besoins et de vos cas d’usage.

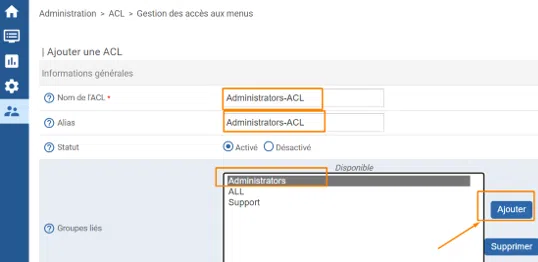

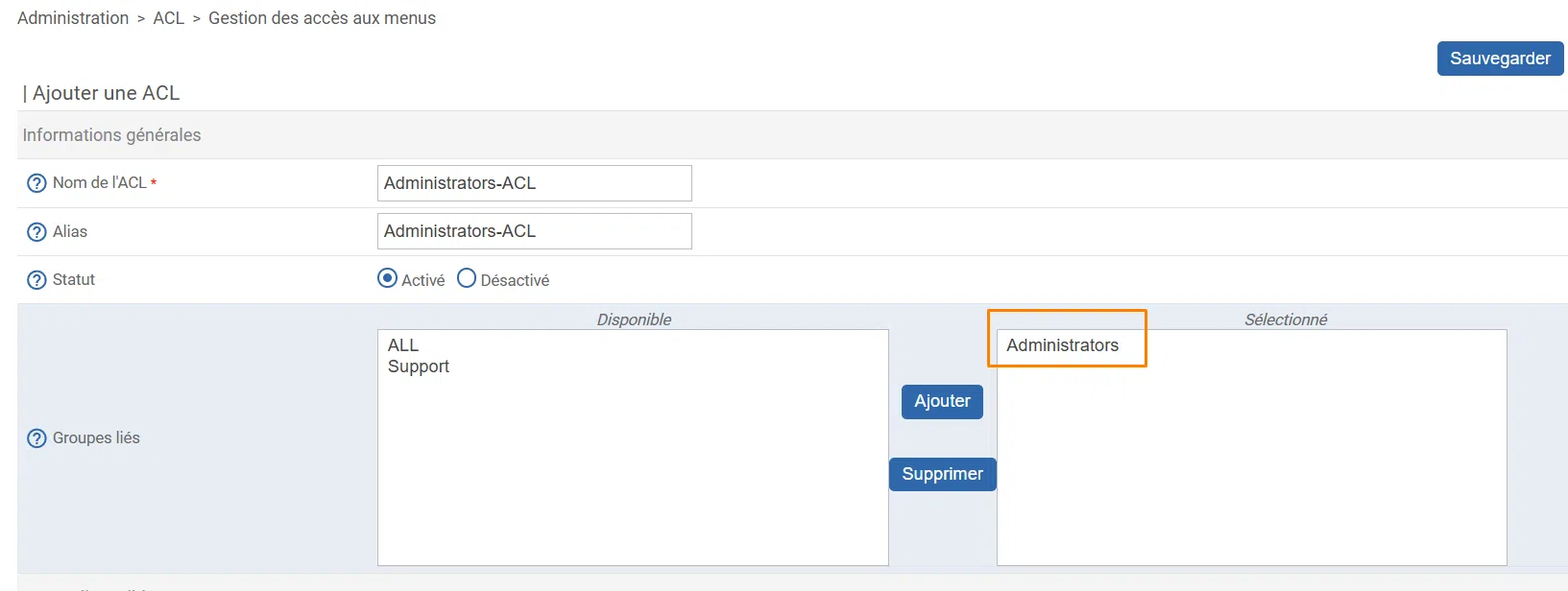

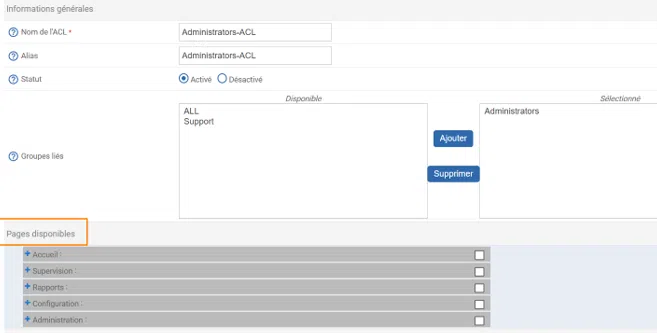

Nous allons renseigner :

- Le champ « Nom de l’ACL » avec « Administrators-ACL ».

- L’alias pour que cela soit bien explicite visuellement.

Nous sélectionnerons le groupe « Administrators » et cliquerons sur « Ajouter ».

Vous obtenez ceci :

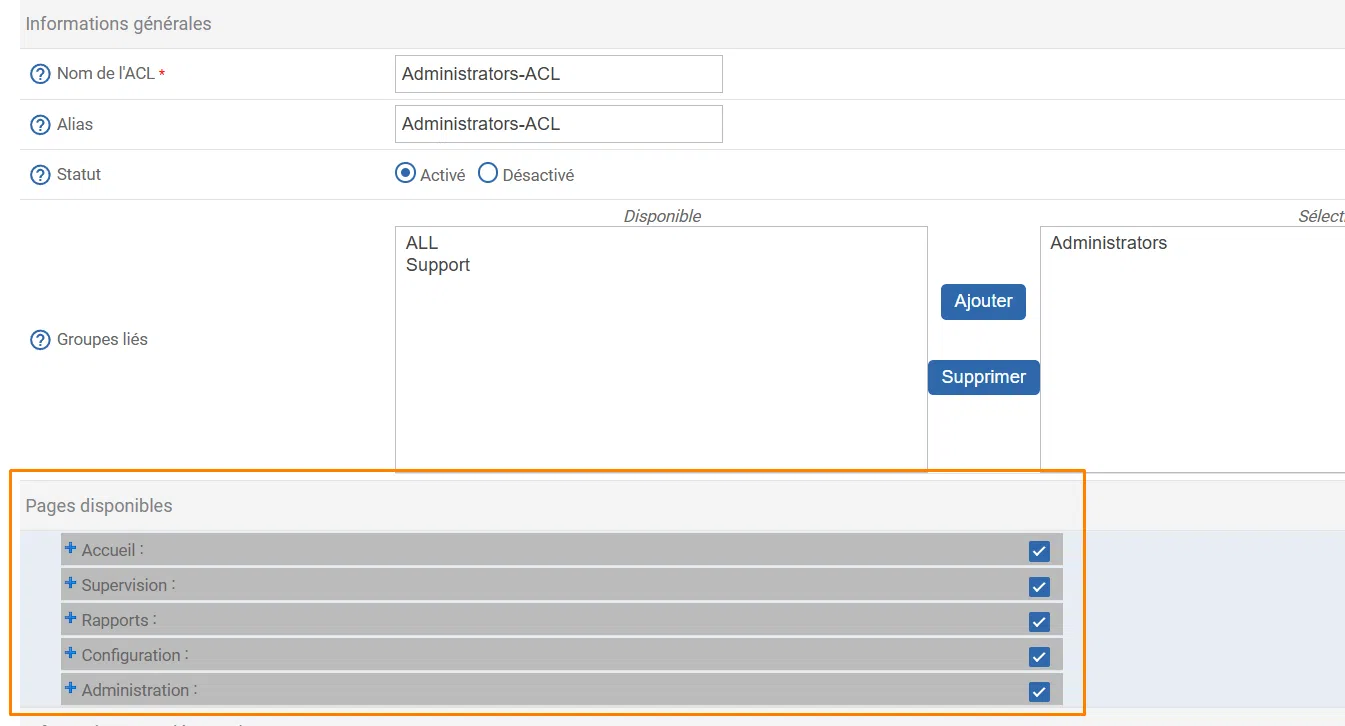

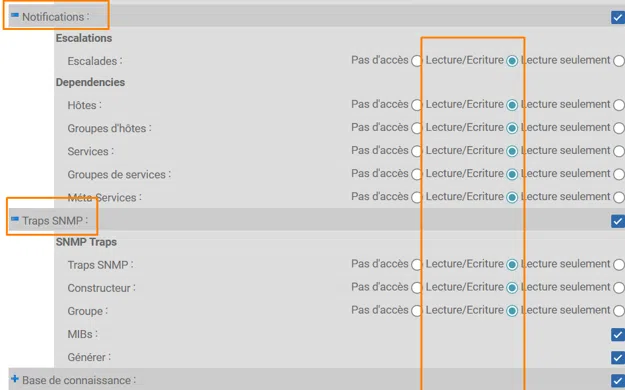

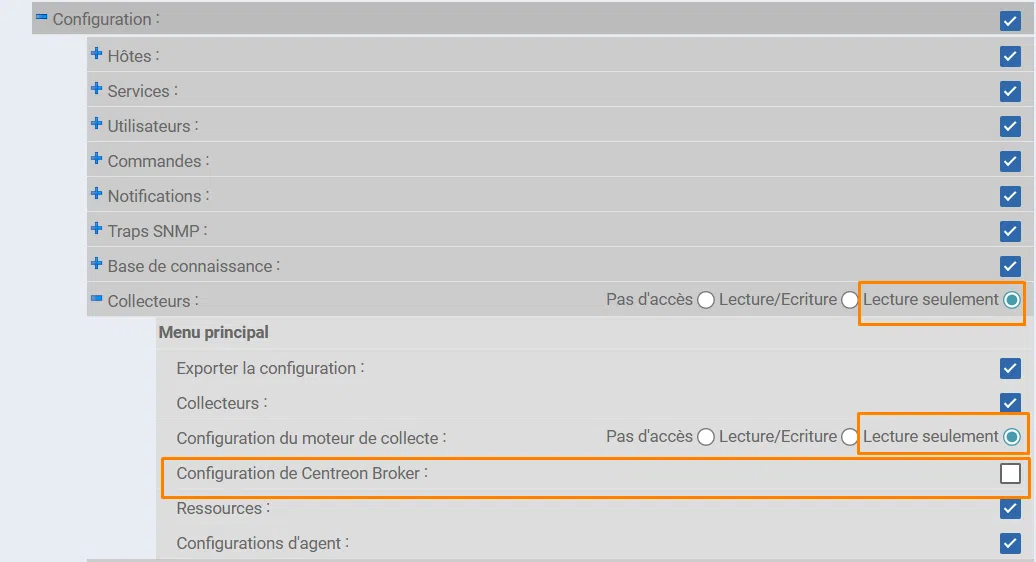

Dans la section « Pages disponibles », nous allons donner les permissions comme dans l’exemple ci-dessous.

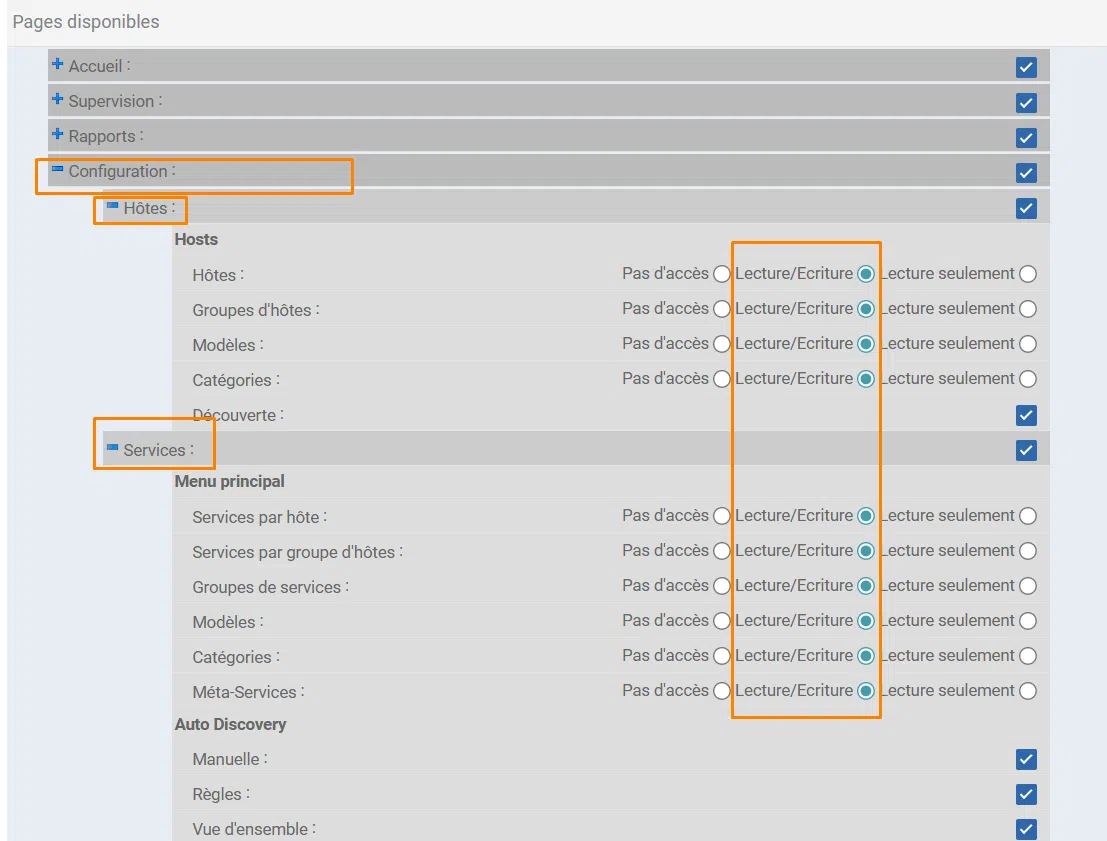

Vous obtenez ceci :

- Par défaut, lorsque les cases sont cochées, les droits sont en lecture seule.

- Il est nécessaire de donner les droits de lecture/écriture sur certaines sections.

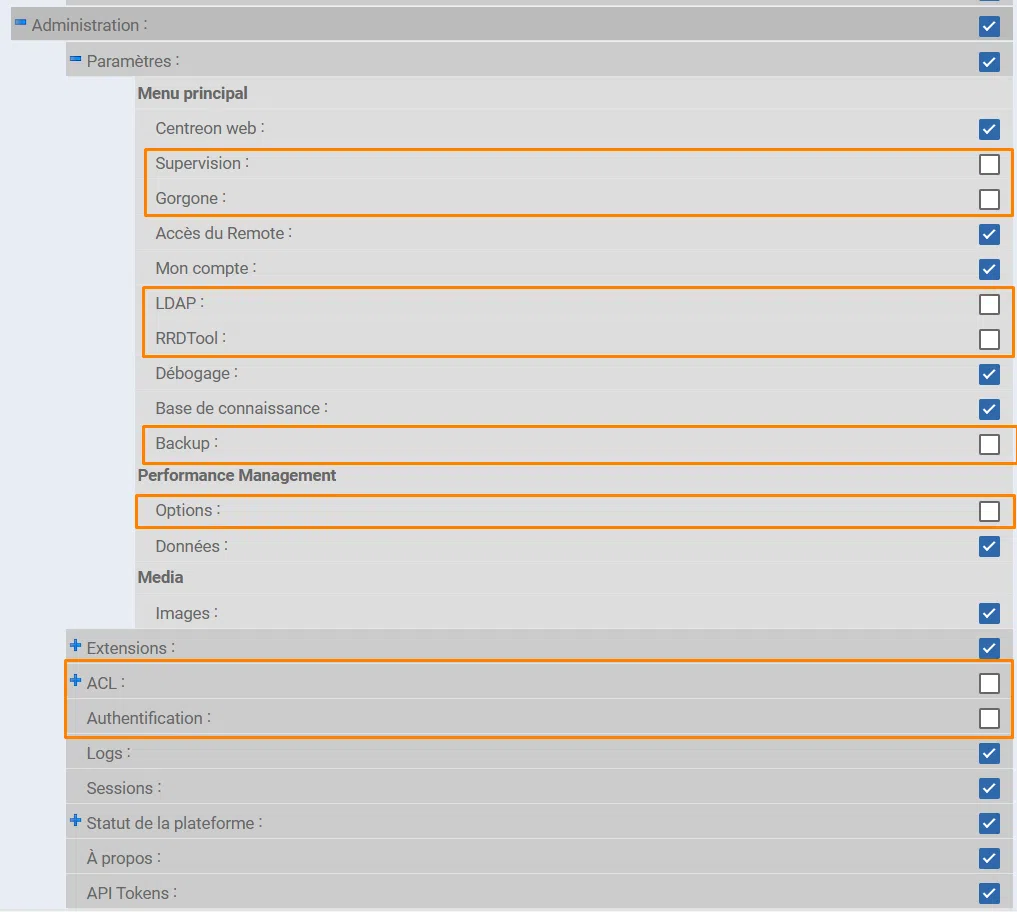

Pages et paramètres restreints

Afin de sécuriser l’instance Centreon et d’éviter toute modification non autorisée, certaines sections ne devront pas être accessibles aux administrateurs standard.

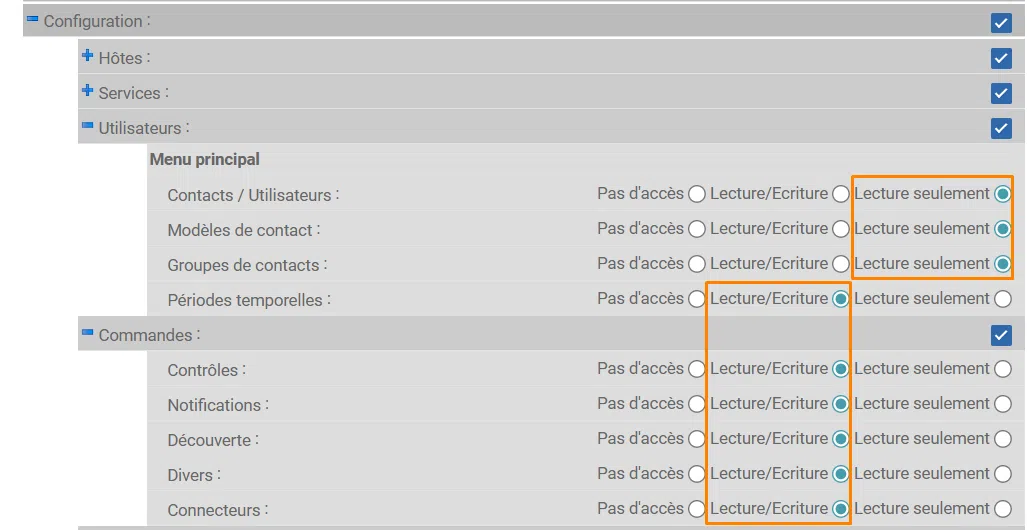

Ils ne pourront pas modifier :

- La méthode d’authentification.

- L’appartenance aux groupes directement dans Centreon (afin d’éviter le contournement de Microsoft Entra ID).

- La configuration du moteur de supervision.

- Les comptes utilisateurs.

- Les modèles et groupes de contacts.

- Les paramètres LDAP / RRDTOOL.

- Les collecteurs de supervision.

- Gorgone.

- Les ACL.

Un administrateur standard pourra :

- Configurer des hôtes et des services.

- Relancer le moteur de supervision Centreon.

En revanche, il ne pourra pas modifier la configuration globale ou les paramètres critiques de l’instance. Pour toute modification de ces paramètres sensibles, seul le compte administrateur par défaut devra être utilisé.

Cette approche renforce la sécurité de Centreon et limite le risque d’erreurs humaines.

Voici ma configuration :

Nous allons donner les droits de lecture/écriture sur tout le reste. Vous obtenez ceci :

Nous sélectionnerons « Lecture Seulement » sur « Collecteurs » et « Configuration du moteur de collecte ».

Nous allons décocher les options suivantes pour restreindre les modifications sur l’instance Centreon :

Pour finir, cliquez sur « Sauvegarder ».

Vous obtenez ceci :

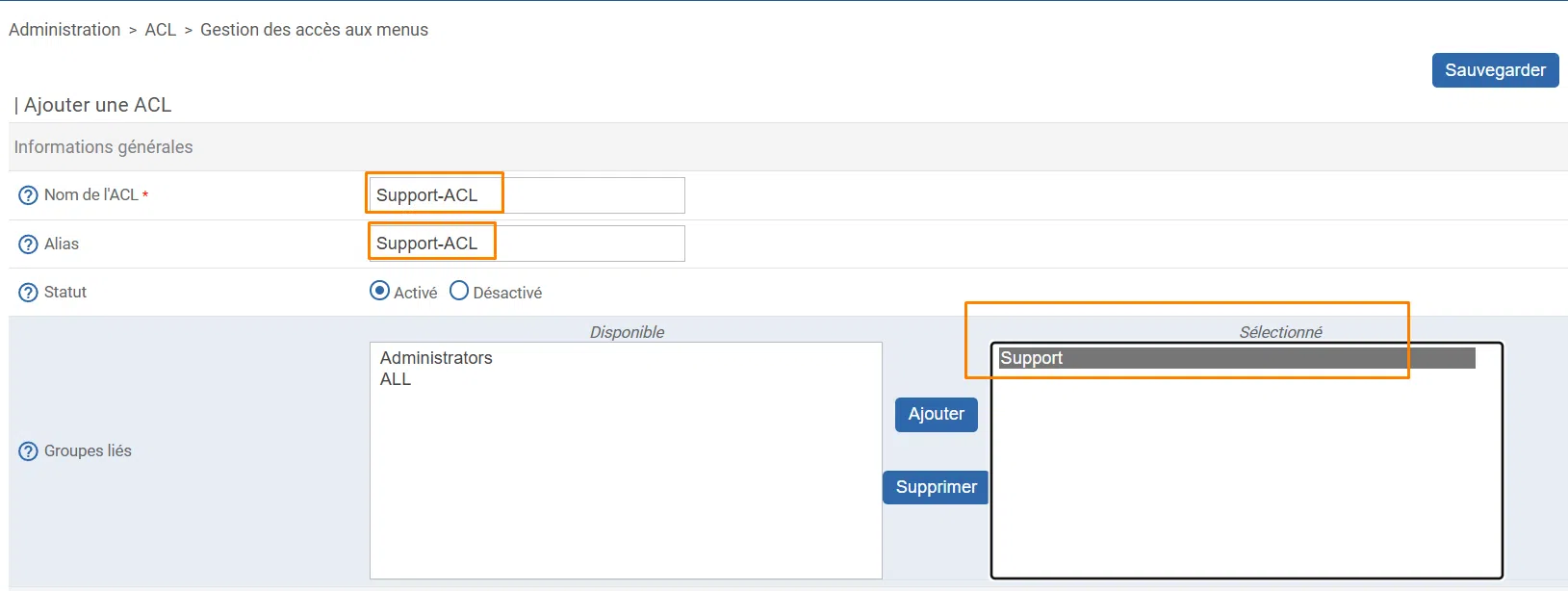

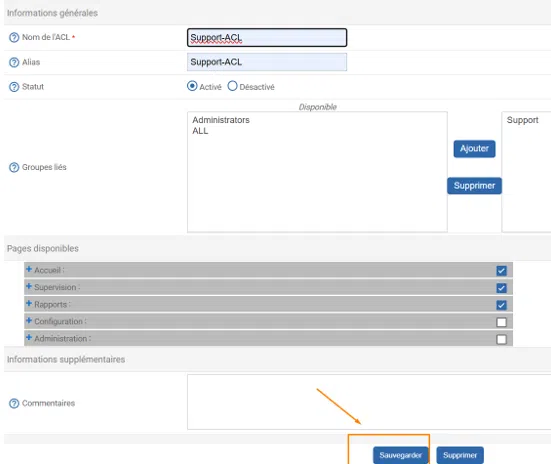

Désormais, nous allons répéter la même opération pour le groupe « Support » avec des droits en lecture seule. Cliquez de nouveau sur « Ajouter » pour créer une nouvelle ACL.

Nous allons de nouveau renseigner :

- Le nom de l’ACL.

- L’Alias.

Sectionnez le groupe, puis faites « Ajouter ». Vous obtenez ceci :

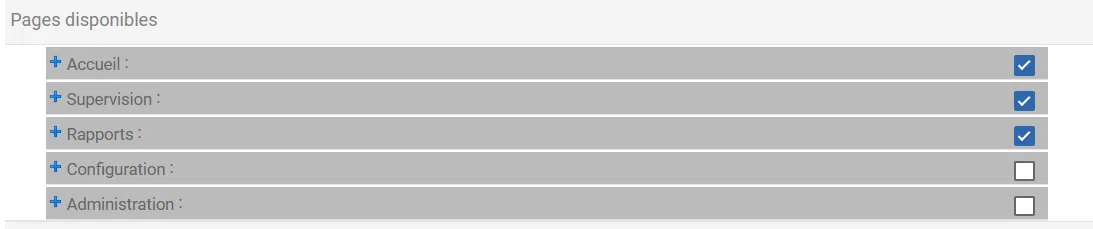

Activer les ACL par défaut (pour permettre au support de se connecter et d’accéder à la supervision).

Vous obtenez ceci :

Il est bien sûr possible d’ajuster les droits d’accès à la partie Configuration selon vos besoins.

Dans le cadre de ce tutoriel, l’équipe Support n’a pas pour mission d’ajouter des sondes ni de modifier la configuration. Leur rôle se limite exclusivement à la surveillance des alertes via le Dashboard. Sauvegardez la configuration.

Vous obtenez ceci :

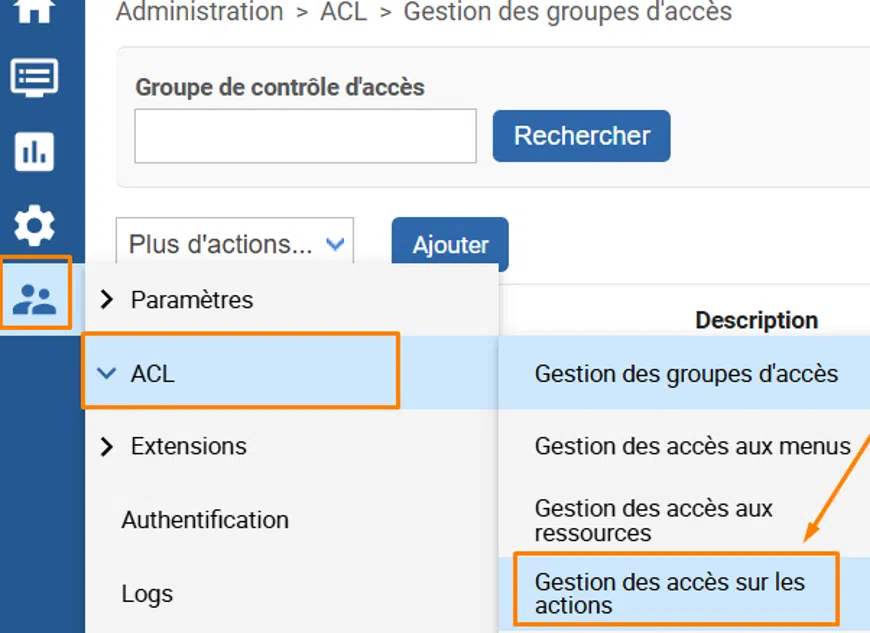

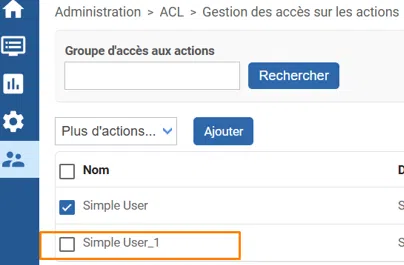

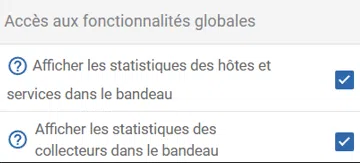

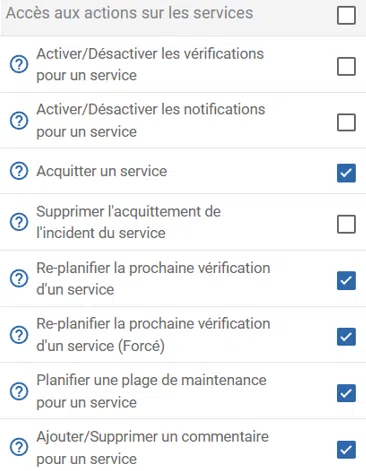

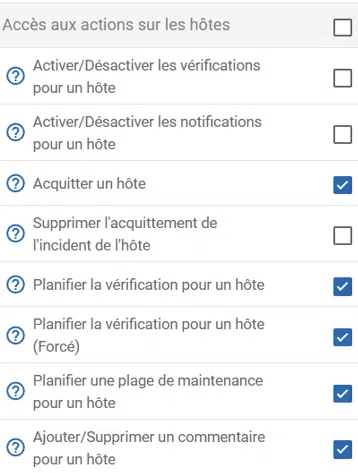

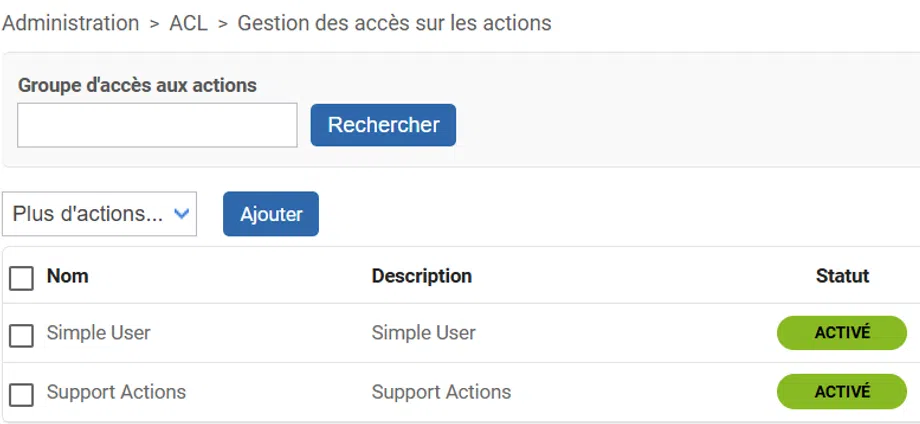

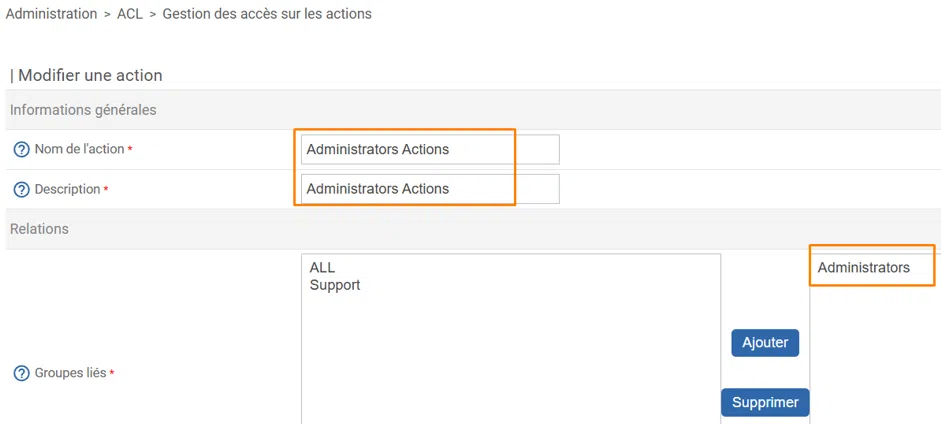

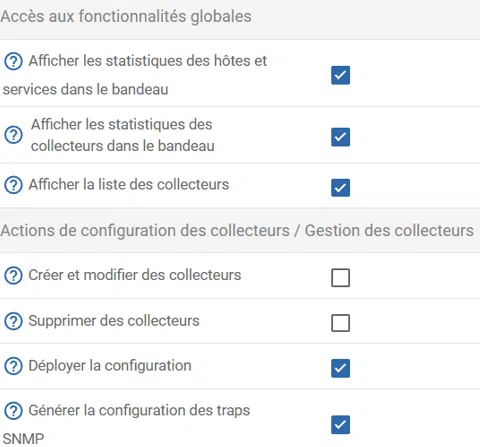

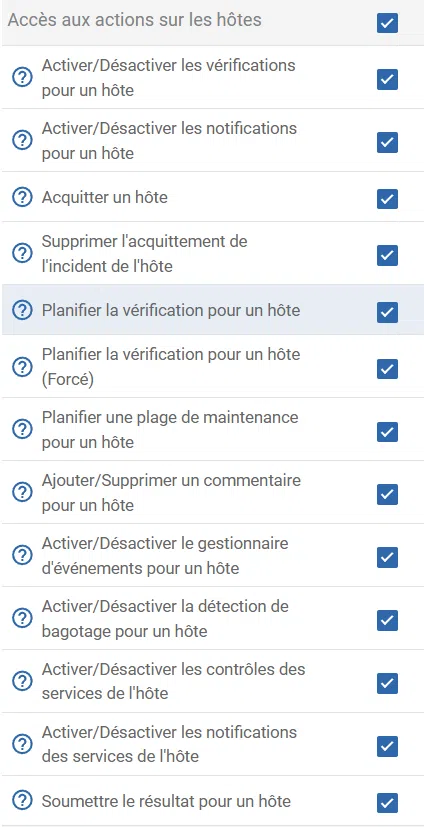

F. Configuration des ACL : les accès sur les actions

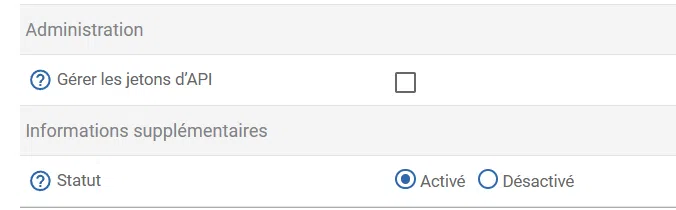

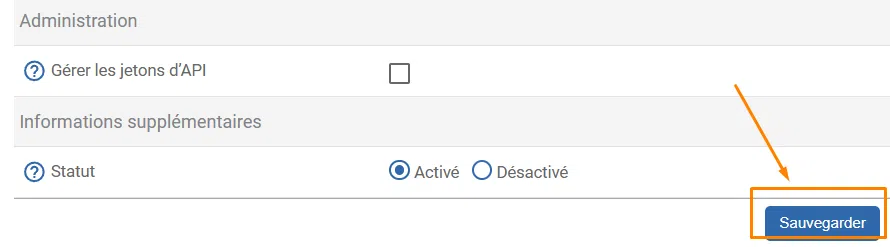

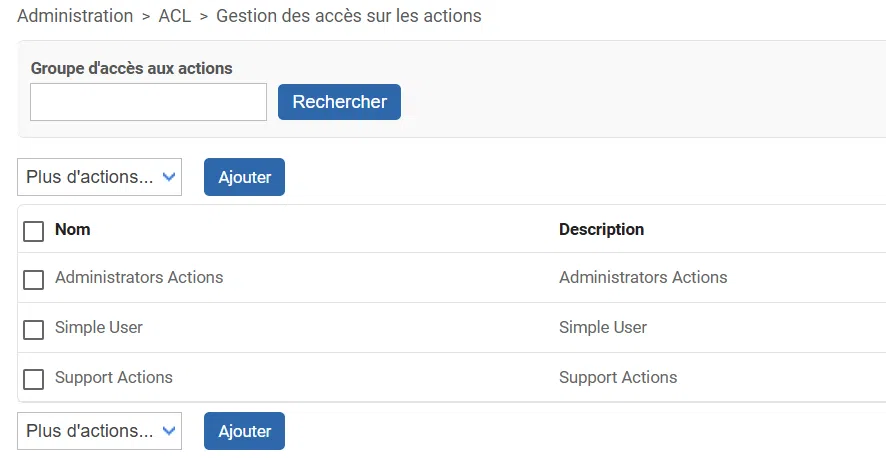

Désormais, nous devons créer un modèle d'utilisateur avec les actions autorisées. Accédez au menu suivant : Administration > ACL > Gestion des accès sur les actions.

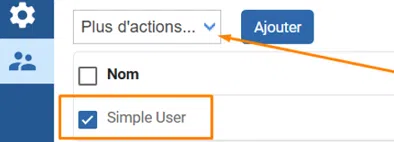

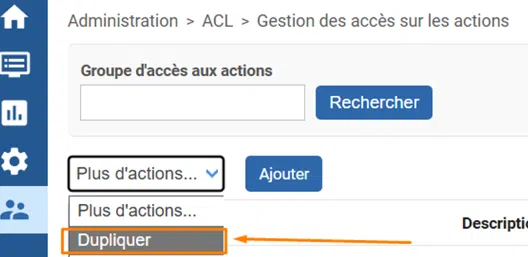

Nous allons dupliquer le groupe par défaut nommé « Simple User », ce qui vous permettra de faire du sur-mesure sans toucher au Groupe par défaut de Centreon en fonction des besoins.

Nous sélectionnons le groupe et dans le menu « Plus d’actions », nous cliquons sur « dupliquer ».

Un pop-up s’ouvre dans le navigateur, demandant de confirmer. Cliquez sur « OK ».

Vous obtenez ceci :

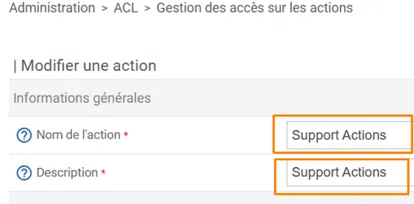

Nous allons sélectionner notre nouveau profil « Simple User_1 ».

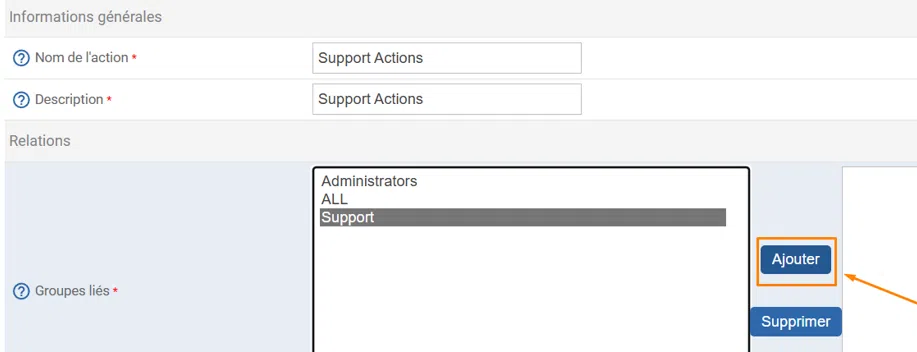

À cette étape, nous renommons le « Nom de l’action » et « la description » avec « Support Actions ». Vous obtenez ceci :

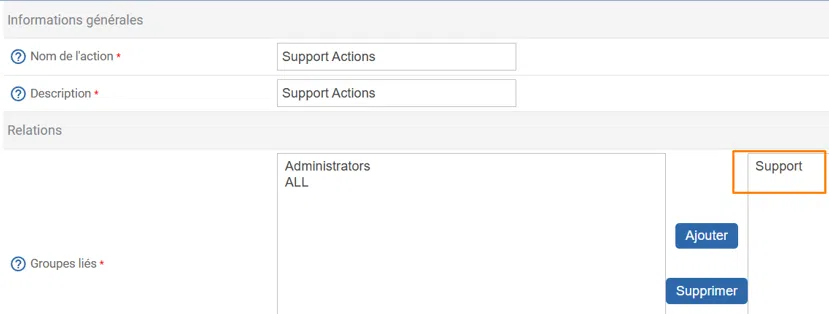

Nous allons lier l’Action au Groupe « Support » en le sélectionnant dans la colonne de gauche et choisirons « Ajouter ».

Vous obtenez ceci :

Dans notre exemple, nous conserverons les paramètres par défaut, suffisants pour un rôle de support chargé uniquement de la surveillance via l’interface web de Centreon. Comme toujours, vous êtes libres d’adapter ces réglages selon vos besoins et votre organisation.

Sauvegardons de nouveau la configuration.

Vous obtenez ceci :

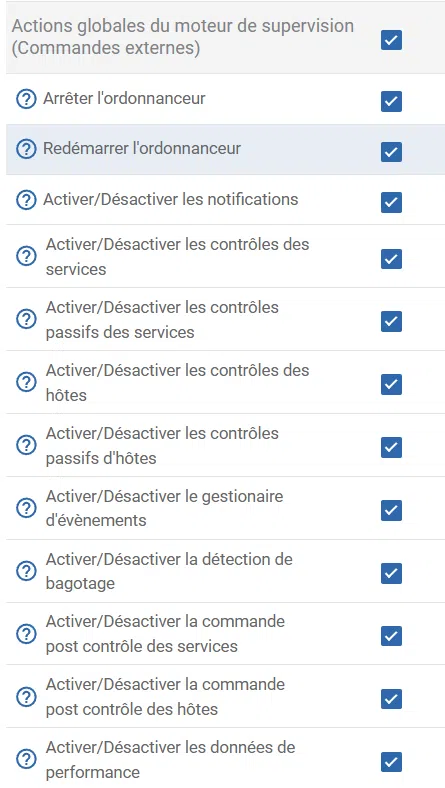

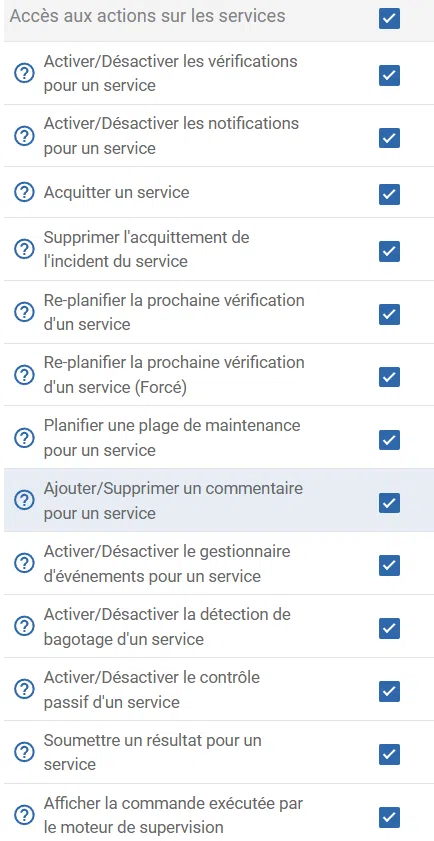

Nous allons répéter la même opération pour le groupe Administrators.

Vous obtenez ceci :

Vous pouvez cocher toutes les cases… ou configurer les droits comme bon vous semble. Voici ma configuration, pensée pour limiter les risques, notamment en empêchant toute modification sur les collecteurs.

En dehors de cette restriction, les administrateurs disposent d’un niveau de permission très élevé.

Sauvegardons la configuration.

Vous obtenez alors trois groupes d'accès aux actions, dont les groupes "Administrators Actions" et "Support Actions" que nous venons de configurer.

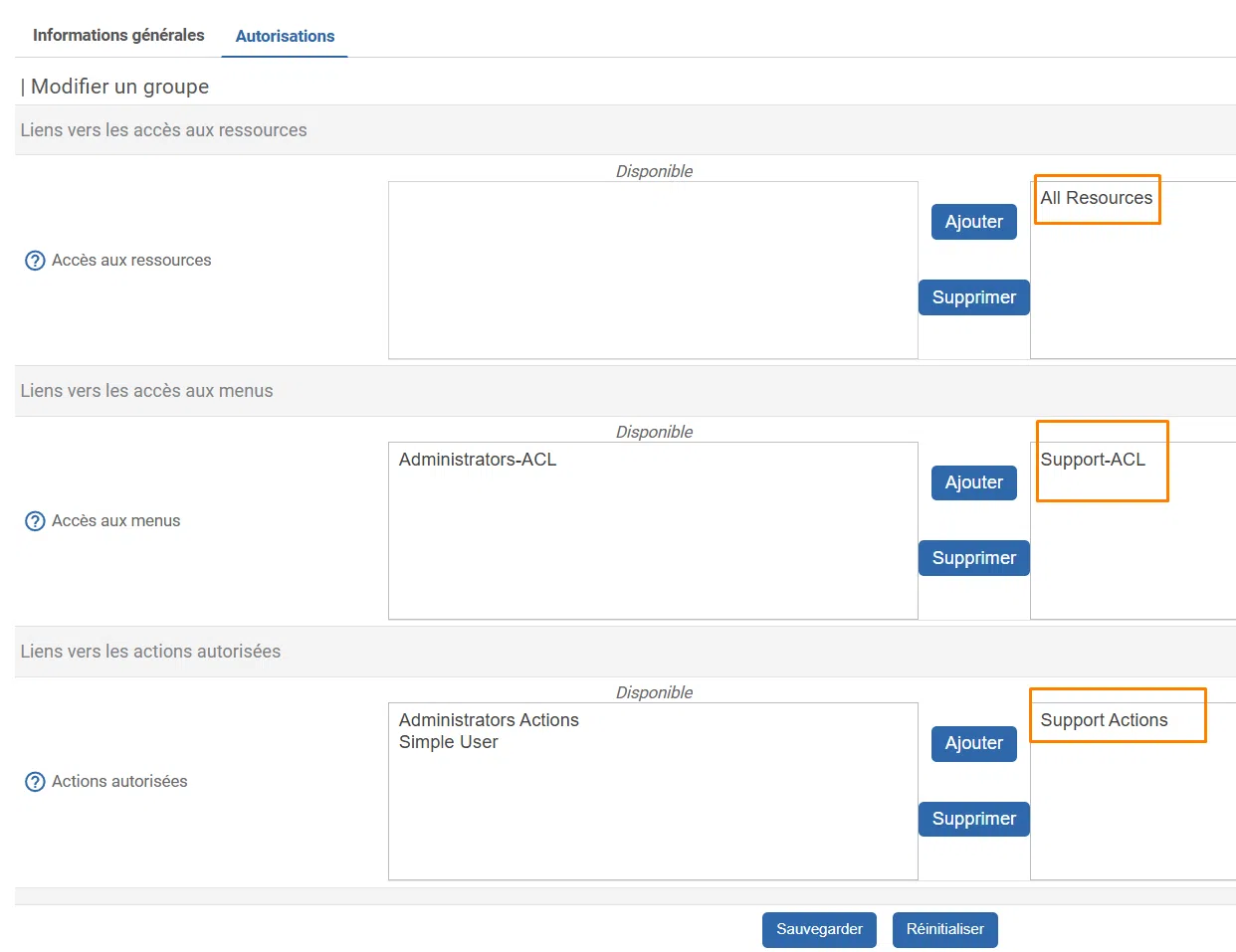

G. Configuration des ACL : vérifier les groupes d'accès

Vérifiez votre configuration avant de continuer, afin de s'assurer des relations entre les différents éléments.

Retournons dans : Administration > ACL > Gestion des groupes d’accès.

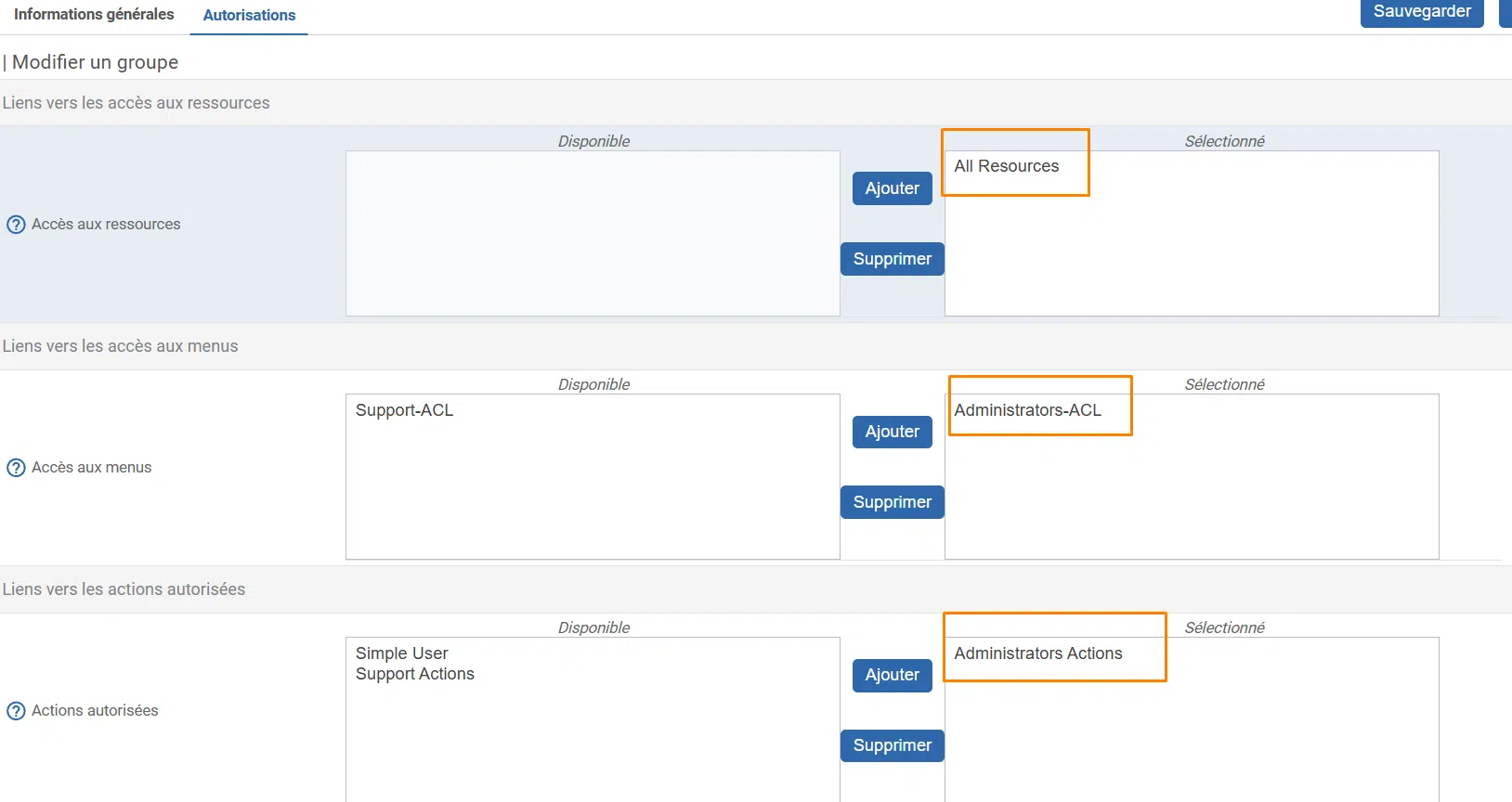

Éditons le groupe « Administrators » en cliquant dessus. Sélectionnons « Autorisations ».

Il faut s’assurer d’avoir les relations suivantes :

Revenez en arrière et vérifiez le groupe Support.

Répétons la même opération pour le groupe « Support ».

Vous devez vous assurer d’obtenir la configuration suivante :

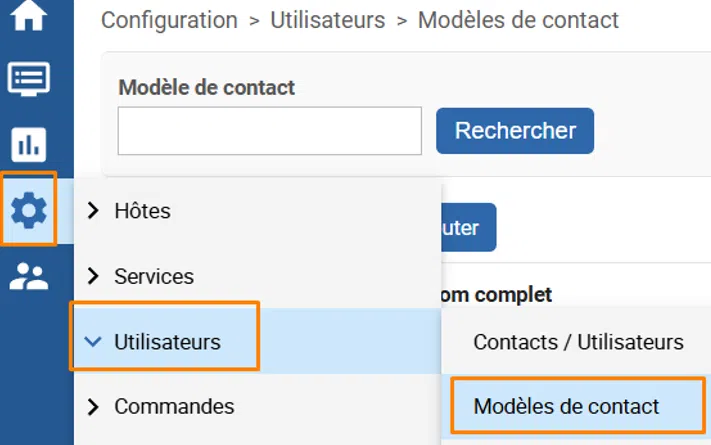

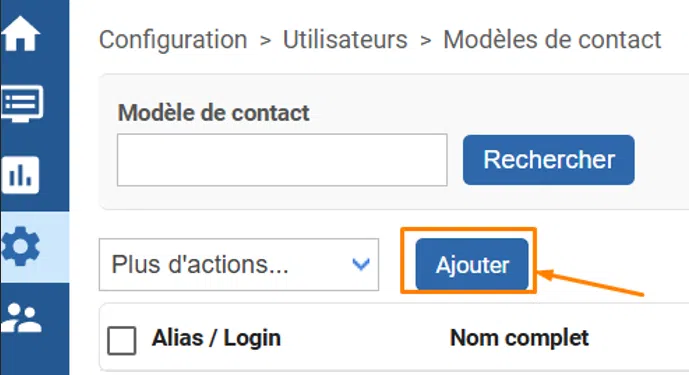

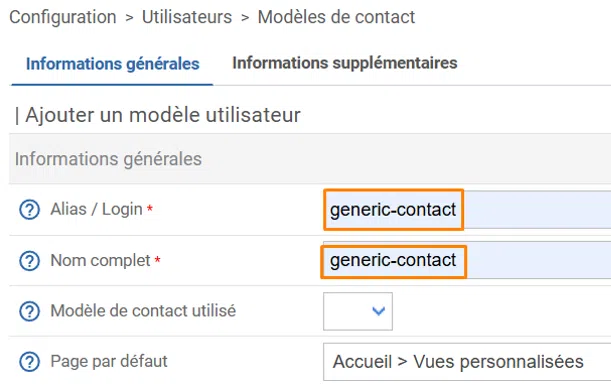

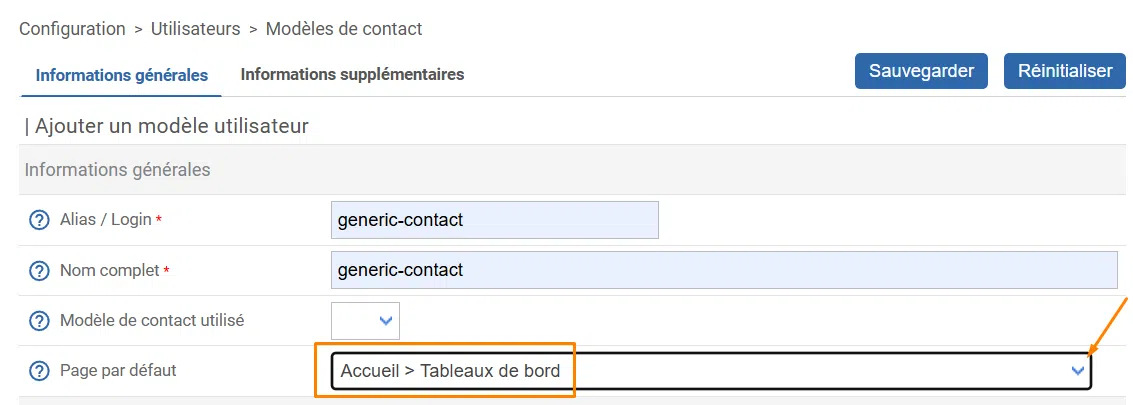

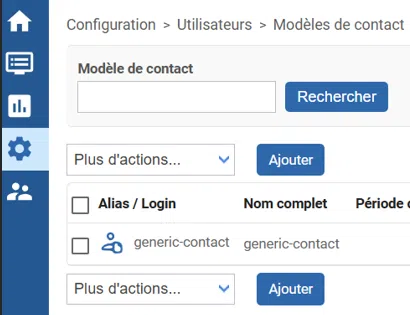

H. Création du modèle de contact

Nous devons créer un nouveau modèle de contact pour nos futurs utilisateurs. Allons dans le menu suivant : Configuration > utilisateurs > Modèles de contact.

Nous cliquerons sur « Ajouter ».

Dans « Alias / login » et dans nom complet, nous allons saisir « generic-contact ». Vous obtenez ceci :

Pour une meilleure expérience utilisateur à la première connexion, vous pouvez définir une page d’accueil.

Encore une fois, nous allons « Sauvegarder » avec le bouton situé en haut à droite. Votre contact générique a été créé.

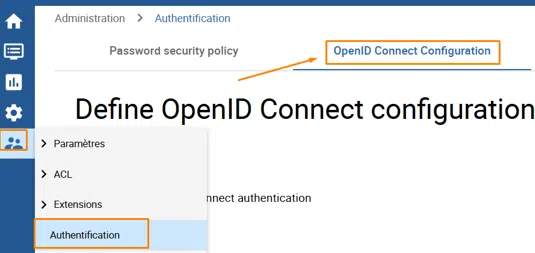

I. Configuration de OpenID sur Centreon

La configuration d'OpenID Connect effectuée précédemment dans Centreon doit être révisée afin que l'auto-import des utilisateurs soit opérationnel, et surtout, activé. Nous ferons aussi en sorte de lier cette configuration à celle d'Entra ID (pour les groupes).

Retournons dans le menu : Administration > Authentification > OpenID Connect Configuration.

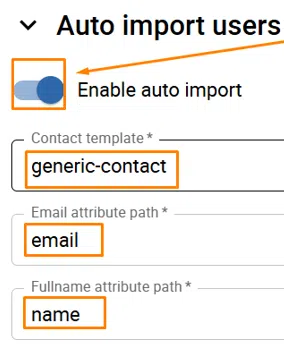

Dans la catégorie « Auto Import Users », nous allons activer l’import et renseigner :

- Contact template : « generic-contact ».

- Email attribute path : « email ».

- Fullname attribute path : « name ».

Vous obtenez ceci :

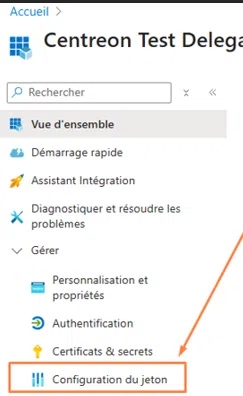

Nous allons retourner sur Microsot Entra Id pour ajouter une Revendication facultative qui permettra de transporter les informations de groupes dans le token JWT.

Nous devons sélectionner « Configuration du jeton ».

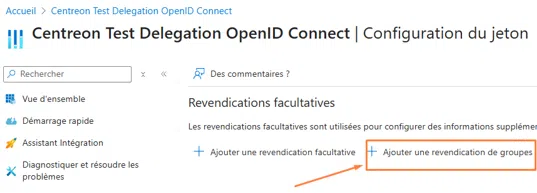

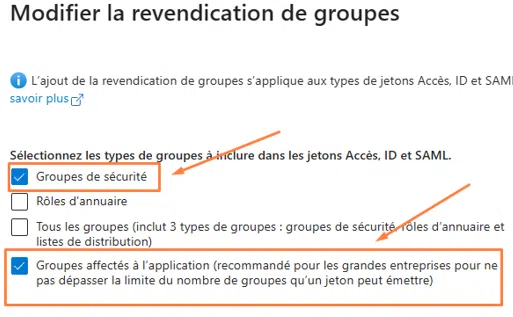

Il faut choisir « Ajouter une revendication de Groupe ».

Il est nécessaire de cocher :

- « Groupe de sécurité ».

- « Groupes affectés à l’application (recommandé pour les grandes entreprises pour ne pas dépasser la limite du nombre de groupes qu’un jeton peut émettre) ».

- Sélectionnez « Ajouter ».

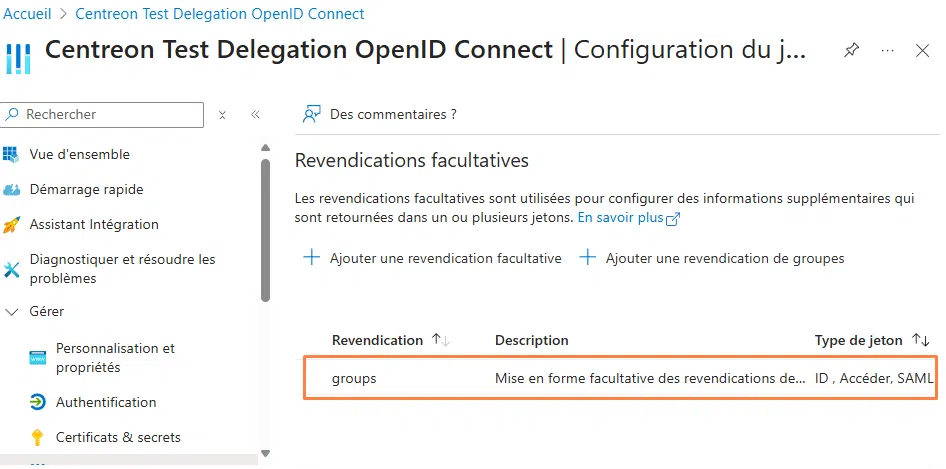

Vous obtenez ceci :

Voici le résultat une fois que nous avons validé :

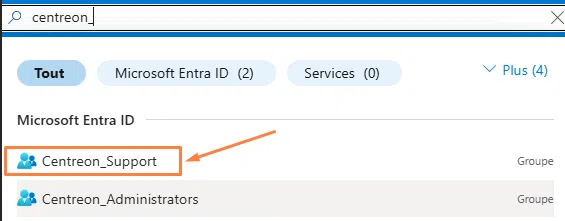

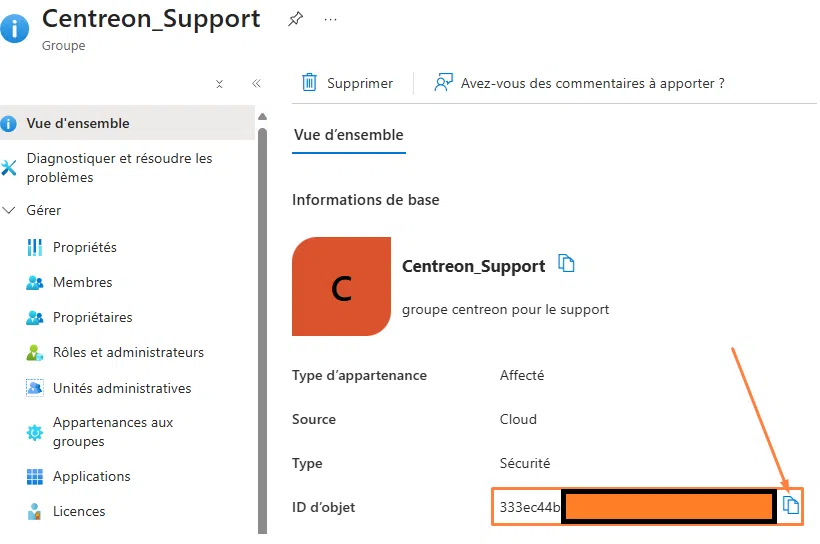

Nous allons récupérer les ID de groupes, pour les « Administrators » et « Support ».

Nous allons de nouveau rechercher notre groupe dans Microsoft Entra ID et le sélectionner, comme ceci :

Copions « l’id d’object » dans un bloc note et faisons de même pour notre deuxième groupe.

Une fois de plus, Se rendre dans Centreon -> Administration -> Authentification -> Openid Connect Configuration (encore un peu de souffrance 😊).

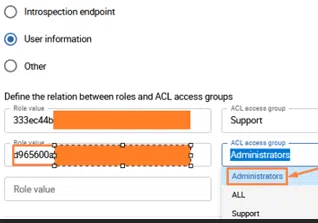

Sélectionnons : « Rôles Mapping ».

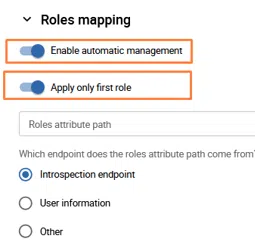

Activons :

- Enable automatic management

- Apply only first role

Vous obtenez ceci :

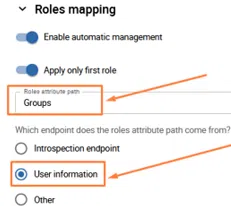

Nous allons renseigner « groups » dans « Roles attribute path » et sélectionner « User information ». Vous obtenez ceci :

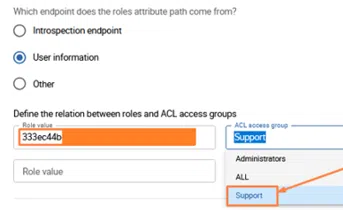

Renseignons l’id de groupe qui correspond à notre groupe support et associer à l’ACL Access group correspondant.

Nous effectuerons la même opération pour le groupe Administrators.

Sauvegardons la configuration d'un clic sur le bouton "Save".

J. Test de la configuration

Dans Microsoft Entra ID, affectez vos différents utilisateurs à vos groupes en fonction de leurs rôles. Dans cette démo, nous avons deux groupes, avec un seul membre dans chacun des groupes :

- Centreon_Administrators : Fares.chelloug - fares.chelloug@quelquechose

- Centreon_Support : Fares - farestestss002@quelquechose

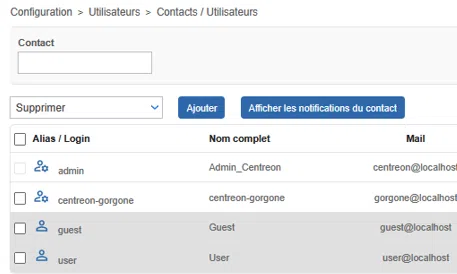

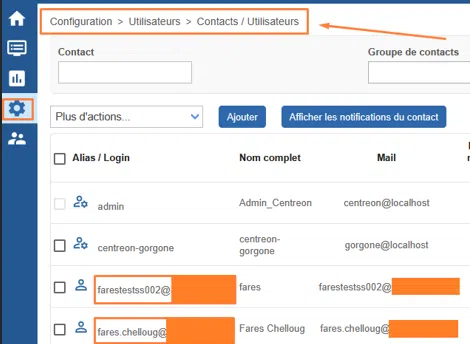

À ce stade, voici la liste des utilisateurs dans Centreon :

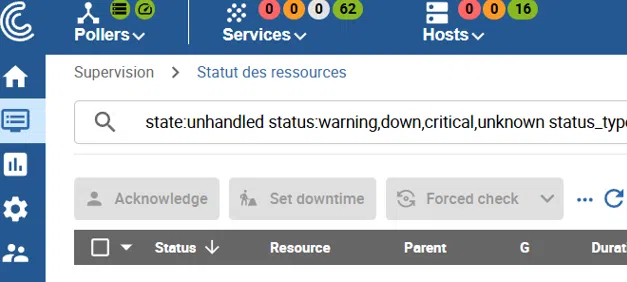

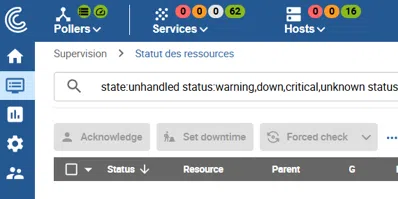

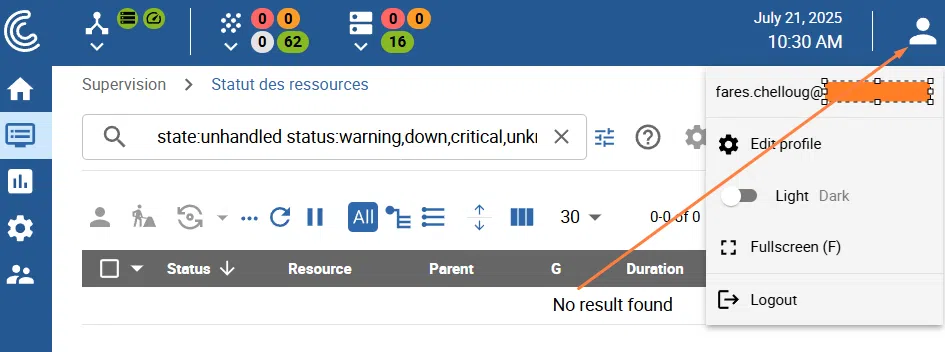

Essayons de se connecter avec un compte membre du groupe « Centreon_Administrators » via OpenID.

L’utilisateur est automatiquement créé et connecté avec les ACL correspondant à son groupe.

Vérifiez les ACL dans la Catégorie « Administration ».

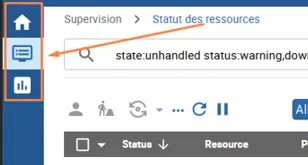

L’utilisateur ne voit que lui-même dans Configuration > Utilisateurs > Contacts / Utilisateurs.

Il ne lui est pas possible de modifier la stratégie d’authentification.

Connectons-nous avec le compte membre du groupe « Centreon_Support » via Open ID.

Vous pouvez constater que les ACL support correctement assigné.

L’utilisateur a bien accès à l’interface web et au moteur de supervision, mais ne peut pas effectuer d’actions de configuration définies dans les ACL.

Vérification avec le compte « Admin » : se reconnecter avec le compte Administrateur par défaut de Centreon.

Nous pouvons constater que les deux utilisateurs sont bien présents :

V. Offboarding d’un Collaborateur

Si vous sortez un collaborateur du groupe d’accès de Centreon, celui-ci restera présent dans la configuration, mais sera dans l’incapacité de se connecter à l’application. Il vous faudra nettoyer périodiquement les comptes utilisateurs dans Centreon.

Note : je vous recommande d’effectuer une révision d’accès périodique.

VI. Troubleshoting

Dans le cas où votre configuration ne fonctionne pas, voici quelques actions pour vous aider dans le dépannage.

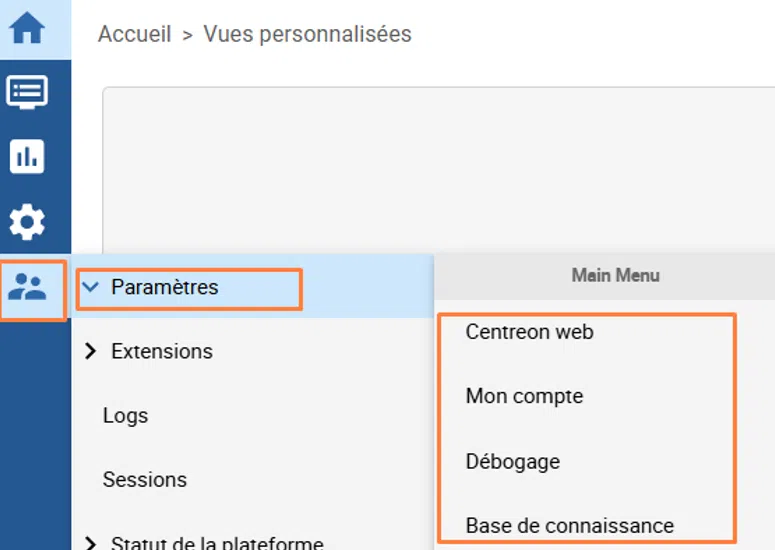

A. Activation du mode debug de Centreon

Activation des logs sur Centreon pour debug en cas de besoin :

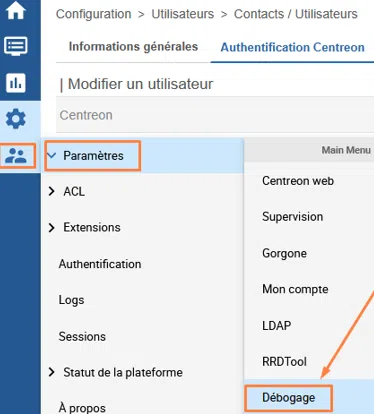

Il faut se connecter avec le compte « Admin » puis aller dans : Administration > Paramètres > Débogage.

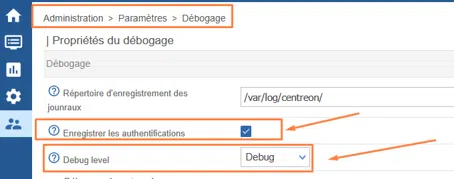

Il est nécessaire de cocher la case : « Enregistrer les authentifications » et de définir le « Debug level » à « Debug ». Ensuite, sauvegardez la configuration. Vous obtenez ceci :

Connectez-vous en SSH avec votre logiciel ou terminal préféré à votre instance Centreon. Affichez le contenu du fichier login.log via cette commande :

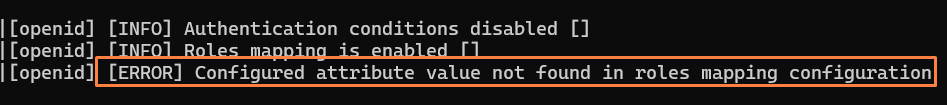

tail -f /var/log/centreon/login.logSi l’utilisateur n’est pas membre de l’un des groupes configurés dans le Group mapping, nous obtenons le message suivant :

Quand le debug est terminé, pensez à désactiver le débogage dans les paramètres de Centreon (Debug Level à None).

B. Erreurs possibles

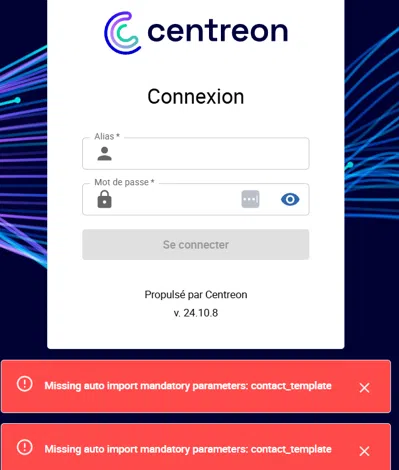

Si vous avez supprimé le modèle « generic-contact », vous obtiendrez l’erreur suivante.

Si vous avez utilisé la première méthode de ce tutoriel et que vous obtenez le message suivant, c’est probablement que le compte n’existe pas dans Centreon ou qu’il n’est pas correctement affecté :

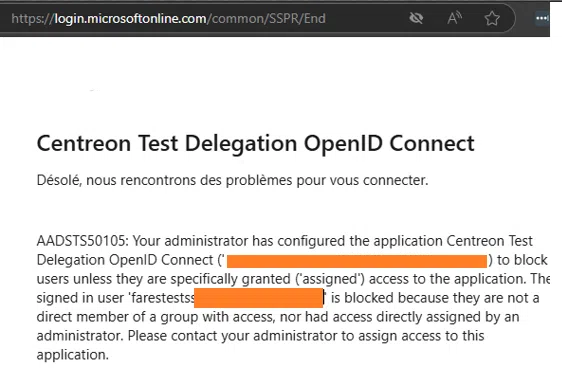

Ce message d’erreur s’affiche si l’utilisateur n’est pas membre de l’un des groupes :

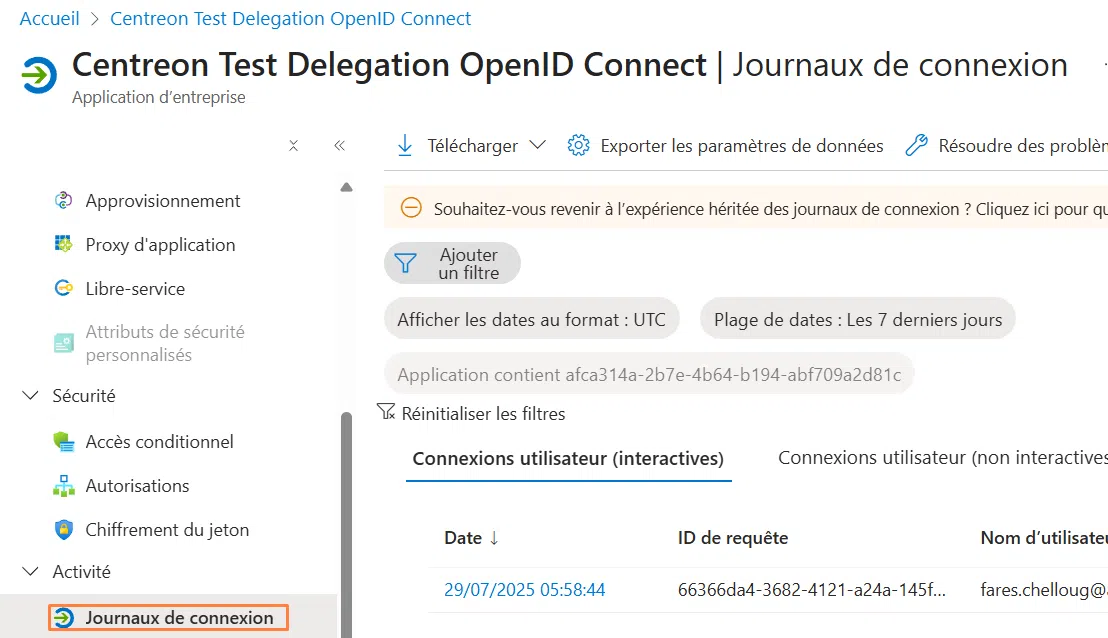

C. Afficher les logs sur Microsoft Entra ID pour Debug

Du côté de Microsoft Entra ID, vous pouvez aussi consulter des journaux. Les journaux de connexion sont ici :

VII. Recommandations de sécurité pour Centreon

Terminons par un ensemble de recommandations pour la sécurité globale de la plateforme de supervision Centreon.

1. Segmentation réseau

- Isolez Centreon dans un VLAN dédié au monitoring, totalement étanche, accessible uniquement depuis les réseaux administrateur et support.

- N’autorisez que le trafic HTTPS entrant vers Centreon, uniquement depuis les réseaux autorisés.

- Bloquez tout accès provenant de réseaux non légitimes.

2. Renforcement du système

- Installez et configurez des outils de protection comme iptables, Fail2ban ou Crowdsec pour limiter les tentatives d’intrusion.

- Désactivez l’accès SSH direct au compte root.

- Modifiez le port SSH par défaut (22) pour réduire les risques de scan automatisé.

- Ne publiez jamais Centreon sur Internet.

3. Gestion des comptes

- En cas de compromission du compte admin, changez immédiatement le mot de passe.

- Sauvegardez les identifiants sensibles, notamment le compte admin, dans un coffre-fort numérique.

- Effectuez une revue régulière des comptes et des groupes d’accès dans Centreon.

4. Mises à jour et maintenance

- Appliquez régulièrement les mises à jour de sécurité du système d’exploitation et de Centreon.

- Mettez en place des sauvegardes quotidiennes chiffrées de votre instance Centreon.

5. Contrôle des flux réseau

- Configurez des règles de pare-feu pour empêcher les réseaux support, administration et monitoring d’effectuer des requêtes DNS vers l’extérieur, en dehors de vos serveurs DNS internes.

6. Auto-import et gestion des utilisateurs

- Désactivez l’auto-import des utilisateurs une fois que tous les collaborateurs ont accès à Centreon.

- Activez cette fonction uniquement en cas de nouvel arrivant.

À noter : un utilisateur nouvellement ajouté dans un groupe Entra ID ne pourra pas accéder à Centreon tant que l’auto-import n’est pas activé.

Si vous avez accès aux stratégies d’accès conditionnels via Microsoft entra ID, vous pouvez par exemple :

- Exiger l’authentification multifacteur

- Définir une durée limite de session maximale à une journée de travail

- Exiger la conformité de l’appareil

- Exiger la connexion depuis un réseau autorisé

- Etc…

VIII. Conclusion

La mise en place d’OpenID Connect entre Centreon et Microsoft Entra permet de centraliser et sécuriser l’authentification des utilisateurs tout en automatisant leur gestion. Grâce à l’auto-import des comptes et au mapping des rôles, les droits sont attribués dynamiquement en fonction des groupes Entra ID, sans intervention manuelle.

En combinant cette intégration avec un hardening des ACLs (listes de contrôle d’accès) dans Centreon, on garantit une gestion fine et sécurisée des permissions, limitant les accès au strict nécessaire.

Cette approche renforce significativement la sécurité de la plateforme Centreon, tout en simplifiant l’administration des utilisateurs et en réduisant les risques liés aux erreurs humaines ou aux comptes dormants.