Ces 8 failles exposent 748 modèles d’imprimantes Brother, Konica Minolta, Ricoh, etc.

689 modèles d'imprimantes Brother sont affectés par un ensemble de 8 vulnérabilités pouvant mener à la prise de contrôle de l'appareil. Ce n'est pas tout : certains modèles de chez Fujifilm, Toshiba, Ricoh, ou encore Konica Minolta sont également affectés par ces failles. Faisons le point.

Sommaire

Ces 8 vulnérabilités affectent 748 modèles d'imprimantes !

C'est durant un projet de recherche que les équipes de Rapid7 sont parvenues à détecter un ensemble de vulnérabilités dans le firmware d'imprimantes Brother. Au fil de leurs travaux, les chercheurs en sécurité ont constaté que ces failles affectaient aussi 46 modèles d'imprimantes d'autres marques.

La faille de sécurité la plus grande et la plus dangereuse, c'est celle associée à la référence CVE-2024-51978. Considérée comme critique (score CVSS de 9.8 sur 10), elle permet de prendre le contrôle d'un appareil : "Un attaquant non authentifié qui connaît le numéro de série de l'appareil cible peut générer le mot de passe administrateur par défaut de l'appareil.", explique Rapid7.

Cette découverte d'une imprimante vulnérable pourra être effectuée par l'intermédiaire d'un autre faille de sécurité : la CVE-2024-51977. En effet, elle peut permettre de récupérer un ensemble d'informations, dont l'adresse IP et le numéro de série, via l'extraction d'un fichier CSV non protégé.

"Un attaquant non authentifié qui peut accéder au service HTTP (port TCP 80), au service HTTPS (port TCP 443) ou au service IPP (port TCP 631), peut faire fuir plusieurs informations sensibles à partir d'un appareil vulnérable. [...]. Les informations divulguées comprennent le modèle de l'appareil, la version du micrologiciel, l'adresse IP et le numéro de série.", peut-on lire dans le rapport.

Voici un récapitulatif des 8 vulnérabilités découvertes :

| CVE | Description | Service affecté | CVSS |

| CVE-2024-51977 | Un attaquant non authentifié peut divulguer des informations sensibles. | HTTP (Port 80), HTTPS (Port 443), IPP (Port 631) | 5.3 (Moyenne) |

| CVE-2024-51978 | Un attaquant non authentifié peut générer le mot de passe administrateur par défaut de l'appareil. | HTTP (Port 80), HTTPS (Port 443), IPP (Port 631) | 9.8 (Critique) |

| CVE-2024-51979 | Un attaquant authentifié peut déclencher un dépassement de tampon basé sur la pile. | HTTP (Port 80), HTTPS (Port 443), IPP (Port 631) | 7.2 (Élevée) |

| CVE-2024-51980 | Un attaquant non authentifié peut forcer l'appareil à ouvrir une connexion TCP. | Services Web sur HTTP (Port 80) | 5.3 (Moyenne) |

| CVE-2024-51981 | Un attaquant non authentifié peut forcer l'appareil à effectuer une requête HTTP arbitraire. | Services Web sur HTTP (Port 80) | 5.3 (Moyenne) |

| CVE-2024-51982 | Un attaquant non authentifié peut provoquer le plantage de l'appareil. | PJL (Port 9100) | 7.5 (Élevée) |

| CVE-2024-51983 | Un attaquant non authentifié peut provoquer le plantage de l'appareil. | Services Web sur HTTP (Port 80) | 7.5 (Élevée) |

| CVE-2024-51984 | Un attaquant authentifié peut divulguer le mot de passe d'un service externe configuré. | LDAP, FTP | 6.8 (Moyenne) |

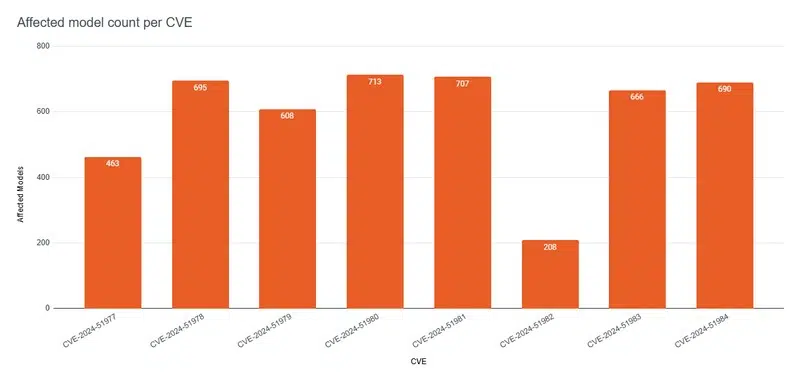

Toutes ces vulnérabilités n'affectent pas l'ensemble des modèles, mais l'impact n'est pas négligeable comme le montre ce graphique.

Un algorithme friable pour la génération des mots de passe par défaut

Une analyse détaillée publiée par Rapid7 met en lumière un problème avec l'algorithme utilisé pour générer les mots de passe par défaut. Cet algorithme génère le mot de passe par défaut pour administrer l'imprimante à partir du numéro de série de l'appareil.

Le processus est le suivant :

- Prendre les 16 premiers caractères du numéro de série.

- Ajouter 8 octets dérivés d'une table de salage statique.

- Hachage du résultat avec SHA256.

- Encoder le hachage en Base64.

- Prendre les huit premiers caractères et substituer certaines lettres par des caractères spéciaux.

Un attaquant peut réussir à reconstituer un mot de passe administrateur en suivant cette logique.

Une épée de Damoclès plane sur des millions d'appareils déjà en service !

Grâce à la coordination de la divulgation, initiée par Rapid7 en mai 2024 et soutenue par JPCERT/CC, les fabricants ont pu publier des mises à jour de firmware pour corriger la majorité de ces vulnérabilités.

Cependant, le cas de la CVE-2024-51978 est plus complexe et elle ne pourra pas être corrigée sur certaines imprimantes. Rapid7 précise dans son rapport : "Brother a indiqué que cette vulnérabilité ne pouvait pas être entièrement corrigée par le micrologiciel et qu'il fallait modifier le processus de fabrication de tous les modèles concernés."

Voici les liens vers les bulletins de sécurité des fabricants pour en savoir plus (et notamment avoir la liste des modèles affectés) :

- Brother Laser and Inkjet Printer

- Brother Document Scanner

- Brother Label Printer

- FUJIFILM Business Innovation

- Ricoh

- Toshiba Tec Corporation

- Konica Minolta, Inc

Ce problème de sécurité montre l'importance de ne pas négliger la sécurité des imprimantes et des appareils multifonctions. L'accès aux interfaces d'administration doit être limités et contrôlés, de même qu'ils doivent se trouver sur un réseau isolé (VLAN).