La panne Cloudflare du 5 décembre 2025 liée à la vulnérabilité React2Shell : que s’est-il passé ?

Ce vendredi 5 décembre 2025, Cloudflare a subi une nouvelle panne importante ayant entraîné la chute de nombreux services ! Cette panne résolue en moins de 30 minutes est liée à la nouvelle faille de sécurité critique surnommée React2Shell. Voici ce que l'on sait.

Ce matin à 09:47 (heure de Paris), beaucoup de personnes ont eu une sensation de déjà-vu : les services Cloudflare ont été perturbés, ce qui a entrainé une nouvelle vague d'erreurs HTTP avec le code 500 et l'indisponibilité de nombreux sites. Comme la panne Cloudflare du 18 novembre 2025, celle-ci n'est pas non plus liée à une cyberattaque.

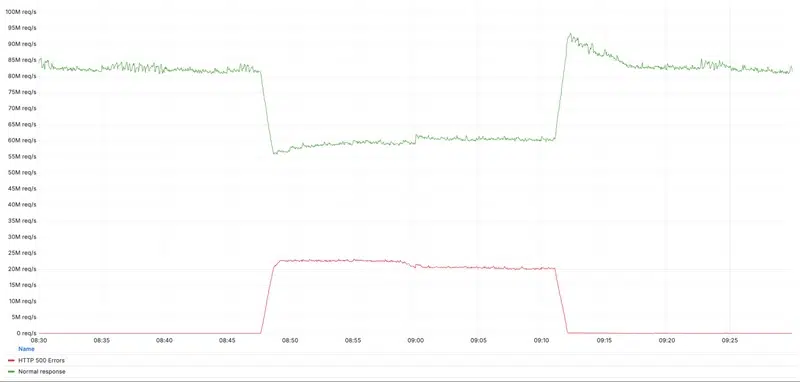

L'impact est également inférieur. Comme le montre le graphique ci-dessous, il y a eu un pic d'erreurs HTTP (code 500), ce qui a perturbé une partie du trafic global de façon temporaire (ligne verte). C'est moins significatif que lors de la précédente panne historique.

"Une partie des clients a été touchée, représentant environ 28 % de l'ensemble du trafic HTTP géré par Cloudflare.", précise Cloudflare. Par exemple, le réseau Cloudflare situé en Chine n'a pas été impacté.

Surtout, elle a été résolue beaucoup plus rapidement : à 10:12 d'après le rapport de Cloudflare, soit 25 minutes. Nous sommes très loin de la panne de 6 heures du mois dernier.

L'origine de la panne Cloudflare : React2Shell

Cette panne n'est pas liée à une cyberattaque, ni même à une erreur de configuration, mais à un effet de bord indésirable suite à un changement de configuration. Mais parlons tout de même de cybersécurité puisqu'elle est directement liée à la faille de sécurité React2Shell. Pour rappel, il s'agit d'une faille critique qui impacte les applications Web basées sur React et Next.js.

Dans un nouveau rapport publié en toute transparence, Cloudflare explique que cette panne a été déclenchée "par des modifications apportées à notre logique d’analyse du corps des requêtes, dans le cadre de nos efforts pour détecter et atténuer une vulnérabilité touchant l’ensemble du secteur et révélée cette semaine dans les React Server Components."

Concrètement, Cloudflare a apporté une modification à son système d’analyse des requêtes HTTP. Le géant américain explique avoir modifié la taille du buffer utilisé par son WAF (Web Application Firewall), c'est-à-dire le composant de son architecture en charge de détecter les attaques Web.

"Dans le cadre de nos efforts continus visant à protéger les clients utilisant React contre une vulnérabilité critique, CVE-2025-55182, nous avons commencé à augmenter la taille de notre mémoire tampon à 1 Mo, la limite par défaut autorisée par les applications Next.js.", explique Cloudflare. Jusqu'ici, la limite configurée sur leur WAF était de 128 Ko.

Ces changements ont eu un impact sur certains clients où un ancien proxy était utilisé. "Les clients dont les ressources Web sont gérées par notre ancien proxy FL1 ET qui avaient déployé le jeu de règles gérées Cloudflare ont été affectés.", peut-on lire. Les clients associés au nouveau proxy FL2, écrit en Rust, n'ont pas été affectés.

On retiendra une chose : ces deux pannes sont la conséquence d'un déploiement visant à atténuer un problème de sécurité. Cloudflare affirme que ses travaux d'amélioration entamés suite à la première panne sont toujours en cours et qu'ils ne sont pas finalisés.

Je vous encourage à lire le rapport de Cloudflare pour obtenir des précisions supplémentaires.