Découverte de MalwareBazaar : Ça ressemble à quoi, un malware ?

Sommaire

I. Présentation

Dans cet article, je vous partage une ressource très utile pour apprendre, se former et s’entrainer à l’analyse et la détection de malware : MalwareBazaar.

Nous allons voir que ce site, en réalité une base de données, permet d’accéder à des centaines de milliers de vrais malwares. Ceux-ci sont téléchargeables librement pour être analysés, manipulés, etc.

Attention ! La base de données mentionnée ici contient des programmes malveillants réels. À ne surtout pas manipuler sur un système qui n’est pas prévu pour, encore moins dans un environnement d’entreprise. À vos risques et périls.

Rappelez-vous donc que le simple fait de consulter ou télécharger ces ressources peut faire sonner un certain nombre d’alertes auprès de vos solutions et équipes de sécurité. Soyez sûr de savoir ce que vous faites.

Avant de passer aux choses sérieuses, faisons un bref rappel de ce qu’est un malware.

II. C’est quoi un malware ?

Un malware (malicious software) est littéralement un programme malveillant. Il s’agit plus précisément d’un programme (au même titre que Teams ou Firefox) qui va exécuter des actions qui peuvent porter atteinte à la disponibilité, confidentialité ou intégrité de vos fichiers, votre système ou l’ensemble du système d’information. Plus concrètement, son action va être d’endommager, perturber, accéder de manière non autorisée ou utiliser abusivement les systèmes et leurs données.

Dans le langage commun, on nomme souvent les malwares “virus”, cela, car leur comportement rappel ceux des virus biologiques (infection, persistance, destruction, réplication), etc. En réalité, les virus sont une catégorie de malware parmi d’autres (chevaux de Troie, rançongiciel, etc.).

Il faut savoir que la différence entre un malware et un programme légitime n’est pas facile à voir pour un utilisateur. Il s’agit le plus souvent d’un fichier exécutable (.exe) comme un autre, qui peut avoir une icône, être signé numériquement. Il peut parfois être téléchargé depuis un site qui semble légitime (exemple : Google Drive) et même avoir une interface graphique avec des fonctions légitimes pour passer inaperçu.

Dans d’autres cas, on peut nommer “malware” des documents piégés (plus formellement appelés maldoc), comme des PDF ou des DOCX (fichier Word). Ceux-ci exploitent certains langages, protocoles, formats ou fonctionnalités des programmes qui les lisent pour exécuter du code malveillant. Un exemple courant est bien sûr les macros des formats de fichier de la suite Office (Word, Excel, etc.) Également, on trouve depuis de nombreuses années des malwares pour Android, iOS.

D’un point de vue purement technique, les activités d’un malware sont difficiles à distinguer d’un programme légitime. Un malware qui crée une porte dérobée persistante sur votre système va, par exemple, déposer un fichier dans un répertoire, créer ou modifier une clé de registre et accéder à Internet de manière régulière. Ce sont des actions qui sont également réalisées par Firefox ou Teams. C’est pourquoi l’analyse de malware n’est pas une discipline simple et qu’elle requiert une bonne connaissance des techniques des attaquants. Sans parler de leur détection automatisée (antivirus, EDR, etc.).

Après ce bref rappel, passons au vif du sujet et découvrons la base de malwares MalwareBazaar.

III. Utiliser la base de données MalwareBazaar

A. Présentation de MalwareBazaar

MalwareBazaar est l’une de six plateformes maintenues par abuse.ch, une entité de la société SpamHaus très active dans le domaine de la recherche sur les menaces (threat hunting).

Sur cette plateforme, chacun peut consulter librement toute sorte de malwares et même contribuer en envoyant ses propres échantillons non référencés.

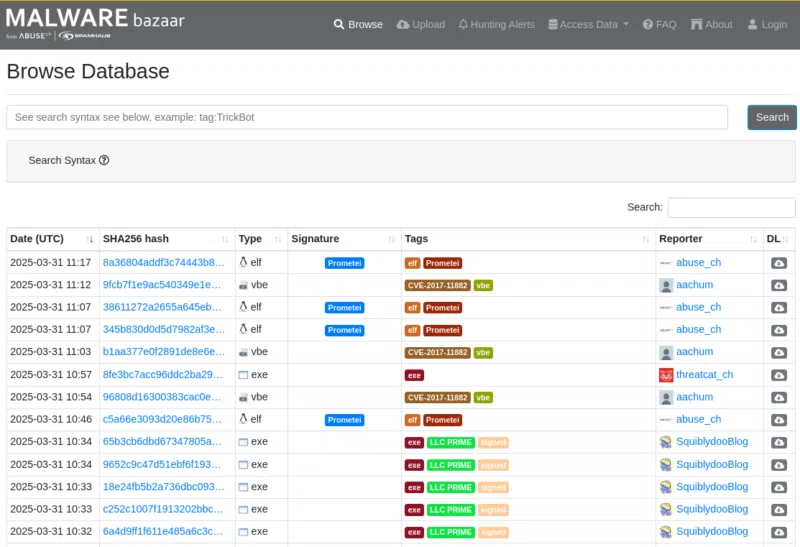

En date d’écriture de cet article, la plateforme regroupe pas moins de 800 000 malwares de tout type. La fonction principale est bien sûr la liste des malwares présents et la possibilité de faire des recherches dans cette liste :

Outre la date de soumission du programme ou document malveillant sur la plateforme, on retrouve son hash SHA-256 (unique), mais aussi plusieurs tags et catégories qui permettent d’effectuer des recherches.

B. Effectuer des recherches sur MalwareBazaar

Ces tags peuvent donc être utilisés de manière assez extensive en fonction de si l’on cherche un malware, un document malveillant, sur un OS ou dans un format précis, ou même en fonction de son IoC (hash md5, sha256, catégorisation clamav, etc.).

Voici l’ensemble des critères de recherche que l’on peut utiliser :

- Identifiants de fichiers : MD5, SHA256 ou numéro de série (PE)

- Signatures et règles : dénomination, signature clamAV ou règle Yara

- Métadonnées et attributs : tag, type de fichier (elf, exe, docx, pdf, etc.), autorité de certification ayant signé le fichier ou utilisateur ayant soumis l’échantillon

- Hachages spécifiques : imphash, tlsh,telfhash, gimphash, dhash_icon

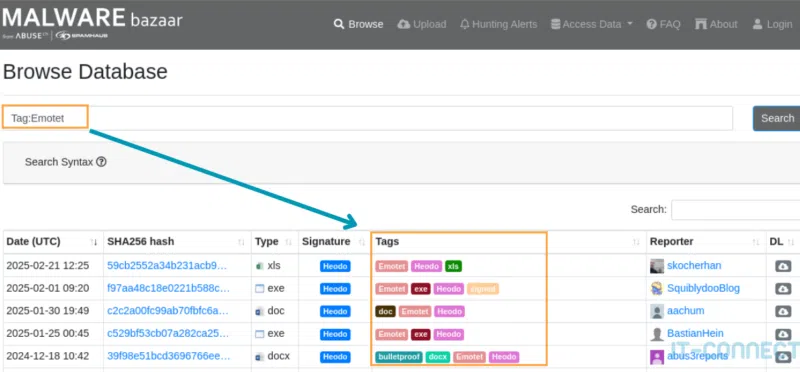

Voici, par exemple, une recherche sur le tag Emotet, une famille de malware dont nous vous avons fréquemment remonté les activités sur IT-Connect :

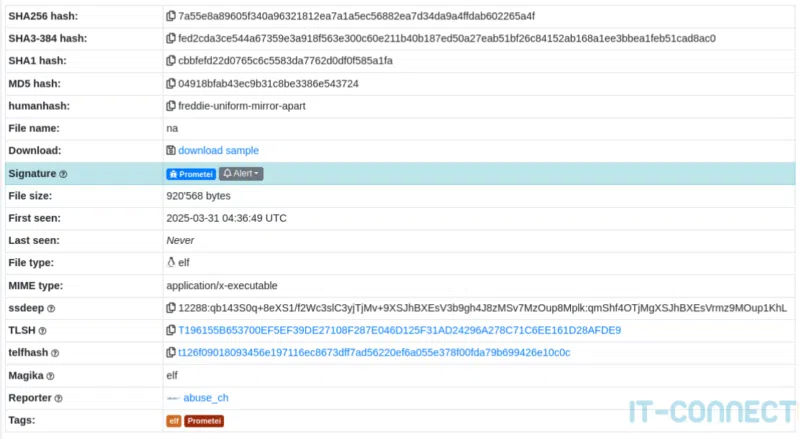

En cliquant sur le hash SHA256 d’un des malwares qui vous intéresse, vous serez redirigés vers son entrée sur la plateforme bazaar.abuse.ch :

Cette dernière centralise toutes les données disponibles à propos de ce programme. On parle ici de l’ensemble des hashs qui permettent d’identifier formellement un IoC (Indicator Of Compromission), sa taille, date de dépôt, catégories et tags, résultats des analyses comportementales de plusieurs solutions de sécurité, etc. Ces informations ressemblent à celles proposées par la plateforme VirusTotal, pour ceux qui en sont familiers.

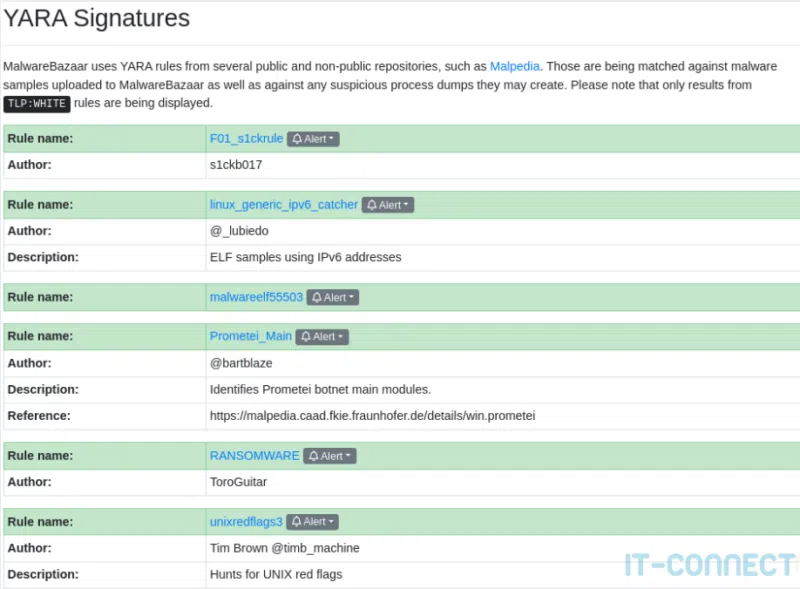

Une des sections que je trouve la plus intéressante est la section Yara Signatures :

Celle-ci expose les règles qui ont sonné lors de l’analyse de l’échantillon analysé. On peut donc réutiliser ces règles pour trouver des menaces du même type dans un environnement d’entreprise.

Et, enfin, depuis la liste des résultats, nous pouvons nous procurer un exemplaire authentique du malware ou maldoc en cliquant sur le bouton de la dernière colonne.

Attention ! En effectuant ce téléchargement, vous vous exposez à des risques d’infection par de vrais malwares.

Encore une fois, assurez-vous de savoir ce que vous faites. Tout téléchargement d’un malware sur un réseau d’entreprise pourrait être assimilé à une tentative d’intrusion.

IV. Exemple : récupération et analyse d’un malware Linux

Pour que vous ayez une idée de ce à quoi ressemble le téléchargement et l’analyse basique d’un malware provenant de cette plateforme, j’en ai récupéré un qui a été soumis il y a quelques jours sur MalwareBazaar. Celui-ci est identifié par le hash SHA-256 45a547f2425a464a623938e779150eacecc9130f42b84829ba9cf4435ec141e4

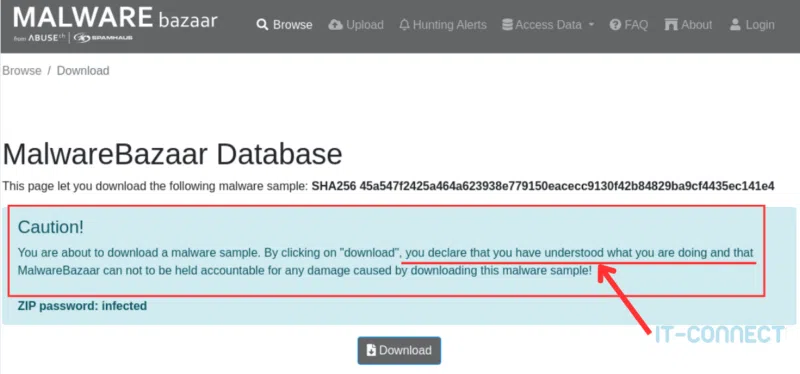

Après avoir cliqué sur Download, une page d’avertissement vous rappelle bien entendu qu’il s’agit d’un vrai fichier malveillant :

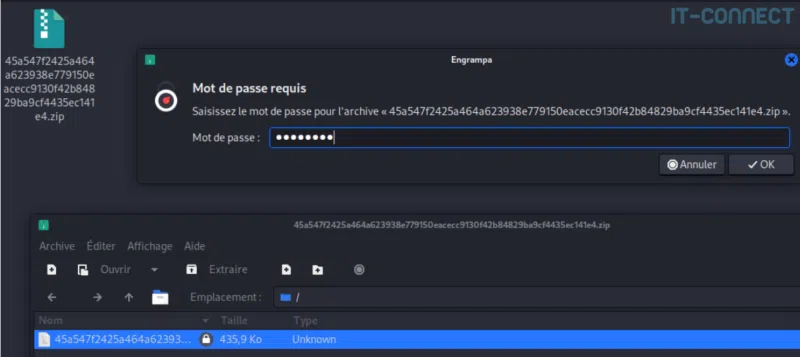

Une fois le téléchargement confirmé, vous aurez sur votre système une archive ZIP protégée par le mot de passe infected :

Dans cette archive ZIP, vous trouverez un fichier nommé en fonction du hash SHA-256 du fichier malveillant téléchargé. Pour effectuer quelques opérations très basiques, commençons par récupérer le type et le hash MD5 du fichier (nous avons déjà le hash SHA-256 dans le nom.) :

# Pour plus de simplicité, je commence par le renommer 45a54.elf

$ mv 45a547f2425a464a623938e779150eacecc9130f42b84829ba9cf4435ec141e4.elf 45a54.elf

# Détection du type grâce au magic byte

$ file 45a54.elf

45a54.elf: ELF 64-bit LSB executable, x86-64, version 1 (SYSV), statically linked, no section header

# Calcul du hash MD5

$ md5sum 45a54.elf

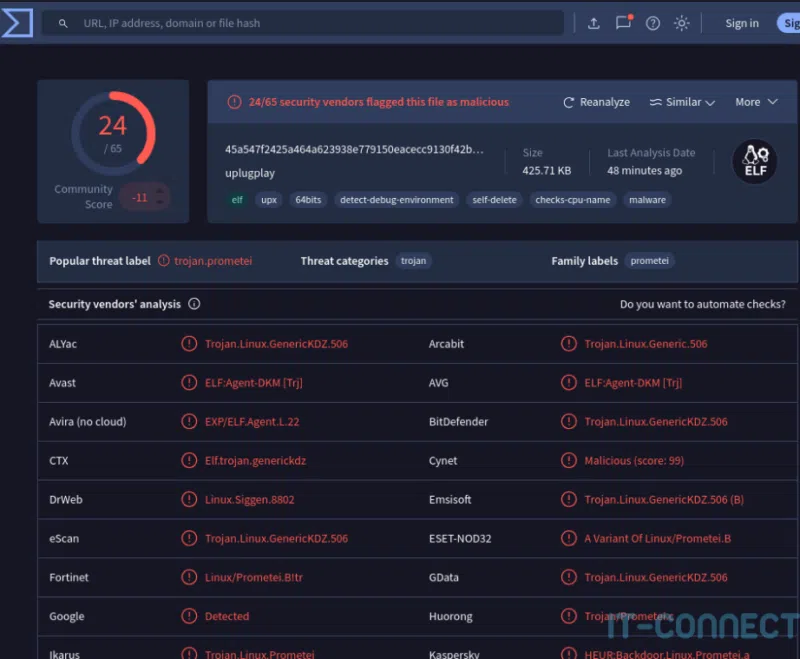

6304e110ec5ab462eb08bde3d2e8943c 45a54.elf Nous pouvons ensuite effectuer recherche sur VirusTotal avec ce hash pour confirmer qu’il s’agit bien d’un fichier connu et catégorisé comme malveillant :

Aucun doute, il s’agit bien d’un fichier malveillant, je vous renvoie vers l’analyse complète de VirusTotal pour plus de détails :

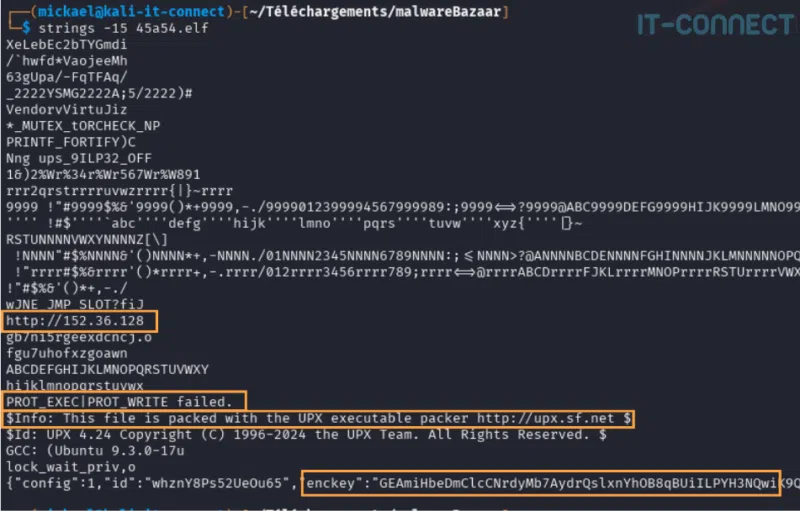

Enfin, j’utilise la commande string sur le fichier pour tenter d’en extraire des chaines de caractères :

Parmi les éléments intéressant récupérés, une URL et un début d’adresse IP, des instructions de manipulation de la mémoire (exécution, écriture), la trace de l’utilisation du packer UPS et ce qui ressemble à une clé de chiffrement. Cela ne suffit pas en soi à valider la catégorisation en tant que malware, mais permet de disposer d’IoC ou pistes d’investigation plus intéressantes.

V. Conclusion

MalwareBazaar est une base de donnés gigantesque qui permet de se familiariser avec des malwares et maldocs réels. Il s’agit d’un outil indispensable pour se former et se confronter à la réalité, notamment pour la détection, le reverse (rétro ingénierie) et le forensic (investigation numérique), et aussi pour entrainer des solutions d’analyse automatisée de ce type de menace.

À nouveau, je vous rappelle que ces éléments doivent être manipulés avec une grande prudence et ne jamais être exécutés dans un environnement qui n’est pas prévu pour (sandbox isolée d’Internet et de tout autre réseau).

Enfin, les autres plateformes proposées par abuse.ch sont tout aussi intéressantes pour se former à la cybersécurité de manière très concrète. Pour les professionnels qui sont déjà dans ce domaine, c’est un moyen de disposer d’une énorme source d’information pour améliorer leurs capacités de détection et de protection.

N’hésitez pas à partager vos expériences et avis dans les commentaires ou sur notre serveur Discord.