Cette faille critique dans FortiClient EMS permet d’exécuter du code à distance en tant que SYSTEM

Une faille de sécurité critique présente dans la solution FortiClient Enterprise Management Server (EMS) de chez Fortinet est activement exploitée par les cybercriminels ! Voici ce qu'il faut savoir sur cette menace !

Le 12 mars 2024, Fortinet a mis en ligne un bulletin de sécurité pour informer ses utilisateurs de la présence d'une vulnérabilité critique (score CVSSv3 de 9.3 sur 10) présente dans la solution FortiClient EMS.

Associée à la référence CVE-2023-48788, il s'agit d'une faiblesse de type "injection SQL" permettant à un attaquant non authentifié d'exécuter du code ou des commandes à distance sur la machine vulnérable. Autrement dit, un attaquant en mesure de communiquer avec un serveur vulnérable peut exécuter du code avec les privilèges SYSTEM dans le but de compromettre la machine.

Dans ce même bulletin de sécurité, nous pouvons lire ceci : "Cette vulnérabilité est exploitée dans la nature". De plus, mercredi 20 mars 2024, les chercheurs en sécurité de chez Horizon3.ai ont mis en ligne un rapport et un exploit PoC au sujet de cette faille de sécurité. Cet exploit se présente sous la forme d'un script Python et il est disponible sur GitHub.

"Pour transformer cette vulnérabilité d'injection SQL en exécution de code à distance, nous avons utilisé la fonctionnalité xp_cmdshell intégrée de Microsoft SQL Server.", peut-on lire dans le rapport d'Horizon3.ai. Cette fonction n'est pas activée par défaut sur SQL Server, ce qui explique de jouer certaines commandes en amont par l'intermédiaire de l'injection SQL.

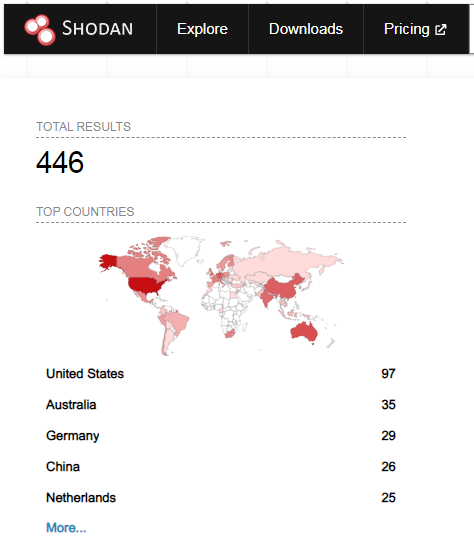

Une recherche sur Shodan montre qu'il y a actuellement 446 serveurs FortiClient EMS exposés sur Internet, dont 13 en France et au Canada, 8 en Suisse et 4 en Belgique.

Comment se protéger ?

Voici un tableau récapitulatif avec la liste des versions affectées et la liste des versions qui intègrent un correctif de sécurité pour la CVE-2023-48788.

| Version (branche) | Versions vulnérables | Solution |

|---|---|---|

| FortiClientEMS 7.2 | 7.2.0 à 7.2.2 | Mettre à niveau vers 7.2.3 ou supérieur |

| FortiClientEMS 7.0 | 7.0.1 à 7.0.10 | Mettre à niveau vers 7.0.11 ou supérieur |

Salut! Je besoin d’une formation en ligne de fortigate