Identifiez les mots de passe compromis dans l’Active Directory avec Specops Password Auditor

Sommaire

- I. Présentation

- II. Les attaques sur les mots de passe : brute force et password spraying

- III. Les fonctionnalités de Specops Password Auditor

- IV. Télécharger et installer Specops Password Auditor

- V. Rechercher les mots de passe faibles dans l'Active Directory

- VI. Specops Password Auditor : le mot de la fin

- VII. Aller plus loin avec Specops Password Policy

I. Présentation

Dans cet article, je vous propose de découvrir l'outil Specops Password Auditor, un logiciel gratuit qui va permettre de réaliser un audit des mots de passe au sein de son annuaire Active Directory. Cette application va également vous permettre d'identifier les mots de passe compromis actuellement utilisés par un ou plusieurs de vos utilisateurs, grâce à une base de près de 1 milliard de mots de passe ! Autrement dit, il s'agit de mots de passe présents au sein de fuites de données.

Cet audit complet des mots de passe va permettre de générer un rapport en français pour mettre en évidence certains points clés : les comptes sans mots de passe, les comptes où le mot de passe n'expire jamais, les comptes avec des mots de passe identiques, etc... Les stratégies de mots de passe déployées sur votre Active Directory seront également évaluées pour voir si elles respectent les bonnes pratiques en matière de sécurité (vis-à-vis de la CNIL et de l'ANSSI, par exemple).

Auditer la qualité des mots de passe utilisés par les utilisateurs est important pour une raison simple : les mots de passe représentent un obstacle et agissent comme une défense en matière de sécurité, donc il est indispensable de s'assurer que cette barrière de protection soit à la hauteur de vos attentes. Un compte avec un mot de passe faible est en quelque sorte une proie facile.

Malheureusement, c'est loin d'être une évidence dans les entreprises et bien souvent cette partie est négligée. Grâce à cet audit, vous allez avoir des éléments entre vos mains pour remettre le sujet sur la table auprès de votre direction...

II. Les attaques sur les mots de passe : brute force et password spraying

Avant d'aller plus loin, il me semble pertinent de vous rappeler les deux attaques les plus courantes lorsqu'il s'agit de "deviner les mots de passe" des comptes utilisateurs : les attaques de type brute force et les attaques de type password spraying.

A. Mots de passe - Attaque brute force

Les attaques par brute force sont un grand classique et repose sur une méthode très simple : prendre un compte utilisateur comme cible et essayer un maximum de combinaisons différentes. Autrement dit, on essaie un maximum de mots de passe différents en espérant trouver la bonne combinaison et accéder au compte de l'utilisateur.

Pour cette méthode, on s'appuie sur l'utilisation d'un outil adéquat et d'un dictionnaire, c'est-à-dire un fichier qui contient des dizaines de milliers de mots de passe différents (pour ne pas dire plus). Bien souvent, les mots de passe du dictionnaire sont issus directement d'anciennes fuites de données.

Cette attaque porte bien son nom, disons que c'est une méthode un peu brute et pas très discrète. Bien qu'elle soit efficace contre les comptes avec des mots de passe faibles (nous y voilà), cela peut être beaucoup plus compliqué et plus long dès que le mot de passe est plus complexe et aléatoire.

Les systèmes de protection actuels sont capables de détecter et bloquer ces attaques, notamment l'Active Directory grâce à la fameuse stratégie de mots de passe. En fait, si un utilisateur essaie de se connecter, mais qu'il y a 5 tentatives en échecs dans un laps de temps de 1 minute, on peut verrouiller le compte par sécurité.

B. Mots de passe - Attaque password spraying

Une attaque du type password spraying se rapproche d'une attaque brute force sauf qu'il y a la volonté de rester discret. Plutôt que de cibler un seul compte, nous allons en cibler plusieurs, et plutôt que d'utiliser énormément de combinaisons différentes, on va limiter le nombre de combinaisons. L'objectif est simple : rester sous le seuil de détection et éviter que les comptes ciblés soient verrouillés.

En fait, on teste un mot de passe sur un compte, et après on teste ce même mot de passe sur d'autres comptes. Pendant ce temps, le chrono tourne en la faveur de l'attaquant, tout en poursuivant l'attaque. Au bout d'un moment, il y a de fortes chances pour que la porte s'ouvre compte tenu du fait que les mots de passe faibles sont très répandus.

Ces attaques sont plus difficiles à détecter, mais pas impossible. Généralement les tentatives de connexion sont effectuées depuis la même adresse IP : est-ce normal qu'il y ait de nombreuses tentatives de connexion infructueuses depuis la même adresse IP dans les 10 dernières minutes ? Je ne pense pas 😉.

Le décor est planté, passons à la découverte de l'outil du jour : Specops Password Auditor.

III. Les fonctionnalités de Specops Password Auditor

Specops Password Auditor va effectuer une analyse de votre annuaire Active Directory. Pour réaliser cette analyse et en tirer des conclusions, il va regarder les hash des mots de passe et scanner différents attributs des comptes utilisateurs de votre annuaire, notamment pwdLastSet, userAccountControl, et lastLogonTimestamp.

Grâce à cette analyse rapide, Password Auditor va remonter les éléments suivants :

- Comptes avec des mots de passe vides

- Comptes avec des mots de passe ayant fait l'objet d'une fuite de données (mots de passe compromis)

- Comptes avec des mots de passe identiques

- Comptes administrateur du domaine

- Comptes administrateur non protégés contre la délégation

- Comptes administrateur et utilisateurs inactifs

- Comptes où le mot de passe n'est pas obligatoire

- Comptes où le mot de passe n'expire jamais

- Comptes où le mot de passe est configuré pour expirer

- Comptes où le mot de passe est expiré

- L'âge du mot de passe sur chaque compte utilisateur / administrateur

- Liste des politiques de mots de passe avec les caractéristiques clés (dont l'entropie)

- Utilisation / affectation des politiques de mots de passe

- Conformité des politiques de mots de passe (ANSSI, CNIL, NIST, BSI, etc.)

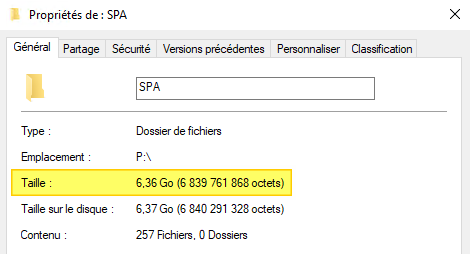

Specops Password Auditor va également comparer les mots de passe de votre annuaire Active Directory avec sa propre base de mots de passe. La base de mots de passe du logiciel fait environ 6,36 Go, ce qui représente plusieurs centaines de millions d'entrées. Cette base est construite à partir des mots de passe qui sont sortis dans différentes fuites de données et à partir des informations du célèbre site haveibeenpwned.com.

Note : la version gratuite du logiciel s'appuie sur une base locale de près de 1 milliard de mots de passe, tandis que la solution payante, Specops Password Policy utilise la base complète de plus de 4 milliards de mots de passe.

Si les mots de passe de certains utilisateurs ont fait l'objet d'une fuite de données, vous serez au courant. C'est fort probable que ce soit le cas, notamment si le mot de passe de l'utilisateur est le même dans l'AD et pour se connecter sur ses sites de e-commerce préférés... Ce qui est plus fréquent qu'on peut le penser.

IV. Télécharger et installer Specops Password Auditor

Pour télécharger le logiciel, il faut se rendre sur le site de Specops Software et cliquer sur le bouton "Télécharger gratuitement". Il suffira ensuite de remplir un formulaire.

- Pour accéder au téléchargement, suivez ce lien : Télécharger - Specops Password Auditor

Un lien de téléchargement et une licence seront envoyés sur votre adresse e-mail. Il vous suffira de télécharger le package d'installation.

L'installation est très basique, il suffit de suivre l'assistant et d'effectuer quelques clics...

Passons à l'utilisation du logiciel en lui-même.

V. Rechercher les mots de passe faibles dans l'Active Directory

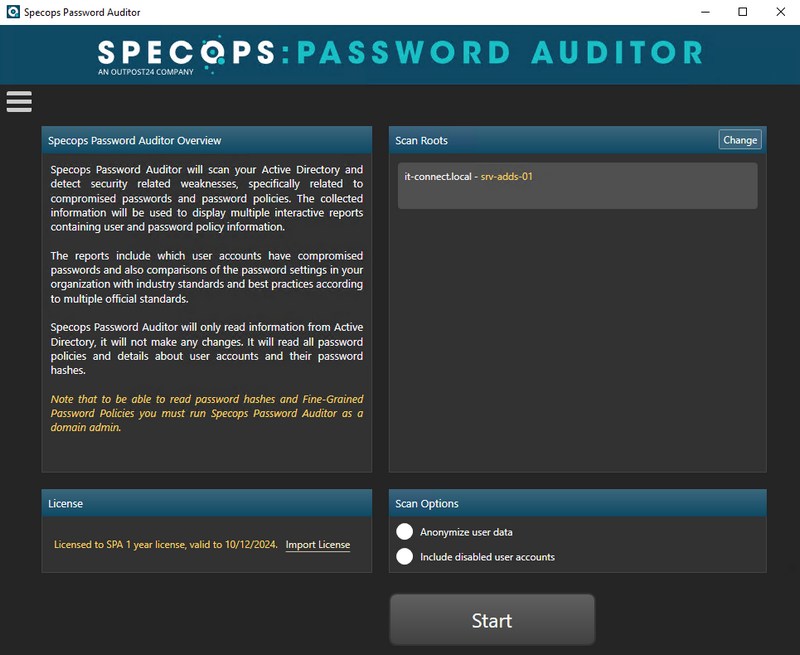

Le logiciel doit tourner à partir d'une session "admin du domaine" pour qu'il puisse collecter toutes les informations nécessaires et auditer vos mots de passe.

Au lancement du logiciel, le domaine Active Directory sera automatiquement détecté. Il n'y a rien à faire de particulier, si ce n'est cliquer sur "Import License" en bas à gauche pour charger sa licence gratuite (reçue par e-mail).

Remarque : vous pouvez utiliser un autre contrôleur de domaine que celui proposé si vous préférez, et vous pouvez restreindre l'analyse à une ou plusieurs unités d'organisation spécifiques en modifiant la valeur de "Scan Root".

Cliquez sur "Start" pour lancer un audit sur votre annuaire Active Directory !

Il est à noter que la section "Scan Options" contient deux options à votre disposition :

- Anonymize user data : lorsque cette option est activée, vous obtenez des statistiques sur votre annuaire Active Directory, sans avoir les noms des utilisateurs, car les données sont anonymisées.

- Include disabled user accounts : inclure les comptes désactivés à l'analyse.

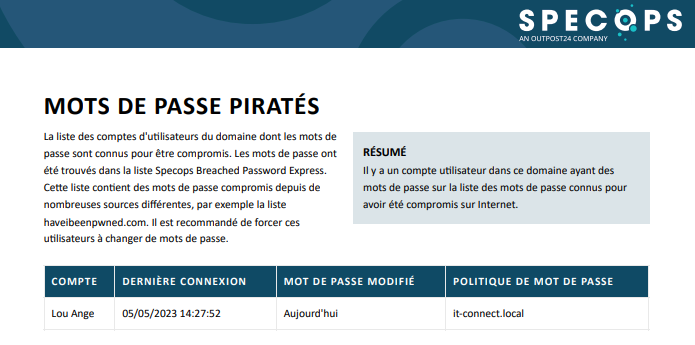

L'étape "Breached Passwords" que l'on peut traduire par "Mots de passe compromis" permet d'indiquer si vous souhaitez que vos mots de passe soient comparés ou non avec la base de Specops. Le but étant d'identifier les mots de passe vulnérables dans votre annuaire, car concerné par une fuite de données.

Si vous désirez utiliser cette fonction, cochez la case "Download latest version..." et indiquez un chemin vers un répertoire au niveau du champ "Local folder". En fait, la base de mots de passe du logiciel va être téléchargée sur votre machine. Actuellement, ceci représente un peu plus de 6 Go d'espace disque.

Cliquez sur "Start Scanning".

La première fois, l'analyse est longue, car il faut télécharger la base de mots de passe. Si vous exécutez une nouvelle analyse ultérieurement, ce sera beaucoup plus rapide (sauf quand il y a une mise à jour de la base de mots de passe à télécharger).

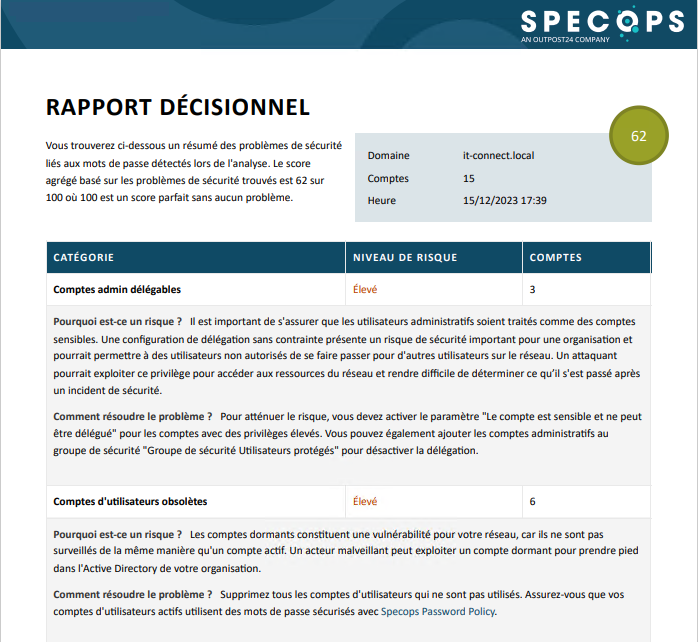

Une fois l'analyse terminée, un résumé s'affiche sous la forme d'un tableau de bord. Pour chaque catégorie, le verdict tombe. La vue est synthétique, ce qui est appréciable. Pour chaque partie de l'analyse, il y a une bulle rouge qui s'affiche pour indiquer le nombre d'utilisateurs concernés par le point en question.

En cliquant sur un bloc, on peut obtenir des informations précises, notamment la liste des utilisateurs concernés. Par exemple, voici la liste des utilisateurs dont le mot de passe est compromis. Ce qui est pertinent aussi, c'est la partie "Report information" à gauche qui donne des informations sur l'analyse effectuée et des recommandations. Désormais, il va être nécessaire de changer rapidement le mot de passe des comptes affectés, en l'occurrence ici un seul compte.

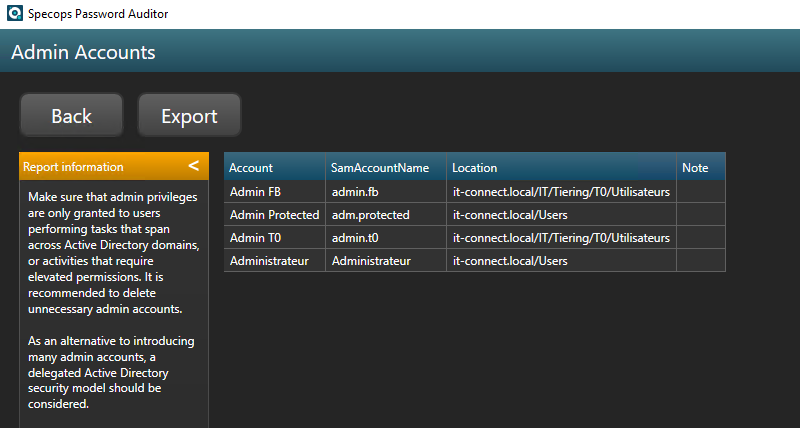

Si l'on regarde le rapport de la section "Admin Accounts", nous pouvons obtenir la liste des comptes "Admins du domaine", ainsi que leur emplacement dans l'annuaire Active Directory.

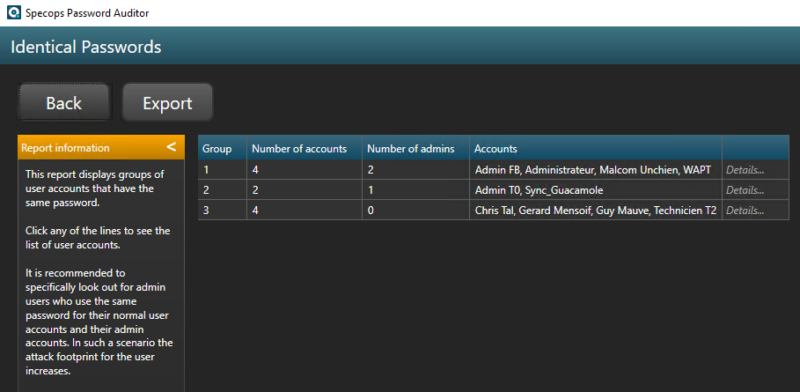

Intéressant également, la liste des comptes, dont le mot de passe, est identique. Sur mon lab, nous pouvons voir que plusieurs comptes ont le même mot de passe. Malheureusement, en production ce n'est pas rare qu'il y ait plusieurs comptes avec le même mot de passe... Grâce à cette analyse, vous pouvez y remédier. L'application indique également s'il y a plusieurs comptes admins avec un mot de passe identique !

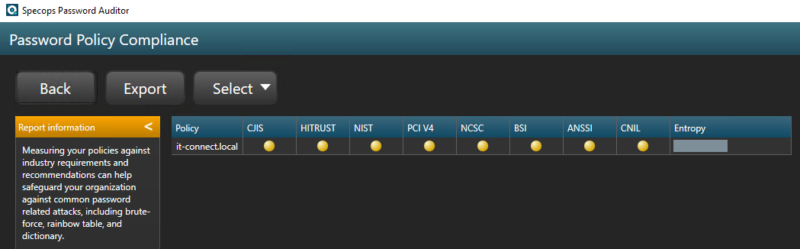

La section "Password Policy Compliance" liste vos stratégies de mots de passe actuelles. Au-delà de la stratégie de mots de passe configurée par GPO, l'application tient compte également des stratégies de mots de passe affinées. Le rapport indique le niveau d'entropie de chaque politique, ainsi que la conformité vis-à-vis de plusieurs standards et organisations faisant office de référence. En tant que français, nous pourrons bénéficier de l'intégration des bonnes pratiques de la CNIL et de l'ANSSI.

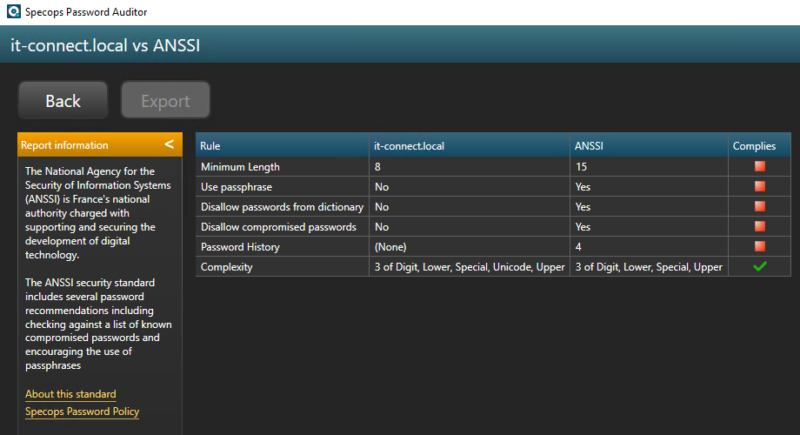

Si l'on clique sur l'un des standards, par exemple celui de l'ANSSI, nous pouvons accéder à un comparatif entre notre politique de mots de passe et les bonnes pratiques de l'ANSSI, ce qui permet d'identifier facilement quels sont les points à améliorer. Malheureusement, certains points ne pourront pas être améliorés avec les outils natifs de l'Active Directory, donc il conviendra de se tourner vers des solutions tierces comme Specops Password Policy.

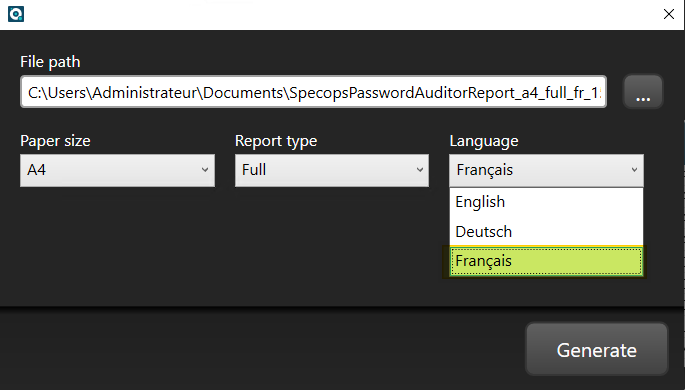

En revenant sur le tableau de bord, nous pouvons constater la présence d'un bouton "Download report" permettant de générer un rapport PDF complet. Ce rapport est personnalisable et nous pouvons notamment choisir la langue : le français est dans la liste !

Le rapport généré est très professionnel et très propre. Il reprend chacun des points audités avec un descriptif et la liste des comptes concernés. Pour chaque élément, nous avons également des informations sur les risques et sur la méthode à appliquer pour résoudre le problème. Ce rapport est prêt à être déposé sur le bureau de votre DSI ! 😉

Bien entendu, dans ce rapport nous retrouvons une section dédiée aux mots de passe piratés, comme le montre l'image ci-dessous.

VI. Specops Password Auditor : le mot de la fin

Exécuter une analyse de son Active Directory avec le logiciel Specops Password Auditor est un bon point de départ (et une excellente idée !) lorsque l'on souhaite s'attaquer au sujet des mots de passe et des stratégies de mots de passe. C'est une manière simple d'auditer soi-même la qualité des mots de passe des utilisateurs : le résumé fourni suite à l'analyse vous permettra d'établir une liste d'actions à mener pour améliorer la sécurité de votre SI.

Vous pourriez même être surpris, sur des SI avec beaucoup de comptes, beaucoup d'unités d'organisations, on peut vite passer à côté de quelques comptes qui traînent et que l'on ignore. Il vaut mieux prendre un peu de temps pour réaliser ces audits et identifier les comptes problématiques avant que quelqu'un le fasse à votre place, si vous voyez ce que je veux dire.

Avec le rapport généré par l'outil, vous avez des éléments concrets pour avancer avec votre responsable ou votre direction, avec à la clé un rapport en français ! Rien ne vous empêche de générer le rapport en plusieurs langues, si cela est nécessaire au sein de votre organisation.

Envie de tester ? Voici le lien : Télécharger - Specops Password Auditor

VII. Aller plus loin avec Specops Password Policy

En plus de cet outil de scan et d’audit des mots de passe, une autre solution de Specops, nommée Specops Password Policy, permet de facilement bloquer les mots de passe compromis au sein de votre environnement Active Directory ! Par ailleurs, cette solution permet de renforcer les stratégies de mot de passe par défaut d’Active Directory, notamment avec des politiques de passphrases, mais aussi un ensemble de règles permettant d'être en conformité vis-à-vis des recommandations de la CNIL ou l'ANSSI.

De plus, Specops Password Policy s'appuie sur une base de mots de passe compromis plus complète et actualisée quotidiennement au sein de laquelle nous avons plus de 4 milliards de mots de passe compromis. En fait, à partir du moment où un mot de passe se trouve dans une fuite de données, vos utilisateurs ne pourront plus l'utiliser pour leur compte Active Directory. Ce logiciel va plus loin que le système de politiques de mots de passe natif à l'Active Directory. Par exemple, pour anticiper les changements de mots de passe, vos utilisateurs peuvent être avertis par e-mail juste avant que le mot de passe arrive à expiration.

Contrairement à Password Auditor, ce second logiciel est payant, mais vous pouvez l'essayer. Si cela vous intéresse, voici le lien : Specops Password Policy

Vous pouvez le découvrir en regardant cette vidéo ou en lisant notre article :

Bonjour

doit on faire une exclusions dans un éventuelle antivirus ?

belle journée

Bonjour,

Je ne pense pas, le soft ne fait que requêter l’AD.

Par contre, d’un point de vue sécurité, il vaut mieux éviter autant que possible de faire des exclusions antivirus, d’autant plus sur des machines d’administration (postes de travail admin ou serveurs)

Bonjour on peut avoir le tarif de la version Auditorats et Policy?

Hello Pierre,

Je ne connais pas les prix actuels, et cela dépend du nombre d’utilisateurs. Le plus simple, c’est que tu télécharges une version d’essai en laissant tes coordonnées, comme ça un commercial pourra te contacter : ce sera l’occasion de lui demander les tarifs, ce qui n’engage en rien. Dans tous les cas, Auditor reste gratuit, mais Policy est payant.

Bonne journée

Florian

Bonjour,

La base gratuite comporte plus de 900 000 000 de MDP maintenant, et la base payante, plus de 3 Milliards.

Niveau tarification (pour info, très certainement évolutif et en fonction de vos nombres d’utilisateurs), environ 12€ / an / user.

Sinon belle journée à vous et merci pour votre super site !

aucun risque de fuite de mot de passe ?

bonjour j’ai installé mais j’arrive pas a ouvrir !!!!