NimzaLoader : un nouveau malware codé en Nim, distribué par e-mail

Un nouveau malware baptisé NimzaLoader est distribué dans le cadre d'une campagne d'e-mailing par le groupe de cybercriminels TA800. Il présente la particularité d'être développé avec le langage Nim, un langage rarement utilisé pour ce type d'usage, ce qui lui permet d'être plus furtif vis-à-vis des systèmes de détection.

Ce groupe de cybercriminels n'est pas nouveau : il est associé à la distribution du malware BazarLoader, puis par extension de la porte dérobée BazarBackdoor, tous les deux associés à la chaîne d'infection du ransomware Ryuk.

Les chercheurs de Proofpoint l'ont identifié pour la première fois le 3 février dernier. Sa particularité principale : le langage de programmation utilisé. En effet, il est développé en Nim, anciennement Nimrod, un langage créé par Andreas Rumpf et qui est basé sur Python. Ce langage est maintenu et actif, il est actuellement en version 1.4.4. Le fait d'utiliser un langage de programmation rarement utilisé pour développer des malwares le rend plus difficilement détectable par les outils de sécurité.

D'après les analyses effectuées par les chercheurs de ProofPoint, il s'avère que NimzaLoader n'est pas une variante de BazarLoader. En plus du langage de programmation qui est différent, il y a plusieurs différences significatives, notamment l'utilisation de communications JSON pour communiquer avec le serveur Command & Control, le style de chiffrement de chaîne de caractères, et le fait qu'il ne fasse pas usage d'un algorithme de génération de noms de domaine (DGA).

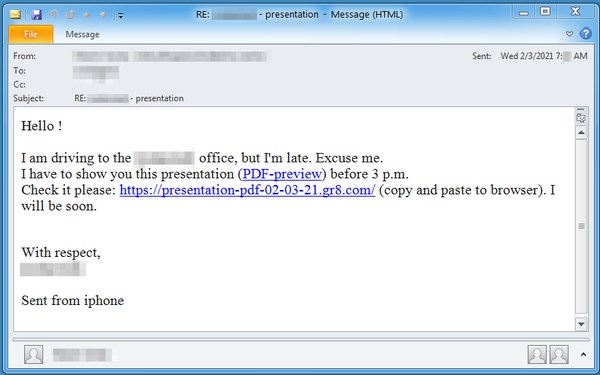

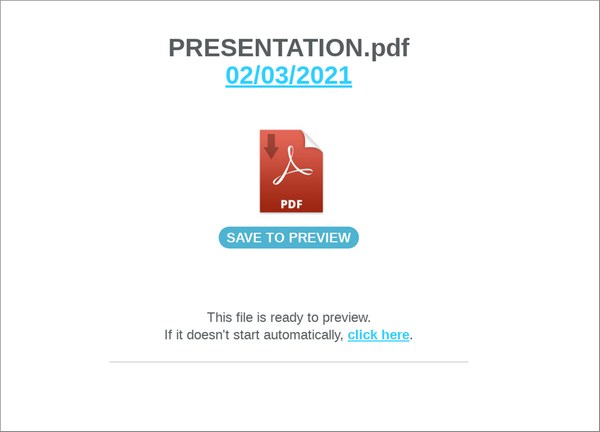

Actuellement, NimzaLoader est distribué dans le cadre d'une campagne par e-mail qui reprend d'anciennes conversations, notamment avec des noms de personnes et/ou d'entreprises. L'e-mail contient un lien pour, soi-disant, prévisualiser un PDF. En vérité, on atterrit sur une landing page avec un faux logo Adobe où l'on est invité à télécharger un PDF, sauf qu'il s'agit de l'exécutable de NimzaLoader. Le fichier exécutable quant à lui est hébergé directement sur Slack.

Si vous souhaitez en savoir plus : sur le site de Proofpoint, on retrouve de nombreux détails quant à l'analyse de ce nouveau malware, voici le lien vers la page : Proofpoint - NimzaLoader