Une faille dans Notepad++ menace Windows : un exploit PoC est disponible !

Une vulnérabilité importante a été découverte dans Notepad++, le célèbre éditeur de texte. En exploitant cette faille, un attaquant pourrait compromettre une machine sous Windows, et attention, un exploit PoC est disponible. Voici ce qu'il faut savoir.

Sommaire

CVE-2025-49144 : une nouvelle faille de sécurité dans Notepad++

Associée à la référence CVE-2025-49144, cette faille de sécurité réside dans le programme d'installation de Notepad++. En effet, lors du processus d'installation, le logiciel recherche de manière non sécurisée certains exécutables qui sont des dépendances, comme regsvr32.exe. Le problème, c'est qu'il effectue cette recherche dans le répertoire actuel sans aucune vérification !

Ainsi, si un attaquant parvient à placer des exécutables piégés dans le répertoire où est téléchargé l'installeur de Notepad++, au hasard le répertoire "Téléchargements" du profil, l'installateur exécutera alors ces fichiers avec les privilèges SYSTEM. Ainsi, un attaquant peut exploiter cette vulnérabilité pour obtenir un contrôle total sur la machine.

Cette vulnérabilité pourrait aussi être exploitée dans des attaques où le cybercriminel parvient à convaincre la victime de télécharger une archive ZIP comprenant à la fois l'installeur de Notepad++ et un exécutable piégé. À partir du moment où l'exécutable piégé et l'installeur de Notepad++ sont dans le même répertoire, l'exploitation est possible.

"Le programme d'installation de Notepad++ v8.8.1 présente une vulnérabilité d'élévation de privilèges qui permet à des utilisateurs non privilégiés d'obtenir des privilèges de niveau SYSTÈME par le biais de chemins de recherche d'exécutables non sécurisés. Cette vulnérabilité peut être exploitée avec une interaction minimale de l'utilisateur.", peut-on lire dans le bulletin de sécurité officiel. Il est également précisé que cette faille est similaire à deux autres précédemments corrigées : CVE-2023-6401 et CVE-2023-47452.

CVE-2025-49144 : un exploit PoC est disponible !

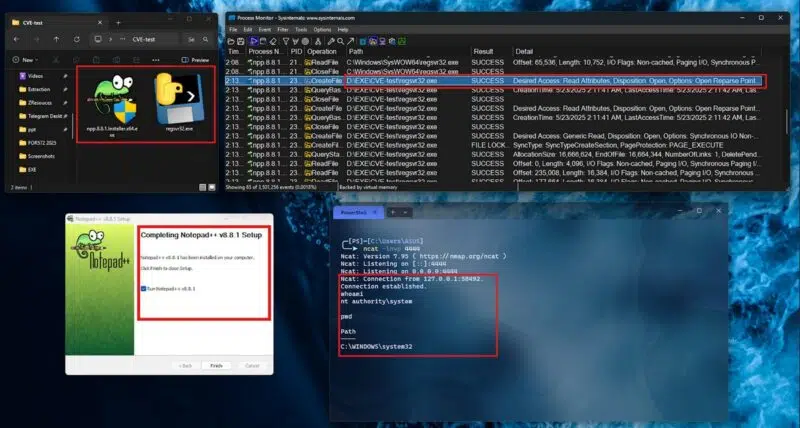

Il existe déjà un exploit PoC public pour cette faille de sécurité ! Le site du NIST et le GitHub de Notepad++ référencent même plusieurs ressources, y compris un espace de stockage Google Drive avec plusieurs fichiers, dont une vidéo de démonstration avec un reverse-shell.

Une analyse avec Process Monitor montre que le programme d'installation recherche un exécutable dans le répertoire actuel, en l'occurrence ici regsvr32.exe.

Comment se protéger ?

Cette faille de sécurité affecte l'installeur de Notepad++ v8.8.1, disponible depuis le 05 mai 2025. Désormais, une nouvelle version de Notepad++ va être publiée pour corriger cette faiblesse : Notepad++ v8.8.2. Pour l'heure, elle est encore en version Release Candidate et la dernière version stable reste la v8.8.1. La nouvelle version devrait être publiée rapidement...