Sweepatic, une solution pour gérer sa surface d’attaque externe en continu

Sommaire

I. Présentation

Nous vivons dans un monde et une société où nous avons besoin de communiquer, de partager et de travailler depuis n'importe où. Cette situation et ce besoin en connectivité poussent les entreprises à exposer des services sur Internet, bien que ceci représente de réels risques. Certaines entreprises ont conscience de ces risques, d'autres moins, voire pas du tout.

Pendant ce temps, les cybercriminels se frottent les mains, car l'ensemble des services exposés sur Internet représentent une cible potentielle qu'ils peuvent tenter d'attaquer. Si un service exposé sur Internet est compromis, il peut dans le pire des cas, permettre aux cybercriminels d'accéder à l'infrastructure interne de l'entreprise. Un drame pour une organisation.

Face à cette situation, les organisations se doivent de bien connaître leur infrastructure, de connaître les risques potentiels et de surveiller leurs actifs pour avoir connaissance de chaque changement effectué : chaque événement peut avoir un impact. Cet article aura pour objectif de vous sensibiliser à l'importance de bien gérer sa surface d'attaque externe et de vous montrer une solution technique répondant à ce besoin, au travers d'une démo.

Cette démonstration est disponible au format vidéo :

II. Qu'est-ce que la gestion de la surface d'attaque externe ?

A. La notion d'EASM

L'EASM pour External Attack Surface Management, ou Gestion de la surface d'attaque externe en français, correspond au processus continu de gestion des vecteurs d’attaque d'une entreprise. Ce processus continu se découpe en plusieurs étapes clés : découverte, analyse, surveillance, évaluation, priorisation.

Avec l'EASM, on s'intéresse précisément aux vecteurs d'attaque dans la surface d'attaque externe du système d'information de l'entreprise. Cette surface d'attaque externe est représentée par tous les actifs (assets) et tous les systèmes de l'entreprise exposés sur Internet. C'est en quelque sorte l'empreinte numérique de l'entreprise et elle regroupe les données publiques.

Nous pouvons citer quelques exemples d'éléments pouvant constituer une surface d'attaque externe :

- Les adresses IP publiques

- Les noms de domaine

- Les certificats SSL

- Les sites web et applications web

- Le pare-feu

- L'accès VPN

- Etc...

La surveillance des assets et des systèmes d'une entreprise demande beaucoup de temps et d'énergie, et la tâche n'est pas évidente : la surface d'attaque externe est susceptible d'évoluer en permanence. Pourtant, c'est important de pouvoir identifier ses points faibles en continu notamment pour se protéger contre les cyberattaques potentielles et réduire les risques de compromission.

Ainsi, vous devez être en mesure d'agir en plusieurs étapes en répondant à ces 4 questions :

- Qu'est-ce que je possède ? Ce qui revient à cartographier vos assets exposés sur Internet, vous pourriez être étonné car généralement, il y en a plus qu'on le croit, et certains peuvent être oubliés... ce sera l'occasion de mettre en lumière les éventuels applications et services associés à du Shadow IT.

- Quels sont les risques potentiels associés à mes assets ? Les assets cartographiés vont devoir être analysé et évalué afin de déterminer les risques potentiels et d'identifier les faiblesses de vos assets, comme le ferait un pentester (problèmes de configuration, failles de sécurité, etc...)

- Que dois-je corriger en priorité ? Toutes les vulnérabilités n'ont pas le même niveau de criticité et elles ne font pas toutes l'objet de campagnes de cyberattaques, alors il est important d'être capable de prioriser ses efforts.

- Comment éliminer les risques identifiés et corriger les vulnérabilités ? Vous avez entre vos mains la liste des actions correctives à mener, par ordre de priorité, mais il vous reste à trouver comment corriger chaque faiblesse détectée dans votre surface d'attaque externe.

B. Si ma surface d'attaque externe est mal gérée : quels sont les risques ?

Aujourd'hui, les cybercriminels peuvent s'appuyer sur des robots qui scannent Internet continuellement et des outils capables de faciliter la recherche de cibles potentielles. Sans parler d'outils complexes, le moteur de recherche Shodan.io permet de localiser des appareils exposés sur Internet et correspondants à certains critères (par exemple : rechercher les serveurs exposés sur le port 3389, correspondant au protocole RDP pour le Bureau à distance).

Ainsi, ils pourront potentiellement identifier l'un ou plusieurs de vos actifs et tenter de le compromettre. Les actifs exposés sur Internet représentent une porte d'entrée idéale pour les cybercriminels. De la banale attaque par brute force automatisée à la tentative d'exploitation d'une vulnérabilité, les techniques sont nombreuses.

Tous les ans, des failles de sécurité critiques sont découvertes au sein d'applications et systèmes, et elles sont ensuite exploitées dans des cyberattaques. Les exemples sont nombreux et nous pouvons citer, par exemple : les firewalls Fortinet, les sites sous WordPress, les serveurs de messagerie Microsoft Exchange, ou encore les serveurs MOVEit Transfer.

Si vous ne gérez pas bien votre surface d'attaque externe, vous risquez de vous exposer à des cyberattaques : le simple fait de ne pas installer un correctif de sécurité pour se protéger d'une CVE récente et à la mode peut vous coûter cher. Il en va de même avec une mauvaise configuration.

Par ailleurs, s'ils veulent s'en prendre à votre entreprise, les cybercriminels pourraient également adopter la technique du cybersquatting afin d'enregistrer un nom de domaine similaire à celui de votre organisation (en remplaçant une lettre, par exemple) dans l'objectif de lancer une campagne de phishing ciblée à destination de vos utilisateurs ou vos clients. Difficile à surveiller.

C. Les solutions techniques

Selon la taille de votre entreprise, la gestion de la surface d'attaque externe sans outil sera une tâche plus ou moins simple. Dans une grande entreprise, nous pouvons même affirmer que sans une solution technique adaptée, c'est voué à l'échec : il y a trop d'actifs et de systèmes et trop de mouvements.

Pour répondre aux besoins des organisations souhaitant mettre en place un processus d'EASM, des éditeurs spécialisés dans la cybersécurité ont développé des solutions techniques pour accompagner les services informatiques au quotidien. Ces solutions vont être capables de réaliser les actions de découverte, d'analyse, de priorisation, etc... Pour que vous puissiez effectuer une EASM efficace et surtout de manière proactive.

III. Découverte de la solution Sweepatic

Dans cet article, nous allons découvrir Sweepatic : une startup belge rachetée en juin 2023 par le suédois Outpost24. Cette solution va permettre de réaliser une surveillance continue de tous les services exposés et associés à la surface d'attaque externe de votre organisation.

Il s'agit d'une solution en mode SaaS (Cloud) qui s'utilise à partir d'une console de gestion unique et qui ne nécessite aucune installation sur votre infrastructure. Ses technologies s'appuient uniquement sur les données publiques et accessibles à tout le monde : ce qui est cohérent dans l'objectif de surveiller la surface d'attaque externe d'une organisation. Nous pouvons parler de solution EASM-as-a-service.

Cette solution est payante, mais vous pouvez demander une démonstration gratuitement :

A. La phase de découverte des noms de domaine

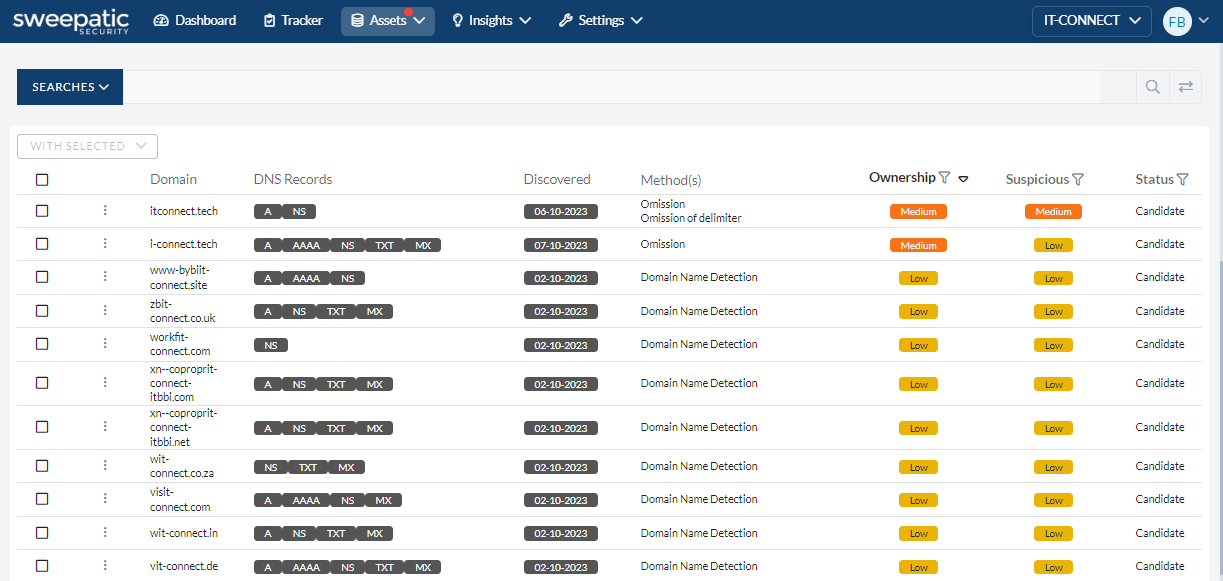

L'analyse de la surface d'attaque externe débute par une phase de découverte. Dans Sweepatic, ceci se traduit par l'ajout d'un nom de domaine principal. À partir de ce nom de domaine, l'outil va utiliser différentes méthodes (propriétaire du nom de domaine, remplacement de caractères, omission de caractères, serveurs DNS identiques, etc...) pour détecter d'autres domaines pouvant correspondre à la même organisation. L'objectif étant de détecter les autres domaines correspondant à votre organisation, mais également ceux qui pourraient correspondre à du cybersquattage. Dans cette démonstration, le domaine "it-connect.tech" est utilisé.

Cette analyse sera effectuée régulièrement par le moteur de découverte Sweepatic et les résultats contiennent un ensemble de caractéristiques sur les noms de domaine, dont les types d'enregistrements DNS présents dans la zone, la date de découverte et la ou les méthodes de découverte correspondantes. Les résultats intègrent aussi deux colonnes très importantes : Ownership et Suspicious, qui permettent de voir facilement quels sont les domaines ayant le plus de chance de vous appartenir ou d'être malveillant.

Nous pouvons constater que Sweepatic estime que le domaine "itconnect.tech" est suspect car il est proche de mon domaine principal "it-connect.tech". Il est vrai que c'est suspect que ce domaine soit enregistré, d'autant plus que je n'en suis pas le propriétaire.

Si l'on accède aux détails du domaine "itconnect.tech", nous pouvons en savoir plus à son sujet :

- Adresse(s) IP associée(s) aux enregistrements A de la zone DNS de ce domaine,

- Serveurs de nom ("NS") associés à la zone DNS

- Date d'enregistrement du nom de domaine auprès du registrar, ici le 27/07/2023

- Nom du registrar et ses coordonnées, ici une entreprise chinoise

- Les méthodes de découvertes utilisées par Sweepatic, ici l'omission de caractères en supprimant le tiret dans le nom de domaine

Vous avez la liberté de surveiller ou d'oublier chaque domaine découvert par Sweepatic. Le domaine "itconnect[.]tech" ne m'appartient pas, mais il pourrait s'avérer utile de le surveiller.

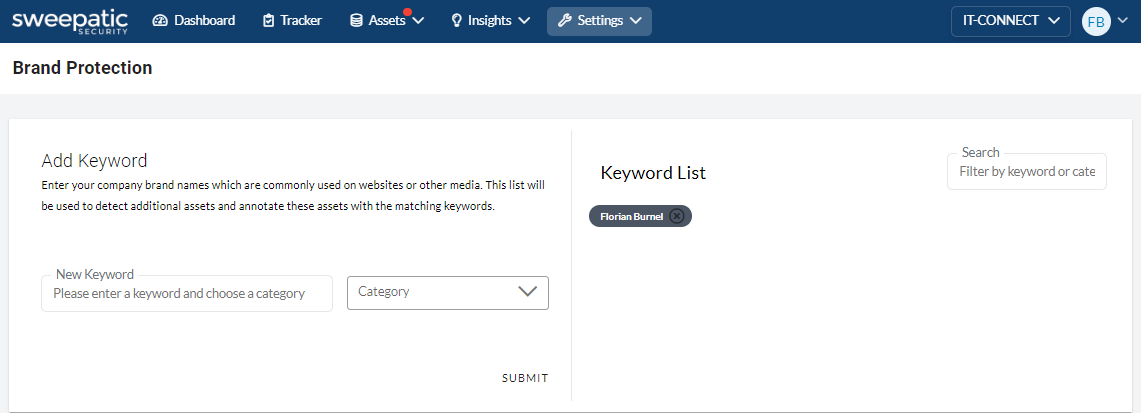

Sweepatic intègre également une fonctionnalité nommée "Brand protection" permettant de déclarer des mots clés associés à votre entreprise, à votre marque. Ceci permet d'élargir de façon pertinente la découverte des noms de domaine. Si l'on prend l'exemple d'IT-Connect, il peut s'avérer pertinent d'indiquer mon identité puisqu'elle est liée à IT-Connect. Si l'analyse portait sur la surface d'attaque externe de la France, nous pourrions intégrer "Emmanuel Macron" parmi les mots clés.

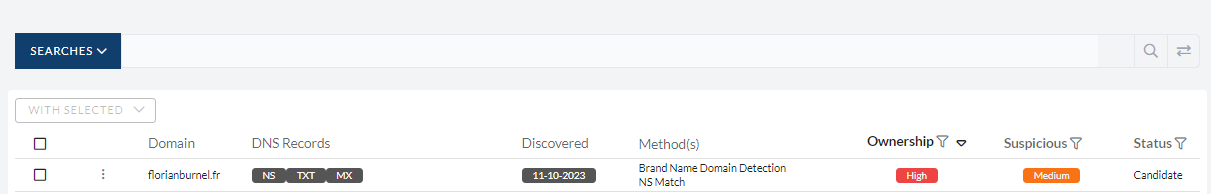

Lors de sa prochaine analyse, Sweepatic va détecter le domaine "florianburnel.fr" puisqu'il matche avec ma liste de mots clés.

B. Premiers pas avec les assets

Chaque domaine surveillé sera ajouté à votre liste d'assets de type "Domaine" et Sweepatic va analyser chaque domaine et ses sous-domaines afin de rechercher des services. Ceci permettra d'effectuer une analyse poussée sur chaque asset. Cette analyse sera effectuée à plusieurs niveaux : noms de domaine, sites web, certificats et hôtes.

L'analyse des domaines va permettre d'indiquer l'état de chaque domaine et chaque sous-domaine, avec l'état du certificat, les numéros de ports en écoute sur l'hôte, les technologies détectées (type de serveur web, framework, etc.), le code de retour HTTP (s'il y a un serveur web), la présence éventuelle de vulnérabilités, l'intégration dans une blocklist (celle de SpamHaus), etc.

Avec cette première vue, Sweepatic vous donne déjà un premier aperçu - limité - des problèmes et des faiblesses identifiés sur vos assets.

C. Le tableau de bord

Au-delà d'être très joli, le tableau de bord Sweepatic accessible via le menu "Dashboard" donne une vue d'ensemble de sa surface d'attaque externe avec un ensemble de widgets et de graphes.

Tout en haut, nous avons un résumé sur le nom de domaine principal, le nombre de domaines surveillés, le nombre de sites web, le nombre d'hôtes et le nombre de pays (selon la géolocalisation des adresses IP). Ceci est suivi par une section baptisée "What's new" qui vous indique les derniers changements détectés sur votre surface d'attaque, tel un fil d'actualité. C'est très pratique pour visualiser les derniers événements et voir la tendance actuelle que suit votre surface d'attaque externe. En principe, l'utilisation de Sweepatic doit vous permettre d'améliorer la situation.

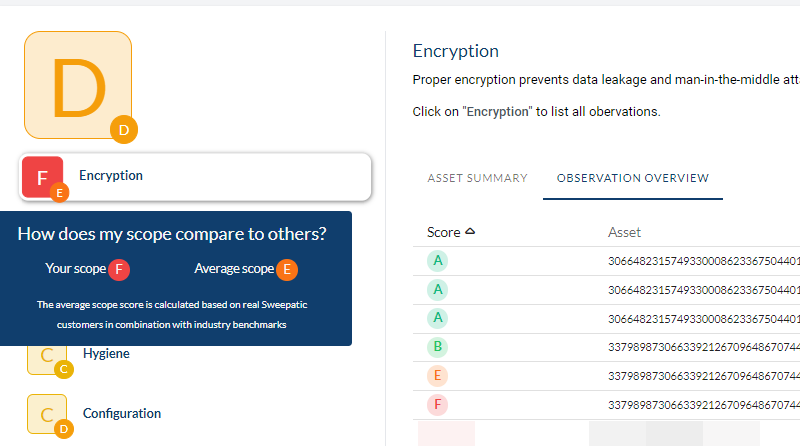

Nous allons étudier de plus près le widget "Score" puisqu'il indique une note pour les 7 dimensions de la cybersécurité définies dans Sweepatic, ainsi qu'une note globale. La meilleure note étant A et la pire note étant F. Pour calculer la note globale, il y a un poids affecté à chaque note. Tout est détaillé sur l'interface de Sweepatic.

Ce qui me plait beaucoup avec la plateforme Sweepatic, c'est la transparence vis-à-vis des informations collectées et des méthodes de calcul employées pour définir les différents indicateurs.

Voici les différentes dimensions :

- Chiffrement : vos paramètres de SSL/TLS sur vos hôtes sont-ils corrects ? Quel est l'état de vos certificats ? Utilisez-vous des connexions sécurisées ?

- Réputation : vos adresses IP et vos hôtes sont-ils présents au sein de listes noires (services de sécurité ou anti-spam)

- Vulnérabilités : vos assets sont-ils vulnérables à une ou plusieurs failles de sécurité référencées dans la base de données du NIST

- Hygiène : vos assets respectent-ils les bonnes pratiques en matière d'hygiène informatique ? Par exemple, on contrôle le code d'erreur HTTP (s'il y a un code 404 sur l'un de vos hôtes, c'est peut-être qu'il doit être mis hors ligne). Le fait d'arrêter les services (ou apps) inutilisés ou obsolètes, y compris ceux faisant références au Shadow IT, est également une question d'hygiène. A cela s'ajoutent les risques que peut représenter une application vieillissante et potentiellement vulnérable à de multiples faille de sécurité.

- Configuration : vos services sont-ils configurés en respect des bonnes pratiques ? Par exemple, on contrôle le consentement des cookies sur un site Web ou la présence d'une politique DMARC sur le domaine de messagerie.

- Services exposés : vos assets exposés sur Internet sur un port qui n'est pas recommandé. Par exemple, si un hôte expose son service SSH sur le port 22 (valeur par défaut), ce sera signalé.

- Threat intelligence : les données de vos utilisateurs sont-ils affectés par une fuite de données ? Par exemple, si l'adresse e-mail d'un utilisateur de votre organise est identifié dans fuite de données, ce sera signalé, ce qui vous permet de prendre des mesures préventives (réinitialisation du mot de passe du compte, par exemple).

Pour détecter les services exposés, Sweepatic effectue un scan de ports sur vos hôtes (scan complet) sans être agressif pour avoir des résultats cohérents. Au-delà de l'analyse initiale, chaque jour, Sweepatic scannera vos hôtes en testant le "Top 100" des ports les plus fréquemment exposés sur Internet.

Au-delà du score de votre organisation, Sweepatic indique également le score moyen obtenu sur cette même dimension selon la méthode de calcul suivante : "La note moyenne est calculée sur la base des clients réels de Sweepatic, en combinaison avec les références du secteur." Ceci donne une tendance réelle.

D. Suivi et historique des événements

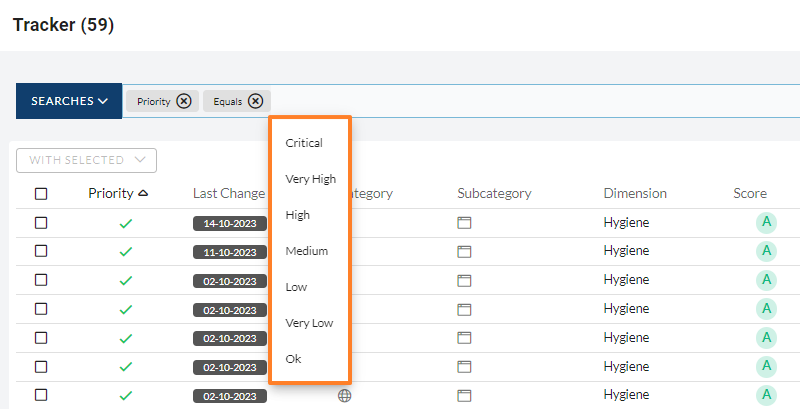

Le "Tracker" de Sweepatic liste tous les événements associés à votre surface d'attaque externe. Cette liste d'événements, qui retrace l'historique des événements, est très intéressante pour effectuer une recherche rapide sur une dimension, un produit, une CVE, etc... Mais également pour identifier les faiblesses à corriger en priorité.

La zone de recherche présente dans la partie supérieure permet de filtrer la liste très rapidement. Pour que ce soit encore plus pratique au quotidien, vous pouvez sauvegarder vos recherches personnalisées.

Vous pouvez également effectuer une recherche sur une vulnérabilité en indiquant sa référence CVE. Si vous avez un ou plusieurs assets affectés, il apparaitra dans la liste filtrée. C'est une fonctionnalité très importante.

Vous remarquerez également la présence de la colonne "Priority" qui vous permet d'effectuer un classement par priorité ou d'afficher uniquement les éléments correspondants à un niveau de priorité spécifique. Ainsi, vous savez que les risques avec la priorité "critique" ou "très élevé" seront à traiter dès que possible : Sweepatic vous permet de bénéficier d'une analyse de vulnérabilités basées sur les risques. L'occasion de rappeler que toutes les vulnérabilités n'ont pas le même niveau de gravité (le score CVSS est un bon indicateur).

Enfin, sachez que si vous avez besoin d'échanger sur un risque avec un prestataire ou un collègue qui n'a pas accès à l'interface de Sweepatic, notamment pour évoquer les étapes de remédiation, vous pouvez lui partager une URL pour qu'il puisse en savoir plus sur ce problème de sécurité.

E. Les insights

La section "Technologies" sous Insights vous donne des statistiques sur les technologies les plus utilisées par vos assets, avec un classement par catégorie : serveur web (IIS, Aapche, Nginx, etc.), CMS (WordPress, Drupal, etc.), système de gestion de bases de données (MySQL, MariaDB, PostgreSQL, Redis, etc.), service d'envoi d'e-mails (Microsoft 365, Sendgrid, Amazon SES, MailChimp, etc.), service d'authentification (Okta, Facebook Login, etc.), etc... ainsi que les services un peu exotique regroupés dans la catégorie "Miscellaneous". Il y a plusieurs dizaines de catégories. Quand l'information est disponible, chaque technologie est découpé par version.

Par ailleurs, la vue "Network" sous Insights permet de visualiser les relations entre vos différents assets. Cette vue se présente sous la forme d'une carte interactive (les éléments sont cliquables et des informations s'affichent au survol de la souris). Ceci est utile pour identifier les potentiels chemins d'attaques.

F. Les autres fonctionnalités

Terminons cette présentation de Sweepatic en parlant de fonctionnalités complémentaires qui viennent s'ajouter à celles présentées jusqu'ici.

- Les notifications

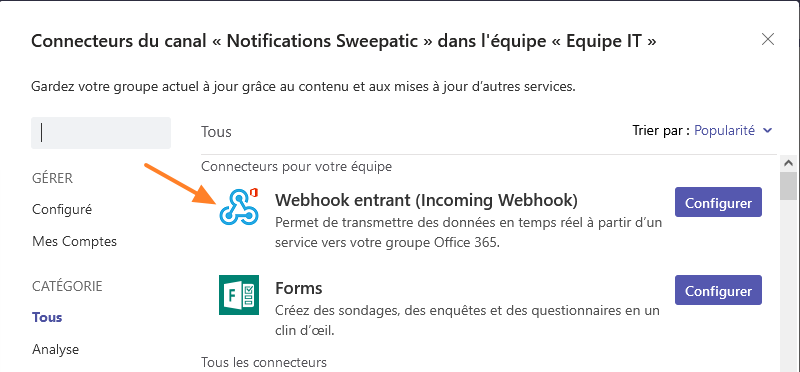

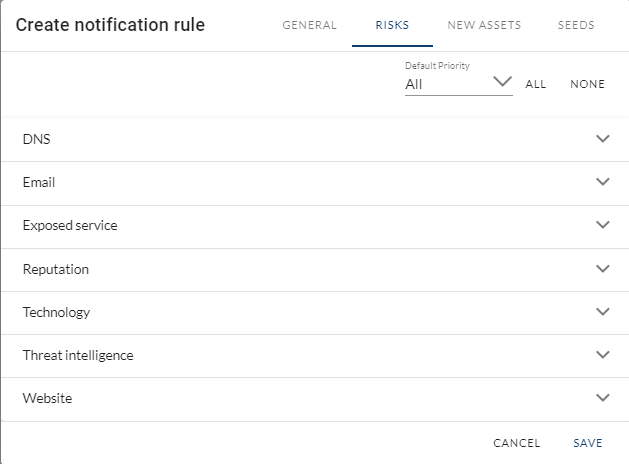

Pour être averti lorsqu'un nouvel événement est détecté, vous pouvez créer des règles de notifications dans Sweepatic. La solution peut vous notifier par e-mail mais elle peut aussi s'interfacer avec d'autres fournisseurs : Microsoft Teams, Atlassian Jira, Slack, ServiceNow ITSM, AWS, Microsoft Azure, etc... Les webhooks sont aussi pris en charge.

Si nous prenons l'exemple de Microsoft Teams, l'intégration est très simple et ne nécessite que quelques clics : il suffit d'ajouter un connecteur "Webhook entrant" sur le canal Teams au sein duquel vous souhaitez recevoir les notifications Sweepatic.

Vous pouvez créer plusieurs règles de notifications et chaque règle peut envoyer ses notifications vers un ou plusieurs canal de communication différents. Sweepatic peut vous notifier quand un nouvel asset est détecté (un nouveau domaine, un nouveau port ouvert, etc.) ou quand un nouveau risque est détecté (un nouveau service exposé, par exemple).

Voici un exemple de notifications dans Teams :

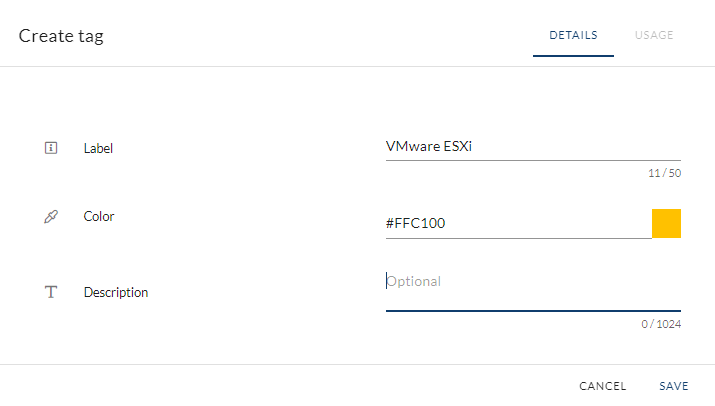

- Les tags

Pour organiser vos hôtes, vous pouvez leur associer des tags. Vous pouvez utiliser les tags pour désigner, un projet, un site, une organisation, un type de technologie, etc... Vous pouvez choisir le nom que vous voulez et chaque tag aura sa propre couleur.

Les tags sont visibles dans la liste des hôtes. Voici un exemple :

- Naviguer entre plusieurs entités

Un seul accès à la console Sweepatic pourra vous permettre de surveiller la surface d'attaque externe de plusieurs organisations. Chaque environnement est cloisonné (sur le principe d'un tenant) et vous pouvez basculer de l'un à l'autre grâce au menu situé en haut à droite de l'interface.

Vous pouvez également découper une organisation en plusieurs "subscopes", ce qui permettra de mieux s'organiser si l'on analyse la surface d'attaque externe d'une très grande organisation.

IV. Conclusion

Campagnes de phishing, vulnérabilités dans les applications et services, etc.... Les vecteurs d'attaques sont nombreux et ils sont liés directement à votre surface d'attaque dans son ensemble. La surface d'attaque externe étant celle directement visible et accessible par les attaquants, elle mérite une attention particulière.

Une solution d'EASM telle que celle de Sweepatic apporte une vraie réponse technique à cette problématique, que ce soit pour détecter un problème de configuration, une campagne de phishing en cours de préparation (via la détection d'un nouveau domaine suspect) ou pour se protéger contre une vulnérabilité populaire et activement exploitée par les cybercriminels.

Par ailleurs, vous pouvez intégrer Sweepatic à diverses solutions tierces que ce soit un système de communication, une solution de ticketing (ou ITSM), un SIEM, un SOAR, un CAASM ou encore solliciter Sweepatic par l'intermédiaire de son API REST entièrement documentée.

Sachez que Sweepatic est une solution adaptée pour les très grandes organisations avec plusieurs milliers de domaines et d'hôtes répartis dans plusieurs pays du monde, et elle permet également aux TPE et PME de mettre en œuvre facilement une politique de prévention aux cyber-risques de leur surface globale exposée. La Autrement dit, la solution Sweepatic peut être utilisée peu importe la taille de l'organisation. Voici un exemple avec l'analyse de la surface d'attaque externe de la Maison-Blanche :

Profitez-en pour demander une démonstration :

Cet article contient une communication commerciale