Installer votre annuaire OpenLDAP sur Linux (Red Hat 9 / Debian 13)

Sommaire

I. Présentation

Dans ce tutoriel, nous allons apprendre à installer OpenLDAP, un annuaire LDAP libre et open source, sur les deux grandes familles de distributions Linux : Red Hat et Debian.

Créé à la fin des années 1990 par Kurt Zeilenga, OpenLDAP est né du besoin de disposer d’une implémentation libre, portable et conforme aux standards du protocole LDAP. À cette époque, les solutions disponibles étaient rares et, pour la plupart, propriétaires (comme Netscape Directory Server). Le monde Unix/Linux avait donc besoin d’un annuaire LDAP libre et adaptable.

Aujourd’hui, le projet est maintenu par la OpenLDAP Foundation et la communauté open source. Il est devenu une solution largement répandue dans les infrastructures informatiques pour :

- Centraliser les informations dans un annuaire unique

- Gérer les identités et l’authentification

- Faciliter l’interopérabilité entre les applications et les systèmes

- Simplifier l’administration du SI au quotidien

OpenLDAP est compatible avec presque toutes les plateformes Unix/Linux, utilisable sur macOS, Windows via WSL ou encore dans des environnements conteneurisés comme Docker.

Dans ce tutoriel, nous nous concentrerons sur Linux, où OpenLDAP est le plus stable, le mieux intégré et le plus couramment déployé.

Vous serez guidé pas à pas pour installer OpenLDAP sur les deux grandes familles de distributions Linux, à savoir :

- Distributions de la famille Red Hat (gestionnaire de paquets :

dnf) : Red Hat Enterprise Linux, Rocky Linux, AlmaLinux, Fedora… - Distributions de la famille Debian (gestionnaire de paquets :

apt) : Debian, Ubuntu, Linux Mint…

Attention toutefois, en raison de la diversité des distributions et plus particulièrement de leurs versions, il se peut qu’aucun paquet d’installation de OpenLDAP ne soit disponible sur certaines d’entre elles, notamment sur les dernières versions. Soyez vigilant !

L’ensemble de la documentation officielle est disponible sur le site officiel du projet :

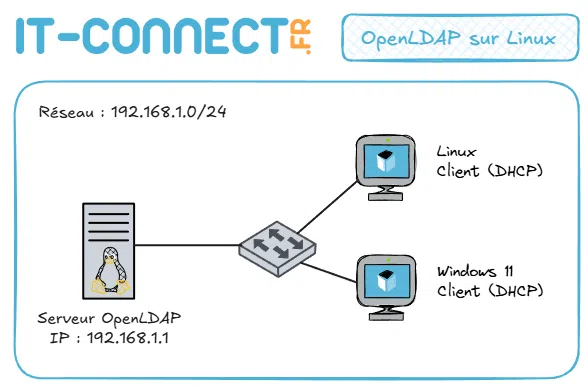

Voici le lab qui va être déployé pour ce tutoriel :

- 1 VM Linux avec la distribution de votre choix, sur laquelle sera installé OpenLDAP.

- 1 VM Windows 11 client.

- 1 VM Linux client (facultatif si vous ne souhaitez pas utiliser OpenLDAP pour gérer des comptes / groupes Linux).

Si vous déployez OpenLDAP dans un environnement virtualisé, les VM devront être configurées en mode « Bridge » (accès par pont) ou « NAT » afin de pouvoir communiquer entre elles. Le plan IP est fourni à titre purement indicatif.

II. OpenLDAP : différences avec Active Directory et Samba

Avant de commencer l’installation et la configuration d’OpenLDAP, il est important de comprendre ce qu’il est, ce qu’il n’est pas, et surtout de voir ses différences avec d’autres annuaires comme Active Directory de Microsoft ou encore Samba, un autre projet libre.

OpenLDAP est avant tout une implémentation open source du protocole LDAP. Il se concentre sur la gestion d’un annuaire hiérarchisé et ne fournit pas à lui seul toutes les couches supplémentaires d’outils et de services intégrés que l’on retrouve dans d’autres solutions. À titre d’exemple :

- Active Directory est bien plus qu’un annuaire LDAP : il intègre également d’autres protocoles comme Kerberos (pour l’authentification sécurisée) et s’appuie très fortement sur le protocole DNS (pour la résolution de nom) en plus de proposer des services spécifiques à l’écosystème Windows tels que les GPO (Group Policy Objects) pour la gestion centralisée des postes et des utilisateurs.

- Samba, sur les systèmes Linux/Unix, implémente principalement les protocoles SMB/CIFS utilisés par Windows pour le partage de fichiers et d’imprimantes. Depuis la version 4, il peut aussi agir comme un contrôleur de domaine compatible Active Directory (et tout à fait le remplacer !).

En résumé, OpenLDAP est hautement configurable, ce qui en fait une bonne solution pour les organisations ayant des besoins de niche ou spécifiques avec le protocole LDAP. Cependant il n’offre pas toutes les fonctionnalités proposées par un annuaire comme Active Directory ou Samba.

III. Préparation du serveur OpenLDAP

Avant d’installer OpenLDAP, il est nécessaire de préparer le serveur. Les commandes peuvent changer entre les distributions Debian et Red Hat, vous serez notifié lorsque les commandes diffèrent.

A. Changer le FQDN du serveur

Dans un premier temps, nous allons modifier le nom du serveur. Tapez la commande hostnamectl suivante pour modifier le FQDN de votre machine:

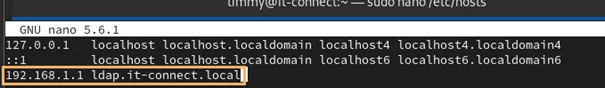

sudo hostnamectl set-hostname ldap.it-connect.localModifiez ensuite le fichier /etc/hosts avec nano en renseignant l’adresse IP et le FQDN sur la même ligne. Cette manipulation nous permettra de résoudre le nom du serveur en local sans serveur DNS.

sudo nano /etc/hostsRemarque : si vous disposez d’un serveur DNS dans votre infrastructure, vous pouvez créer une entrée DNS de type A pour faire la résolution de votre serveur LDAP dans votre infrastructure.

Sauvegardez les modifications avec Ctrl+X, Y et la touche entrée.

B. Configuration du pare-feu

Il est maintenant nécessaire d’ajouter une exception au niveau du pare-feu afin d’autoriser les connexions LDAP vers le serveur.

Sur les distributions de la famille Debian, le pare-feu est présent mais ni activé ni configuré. À l’inverse, sur les distributions de la famille Red Hat, le pare-feu est actif par défaut et possède déjà des règles prédéfinies.

Même si certaines distributions n’activent pas de pare-feu par défaut, il est fortement recommandé d’en mettre un en place et de le configurer correctement pour des raisons de sécurité.

👉 Ne pas avoir de pare-feu, c’est un peu comme laisser la porte de sa maison ouverte en permanence…

Si vous souhaitez installer et effectuer une configuration de base du pare-feu Debian, vous pouvez suivre ce tutoriel proposé par IT-Connect. Revenez ensuite sur le tutoriel pour configurer le pare-feu pour OpenLDAP .

S’il n’est pas actif ou si vous ne prévoyez pas de le configurer, vous pouvez ignorer cette étape et passer à la partie IV pour configurer OpenLDAP.

La configuration varie selon les distributions, choisissez la partie correspondante à votre distribution.

Pour Debian

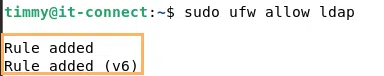

Nous allons utiliser « UFW » qui est un utilitaire simplifié pour configurer NetFilter. Pour autoriser le protocole LDAP (port 389/tcp) en entrée sur le serveur, tapez la commande suivante :

sudo ufw allow ldapPar défaut, le trafic sortant est autorisé par défaut, donc il n’est pas nécessaire d’autoriser LDAP en sortie. Cependant, si votre politique de sécurité diffère, tapez la commande suivante :

sudo ufw allow out ldapRemarque: sur certaines distributions, UFW n’est pas installé nativement. Si la commande vous renvoie que la commande ufw n’existe pas, installez-le avec la commande sudo apt install ufw -y.

Le résultat de votre commande doit être le suivant :

Rechargez la configuration du pare-feu avec :

sudo ufw reloadVous pouvez passer à la configuration de OpenLDAP.

Pour Red Hat

L’utilitaire utilisé par les distributions Red Hat est firewall-cmd pour configurer NetFilter. Pour autoriser le protocole LDAP (port 389/tcp) en entrée sur le serveur, tapez la commande suivante :

sudo firewall-cmd --permanent --add-service=ldapPar défaut, le trafic sortant est autorisé, donc il n’est pas nécessaire d’autoriser LDAP en sortie. Cependant, si votre politique de sécurité diffère, tapez la commande suivante :

sudo firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 0 -p tcp --dport 389 -j ACCEPTLe résultat de la commande doit être success, puis rechargez la configuration du pare-feu :

sudo firewall-cmd --reloadNous allons également en profiter pour configurer le module de sécurité SELinux.

Si SELinux est activé (ce qui est le cas par défaut), il faut également ajuster sa configuration pour permettre aux applications d’accéder correctement à OpenLDAP.

En effet, même s’il ne s’agit pas d’un pare-feu, SELinux applique des politiques de contrôle d’accès renforcées, allant au-delà des simples permissions Linux traditionnelles, pouvant bloquer l’utilisation de OpenLDAP.

La commande ci-dessous est indispensable et va autoriser le système et les services d’authentification à utiliser LDAP.

sudo setsebool -P allow_ypbind=1 authlogin_nsswitch_use_ldap=1Si vous disposez d’un serveur web installé sur la machine qui doit interroger les services d’annuaire, vous pouvez taper la commande suivante :

sudo setsebool -P httpd_can_connect_ldap onIV. Installation de OpenLDAP

Ce tutoriel vous explique comment installer OpenLDAP sur deux environnements différents :

- Distribution de la famille Red-Hat (gestionnaire de paquets :

dnf) : Red Hat Entreprise Linux, Rocky Linux, AlmaLinux, Fedora… (Partie A). - Distribution de la famille Debian (gestionnaire de paquets :

apt) : Debian, Ubuntu, Linux Mint… (partie B).

Choisissez la partie correspondante à votre infrastructure et à vos besoins.

A. Installation sur les distributions Red Hat

L’installation se fera ici sur la distribution Rocky Linux 9.6, un système d'exploitation d'entreprise open source conçu pour être 100 % compatible avec Red Hat Enterprise Linux (RHEL).

Toutes les distributions qui utiliseront le gestionnaire de paquets Dandified Yum (dnf) peuvent appliquer les commandes ci-dessous.

Avant l’installation d’OpenLDAP, il est recommandé de mettre à jour les paquets disponibles depuis les dépôts. Cela nous assure des paquets à jour, une meilleure sécurité et on évite les conflits de dépendances.

Ouvrez donc un terminal et tapez la commande suivante :

sudo dnf update -y && sudo dnf upgrade -yL’installation peut durer quelques secondes à plusieurs minutes selon l’état de votre système et de la dernière mise à jour effectuée.

Nous allons également ajouter le dépôt EPEL qui fournit des paquets supplémentaires non disponibles dans les dépôts standards, avec la commande suivante :

sudo dnf install epel-release -yL’installation de OpenLDAP repose sur deux paquets :

- OpenLDAP-servers : également appelé

slapd, il contient tous les composants nécessaires au fonctionnement du serveur. - OpenLDAP-clients : contient les utilitaires clients qui vont nous permettre d’interroger l’annuaire et d’y effectuer des modifications. Ce paquet est essentiel, sinon vous ne pourrez pas configurer votre annuaire !

Pour les installer, tapez la commande :

sudo dnf install openldap-servers openldap-clients -yVous devez avoir le résultat suivant à la fin de la commande :

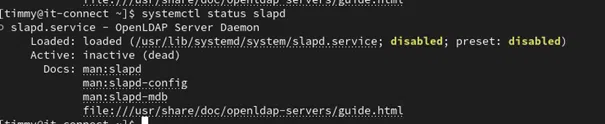

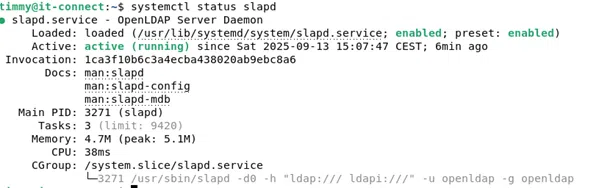

Pour vérifier si les paquets sont correctement installés, vérifiez si le service slapd apparaît avec systemctl.

systemctl status slapd

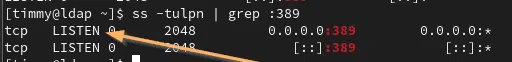

Vérifiez que le serveur est bien en écoute sur le port 389, du protocole LDAP, avec la commande ss suivante :

ss -tulnp | grep 389

OpenLDAP est correctement installé ! Vous pouvez vous rendre à la conclusion.

B. Installation sur les distributions Debian

L’installation se fera ici sur la distribution Debian 13.1. Toutes les distributions qui utiliseront le gestionnaire de paquets Aptitude (apt) peuvent appliquer les commandes ci-dessous.

Avant l’installation d’OpenLDAP, il est recommandé de mettre à jour les paquets disponibles depuis les dépôts. Cela nous assure des paquets à jour, une meilleure sécurité et on évite les conflits de dépendances.

Ouvrez donc un terminal et tapez la commande suivante :

sudo apt update -y && sudo apt upgrade -yL’installation peut durer quelques secondes à plusieurs minutes selon l’état de votre système et de la dernière mise à jour effectuée.

L’installation de OpenLDAP repose sur deux paquets :

slapd: contient tous les composants nécessaires au fonctionnement du serveur.ldap-utils: utilitaires clients qui vont nous permettre d’interroger l’annuaire et de faire des modifications.

Procédez à l’installation avec :

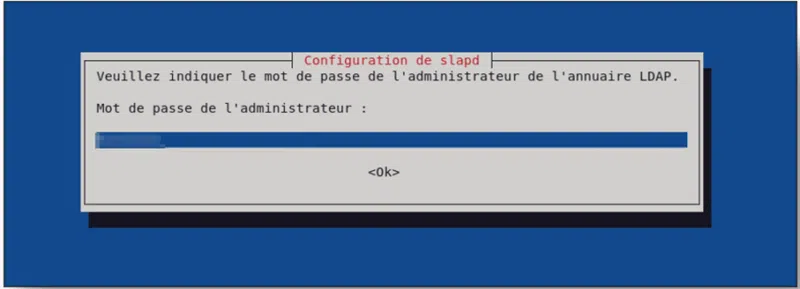

sudo apt-get install ldap-utils slapd -yDurant l’installation, une fenêtre va s’ouvrir pour vous demander de définir le mot de passe administrateur de l’annuaire. Ne configurez pas de mot de passe et cliquez sur OK.

Rassurez-vous, le mot de passe sera défini lors de la configuration.

Pour vérifier si les paquets sont correctement installés, vérifiez si le service slapd apparaît avec systemctl (même en inactif).

systemctl status slapd

Vérifiez que le serveur est bien en écoute sur le port 389, du protocole LDAP, avec la commande ss suivante :

ss -tulnp | grep 389

OpenLDAP est correctement installé !

V. Conclusion

Que faire ensuite ? OpenLDAP est bien installé sur le serveur Linux, cependant ce n’est que le début du chemin et il faut maintenant le configurer. Je vous encourage donc à consulter mon article sur la configuration de OpenLDAP pour créer votre annuaire, vos OU, vos groupes et vos premiers utilisateurs !

Je vous remercie pour votre lecture, n’hésitez pas à laisser vos avis en commentaire.

FAQ

Qu’est-ce qu’OpenLDAP ?

OpenLDAP est une implémentation libre du protocole LDAP permettant de centraliser l’authentification, la gestion des utilisateurs et des groupes. Il constitue un annuaire LDAP extensible installable sur une machine Linux. Sa base d'utilisateurs peut être utilisée comme référence par des applications externes.

Quel paquet installer pour déployer OpenLDAP sur Linux ?

Le nom du paquet à installer est différent en fonction de la distribution Linux, comme le mentionne cet article.

- Red Hat 9 / Rocky / AlmaLinux :

dnf install openldap-servers openldap-clients - Debian 13 :

apt install slapd ldap-utils

Quel port utilise OpenLDAP ?

OpenLDAP s'appuie sur le protocole LDAP qui écoute sur le port 389/TCP. Dans le cas où une connexion sécurisée est utilisée via LDAPS, le port utilisé sera 636/TCP.

Quels outils permettent d’administrer OpenLDAP graphiquement ?

Il existe plusieurs outils capables de servir d'interface d'administration pour les annuaires LDAP, notamment phpLDAPadmin et LDAP Account Manager.

Simple, trop simple même. Il aurait quand même été bien de comparer avec OUD, l’annuaire LDAP d’Oracle… Une autre dimension, en particulier la fiabilité grâce à la réplication entre plusieurs instances et le support de plusieurs millions d’entrées avec des temps de réponse de l’ordre de la milliseconde.

Il faudrait tester openldap sous cet angle…

Hello,

Pour la partie RHEL il faudrait faire un :

systemctl start slapd.service

systemctl enable slapd.service (si on souhaite que le service se charge au démarrage du serveur).

Avant de vérifier si le service est en écoute sur le port 389.

Merci