Active Directory : le guide complet pour configurer une stratégie d’audit avancée

Sommaire

I. Présentation

Surveiller efficacement l'activité de votre Active Directory est une étape indispensable pour assurer la sécurité et la traçabilité des actions sur votre système d'information. Création d'un compte utilisateur, modification d'un mot de passe, ajout d'un compte au groupe "Admins du domaine", etc... Nombreuses sont les actions pouvant être liées à une activité suspecte.

Par défaut, l'Active Directory génère des logs d'audit, mais ils sont insuffisants : vous risquez de manquer de matière pour effectuer une analyse en cas de compromission. D'une manière générale, vous manquez même de visibilité sur l'activité de votre annuaire Active Directory. C'est là qu'intervient la stratégie d'audit Active Directory.

Ce guide technique présente une méthode complète pour configurer une stratégie d'audit avancée au sein d'Active Directory, en s'appuyant sur les recommandations de Microsoft. Au-delà de la configuration, nous évoquerons quelques cas d'usage et des événements à surveiller en priorité.

II. La stratégie d'audit Active Directory

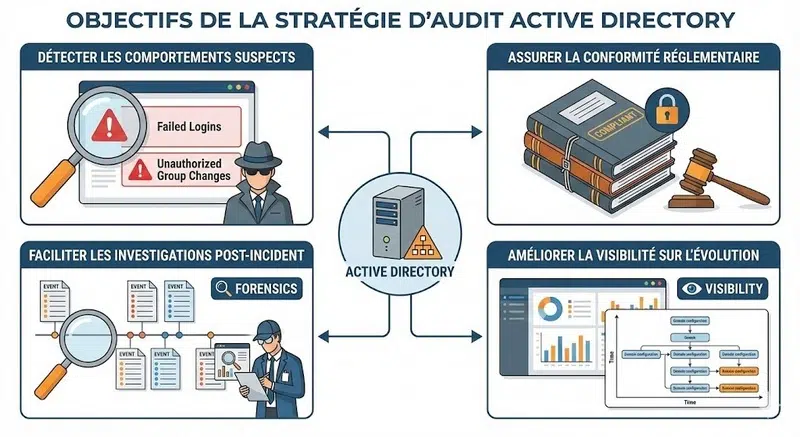

L’audit dans Active Directory vise plusieurs objectifs :

- Détecter les comportements suspects ou non conformes, tels que des tentatives de connexion échouées ou des modifications non autorisées dans les groupes à privilèges.

- Assurer la conformité réglementaire en conservant des journaux d’activités traçables.

- Faciliter les investigations post-incident, grâce à des journaux détaillés des événements liés à la sécurité.

- Améliorer la visibilité sur l’évolution de la configuration du domaine.

III. La stratégie d'audit recommandée par Microsoft

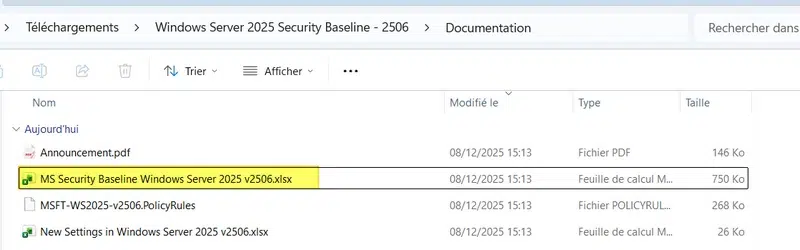

Si vous souhaitez mettre en place une stratégie d'audit Active Directory, il peut s'avérer judicieux de regarder les recommandations de Microsoft à ce sujet. Pour cela, nous pouvons compter sur le Microsoft Security Compliance Toolkit. Cela permet d'avoir une ligne directrice, et de ne pas faire la configuration de façon hasardeuse.

Je vous invite à utiliser le lien ci-dessous vers le Microsoft Security Compliance Toolkit 1.0 pour télécharger l'élément nommé "Windows Server 2025 Security Baseline - 2506.zip". Il y a aussi un kit équivalent pour Windows Server 2022, si vous préférez.

Ci-dessous, les recommandations de Microsoft pour la configuration de la stratégie d'audit pour les serveurs membres et les contrôleurs de domaine Active Directory. Il y a quelques différences logiques entre ces deux typologies de serveurs. Le fichier Excel d'origine est en anglais, mais je l'ai traduit en français en indiquant les valeurs exactes des fichiers ADMX français. Utilisez-le comme référence pour la configuration de vos GPOs.

| Catégorie de paramètres | Nom du paramètre | Serveur membre | Contrôleur de domaine |

|---|---|---|---|

| Connexion de compte | Auditer la validation des informations d'identification | Succès et Échec | Succès et Échec |

| Connexion de compte | Auditer les opérations de ticket du service Kerberos | Succès et Échec | |

| Connexion de compte | Auditer le service d'authentification Kerberos | Échec | |

| Connexion de compte | Auditer d'autres événements d'ouverture de session | ||

| Gestion du compte | Auditer la gestion des groupes d'application | ||

| Gestion du compte | Auditer la gestion des comptes d'ordinateur | Succès | |

| Gestion du compte | Auditer la gestion des groupes de distribution | ||

| Gestion du compte | Auditer d'autres événements de gestion des comptes | Succès | |

| Gestion du compte | Auditer la gestion des groupes de sécurité | Succès | Succès |

| Gestion du compte | Auditer la gestion des comptes d'utilisateur | Succès et Échec | Succès et Échec |

| Suivi détaillé | Auditer l'activité DPAPI | ||

| Suivi détaillé | Auditer l'activité Plug-and-Play | Succès | Succès |

| Suivi détaillé | Auditer la création du processus | Succès | Succès |

| Suivi détaillé | Auditer la fin du processus | ||

| Suivi détaillé | Auditer les événements RPC | ||

| Suivi détaillé | Jeton d'audit ajusté à droite | ||

| Accès DS | Auditer la réplication du service d'annuaire détaillé | ||

| Accès DS | Auditer l'accès au service d'annuaire | Échec | |

| Accès DS | Auditer les modifications du service d'annuaire | Succès | |

| Accès DS | Auditer la réplication du service d'annuaire | ||

| Audit de l'accès global aux objets | Système de fichiers | ||

| Audit de l'accès global aux objets | Registre | ||

| Ouvrir/fermer la session | Auditer le verrouillage du compte | Échec | Échec |

| Ouvrir/fermer la session | Auditer l'appartenance à un groupe | Succès | Succès |

| Ouvrir/fermer la session | Auditer le mode étendu IPsec | ||

| Ouvrir/fermer la session | Auditer le mode principal IPsec | ||

| Ouvrir/fermer la session | Auditer le mode rapide Ipsec | ||

| Ouvrir/fermer la session | Auditer la fermeture de session | ||

| Ouvrir/fermer la session | Auditer l'ouverture de session | Succès et Échec | Succès et Échec |

| Ouvrir/fermer la session | Auditer le serveur NPS (Network Policy Server) | ||

| Ouvrir/fermer la session | Auditer d'autres événements d'ouverture/fermeture de session | Succès et Échec | Succès et Échec |

| Ouvrir/fermer la session | Auditer l'ouverture de session spéciale | Succès | Succès |

| Ouvrir/fermer la session | Auditer les revendications utilisateur/de périphérique | ||

| Accès à l'objet | Auditer l'application générée | ||

| Accès à l'objet | Auditer la stratégie d'accès centralisée intermédiaire | ||

| Accès à l'objet | Auditer les services de certification | ||

| Accès à l'objet | Auditer le partage de fichiers détaillé | Échec | Échec |

| Accès à l'objet | Auditer le partage de fichiers | Succès et Échec | Succès et Échec |

| Accès à l'objet | Auditer le système de fichiers | ||

| Accès à l'objet | Auditer la connexion de la plateforme de filtrage | ||

| Accès à l'objet | Auditer le rejet de paquet par la plateforme de filtrage | ||

| Accès à l'objet | Auditer la manipulation de handle | ||

| Accès à l'objet | Auditer de l'objet de noyau | ||

| Accès à l'objet | Auditer d'autres événements d'accès à l'objet | Succès et Échec | Succès et Échec |

| Accès à l'objet | Auditer le Registre | ||

| Accès à l'objet | Auditer le stockage amovible | Succès et Échec | Succès et Échec |

| Accès à l'objet | Auditer SAM | ||

| Changement de stratégie | Auditer la modification de la stratégie d'audit | Succès et Échec | Succès et Échec |

| Changement de stratégie | Auditer la modification de stratégie d'authentification | Succès | Succès |

| Changement de stratégie | Auditer la modification de la stratégie d'autorisation | Succès | Succès |

| Changement de stratégie | Auditer la modification de la stratégie de plateforme de filtrage | ||

| Changement de stratégie | Auditer la modification de la stratégie de niveau règle MPSSVC | Succès et Échec | Succès et Échec |

| Changement de stratégie | Auditer d'autres événements de modification de stratégie | Échec | Échec |

| Utilisation de privilèges | Auditer l'utilisation de privilèges non sensibles | ||

| Utilisation de privilèges | Auditer d'autres événements d'utilisation de privilèges | ||

| Utilisation de privilèges | Auditer l'utilisation de privilèges sensibles | Succès et Échec | Succès et Échec |

| Système | Auditer le pilote IPSEC | ||

| Système | Auditer d'autres événements du système | Succès et Échec | Succès et Échec |

| Système | Auditer la modification de l'état de la sécurité | Succès | Succès |

| Système | Auditer l'extension du système de sécurité | Succès | Succès |

| Système | Auditer l'intégrité du système | Succès et Échec | Succès et Échec |

Ces paramètres sont répartis entre 10 catégories principales :

| Catégorie de paramètres | Explications |

| Connexion de compte | Authentification (validation des identifiants). Concerne l'autorité qui valide le mot de passe (soit le contrôleur de domaine). Ces logs donnent des informations pertinentes sur l'activité de Kerberos. |

| Gestion du compte | Cycle de vie des objets utilisateurs et groupes. Cette catégorie trace toutes les créations, suppressions, modifications de comptes utilisateurs, réinitialisations de mots de passe et changements d'appartenance aux groupes. |

| Suivi détaillé | Surveillance de l'activité des processus et de certains périphériques. Cette catégorie trace notamment l'activité des processus et de certaines connexions (RPC). |

| Accès DS | Accès à la base de données Active Directory. Spécifique aux contrôleurs de domaine. Permet de savoir quel attribut précis d'un objet AD a été lu (les échecs sont intéressants) ou modifié et par qui. Indispensable pour une traçabilité fine des modifications de l'annuaire. |

| Audit de l'accès global aux objets | Audit dynamique des fichiers et du registre. Permet de définir des règles d'audit pour tracer les accès sur les fichiers et le registre, avec une SACL globale. |

| Ouvrir/fermer la session | Création et fermeture de sessions. Contrairement à la catégorie "Connexion de compte", ceci concerne la machine où l'utilisateur arrive. C'est ici que l'on voit les ouvertures de sessions interactives, réseau, les verrouillages d'écran et les sessions spéciales. |

| Accès à l'objet | Accès aux ressources non-AD. Cela peut permettre d'avoir des informations sur les accès aux dossiers partagés, aux clés de Registre, etc.... À condition de définir une SACL (audit) sur l'élément à surveiller. |

| Changement de stratégie | Modification des règles de sécurité. Alerte si quelqu'un modifie les stratégies d'audit (pour éviter que ces actions génèrent des logs, par exemple). Il y a d'autres événements spécifiques aussi, comme la modification des règles de pare-feu du serveur. |

| Utilisation de privilèges | Utilisation de privilèges sensibles et non sensibles. Audite lorsqu'un utilisateur exerce un droit sensible (sauvegarder les fichiers et les répertoires, par exemple). Très bruyant si activé globalement, car Windows utilise des privilèges en permanence. Il est préférable de surveiller uniquement l'utilisation de droits spéciaux (sensibles). |

| Système | État de santé et intégrité de la machine. Surveille le démarrage/arrêt du serveur, les changements d'heure système, et surtout l'événement critique : l'effacement du journal de sécurité (un signe de compromission). |

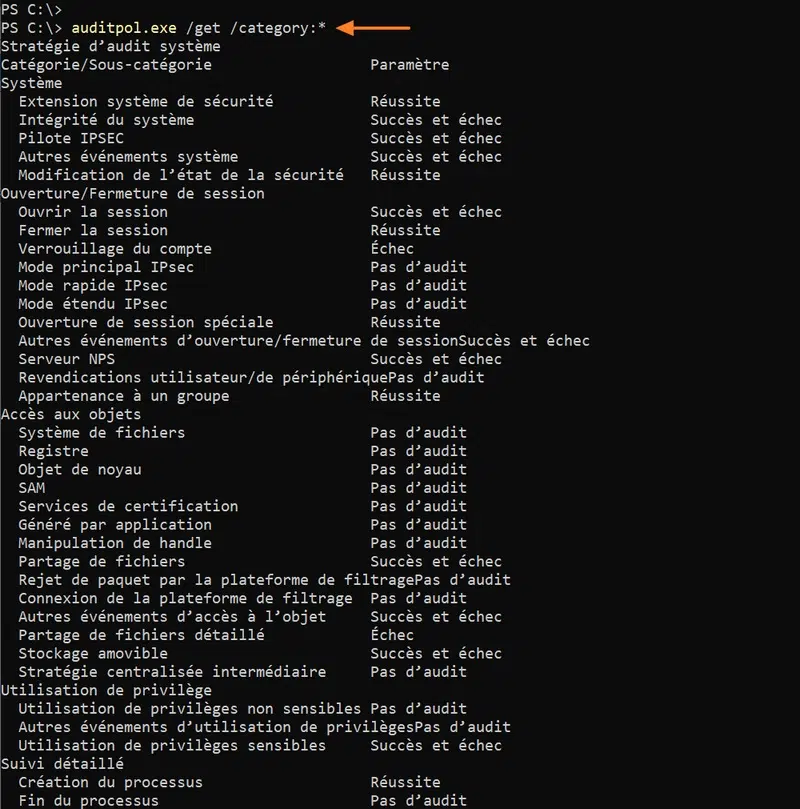

Sur un serveur membre, un contrôleur de domaine ou un poste de travail, vous pouvez afficher la stratégie d'audit appliquée via la commande auditpol.exe :

auditpol.exe /get /category:*

Pour en savoir plus sur l'outil auditpol, consultez ce tutoriel :

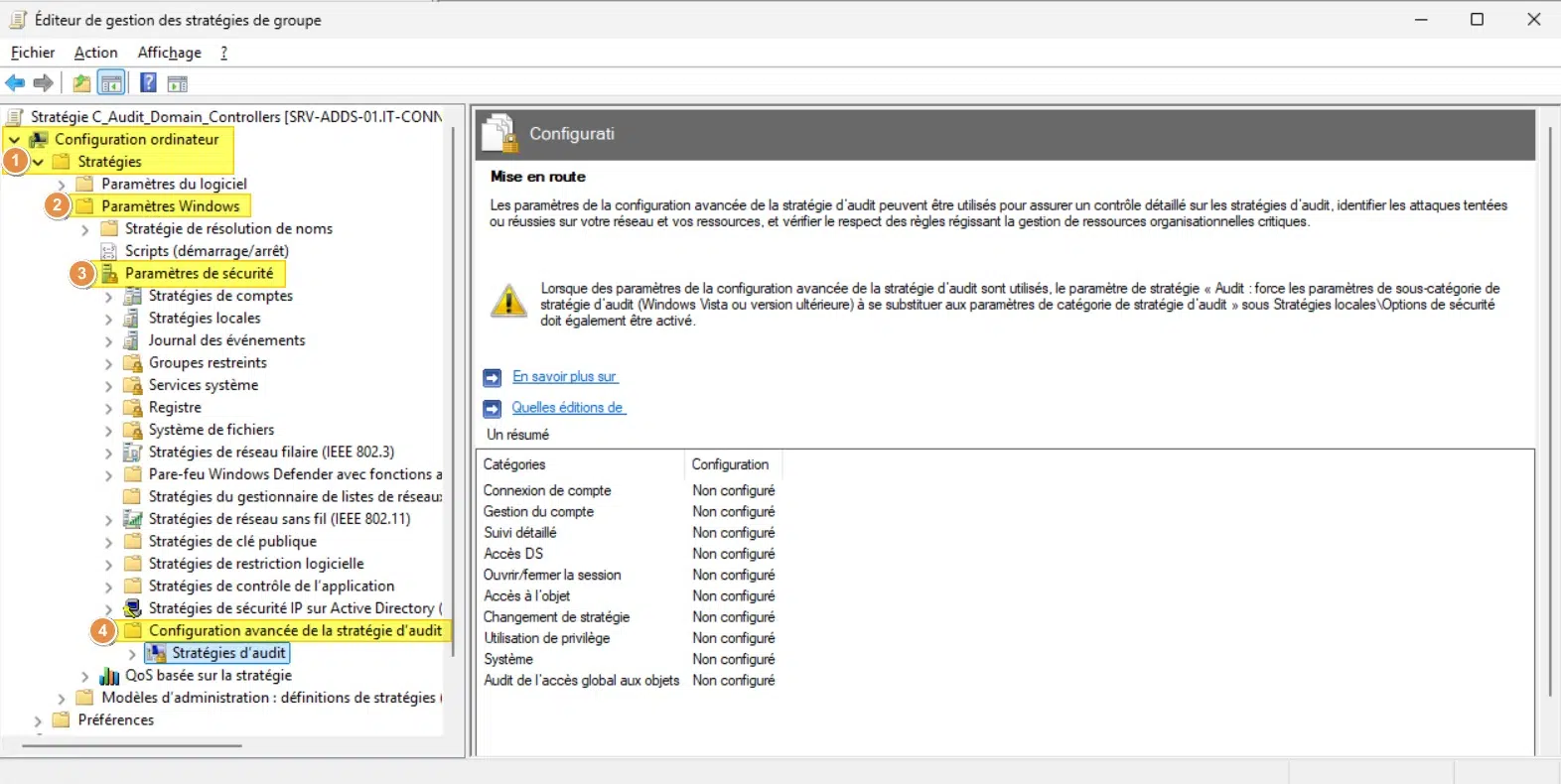

IV. Configurer la stratégie d'audit avancée

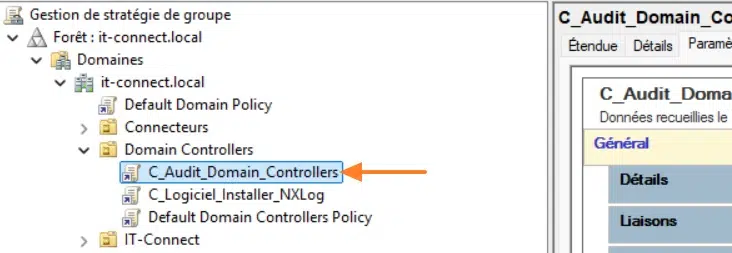

Désormais, nous allons créer une stratégie de groupe qui contiendra les paramètres de la stratégie d'audit. Ici, nous allons créer la GPO "C_Audit_Domain_Controllers" et nous l'appliquerons sur l'OU "Domain Controllers". Si vous souhaitez créer une stratégie d'audit pour les serveurs membres, vous n'avez qu'à suivre la même logique appliquée à une seconde GPO.

Éditez la GPO afin de parcourir les paramètres de cette façon :

- Configuration ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Configuration avancée de la stratégie d'audit.

Ici, il y a une entrée nommée "Stratégies d'audit" qui contient un ensemble de catégories : Connexion de compte, Gestion du compte, Suivi détaillé, Accès DS, etc. Vous pourrez faire le lien entre ces catégories et leurs paramètres avec le tableau intégré à cet article.

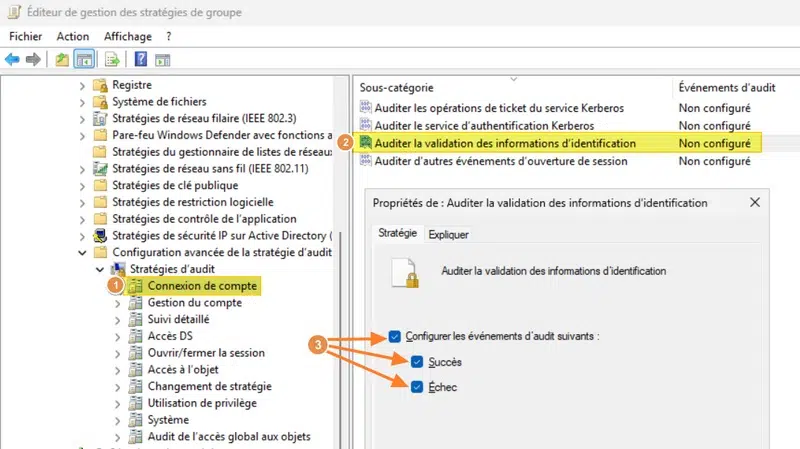

Cliquez sur "Connexion de compte", puis sur le paramètre "Auditer la validation des informations d'identification". Conformément aux bonnes pratiques de Microsoft, configurez ce paramètre. Vous devez cocher les trois cases. Parfois, il ne faudra cocher que "Succès" ou "Échec" selon les besoins.

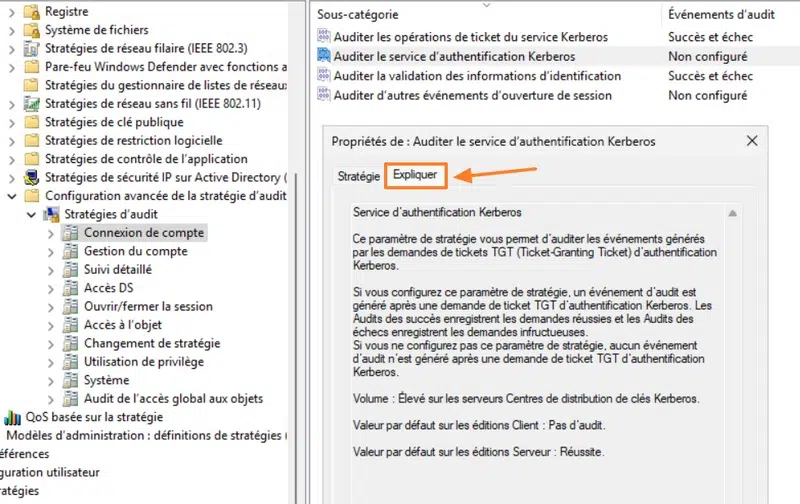

Il est essentiel de cliquer sur l'onglet "Expliquer" pour deux raisons :

- Bien comprendre la finalité de ce paramètre et ce qu'il va permettre d'auditer,

- Bien interpréter le sens des cases "Succès" et "Échec", car c'est expliqué ici, et parfois, on peut se tromper si l'on ne lit pas cet onglet.

Poursuivez la configuration en vous appuyant sur le tableau précédent, car c'est notre configuration cible. Bien entendu, vous pouvez tout à fait effectuer la configuration de votre choix.

Quand c'est fait, veillez à bien lier la GPO à l'unité d'organisation "Domain Controllers".

V. Tester l’efficacité de la stratégie d’audit

Pour s’assurer que les événements remontent correctement, vous devez tout d'abord exécuter ces deux commandes :

# Actualiser les GPO sur le contrôleur de domaine

gpupdate /force

# Afficher la stratégie d'audit résultante

auditpol.exe /get /category:*Cette seconde commande permet de vérifier que la stratégie d'audit appliquée correspond bien à la configuration de la GPO.

Ensuite, vous allez pouvoir tester son efficacité :

- Réalisez des actions auditées (connexion échouée, ajout d'un utilisateur à un groupe, création d'un utilisateur, etc.).

- Vérifiez la présence d'un événement de sécurité associé à l'action effectuée.

Vous devez donc ouvrir l’Observateur d’événements (eventvwr.msc) sur votre serveur. Tous les événements générés par la stratégie d'audit sont accessibles via le journal "Sécurité" situé sous "Journaux Windows". Grâce à cette nouvelle stratégie, vous devriez y voir plus d'activité !

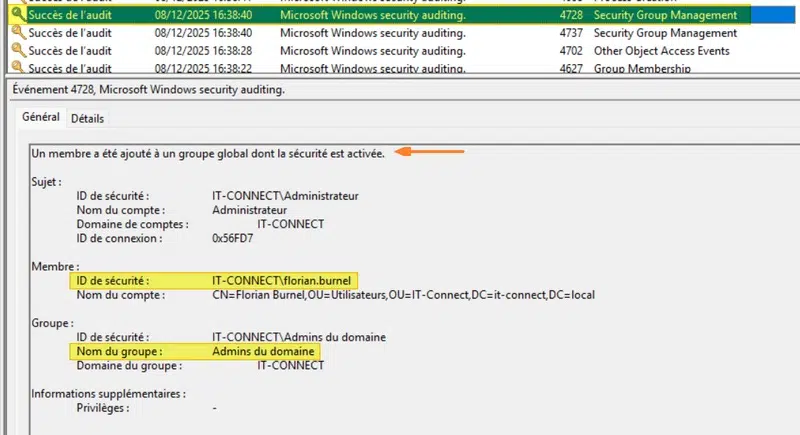

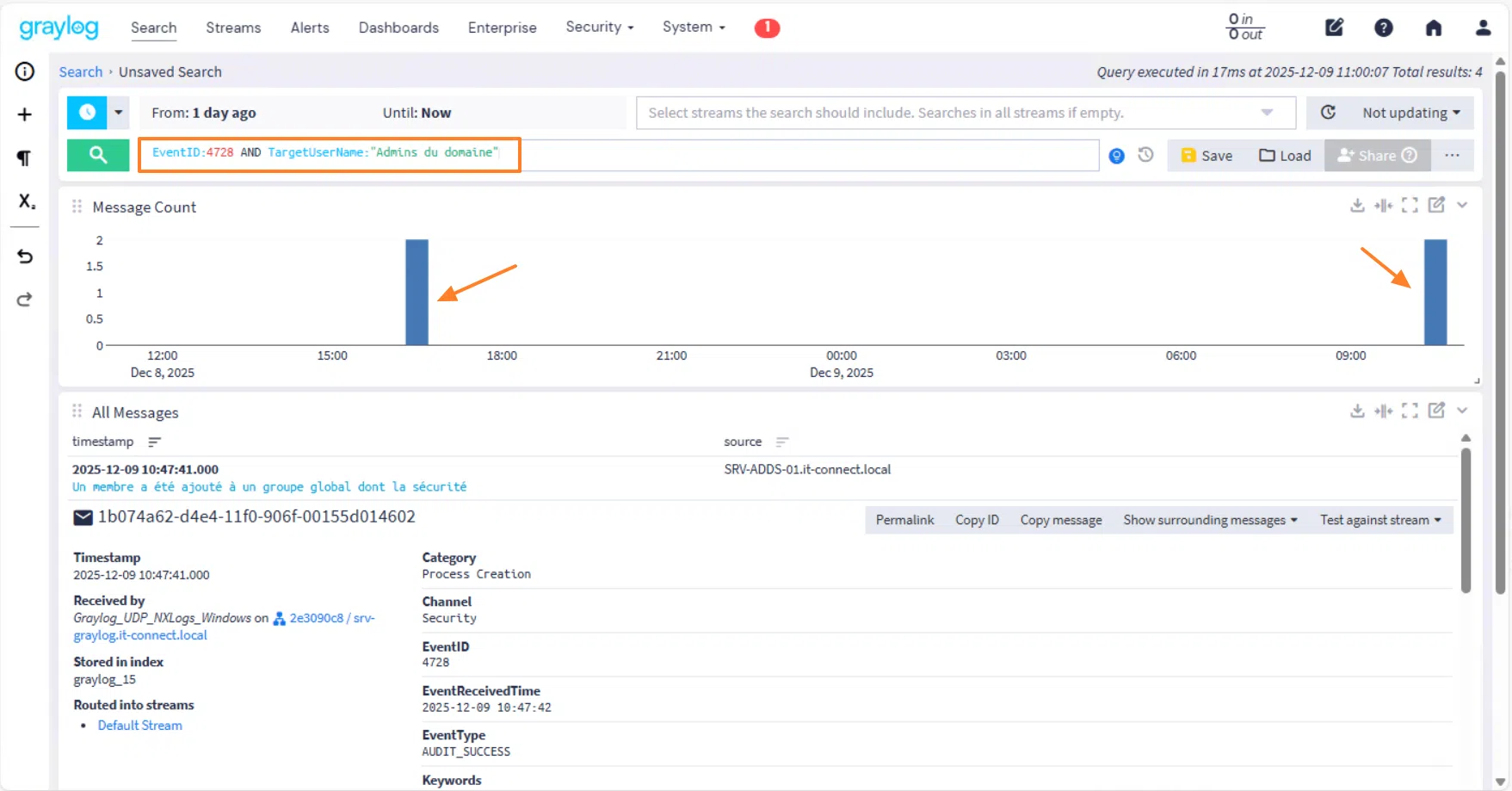

A. Audit : ajout d'un utilisateur à un groupe de sécurité

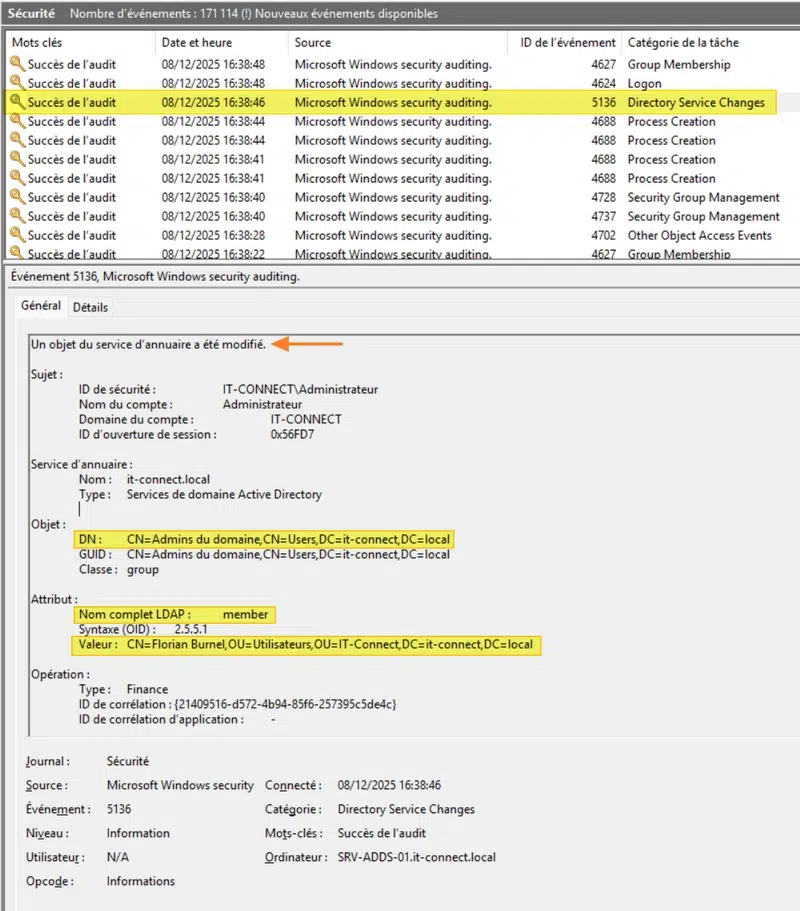

Commençons par un premier test : nous allons ajouter un utilisateur au groupe de sécurité "Admins du domaine". Une opération sensible et qui pourrait être le signe d'une intrusion ! Procédez depuis la console "Utilisateurs et groupes Active Directory" ou PowerShell, puis consultez les logs de sécurité.

Nous pouvons constater un événement intéressant, avec l'ID 5136 et associé à la source "Directory Service Changes" (lié à "Accès DS" dans la GPO). Le message précise : Un objet du service d'annuaire a été modifié. Mieux encore, nous savons qui a effectué la modification, à quel moment, et surtout la modification effectuée. Ici, on peut voir que l'attribut LDAP member du groupe "Admins du domaine" a été modifié pour ajouter un compte dont le Common Name est florian.burnel.

Quelques secondes auparavant, un autre événement tout aussi intéressant a été créé. Associé à l'ID 4728, il précise : Un membre a été ajouté à un groupe global dont la sécurité est activé. Là encore, cet événement permet de voir l'action réalisée.

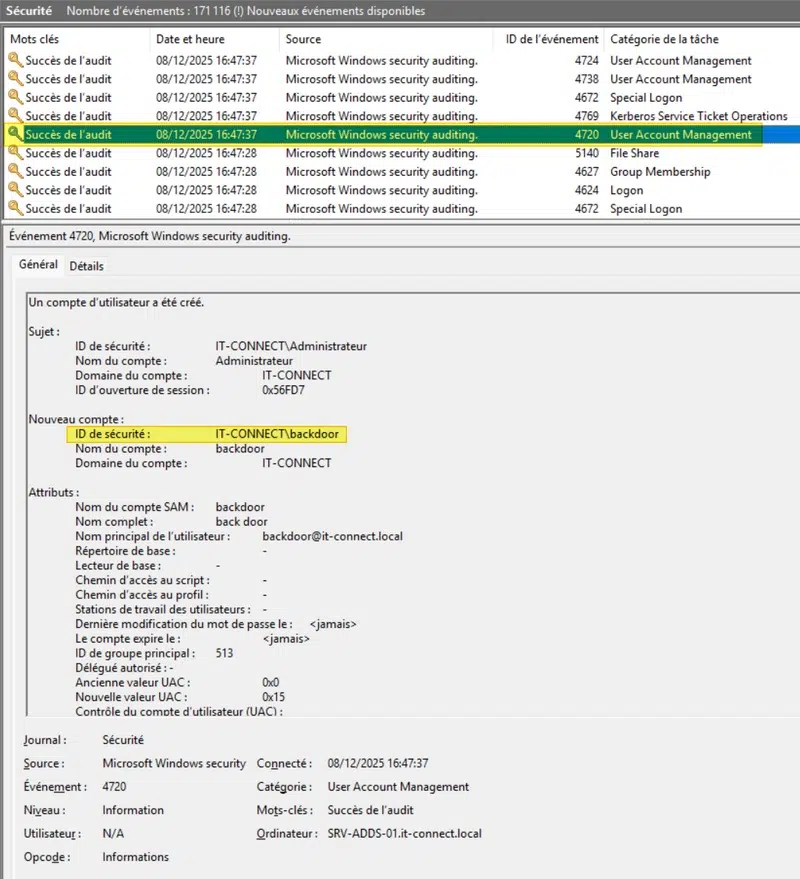

B. Audit : création d'un nouvel utilisateur

Prenons un autre cas : la création d'un nouvel utilisateur. C'est une action anodine, mais elle peut s'avérer suspecte. En effet, un attaquant peut tenter de créer un compte dans l'annuaire Active Directory pour disposer d'un accès persistant. Créez simplement un compte avec les outils habituels.

Cette action va générer un ensemble d'événements, à commencer par un avec l'ID 4720. Il précise : Un compte d'utilisateur a été créé. On peut voir que le compte créé s'appelle backdoor et nous avons de nombreuses informations sur les propriétés de ce compte.

Cet événement peut être accompagné par une série d'autres événements, notamment :

| ID de l'événement | Signification |

|---|---|

| 4724 | Une tentative de réinitialisation de mot de passe d'un compte a été effectuée. |

| 4738 | Un compte utilisateur a été modifié. |

| 4722 | Un compte utilisateur a été activé. |

Une seule action peut être à l'origine de la création de plusieurs événements, selon la stratégie d'audit configurée et la façon dont l'action est traitée par l'AD.

C. Active Directory : les événements de sécurité à suivre

Il existe des dizaines d'événements de sécurité relatifs à la sécurité et l'activité de l'Active Directory. La liste ci-dessous, bien qu'elle ne soit pas exhaustive, regroupe des éléments pertinents pour garder un œil sur son Active Directory.

| ID de l'événement | Signification |

|---|---|

| 1102 | Le journal d'audit "Sécurité" a été réinitialisé. Il indique notamment qui est à l'origine de cette action. |

| 4624 | Une connexion réussie. |

| 4625 | Une connexion en échec. |

| 4649 | Un événement qui peut être le signe d'une attaque par rejeu Kerberos. |

| 4698 | Une tâche planifiée a été créée. |

| 4720 | Un compte utilisateur a été créé. |

| 4722 | Un compte utilisateur a été activé. |

| 4724 | Une tentative de réinitialisation de mot de passe d'un compte a été effectuée. |

| 4725 | Un compte utilisateur a été désactivé. |

| 4726 | Un compte utilisateur a été supprimé. |

| 4728 | Un membre a été ajouté à un groupe de sécurité. |

| 4738 | Un compte utilisateur a été modifié. |

| 4765 | L'attribut SID History a été configuré avec succès sur un compte. |

| 4766 | Une tentative de configuration du SID History a échoué. |

| 4780 | Une modification des ACL sur un compte membre de "Administrateurs" ou "Admins du domaine". |

| 4794 | Le mot de passe administrateur DSRM a été modifié avec succès, par exemple à l'aide de ntdsutil. |

| 5136 | Un objet de l'annuaire a été modifié (ce qui est très vaste !). |

| 5137 | Un objet a été créé dans l'annuaire. |

Remarque : pour auditer les actions sur les stratégies de groupe, vous devez suivre les événements comme 5137 pour la création d'une GPO et 5136 pour la modification d'une GPO.

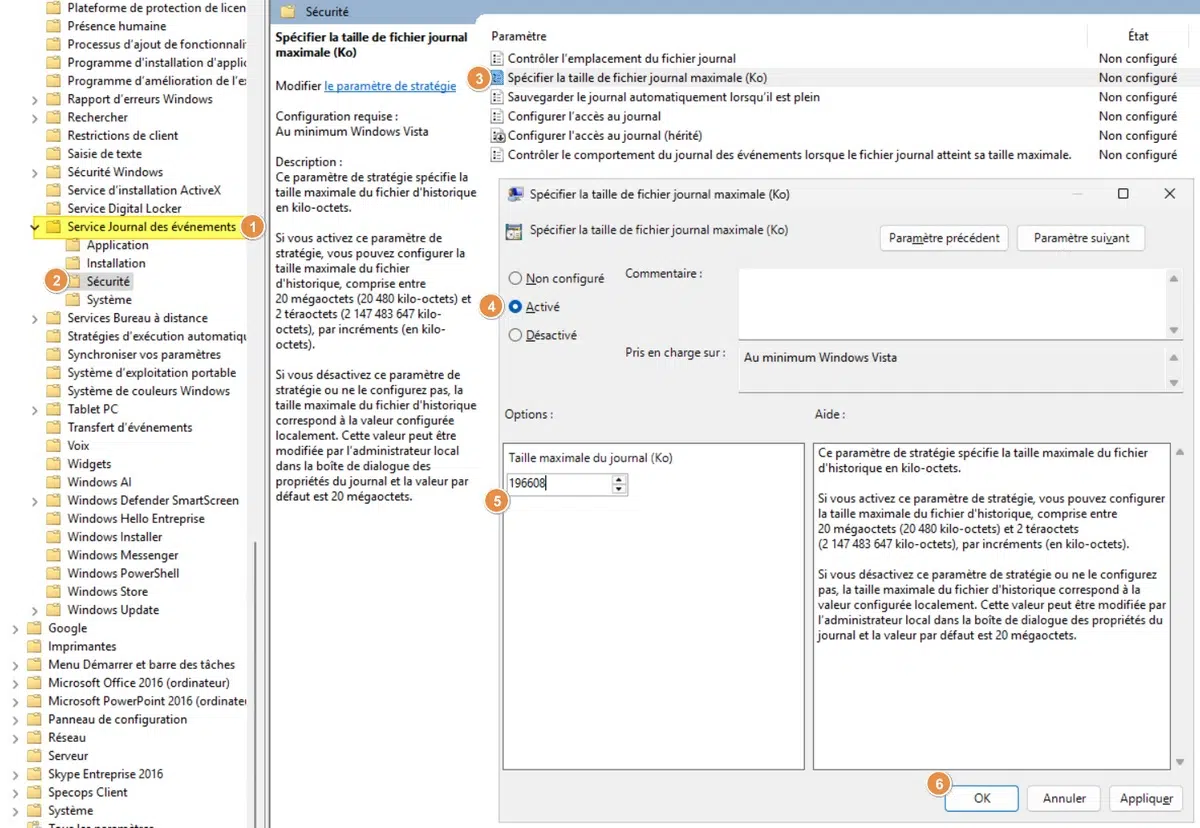

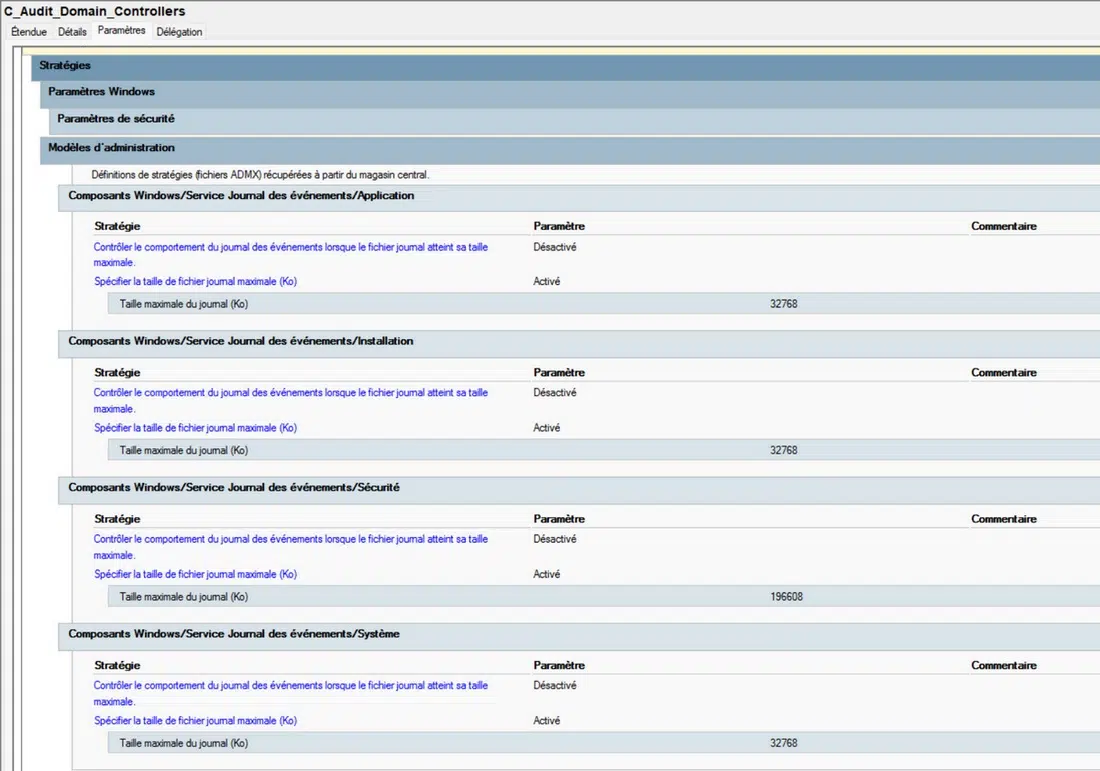

D. Modifier la taille du journal "Sécurité" de Windows

Par défaut, la taille des journaux Windows est limitée et risque de ne pas être adéquate vis-à-vis de la nouvelle stratégie d'audit mise en place. Autrement dit, le journal va rapidement atteindre sa limite, et donc la rotation sera importante (historique court). Néanmoins, cela dépend de l'activité sur votre domaine Active Directory... Mais, il me semble judicieux de personnaliser la taille du journal "Sécurité" de Windows, et d'une manière générale, la taille des journaux principaux.

Ci-dessous, les valeurs recommandées par le guide CIS Benchmark. Il s'agit de valeurs minimales, vous pouvez augmenter si besoin. Sur le journal d'audit, si vous voyez que la rotation des logs est trop importante (historique trop court), augmentez la taille.

| Nom du journal | Taille minimale du journal |

|---|---|

| Application | 32 768 Ko |

| Installation | 32 768 Ko |

| Sécurité | 196 608 Ko |

| Système | 32 768 Ko |

Vous pouvez modifier la stratégie d'audit créée précédemment ou créer une nouvelle GPO dédiée à la configuration des journaux. Les paramètres se situent ici :

- Configuration ordinateur > Stratégies > Composants Windows > Service Journal des événements

Vous avez ensuite une sous-section pour chaque journal. Par exemple, pour modifier la taille du journal "Sécurité", éditez le paramètre "Spécifier la taille de fichier journal maximale (Ko)" sous "Sécurité" afin de l'activer. Spécifiez la valeur 196 608 Ko, soit 196 Mo.

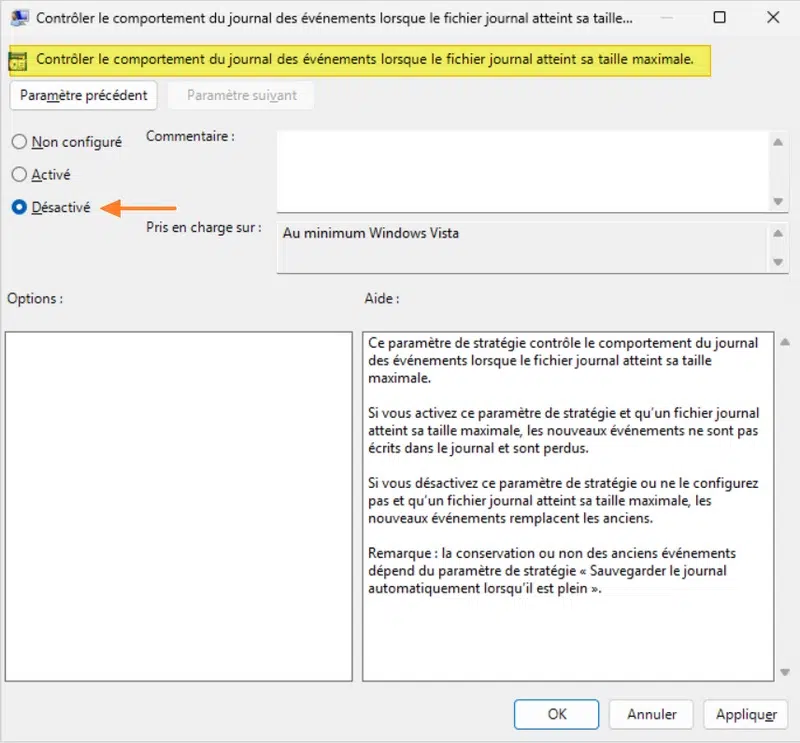

Vous devez aussi désactiver le paramètre suivant : "Contrôler le comportement du journal des événements lorsque le fichier journal atteint sa taille maximale.". C'est important, car ce paramètre assure que les nouveaux événements remplaceront les anciens si le journal est plein. Si la journalisation est bloquée, cela peut être un vrai problème si vous devez réaliser une analyse.

Répétez l'opération pour les autres journaux. Vous devriez obtenir cette configuration :

Les paramètres seront appliqués sur votre serveur lorsqu'il appliquera les stratégies de groupe.

VI. Conclusion

La mise en place d’une stratégie d’audit avancée dans Active Directory permet d'améliorer la supervision des actions effectuées dans votre système d'information. Enfin, il est essentiel de rappeler que l'audit est un moyen de détection et de preuve, mais qu'il doit s’inscrire dans une stratégie globale de sécurité du système d'information.

Je vous recommande vivement de centraliser les journaux dans un outil adapté et capable de les stocker et de les analyser (ELK, Graylog, etc.). Ci-dessous, vous avez un exemple d'une requête Graylog permettant d'identifier les événements suivants : Ajout d'un utilisateur au groupe "Admins du domaine".

Pour aller encore plus loin dans la création de logs Windows, je vous encourage à installer et configurer Sysmon :

FAQ

Quelle taille doit avoir le journal d'audit de Windows ?

Par défaut, la taille de ce journal est insuffisante : 20 Mo. Ainsi, la rotation des événements est trop importante, ce qui peut vous faire manquer des informations importantes en cas d'analyse. Sur un DC, il est recommandé d'augmenter la taille du journal Sécurité pour avoir au moins 24 à 48h de rétention locale avant écrasement. En complément, et pour un archivage sur le long terme, il est recommandé d'envoyer ces journaux vers un SIEM ou un puits de logs.

Faut-il auditer les "Succès" ou les "Échecs" ?

Les deux sont importants. En règle générale, les "Échecs" révèlent les tentatives d'intrusion ou erreurs. Les "Succès" assurent la traçabilité des actions réussies (utiles notamment pour l'investigation numérique). Néanmoins, il n'est pas nécessaire d'activer la traçabilité pour les deux dans toutes les situations, comme l'explique cet article.

Comment savoir si quelqu'un a effacé les logs pour cacher ses traces ?

L'Event ID 1102 dans le journal "Sécurité" signale que le journal d'audit a été effacé manuellement. Cet événement doit générer une alerte, car il peut s'agir d'un attaquant qui cherche à effacer ses traces.

L'audit Active Directory permet-il de voir qui a ouvert un fichier Word sur un partage ?

Non, pas directement. L'audit AD surveille l'annuaire et les accès sur les partages, mais de façon pas aussi précise. Pour les fichiers, il faut configurer la catégorie d'audit "Accès aux objets" sur le serveur de fichiers concerné et configurer une SACL sur le dossier partagé. Ce point sera abordé dans un article dédié.

Comment auditer les connexions RDP (Bureau à distance) ?

Recherchez les logs correspondant à l'Event ID 4624 (Ouverture de session réussie) et filtrez sur le Type d'ouverture de session = 10. Cela isole uniquement les connexions via Bureau à distance (RDP). La requête PowerShell suivante facilite la recherche :

Get-WinEvent -LogName Security -FilterXPath "*[System[EventID=4624] and EventData[Data[@Name='LogonType']='10']]"Comment retrouver les logs associés à un utilisateur ?

Dans le journal d'audit d'un contrôleur de domaine, vous pouvez effectuer une recherche sur un nom d'utilisateur à l'aide de PowerShell. La commande native Get-WinEvent permet de faire une recherche précise. Voici un exemple pour l'utilisateur florian.burnel :

Get-WinEvent -LogName Security -FilterXPath "*[EventData[Data='florian.burnel']]" -MaxEvents 50 | Out-GridViewComment identifier qui a ajouté un membre au groupe "Admins du domaine" ?

Toujours à l'aide de PowerShell, on cible l'événement 4728 (Membre ajouté à un groupe global de sécurité). Comme le nom du groupe ("Admins du domaine" ou "Domain Admins") se trouve dans le corps du message XML, le filtre XPath est le plus adapté.

Voici la commande complète pour avoir une sortie propre :

Get-WinEvent -LogName Security -FilterXPath "*[System[EventID=4728] and EventData[Data[@Name='TargetUserName']='Admins du domaine']]" | Select-Object TimeCreated, @{N='Source';E={$_.Properties[6].Value}}, @{N='NewMember';E={$_.Properties[0].Value}}

Hello,

J’ai un domaine avec 2 anciens DC WS 2019 et 2 tout nouveaux DC WS 2025.

Dans ma Default Domain Controller Policy, j’avais déjà les parties « stratégie d’audit » et « Configuration avancée de l’audit » configurées.

Après promotion des 2 WS 2025 en DC puis reboot, ils restent tous les deux plantés sur « Applying Audit Configuration Policy… »

Déjà eu un souci similaire? Ca a l’air d’être connu !