Windows – CVE-2025-24054 : cet exploit NTLM est utilisé pour cibler entreprises et gouvernements

Les entreprises privées et les entités gouvernementales sont désormais ciblées par les attaquants grâce à une vulnérabilité basée sur l'utilisation de fichiers .library-ms et pouvant mener à l'exposition des hash NT. Faisons le point.

CVE-2025-24054 : une faille exploitée via des campagnes de phishing

Corrigée lors du Patch Tuesday de mars 2025, la faille de sécurité CVE-2025-24054 n’avait initialement pas été identifiée comme activement exploitée. Microsoft pensait que l'exploitation de cette vulnérabilité était peu probable, à en croire la description de la CVE sur le site MSRC de l'entreprise américaine. Pour autant, Microsoft avait précisé ce qui suit : "Une interaction minimale avec un fichier malveillant par un utilisateur, telle que la sélection (simple clic), l'inspection (clic droit) ou l'exécution d'une action autre que l'ouverture ou l'exécution du fichier, pourrait déclencher cette vulnérabilité."

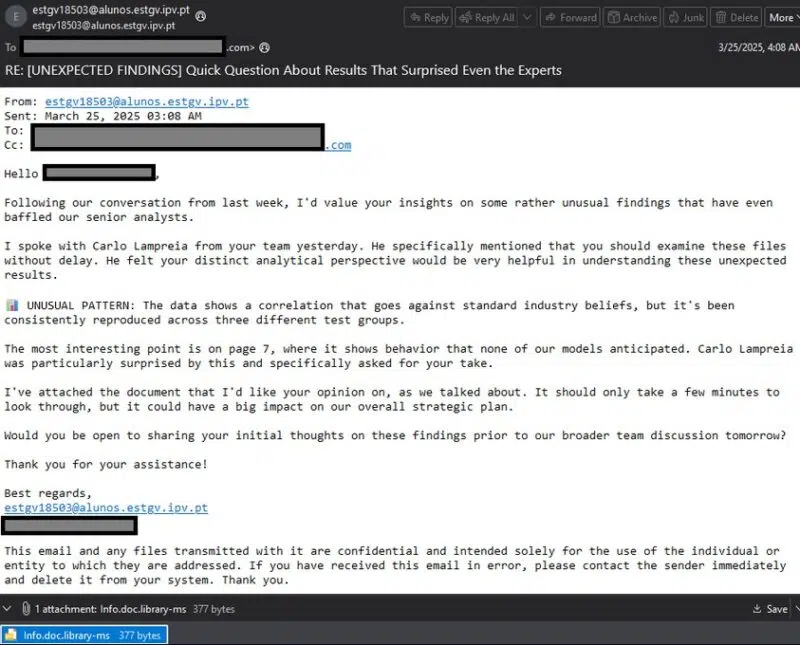

D'après les chercheurs de Check Point, l'exploitation de cette vulnérabilité a démarré peu après la mise à disposition du correctif, atteignant un pic entre le 20 et le 25 mars 2025. Dans leur rapport, les chercheurs en sécurité relatent des campagnes de phishing visant des entités en Pologne et en Roumanie. Dans les cas observés, les e-mails contenaient des liens Dropbox pointant vers des archives ZIP renfermant un fichier .library-ms destiné à exploiter la faille de sécurité.

Ce type de fichier, utilisé par Windows pour afficher des bibliothèques virtuelles, a été détourné pour déclencher automatiquement une connexion SMB (partage réseau) à un serveur distant contrôlé par les attaquants. C'est à ce moment-là que les attaquants parviennent à capturer des informations sensibles grâce à la connexion NTLM (Hash NTLM v2-SSp, d'après le rapport).

Néanmoins, l'utilisation d'une archive ZIP pour envoyer le fichier ne semble pas systématique, comme l'explique Check Point : "Le 25 mars 2025, Check Point Research a découvert une campagne ciblant des entreprises du monde entier, distribuant ces fichiers sans être zippés."

Pour maximiser les chances de réussite de leur attaque, les cybercriminels ont inclus dans les archives trois autres fichiers : xd.url, xd.website et xd.link. L'idée est simple : exploiter des vulnérabilités similaires d’exfiltration de hash NT, si la méthode principale échoue.

Qui est à l'origine de ces attaques ?

Au moins deux adresses IP ont été utilisées dans cette campagne : 159.196.128[.]120 et 194.127.179[.]157. Il est intéressant de noter que l’une d’entre elles est historiquement associée à APT28, un groupe soutenu par l’État russe. Mais, ce n'est qu'une hypothèse dans le sens où, d'après Check Point, cela ne constitue pas une preuve d’attribution suffisante.

Face à cette menace, quelques rappels essentiels :

- Installez les mises à jour de mars 2025, si ce n'est pas déjà fait

- Limitez l'utilisation du protocole NTLM dans votre environnement

- Sensibilisez les utilisateurs, car une fois de plus, le danger provient d'une pièce jointe