Windows : une faille dans le pilote de Paragon Partition Manager exploitée par des ransomwares

Un nouveau rapport met en lumière 5 failles de sécurité découverte dans le pilote BioNTdrv.sys de Paragon Partition Manager. Ces vulnérabilités exposent les machines Windows et l'une d'elles est déjà exploitée activement par des gangs de ransomware. Faisons le point sur cette menace.

Des attaques Bring Your Own Vulnerable Driver

Les attaques basées sur l'exploitation de ce pilote sont de type "Bring Your Own Vulnerable Driver" (BYOVD). Cela signifie que les cybercriminels déploient un pilote vulnérable sur un système Windows afin d'élever leurs privilèges et obtenir les privilèges SYSTEM. Le pilote BioNTdrv.sys est un pilote noyau, il hérite donc d'un très haut niveau de privilèges et permet de contourner les fonctionnalités de sécurité, ainsi que les solutions de sécurité.

"Un attaquant ayant un accès local à un appareil peut exploiter ces vulnérabilités pour élever ses privilèges ou provoquer un déni de service (DoS) sur la machine victime.", prévient le CERT/CC dans un nouveau rapport. Ce qu'il est important de noter, c'est que cette attaque peut être orchestrée même si Paragon Partition Manager n'est pas installé sur la machine Windows.

Ci-dessous, la liste des 5 failles de sécurité découvertes dans Paragon Partition Manager par Microsoft :

- CVE-2025-0288 – Écriture arbitraire en mémoire du noyau causée par une mauvaise gestion de la fonction memmove, permettant aux attaquants d'écrire en mémoire du noyau et d'élever leurs privilèges sur la machine locale.

- CVE-2025-0287 – Déréférencement d’un pointeur nul résultant de l'absence de validation de la structure MasterLrp dans le tampon d'entrée, permettant l'exécution de code arbitraire dans le noyau.

- CVE-2025-0286 – Écriture arbitraire en mémoire du noyau due à une validation incorrecte des longueurs de données fournies par l'utilisateur, permettant aux attaquants d'exécuter du code arbitraire.

- CVE-2025-0285 – Mappage arbitraire de la mémoire du noyau causé par l'absence de validation des données fournies par l'utilisateur, permettant une élévation de privilèges via la manipulation des mappages mémoire du noyau.

- CVE-2025-0289 – Accès non sécurisé aux ressources du noyau en raison de l'absence de validation du pointeur MappedSystemVa avant son passage à HalReturnToFirmware, pouvant entraîner un compromis des ressources système.

Le CERT/CC précise que Microsoft a identifié des cyberattaques de plusieurs gangs de ransomware où la vulnérabilité CVE-2025-0289 était exploitée. Elle a été utilisée par les attaquants pour exécuter du code malveillant, après avoir obtenu les privilèges SYSTEM. Par contre, aucun nom n'est donné.

Un correctif disponible, mais une menace persistante

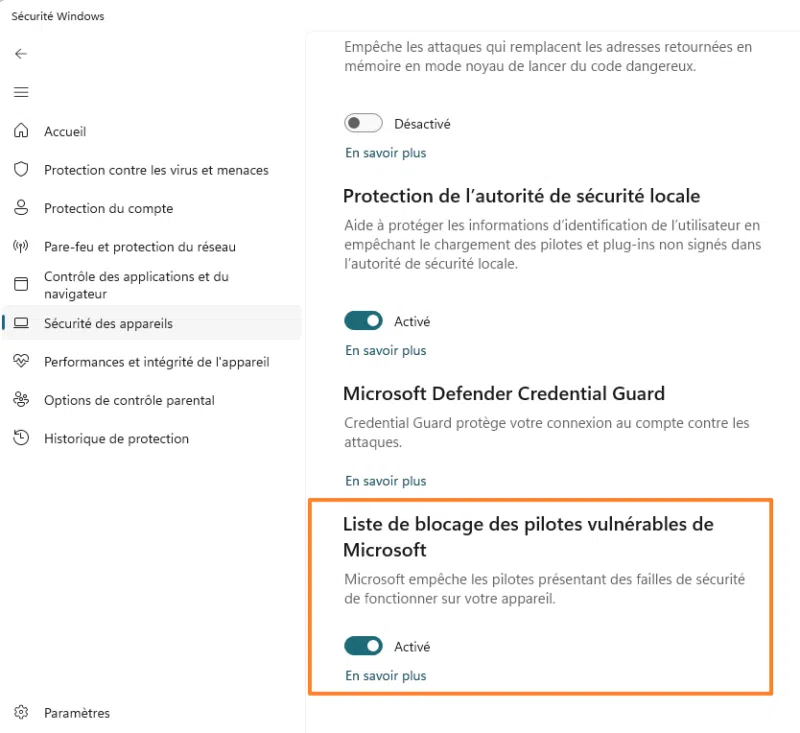

Paragon Software a déployé des correctifs pour toutes les vulnérabilités identifiées dans son application Paragon Partition Manager. En complément, Microsoft a également ajouté les versions vulnérables du pilote à sa liste noire de pilotes.

"Ces vulnérabilités ont été corrigées par Paragon Software, et les versions vulnérables de BioNTdrv.sys sont désormais bloquées par la liste noire de Microsoft.", peut-on lire dans l'avis du CERT/CC.

Si vous utilisez Paragon Partition Manager, vous devez le mettre à jour pour bénéficier du nouveau pilote (BioNTdrv.sys 2.0.0). Néanmoins, comme mentionné précédemment, les utilisateurs n'ayant pas installé Paragon Partition Manager restent exposés aux attaques BYOVD.

Pour se protéger, il est nécessaire d'activer la fonctionnalité "Liste de blocage des pilotes vulnérables de Microsoft" ("Microsoft Vulnerable Driver Blocklist") dans les paramètres de Windows. A partir de la console "Sécurité Windows", vous pouvez trouver cette option ici : Sécurité des appareils > Détails de l'isolation du noyau (sous Isolation du noyau) > l'option recherchée se situe alors en bas de page.

Cette alerte de sécurité est à prendre au sérieux puisqu'elle repose sur un pilote vulnérable, et non directement à la présence directe du logiciel sur la machine. Des groupes de cybercriminels comme Lazarus et LockBit ont déjà fait usage de la technique BYOVD dans le cadre d'attaques.