Active Directory : ajoutez du MFA à Windows avec Specops Secure Access

Sommaire

I. Présentation

Specops Secure Access répond à un besoin de nombreuses entreprises : l'authentification multifacteur sur Windows, en environnement Active Directory. La problématique adressée par cette solution vise à renforcer la sécurité des accès, notamment les accès sur les postes de travail, les serveurs et les accès VPN.

Cette nouvelle solution signée Specops Software (Outpost24) permet aux utilisateurs de l'AD de bénéficier de l'authentification MFA dans plusieurs scénarios :

- Ouverture d'une session sur un ordinateur ou un serveur Windows

- Connexion via le Bureau à distance (sur un serveur RDS, par exemple)

- Connexion à distance VPN, à condition de s'appuyer sur NPS (authentification Radius)

En plus de son mot de passe, l'utilisateur doit alors compléter un second facteur d'authentification, qui peut être :

- Un code reçu par SMS

- Un code à usage unique (TOTP) généré à partir de Specops ID, Google Authenticator, Microsoft Authenticator ou toute autre application de ce type

- Une empreinte biométrique (ou la reconnaissance faciale, avec FaceID sur iPhone, par exemple) par l'intermédiaire de l'application Specops ID

- Une clé physique de type YubiKey

Dans cet article, nous vous proposons de découvrir le déploiement de cette solution ainsi que son utilisation au quotidien, dans la peau d'un utilisateur.

II. Le déploiement de Specops Secure Access

A. Les composants

Le déploiement de la solution Specops Secure Access (SSA) repose sur les mêmes composants que d'autres solutions de cet éditeur, comme Specops uReset, à savoir :

- Un serveur avec le rôle GateKeeper qui sert de relais entre l'infrastructure locale, notamment l'Active Directory et la plateforme Cloud de Specops. Il est déconseillé d'utiliser un contrôleur de domaine pour installer ce rôle.

- Un client Specops à installer sur les machines où le MFA doit être utilisé. Un package MSI est mis à disposition par l'éditeur, ce qui simplifie le déploiement à grande échelle sur un ensemble de machines.

- Un tenant Specops, c'est-à-dire un accès à la plateforme Cloud, qui sert de point névralgique pour configurer l'ensemble des solutions de Specops (pour celles qui ont un lien avec le Cloud).

Si vous utilisez déjà les solutions Specops, l'intégration de cette nouvelle solution, au-delà du coût financier, ne représente pas une charge importante d'un point de vue technique. En effet, vous disposez déjà des composants nécessaires à son utilisation (même si une mise à jour peut s'imposer, selon votre version actuelle).

Note : même si la solution s'appuie sur le Cloud, les données sensibles sont stockées en local dans l'Active Directory et elles sont chiffrées.

B. Les stratégies de groupe

Au-delà des composants cités précédemment, la configuration de Specops Secure Access nécessite de définir deux stratégies de groupe :

- Une GPO pour cibler les utilisateurs qui doivent configurer et utiliser le MFA pour s'authentifier

- Une GPO pour cibler les ordinateurs où les utilisateurs doivent utiliser le MFA pour s'authentifier

Ce qui signifie qu'un utilisateur peut s'authentifier sur une machine sans MFA, si celle-ci n'est pas dans le périmètre de la GPO. En revanche, ce sera obligatoire si la machine est concernée par la GPO Specops Secure Access. Attention, à partir du moment où la GPO s'applique sur une machine, tous les utilisateurs (à l'exception des comptes locaux) doivent s'authentifier avec le MFA. Specops apportera plus de flexibilité sur ce point via une future mise à jour.

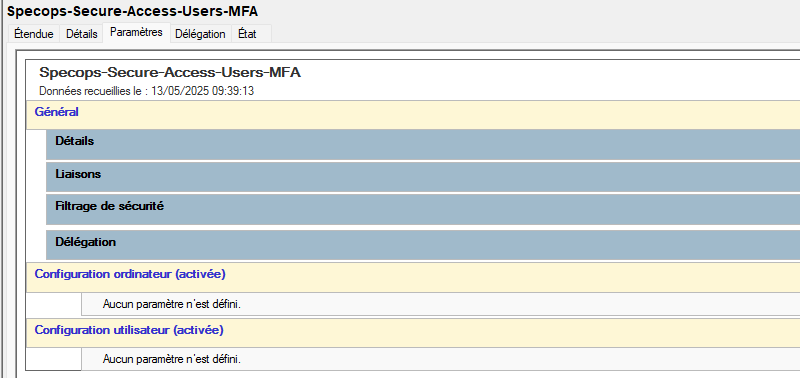

La première GPO, nommée ici "Specops-Secure-Access-Users-MFA", sert seulement à cibler les utilisateurs qui doivent s'inscrire au MFA. Il n'y a aucun paramètre à configurer dans cette GPO.

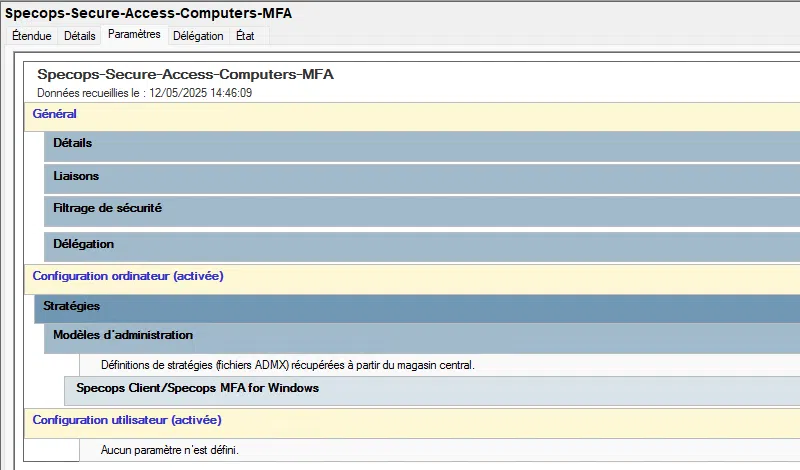

La seconde GPO, nommée ici "Specops-Secure-Access-Computers-MFA", sert à configurer le comportement de Specops Secure Access, c'est-à-dire du MFA, sur les machines. Des modèles d'administration sont à intégrer dans l'Active Directory pour bénéficier de nouveaux paramètres permettant de configurer la solution.

III. Configuration de Specops Secure Access

Cette partie évoque la mise en œuvre de la solution SSA sur un environnement Active Directory pour bénéficier du MFA sur les connexions Windows (ouverture de session) et les connexions Bureau à distance (RDP). Nous partons du principe que le Gatekeeper est déjà mis en place sur un serveur : l'installation de ce composant est simple et s'effectue à l'aide d'un exécutable mis à disposition par l'éditeur.

A. Configuration du Gatekeeper

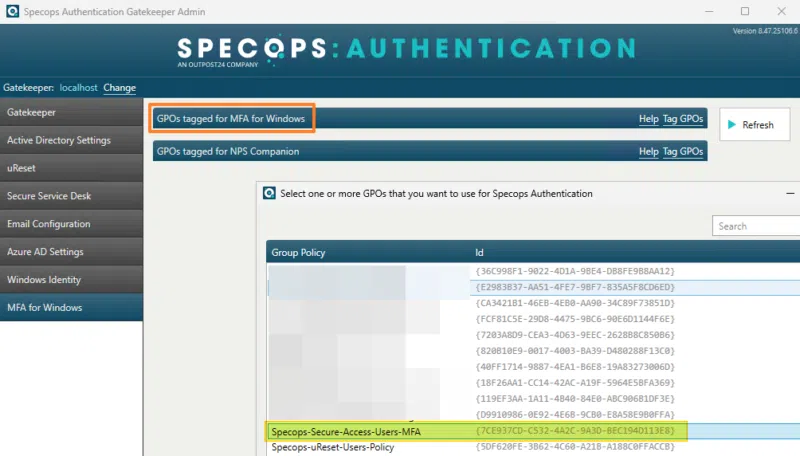

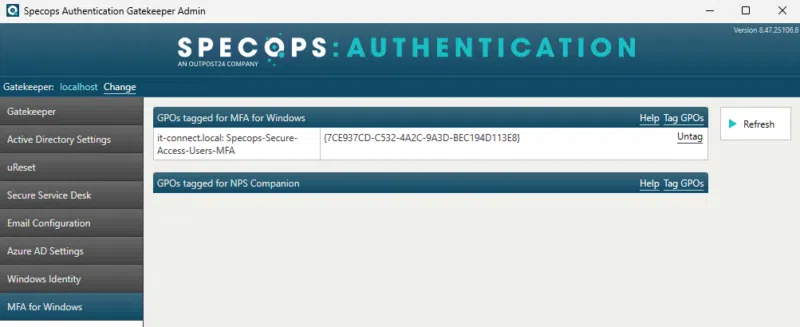

Pour configurer le MFA pour Windows, vous devez accéder à la section "MFA for Windows" de la console du Gatekeeper. L'idée étant de sélectionner la GPO qui cible les utilisateurs qui doivent bénéficier du MFA. La seconde entrée visible sur l'image ci-dessous, et faisant référence au NPS, est utile pour l'authentification VPN via NPS.

Dans le cadre de cette prise en main, nous sélectionnons uniquement une seule GPO.

B. Sélectionner les facteurs d'authentification

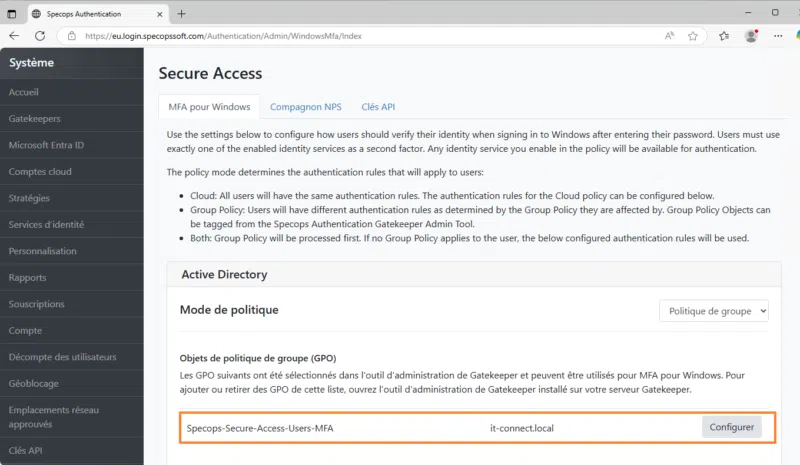

La suite de la configuration s'effectue à la fois par GPO et via la console Cloud. Sur le portail Cloud Specops, notre stratégie de groupe est bien remontée. Il est nécessaire de cliquer sur le bouton "Configurer" pour définir quelles sont les méthodes d'authentification autorisées pour le second facteur.

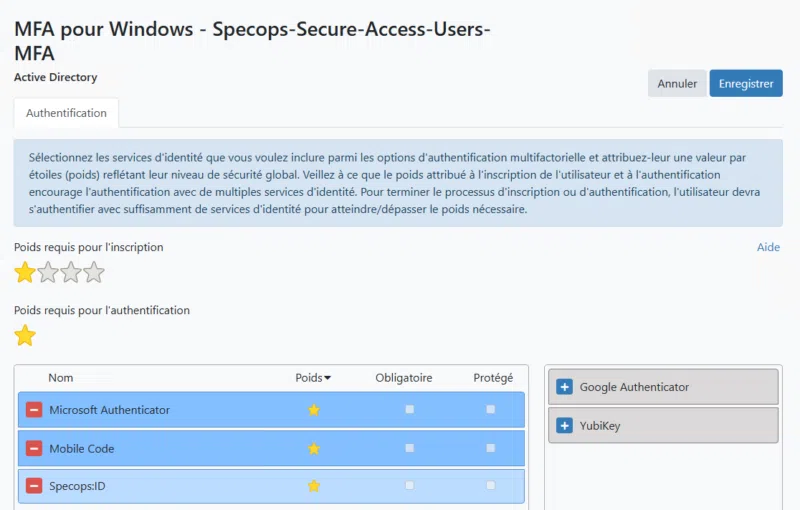

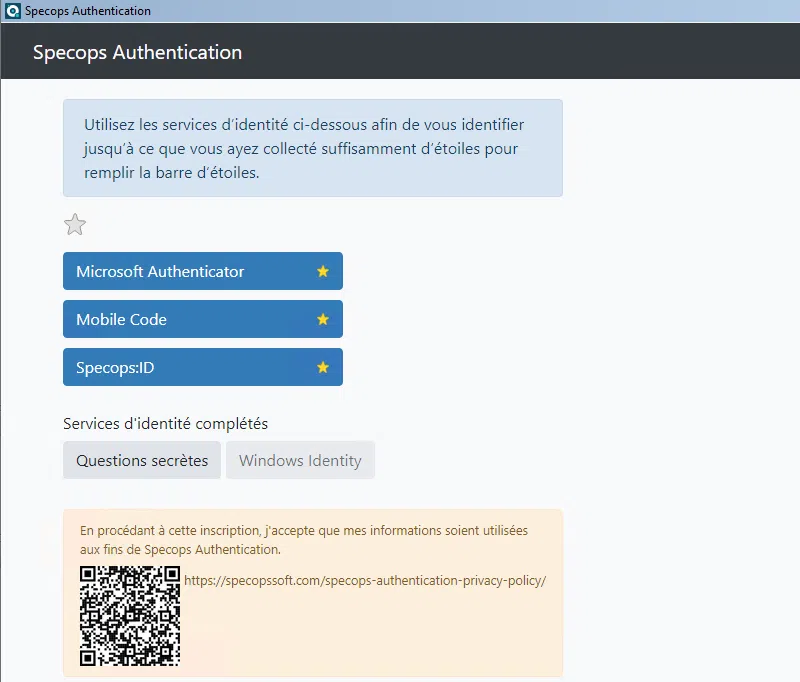

C'est à vous de décider des méthodes que vous souhaitez autoriser. Vos utilisateurs, lors de la configuration du MFA pour leur compte, auront le choix entre ces différentes méthodes. Nous retrouvons 5 méthodes différentes : Microsoft Authenticator, Mobile Code (SMS), Specops:ID (Code TOTP ou biométrie), Google Authenticator et YubiKey (clé physique).

Ici, le poids requis pour l'inscription est de 1 étoile et chaque méthode a un poids de 1 étoile. Cela signifie que l'utilisateur peut s'inscrire à une seule méthode pour compléter sa configuration du MFA. Si vous souhaitez que l'utilisateur configure au moins 2 méthodes, vous devez augmenter le poids requis, à 2 étoiles, par exemple.

Remarque : si vous désirez utiliser une clé YubiKey pour le MFA, vous devez créer une clé d'API sur le portail de Yubico. Le MFA en mode en ligne ne nécessite pas de configurer l'authentification par Smart Card.

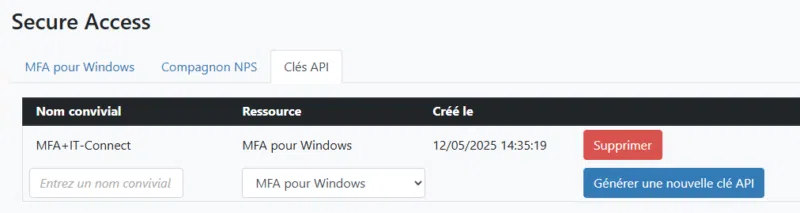

La dernière étape à accomplir sur l'interface Cloud, c'est la création d'une clé d'API. Vous devez noter soigneusement cette information, car elle devra être renseignée dans la GPO.

C. Configurer le MFA avec une GPO

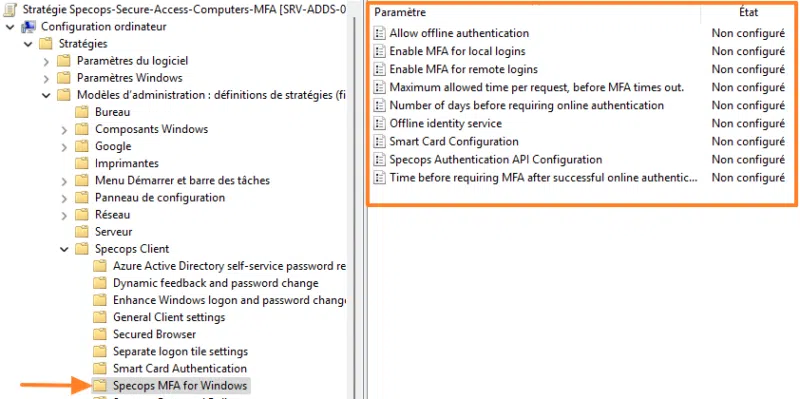

À présent, nous allons configurer la stratégie de groupe nommée "Specops-Secure-Access-Computers-MFA" et destinée à être appliquée sur les machines Windows. Les paramètres de configuration de SSA sont situés à l'emplacement suivant :

- Configuration ordinateur > Stratégies > Modèles d'administration > Specops Client > Specops MFA for Windows

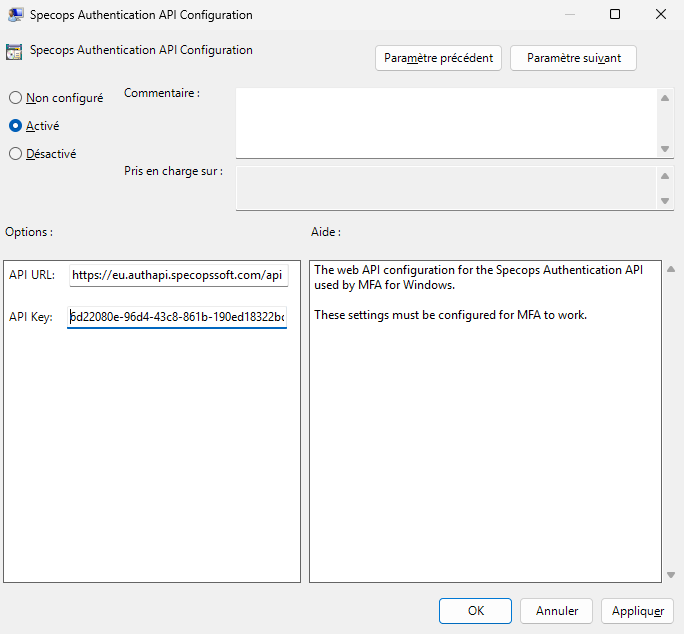

Nous devons commencer par configurer le paramètre nommé "Specops Authentication API Configuration" pour renseigner l'API URL et l'API Key. Nous avons obtenu ces informations précédemment, à partir du portail Cloud.

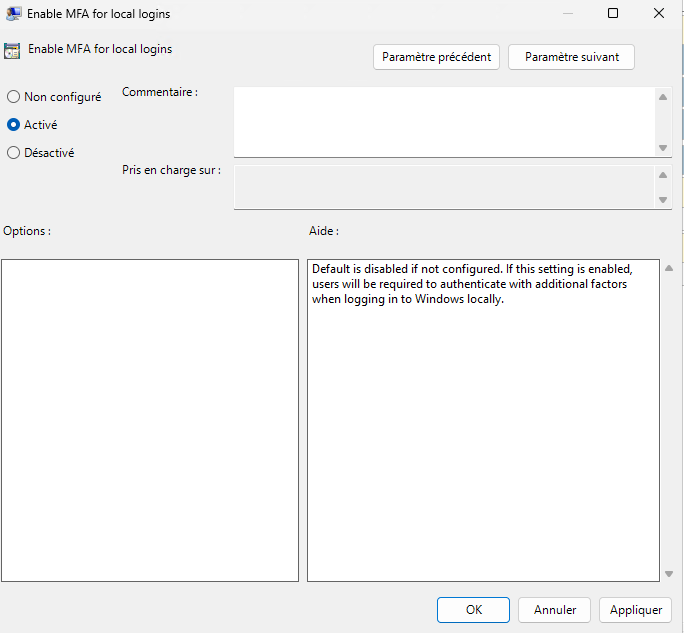

Ensuite, nous allons activer le paramètre "Enable MFA for local logins" pour activer le MFA sur l'ouverture de session Windows. Attention, cela n'active pas le MFA pour l'ouverture de session avec un compte utilisateur local, mais uniquement pour les comptes utilisateurs AD.

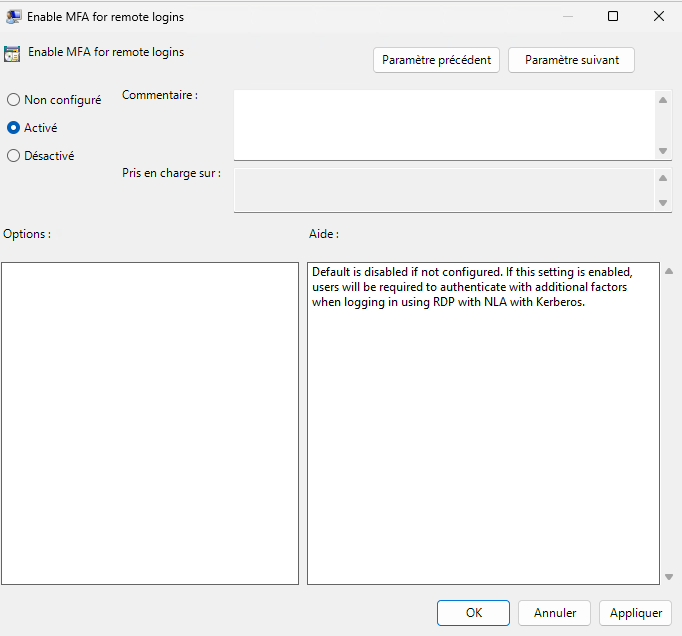

Dans le cas où nous envisageons d'activer le MFA sur les connexions Bureau à distance, nous devons activer le paramètre "Enable MFA for remote logins".

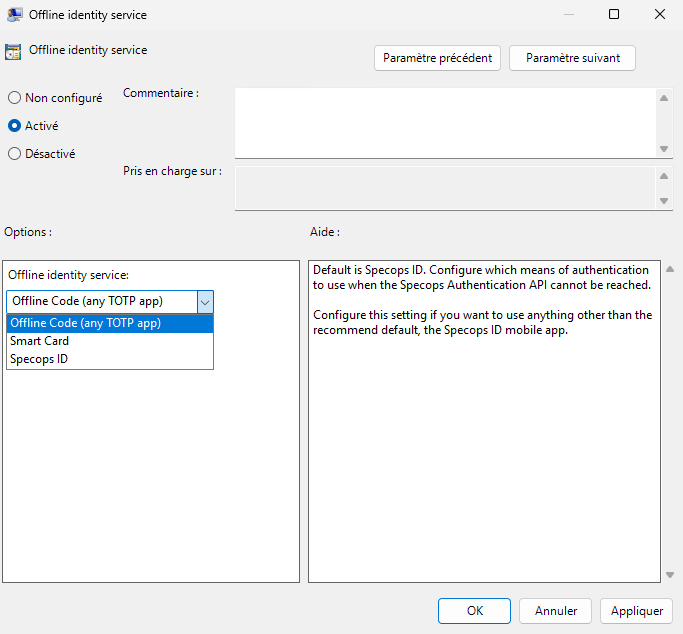

Specops Secure Access est un service de MFA en ligne, c'est-à-dire qu'il y a des communications entre votre machine (via le Specops Client), l'Active Directory et le Cloud Specops. Malgré tout, l'application supporte le MFA hors ligne, ce qui est particulièrement utile pour les utilisateurs nomades. Dans ce cas, vous devez spécifier quelle méthode vous autorisez, tout en sachant que Specops ID est le choix par défaut. D'ailleurs, vous pouvez autoriser ou ne pas autoriser le MFA hors ligne via le paramètre "Allow offline authentication".

Nous venons de finaliser la configuration ! D'autres paramètres sont disponibles, notamment pour :

- Définir un timeout personnalisé sur les demandes de MFA (délai d'expiration de la demande)

- Configurer l'authentification de type Smart Card pour autoriser une YubiKey via le MFA hors ligne (non nécessaire pour le MFA en ligne)

- Définir la récurrence du MFA : un utilisateur doit-il faire usage du MFA à chaque fois qu'il ouvre ou déverrouille sa session ? Ou, doit-il le faire uniquement toutes les 4 heures (ou à une autre fréquence) ? Ainsi, il peut se connecter le matin sur son PC avec le mot de passe + le MFA, et s'il verrouille puis déverrouille sa session 30 minutes après, il devra seulement saisir son mot de passe.

La configuration par GPO est terminée ! Il est bien entendu nécessaire de lier les deux GPO sur des unités d'organisation au niveau de l'annuaire AD.

D. Le client Specops

Toute la configuration est prête, mais il nous manque encore un élément : le client Specops sur les machines où le MFA doit être utilisé. Dans le cas où vous utilisez le MFA sur un serveur via le Bureau à distance (infrastructure RDS, par exemple), il doit être installé sur les serveurs (et pas nécessaire sur le poste client, sauf si vous effectuez aussi le MFA local).

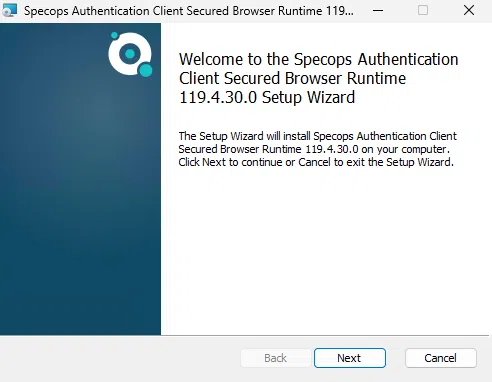

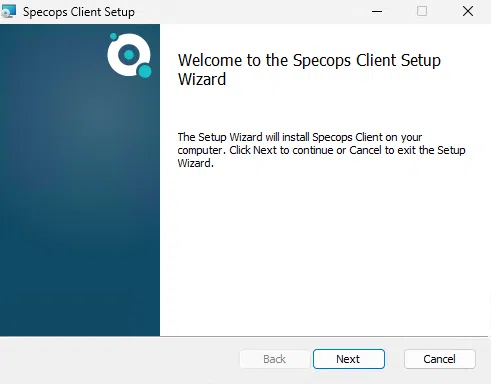

L'installation s'effectue facilement, mais en deux temps, car il y a trois composants à installer :

- Specops Authentication Client Secured Browser Runtime

- Specops Client

- .NET 8.0 Desktop Runtime (composant Microsoft)

Des packages MSI sont à disposition des administrateurs pour faciliter le déploiement sur un ensemble de machines.

Il n'y a aucune configuration à effectuer, l'installation à elle seule suffit puisque le paramétrage est poussé via la GPO.

IV. Le MFA sur Windows en pratique

Il est temps de voir en action le MFA pour Windows ! Pour chaque utilisateur, la première étape consiste à effectuer l'inscription au service MFA. Enfin, il peut y avoir des exceptions si vos utilisateurs ont déjà fait l'inscription pour Specops uReset (réinitialisation du mot de passe AD en libre-service), alors il y a un héritage des facteurs d'authentification entre les deux solutions.

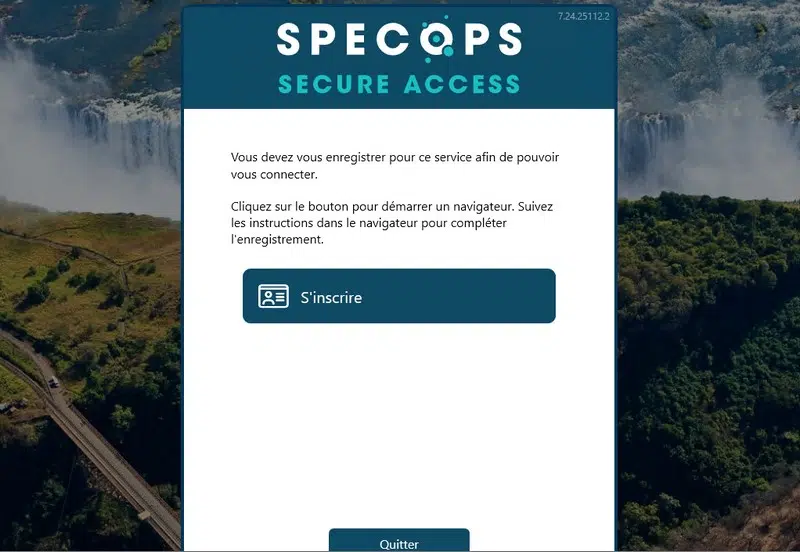

A. Inscription au service MFA

La prochaine fois qu'un utilisateur se connecter à sa session Windows, il verra apparaître la fenêtre Specops Secure Acces. Il devra alors cliquer sur le bouton "S'inscrire" pour effectuer son enrollment MFA.

Il devra choisir un facteur d'authentification parmi ceux autorisés par l'administrateur. L'opération est facile et nécessite quelques secondes, à condition de disposer sur son smartphone d'une application TOTP prête à l'emploi (ou d'une clé YubiKey).

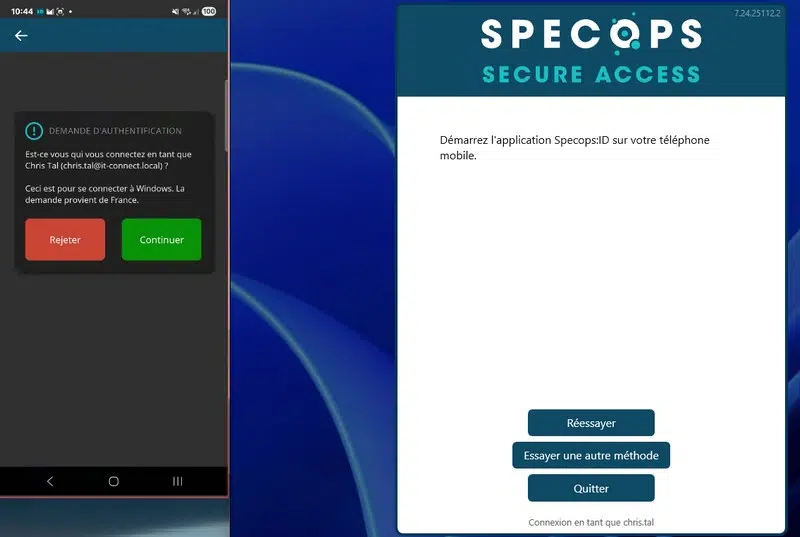

B. Se connecter avec le MFA

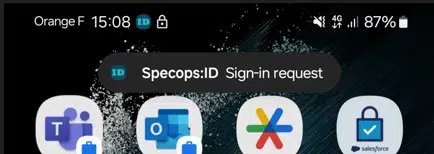

Quand l'utilisateur va ouvrir sa session Windows, après avoir saisi son mot de passe, il va devoir compléter l'authentification MFA. L'image ci-dessous montre la demande d'authentification sur le smartphone (à gauche) et la notification visible sur le PC (à droite).

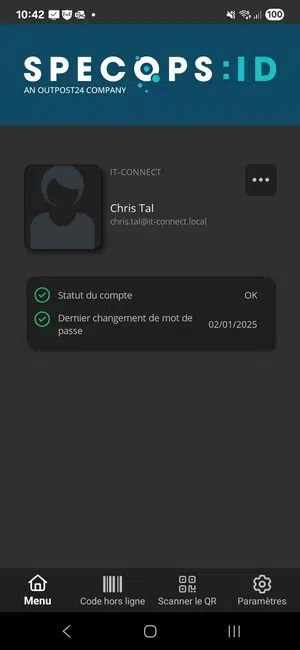

Sur le smartphone, grâce à l'application Specops ID, il suffit de scanner son empreinte digitale : simple, efficace et sécurisé. Ensuite, la session de l'utilisateur s'ouvre sur l'ordinateur.

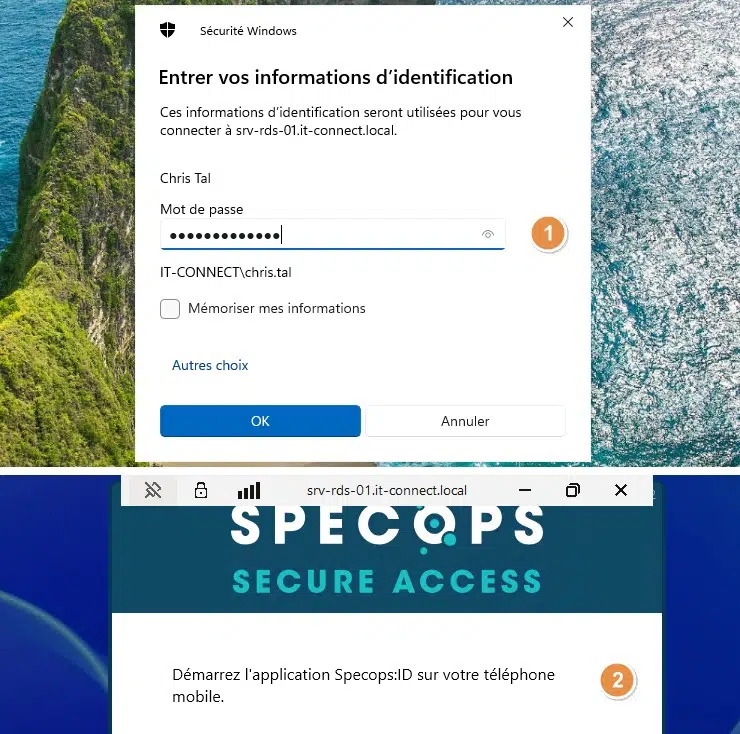

Si ce même utilisateur se connecte sur un serveur distant, en Bureau à distance, il doit de nouveau vérifier son identité avec son mot de passe et le MFA (si le serveur distant est dans le périmètre de la stratégie MFA).

L'application Specops ID peut accueillir plusieurs comptes utilisateurs. La section "Code hors ligne" permet de voir les codes TOTP de votre machine (ou des machines sur laquelle vous avez fait une connexion).

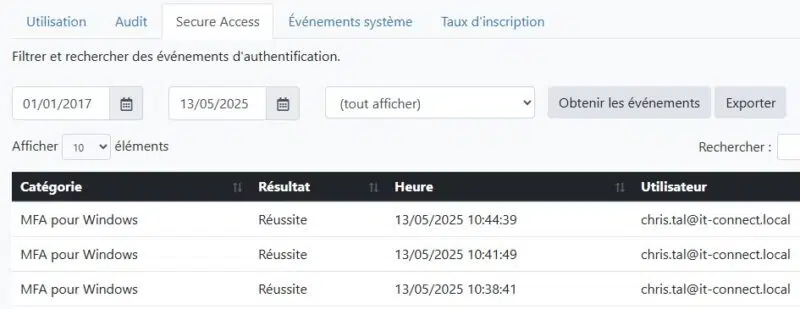

Sachez que chaque connexion MFA est journalisée. Ces informations sont accessibles via la section "Rapport" du portail Specops. Il est possible d'exporter manuellement les données. Specops travaille sur l'ajout d'une fonctionnalité permettant de collecter facilement ces données via un SIEM ou une autre application tierce.

V. Conclusion

Suite à la lecture de cet article, vous avez un bon aperçu du fonctionnement de la nouvelle solution Specops Secure Access. La mise en œuvre de cette solution est plus qu'accessible d'un point de vue technique et elle s'appuie sur des composants de Specops déjà éprouvés depuis des années (Gatekeeper, Specops Client, Console Cloud, etc.). Pour ceux qui ont un Active Directory, le MFA pour Windows est désormais à votre portée !

Si vous avez des questions, vous pouvez poster un commentaire sur cet article.

Cet article inclut une communication commerciale pour Specops Software.

J’ai testé de nombreuses solutions MFA sur des environnements Active Directory dans le cadre de mon activité professionnelle. Je ne suis pas fan des approches nécessitant l’installation d’un agent sur chaque machine pour déclencher le MFA, pour plusieurs raisons :

un client à maintenir à jour sur chaque poste, avec le risque d’introduire des failles de sécurité supplémentaires ;

l’impossibilité de sortir du périmètre couvert par le logiciel client.

Après de nombreux tests en interne, nous utilisons désormais la solution Silverfort dans l’entreprise. Je vous invite à consulter les ressources disponibles en ligne, mais pour résumer : cette solution consiste à installer un agent directement sur les contrôleurs de domaine. Son rôle est d’intercepter toutes les requêtes adressées aux DC. Et c’est là que ça devient vraiment intéressant : on peut appliquer du MFA sur tout ce qui transite par l’Active Directory (Kerberos, NTLM, etc.) !

Franchement, j’adore cette solution.

Encore merci pour vos articles, c’est toujours une excellente source de veille !

Merci pour votre retour d’expérience, très intéressant ! Je ne connaissais pas tous les détails techniques de Silverfort, ça a l’air effectivement puissant sur certains aspects.

Concernant l’approche agent sur endpoint, je comprends les réticences, mais installer un composant directement sur les DCs peut aussi poser question — à la fois en termes de sécurité (surface d’attaque accrue), de maintenance, et parfois de support éditeur.

Dans le cas d’une solution comme Specops Secure Access, justement évoquée dans l’article, il n’y a rien à installer sur les DCs, ce qui peut être un avantage pour certains environnements sensibles ou très réglementés.

Je me pose aussi une question côté Silverfort : en l’absence d’agent sur le poste, comment est géré un scénario d’authentification hors ligne ? Si l’utilisateur n’est pas connecté au réseau ou ne peut joindre un DC, le MFA peut-il encore s’appliquer ?

En tout cas, c’est toujours intéressant de comparer les approches — chacune avec ses forces selon les contextes.

Oui, c’est toujours intéressant de croiser les retours d’expérience.

Effectivement, pour le mode offline, l’installation d’un agent sur les postes est nécessaire. Mais au-delà de cet aspect, ce qui me séduit dans cette solution, c’est la possibilité d’appliquer du MFA sur tout ce qui s’appuie sur l’Active Directory : Vcenter, Samba, tous les logiciels qui interrogent l’AD, les VPN (le serveur Silverfort faisant alors office de serveur RADIUS).

Il existe aussi une API très pratique, qui permet de répondre à des besoins variés.

J’en ai testé pas mal, mais franchement, ce logiciel est excellent.

Tu l’auras compris : j’ai bien poncé le soft, et ça répond à pas mal de nos problématiques.