Active Directory : IAM + ITDR, le duo gagnant pour sécuriser vos identités

Sommaire

I. Présentation

Dans cet article, je vous propose de découvrir les notions d’IAM et d’ITDR pour la sécurité de la gestion des identités au sein de l’Active Directory. Nous vous présenterons également les différentes solutions de Specops Software intégrées à l’AD pour améliorer la sécurité de la gestion des identités.

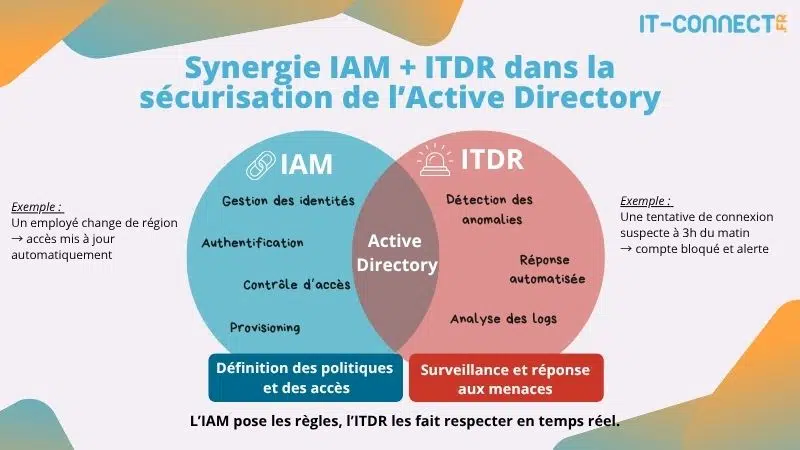

L’Active Directory reste un élément central des identités en entreprise, il est donc logiquement la cible principale des cyberattaques. Les solutions traditionnelles de gestion des identités et des accès (IAM) sont indispensables, mais elles ne suffisent plus. L’ITDR (Identity Threat Detection and Response) entre alors en jeu pour détecter les comportements anormaux et réagir automatiquement.

Note : Imaginez un utilisateur changeant son mot de passe pour un déjà compromis, ou un attaquant se faisant passer pour un employé pour obtenir auprès du support une réinitialisation de mot de passe. Ces scénarios sont courants et montrent que la sécurité des identités doit évoluer.

Différentes solutions techniques simples à déployer existent et renforcent l’Active Directory en ajoutant des couches de sécurité intégrées, détectant et bloquant les menaces en temps réel.

Dans cet article, nous allons voir que l’alliance de l’IAM et de l’ITDR peut sécuriser votre AD, en commençant par des actions simples, mais efficaces. Nous verrons aussi que Specops Software apporte une réponse concrète avec des outils comme Specops Password Policy, Specops Secure Service Desk et Specops Password Auditor.

II. IAM et ITDR, deux approches complémentaires

Pour bien comprendre comment sécuriser les identités au sein d'un SI, commençons par clarifier deux concepts et leurs objectifs : l’IAM et l’ITDR.

A. Qu’est-ce que l’IAM ?

L’IAM (Identity and Access Management) vise à gérer les identités numériques et les droits d’accès des utilisateurs dans une organisation, et ce, tout au long de son cycle de vie. Son rôle principal est de s’assurer que les bonnes personnes ont accès aux bonnes ressources, au bon moment et pour les bonnes raisons.

Les fonctionnalités clés de l’IAM sont les suivantes :

- Gestion des identités : création, modification et suppression des comptes utilisateurs.

- Contrôle d’accès : définition des permissions et des rôles (ex : administrateur, utilisateur standard).

- Authentification : vérification de l’identité des utilisateurs (ex : mots de passe, MFA).

- Provisioning et déprovisioning : attribution et retrait des accès en fonction des besoins.

Imaginez un employé qui commence dans le service marketing avec des accès limités aux outils de communication. Après une promotion, il rejoint le service financier et obtient des accès supplémentaires aux systèmes comptables. L’IAM permet de gérer ces changements de manière fluide et sécurisée, en plus de son arrivée et de son départ de l’entreprise. Plutôt que de tout gérer individuellement sur chaque application, les solutions IAM permettent de gérer de façon centralisée ces différents changements.

B. Qu’est-ce que l’ITDR ?

L’ITDR (Identity Threat Detection and Response) est une approche plus récente qui vise à détecter les menaces liées aux identités et à y répondre. Contrairement à l’IAM, qui gère les accès, l’ITDR surveille les comportements anormaux et agit en temps réel pour prévenir les attaques. Il faut plutôt voir cette discipline comme une spécialisation de la surveillance de sécurité du SI orientée sur les identités et le comportement des utilisateurs.

Les fonctionnalités clés de l’ITDR sont les suivantes :

- Détection des anomalies : Identification des comportements suspects (ex : tentative de connexion à une heure inhabituelle).

- Réponse automatisée : Actions immédiates pour bloquer les menaces (ex : verrouillage d’un compte compromis).

- Analyse des logs : Surveillance des activités pour détecter les mouvements latéraux ou les abus de privilèges.

Par exemple, un utilisateur qui se connecte depuis un pays étranger à 3h du matin. L’ITDR détecte cette activité suspecte et bloque automatiquement l’accès, tout en alertant l’équipe de sécurité. Cela parce que la solution contient des règles ou des analyses comportementales qui permettent de catégoriser cet évènement comme anormal, pour ce compte utilisateur précis.

III. IAM et ITDR : rivaux ou alliés ?

On peut naturellement se poser la question de quelle approche adopter pour une meilleure sécurité. La bonne réponse est bien sûr les deux, car elles se complètent. Pour mieux comprendre la synergie de ces deux approches, attardons-nous sur quelques points techniques et des exemples de terrain.

| Critère | IAM | ITDR |

| Objectif principal | Gérer les accès et les permissions | Détecter et répondre aux menaces liées aux identités |

| Exemple d’application | Définir des politiques de mots de passe | Alerter et bloquer une tentative de brute force |

| Approche | Préventive | Réactive et proactive |

| Outils typiques | Active Directory, LDAP, SSO, solutions de gouvernance | Solutions de surveillance comportementale (SIEM, UEBA), outils spécialisés comme ceux de Specops Software |

| Cas concrets | Un employé change de département et obtient de nouveaux accès | Un attaquant utilise un compte compromis pour accéder à des données sensibles en soirée depuis un autre pays |

Pour une sécurité optimale, l’IAM et l’ITDR doivent donc travailler ensemble. L’IAM pose les règles et les permissions, tandis que l’ITDR surveille et agit en cas de menace.

En combinant ces deux approches, vous pouvez non seulement définir qui a accès à quoi, mais aussi détecter et répondre aux menaces en temps réel.

IV. Active Directory, la pierre angulaire de la sécurité des identités

Au sein d'un SI d'entreprise, l'incontournable Active Directory est bien plus qu’un simple annuaire d’entreprise. C’est le cœur de la gestion des identités pour la plupart des organisations. Voyons pourquoi il est si important dans le contexte de l’IAM et de l’ITDR.

A. Pourquoi Active Directory ?

L’Active Directory est utilisé par l'écrasante majorité des entreprises, mais beaucoup ne le surveillent pas activement malgré sa position centrale dans la gestion des identités et des accès :

- Centralisation des identités : l'Active Directory centralise la gestion des utilisateurs, des groupes et des permissions, ce qui simplifie l’application des politiques de sécurité.

- Intégration native : la plupart des solutions IAM s’intègrent naturellement avec l'AD, ce qui en fait un choix évident pour le SSO (Single Sign On) et la gestion des accès et des identités.

- Gestion des politiques : l'Active Directory permet de définir et d’appliquer des politiques de sécurité, comme les stratégies de mots de passe et les restrictions d’accès.

Pourquoi l’Active Directory est idéal pour l’ITDR ?

L’Active Directory au sein d’un SI offre une visibilité centralisée des activités des utilisateurs, ce qui facilite la détection des comportements anormaux. Les solutions ITDR peuvent se connecter à l’AD pour surveiller les activités et réagir en temps réel. En cas de menace, ces solutions permettent de bloquer rapidement les comptes compromis et de limiter les dégâts.

B. Les risques liés à l’Active Directory

Par sa position centrale pour la gestion des identités, l’Active Directory est souvent la cible de cyberattaques.

En tant que pentester (expert en tests d’intrusion), l’Active Directory est ma cible principale, car je sais que c’est ici que se trouvent les accès privilégiés, mais aussi les principales failles de sécurité impactantes. Je sais aussi qu’en compromettant l’Active Directory, j’aurai le contrôle total sur l’ensemble du SI.

Pour illustrer à quoi une attaque sur une Active Directory ressemble, incluant compromission initiale d’un compte utilisateur, puis élévation de privilège, je vous invite à consulter ces démonstrations réalisées dans des labs d’entrainement :

- IT-Connect - Compromission Active Directory – Le cas de la Box Forest de Hack The Box

- IT-Connect - Compromission Active Directory – Le cas de la Box Timelapse de Hack The Box

- IT-Connect - Compromission Active Directory – Le cas de la Box Monteverde de Hack The Box

Voici, par exemple, quelques faiblesses courantes ou exploitations classiques concernant la gestion des identités que l’on peut observer sur un Active Directory :

- Mots de passe faibles ou réutilisés : les mots de passe compromis (ex : listés dans "Have I Been Pwned") sont une porte d’entrée facile pour les attaquants et la réutilisation d’un mot de passe est très courante entre comptes.

- Comptes orphelins : les comptes non utilisés, de services ou encore de tests sont souvent l’angle mort des politiques de sécurité, leur compromission permet souvent d’avoir un premier accès rapide et non privilégié à l’AD. Cela inclut des comptes machine ou des services obsolètes, mais dont les comptes sont toujours valides.

- Droits excessifs : les utilisateurs avec des privilèges excessifs peuvent être ciblés pour des attaques par mouvement latéral. L’arborescence de groupes et de permissions facilite l’apparition de droits excessifs.

- Persistance et accès revendus : les comptes utilisateurs compromis peuvent s’échanger sur le Dark web et servir d’accès persistant pour revenir sur le SI.

Après avoir présenté les notions d’IAM et d’ITDR et étudié leur synergie, nous allons vous parler de solutions concrètes qui utilisent ces deux domaines pour améliorer la sécurité de l’Active Directory et des identités des utilisateurs.

V. Specops Software, une couche ITDR intégrée à l’Active Directory

Dans le contexte de la sécurité des identités, Specops Software propose une suite d'outils qui s'intègrent directement avec Active Directory pour renforcer la sécurité et la gestion des mots de passe. Voici un tour d’horizon de ces différentes solutions.

A. Specops Password Policy

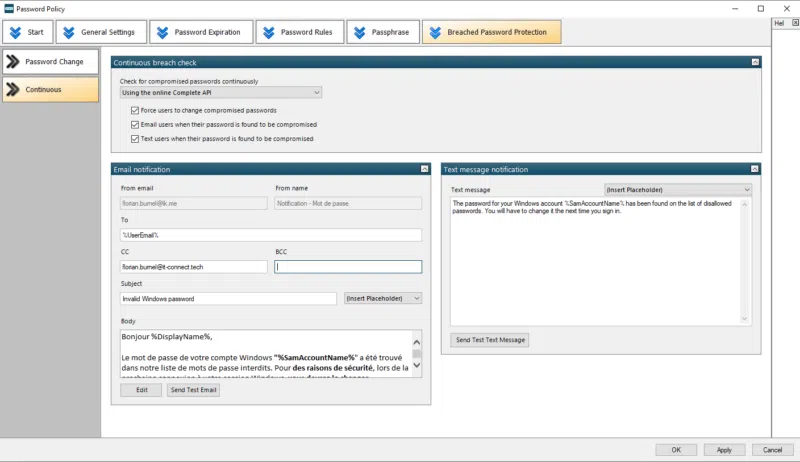

Specops Password Policy est une solution qui permet de mettre en place des politiques de mots de passe avancées dans l'Active Directory et de bloquer les mots de passe compromis. Les principales fonctionnalités apportées par cette solution sont :

- Définir une politique de mots de passe et/ou de passphrases sur mesure pour les utilisateurs (en s'appuyant sur un groupe de sécurité ou en ciblant une OU) en appliquant de nombreuses règles.

- Vérifier continuellement si le mot de passe est compromis : si le mot de passe d'un utilisateur est repéré dans une fuite de données ou collecté par un honeypot de Specops Software, l'utilisateur sera invité à changer son mot de passe pour que son compte soit protégé. La vérification des mots de passe compromis s’appuie sur une base de données mise à jour régulièrement (ex : intégration avec Have I Been Pwned).

- Notifier les utilisateurs par e-mail et/ou SMS : envoyez un message personnalisé à un utilisateur lorsque son mot de passe expire dans X jours, ou que son mot de passe a été trouvé dans une fuite de données

Cas d’usage : un utilisateur qui tente de définir un mot de passe qui a été identifié comme compromis dans une fuite de données. Specops Password Policy bloquera ce mot de passe et enverra une notification à l'utilisateur pour lui demander de choisir un nouveau mot de passe. Cela permet de prévenir tentatives de réutilisation de mots de passe compromis, mais aussi de se protéger des attaques par brute force basées sur des dictionnaires des mots de passe qui ont fuité.

Notre présentation complète de cet outil :

- Specops Password Policy - Active Directory : améliorez la gestion des mots de passe avec Specops Password Policy

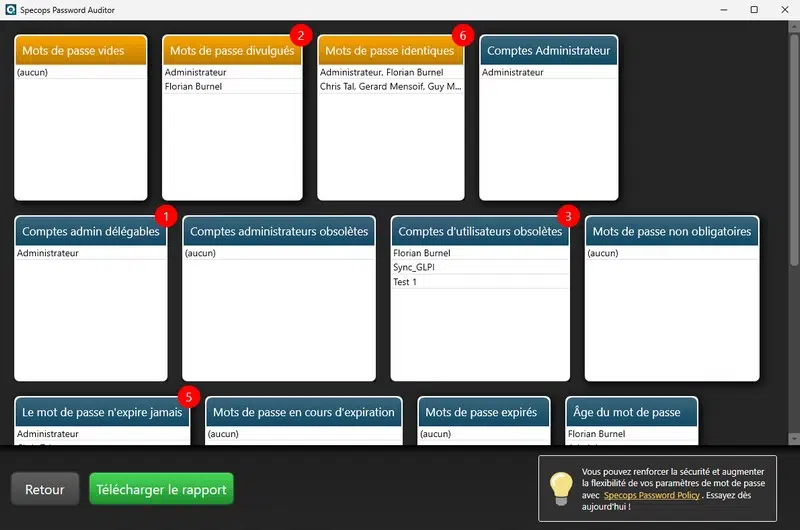

B. Specops Password Auditor

Specops Password Auditor est une solution gratuite qui permet de réaliser un audit des mots de passe au sein de l'annuaire Active Directory. Il identifie les mots de passe compromis, les comptes avec des mots de passe faibles, identiques ou ne respectant pas la politique de mot de passe définie. Elle évalue aussi les stratégies de mots de passe pour voir si elles respectent les bonnes pratiques en matière de sécurité.

Cas d’usage : une alerte de sécurité arrive du prestataire de Threat intelligence et rapporte des attaques en cours sur votre secteur d’activité. Se sachant particulièrement ciblé, l’équipe de sécurité utilise Specops Password Auditor pour identifier les comptes avec des mots de passe faibles ou identiques. Le logiciel génère un rapport détaillant les comptes vulnérables et les actions à entreprendre pour renforcer la sécurité. Par exemple, si plusieurs comptes utilisent le même mot de passe, le rapport indiquera ces comptes et suggérera de les modifier pour éviter les risques de compromission.

Notre présentation complète de cet outil :

- Specops Password Auditor - Identifiez les mots de passe compromis dans l’Active Directory avec Specops Password Auditor

C. Specops Secure Service Desk

Specops Secure Service Desk est une solution qui permet de vérifier l'identité des utilisateurs avant de procéder à la réinitialisation de leur mot de passe Active Directory ou à d'autres actions sensibles. Elle prend en charge différentes méthodes de vérification, comme l'envoi de codes par SMS ou e-mail, et l'utilisation de solutions comme Okta et Duo Security. Elle est particulièrement utile lors des interactions entre les utilisateurs et le service Support.

Cas d’usage : un utilisateur contacte en urgence le support IT pour demander une réinitialisation de mot de passe. Avant de procéder à la réinitialisation, le support IT souhaite authentifier l’utilisateur pour s’assurer qu’il ne s’agit par d’une attaque par ingénierie sociale ciblant le support IT. Il utilise Specops Secure Service Desk pour envoyer un code de vérification par SMS à l'utilisateur. Une fois le code validé, le support IT peut réinitialiser le mot de passe en toute sécurité, sachant que l'identité de l'utilisateur a été vérifiée.

Notre présentation complète de cet outil :

Specops Secure Service Desk - Support informatique : vérifiez l’identité des utilisateurs avec Specops Secure Service Desk

VI. Conclusion

L'un des principaux avantages des solutions Specops est leur intégration native avec Active Directory. Cela signifie que vous n'avez pas besoin de déployer une solution lourde pour obtenir des gains immédiats en matière de sécurité. L'intégration avec l’AD permet une gestion centralisée des politiques de mots de passe et une surveillance continue des activités des utilisateurs.

Pour aller plus loin dans la découverte de ces solutions Specops autour de la gestion des identités et l’ITDR, pensez à consulter nos articles (et vidéos) de présentation, d'installation et d'utilisation de ces différentes solutions. Également, vous pourrez obtenir plus d'informations ou demander une version d'essai sur le site officiel :

N'hésitez pas à tester ces solutions de votre côté et à nous faire des retours dans les commentaires.

Cet article inclut une communication commerciale pour Specops Software.

Je ne suis pas fan de ce genre d’article qui nous oriente vers un produit commercial 😉

Perso ca me derange pas, ca te pousse pas a acheter (en mode pub agressive) et ca supporte le site je trouve ca bien, a la limite tu peux checker par toi meme quelles sont les meilleures solutions.