ADCS : Créer une autorité de certification racine sous Windows Server

I. Présentation

Avec une autorité de certification, vous pourrez gérer vos certificats numériques, de la délivrance d'un certificat à sa révocation. Cette couche de sécurité offrira notamment les avantages suivants : intégrité, authentification, non répudiation et confidentialité. Ceci est possible grâce à l'utilisation à la fois de certificats, mais aussi de clés, c'est pour cela que l'on parle souvent de PKI : Public Key Infrastructure, ou en français : IGC - Infrastructure de gestion de clés.

Sous Windows Server, la mise en oeuvre d'une autorité de certification s'effectue par l'intermédiaire du rôle ADCS : Active Directory Certificate Services. Il existe des outils open source pour mettre en place une CA sous Unix/Linux.

Une autorité de certification peut s'avérer utile et peut être sollicitée dans le cadre de nombreux projets : mise en place d'un serveur NPS (Network Policy Server) pour obtenir un certificat valide pour utiliser le 802.1X, mise en place des flux sécurisés et chiffrés pour votre serveur WSUS, ou votre Active Directory, authentification renforcée sur des applications, accès VPN.... Tant de projets pour lesquels vous pourriez avoir besoin de la solution ADCS.

Cette autorité de certification Microsoft sera capable également de signer vos scripts PowerShell pour que leur exécution soit autorisée sur les serveurs et les postes clients de votre entreprise. Ce qui vous évitera de modifier la politique d'exécution des scripts et d'exposer vos postes aux problèmes que ça implique.

L'autorité de certification est un vaste sujet, qui peut s'avérer complexe, et nécessite à minima un serveur mais selon vos besoins et les rôles à déployer, plusieurs serveurs peuvent être nécessaires.

Dans ce tutoriel, nous allons créer une autorité de certification racine d'entreprise, sous Windows Server 2016, intégrée au sein du domaine it-connect.fr. Le serveur se nomme FB-ADCS et il est déjà intégré au domaine.

II. Installer le rôle ADCS

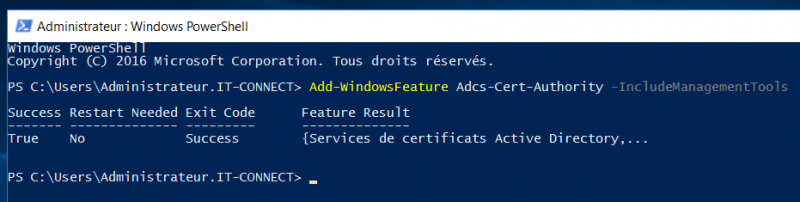

Pour débuter l'installation, il faut installer le rôle ADCS ainsi que les outils de gestion en mode graphique. Pour réaliser cette installation, ouvrez une console PS en tant qu'administrateur et saisissez :

Add-WindowsFeature Adcs-Cert-Authority -IncludeManagementTools

La partie installation s'arrête ici, ensuite ce n'est que de la configuration.

III. Créer l'autorité de certification racine

Il est à noter que cette configuration peut être réalisée entièrement en PowerShell, mais pour faire vos premiers pas je pense que c'est bien de passer par l'assistant, pour y aller étape par étape, et comprendre ce que vous faites. Avant de commencer, connectez-vous avec un compte utilisateur étant admin du domaine.

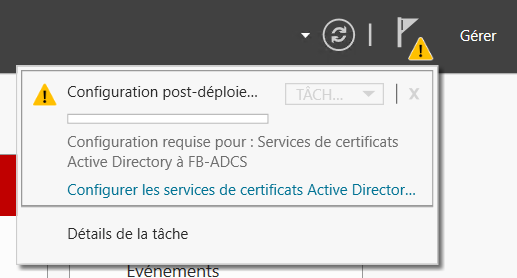

Commencez par démarrer le gestionnaire de serveur, et cliquez sur l'icône drapeau en haut à droite pour démarrer la configuration.

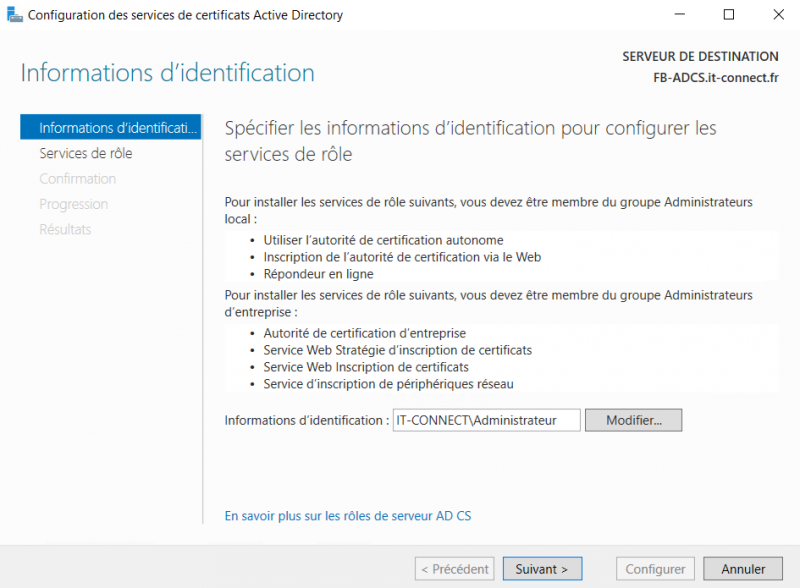

Cliquez directement sur suivant si vous êtes bien connecté avec un compte administrateur, sinon indiquez un compte admin du domaine. Ceci est impératif car des données doivent être écrites dans l'Active Directory.

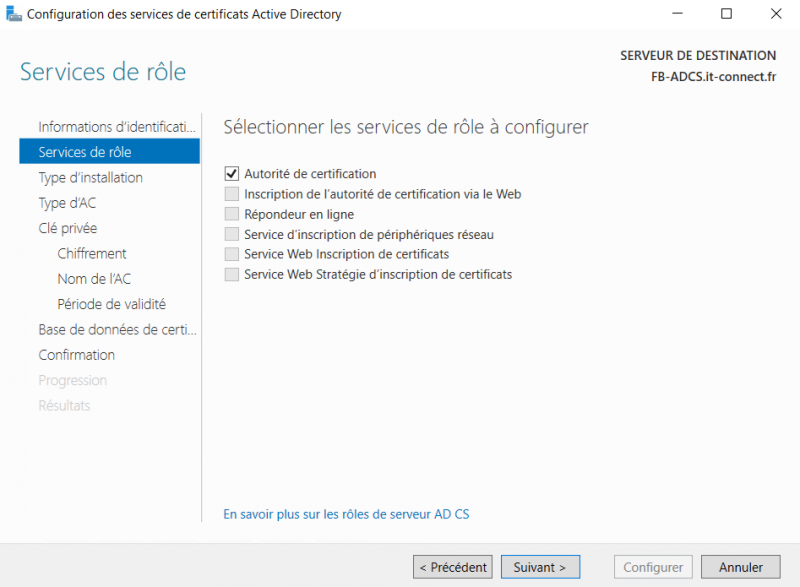

Plusieurs rôles sont proposés, sélectionnez uniquement "Autorité de certification".

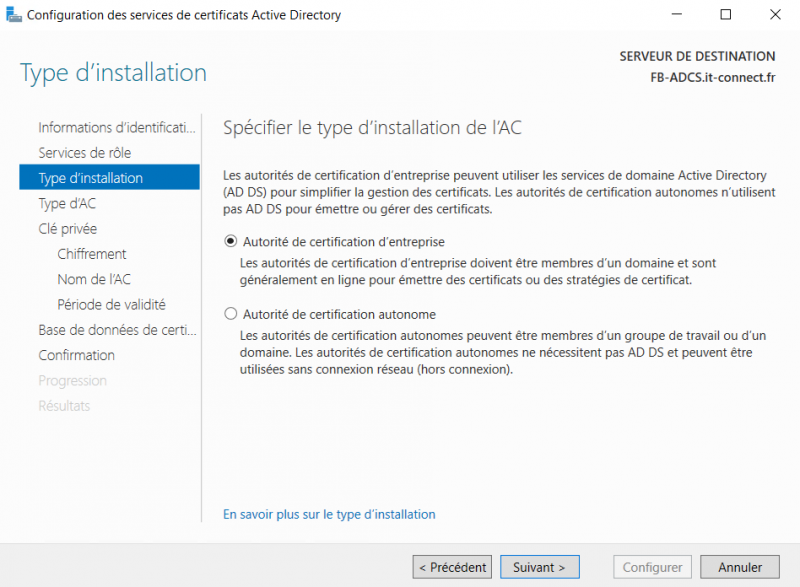

Sélectionnez ensuite "Autorité de certification d'entreprise". Mais au fait, c'est quoi la différence entre une CA d'entreprise et une CA autonome ?

La CA d'Entreprise nécessite un serveur intégré au domaine et elle stockera des données directement dans votre annuaire Active Directory (certificats, clés privées, etc. avec une notion d'archivage), et facilitera la distribution de certificats auprès des postes intégrés au domaine notamment car ils seront automatiquement approuvés car dit de confiance. Une CA autonome peut être installée sur un serveur hors domaine, par conséquent elle ne stocke aucune donnée dans votre annuaire AD, ce qui empêche notamment d'utiliser l'inscription automatique.

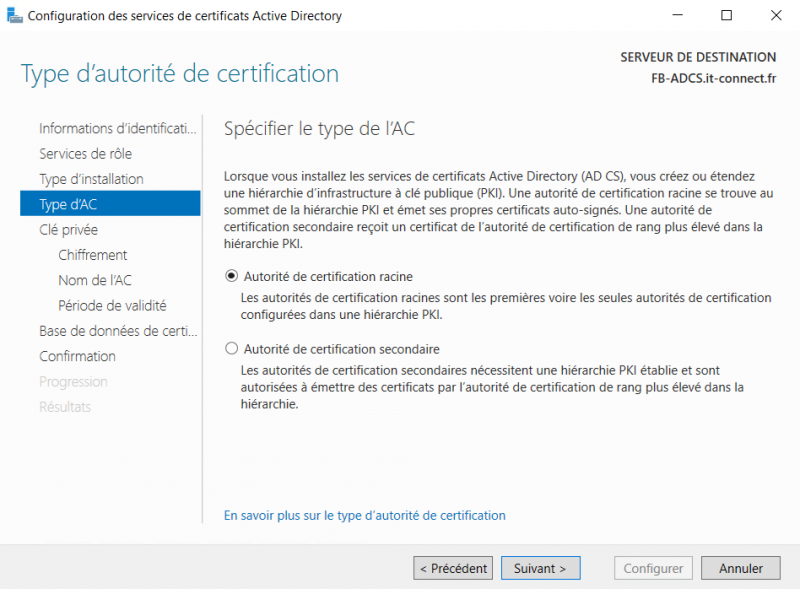

Comme il s'agit de la première Autorité de certification de notre infrastructure, sélectionnez "Autorité de certification racine".

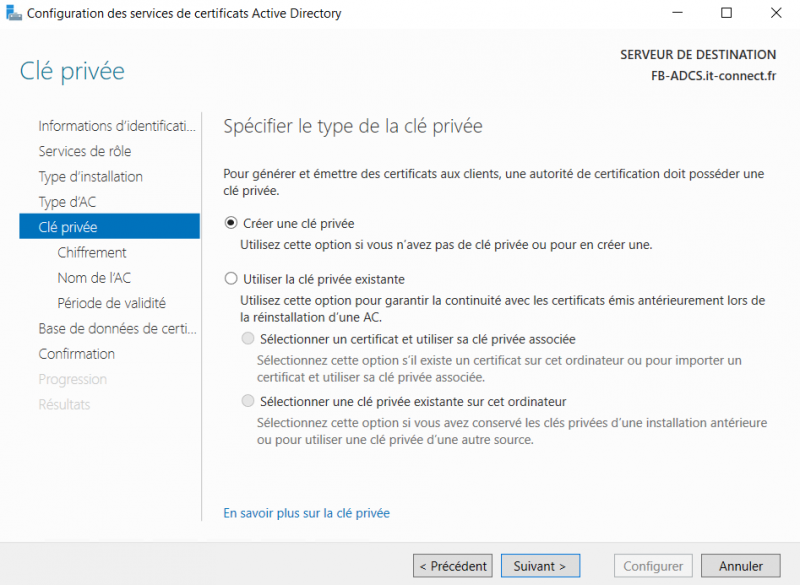

Nous allons créer une nouvelle clé privée car nous partons de zéro.

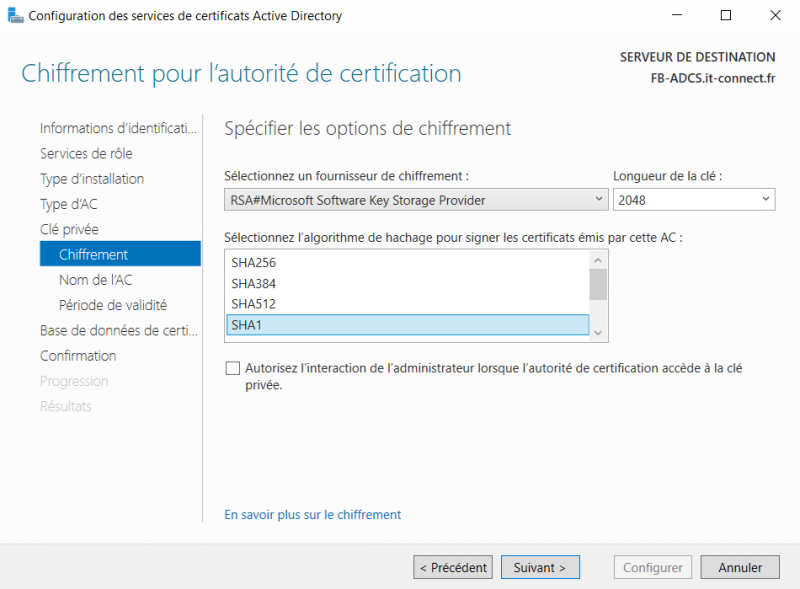

Pour sécuriser notre clé privée avec un algorithme de hachage suffisamment robuste, sélectionnez "SHA256". Le SHA1 est déprécié par Microsoft depuis janvier 2017 qui lui préfère SHA256. Notez que SHA1 reste aujourd'hui très largement utilisé et il est malgré tout robuste, mais ne représente pas l'avenir donc je vous conseil de partir directement sur SHA256. Une longueur de clé de 2048 sera suffisante.

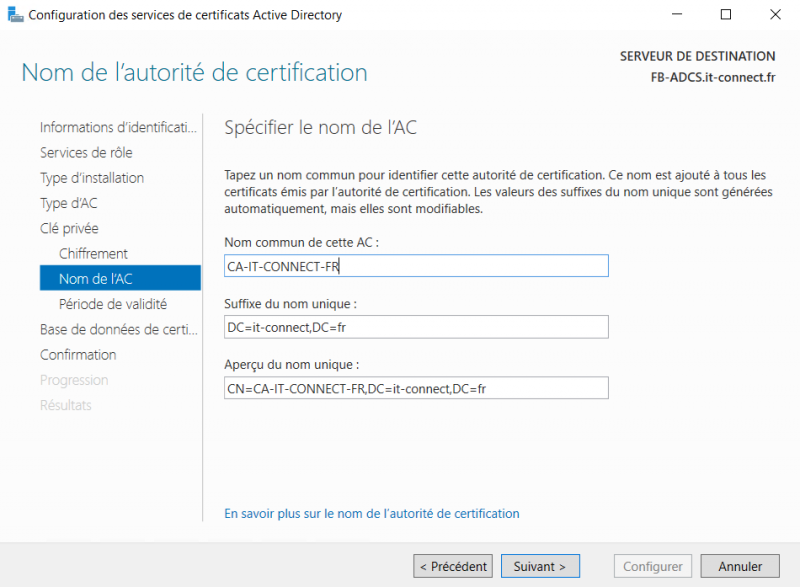

Indiquez un nom pour votre autorité de certification, il s'agit d'un nom qui sera indiqué dans les différents certificats que vous allez émettre avec votre CA.

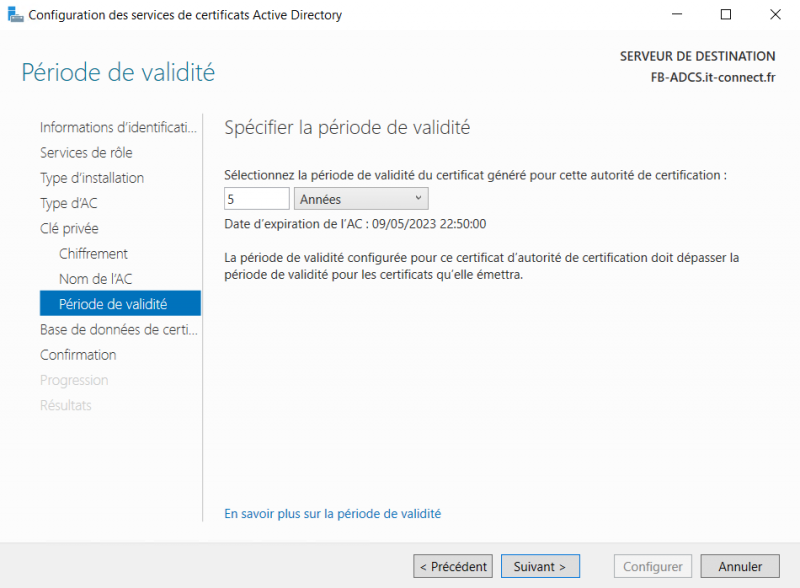

Spécifiez la durée de validité du certificat généré pour votre CA, par défaut la valeur est de 5 années. Vous pouvez laisser comme ceci.

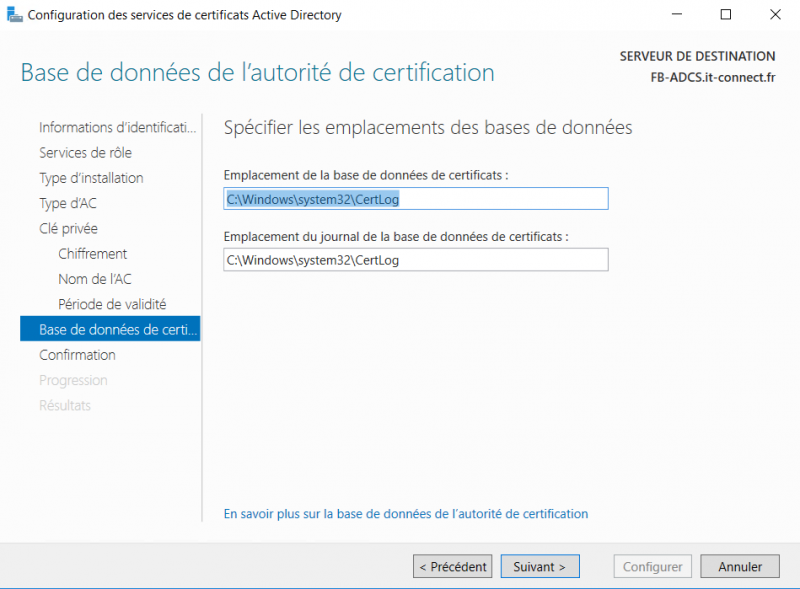

Laissez par défaut les chemins indiqués pour stocker la base de données des certificats et les logs associés. Poursuivez directement.

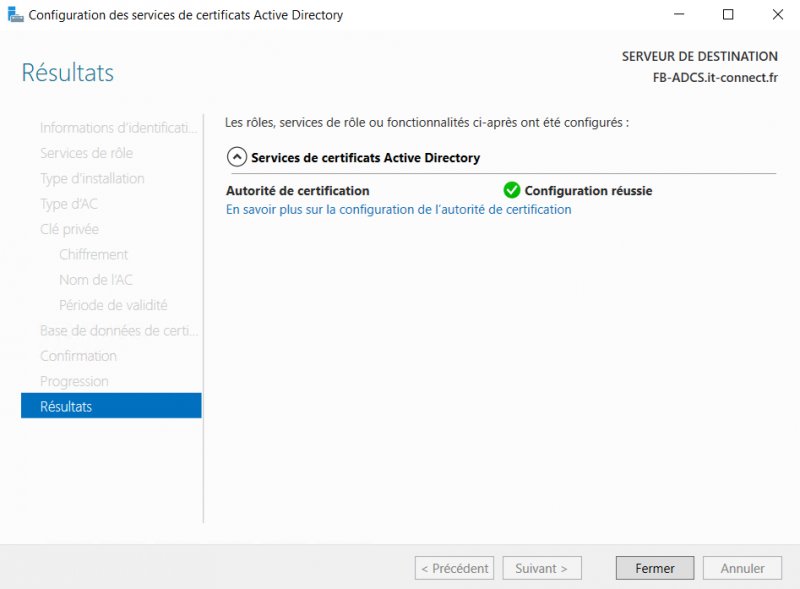

Il ne vous reste plus qu'à valider et après quelques minutes, vous devriez obtenir un joli message "Configuration réussie".

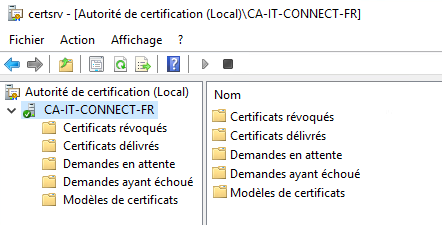

La console ADCS vous permettra de gérer votre autorité de certification, mais n'oubliez pas, PowerShell est également votre allié !

Dans un prochain tutoriel, nous verrons comment signer un script PowerShell avec un certificat de notre autorité de certification.

Bonsoir depuis plusieurs jours je suis bloque sur cette erreur de configuration adds server 2016 et merci pour le soutien

Échec de la vérification des conditions préalables pour la promotion du contrôleur de domaine. Le compte d’administrateur local devient le compte d’administrateur de domaine lorsque vous créez un domaine. Il est impossible de créer le domaine car le mot de passe du compte d’administrateur local ne répond pas aux exigences.

Actuellement, le mot de passe administrateur local est vide, ce qui peut entraîner des problèmes de sécurité. Nous vous recommandons d’appuyer sur Ctrl+Alt+Suppr, d’utiliser l’outil en ligne de commande net user ou de définir un mot de passe fort pour le compte d’administrateur local dans Utilisateurs et groupes locaux avant de créer le domaine.

Bonsoir depuis plusieurs jours je suis bloque sur cette erreur de configuration adds server 2016 et merci pour le soutien

Échec de la vérification des conditions préalables pour la promotion du contrôleur de domaine. Le compte d’administrateur local devient le compte d’administrateur de domaine lorsque vous créez un domaine. Il est impossible de créer le domaine car le mot de passe du compte d’administrateur local ne répond pas aux exigences.

Actuellement, le mot de passe administrateur local est vide, ce qui peut entraîner des problèmes de sécurité. Nous vous recommandons d’appuyer sur Ctrl+Alt+Suppr, d’utiliser l’outil en ligne de commande net user ou de définir un mot de passe fort pour le compte d’administrateur local dans Utilisateurs et groupes locaux avant de créer le domaine.

essaye

net user votre login /passwordreq:yes

bonjour,

dans le cadre d’une segmentation du réseau avec des VLANs, quels sont les ports à autoriser pour pouvoir renouveler les certificats quand c’est nécessaire?

Merci d’avance

J’imagine que c’est un peu tard.

https://www.binaryrecon.net/microsoft-pki-port-requirements-for-firewalls/

Bonjour, dans le cadre de l’installation d’un serveur NPS, j’ai tenté de créer l’autorité de certification Racine mais je tombe sur une erreur après avoir cliqué sur « configuré ».

L’erreur est pour l’autorité de certification :

« L’installation des services de certificats Active Directory a échoué avec l’erreur suivante : Le service n’a pas répondu assez vite à la demande de lancement ou de contrôle. 0x8007041d (WIN32: 1053 ERROR_SERVICE_REQUEST_TIMEOUT) »

En revanche l’inscription de l’autorité de certification via le web à quant à elle réussi…

merci de votre aide 🙂

Bonjour,

je dois mettre en place une couche de securité pour l’authentification des utlisateurs dans un domaine qui se compose de serveur AD DS (principale et secondaire).

J’ai installer le role AD CS sur le principale et j’ai créer une cetificat que je l’ai generé depuis un model » certificat utilisateur ».

le but de de la communication se fait sous TLS et avec une certificat.

la deuxième étape, je ne s’ait pas comment repliquer la configuration AD CS du du controleur du domaine principal vers le controleur de domaine secondaire.

Je vous remercie d’avance de votre aide et avec vos précieusx conseils

SB