Android : cette application malveillante vole les conversations WhatsApp, Signal et Telegram !

L'application Android nommée Safe Chat a un objectif bien précis : infecter votre smartphone avec un logiciel espion pour voler les données de vos conservations WhatsApp, Signal et d'autres applications de chat ! Faisons le point sur cette menace.

Les chercheurs en sécurité de chez CYFIRMA ont fait la découverte de l'application Safe Chat qui pourrait être une variante de Coverlm, une application malveillante bien connue pour voler les données d'applications de communication comme Telegram, Signal, WhatsApp, Viber et Facebook Messenger.

D'après ces mêmes chercheurs, le groupe de pirates indiens Bahamut est à l'origine de cette campagne d'attaques. Les pirates utilisent la technique du spear phishing via des messages WhatsApp pour envoyer la charge malveillante directement à la victime ciblée. L'objectif étant de convaincre la victime d'installer une nouvelle application de conversations plus sécurisée, en l'occurrence ici il s'agit de Safe Chat.

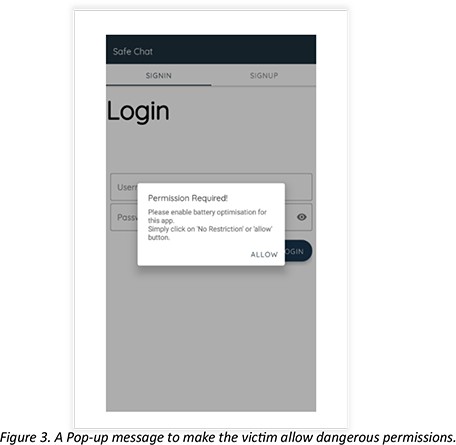

Dans le cas présent, Safe Chat présente une interface qui l'a fait passer pour une véritable application de chat ! Pour que l'application semble légitime, il y a un même un processus d'inscription pour créer un compte utilisateur : tout est fait pour rassurer l'utilisateur. Le piège se referme lorsque l'utilisateur accorde des permissions à l'application, car c'est à partir de là que le logiciel espion est déployé sur l'appareil Android.

Ainsi, grâce à ses permissions, le malware va pouvoir récupérer la liste des contacts, lire les SMS, lire le journal des appels, accéder au stockage, mais aussi à la position GPS de votre appareil. Les chercheurs de CYFIRMA expliquent que le logiciel espion est conçu pour interagir avec les autres applications de chat afin de récolter des données : "Un autre extrait du fichier Android Manifest montre que l'auteur de la menace a conçu l'application de manière à ce qu'elle interagisse avec d'autres applications de chat déjà installées." - Ces données sont exfiltrées vers le serveur C2 de l'attaquant, au travers d'une connexion sur le port 2053 protégée par du chiffrement et un certificat Let's Encrypt.