L’attaque Golden dMSA menace l’Active Directory : un accès persistant illimité à la clé !

Dans le sillage de la vulnérabilité BadSuccessor, une seconde attaque liée aux comptes de service dMSA, l'une des nouveautés de Windows Server 2025, a été révélée. Voici ce que vous devez savoir sur cette menace surnommée Golden dMSA.

Sommaire

Golden dMSA, une faille intéressante à des fins de persistance

Baptisée Golden dMSA, cette faille de sécurité a été dévoilée par le chercheur Adi Malyanker de Semperis. Elle permet à un attaquant ayant compromis la clé racine KDS de générer les mots de passe de tous les comptes de service gérés (dMSA et gMSA) d’un domaine, voire d’une forêt Active Directory entière.

Cette première phrase nous donne une indication importante : cette attaque est intéressante à des fins de persistance, car au moment de l'exploitation, l'attaquant dispose déjà de privilèges élevés sur le domaine. Les clés KDS n'ayant pas d'expiration, l'accès de l'attaquant n'expirera pas naturellement.

"Les chercheurs de Semperis considèrent cette vulnérabilité comme MODÉRÉE car pour l'exploiter, les attaquants doivent posséder une clé racine KDS accessible uniquement aux comptes les plus privilégiés : root Domain Admins, Enterprise Admins, et SYSTEM.", précise Semperis dans son rapport.

L'attaque Golden dMSA se déroule d'ailleurs en 4 phases :

- Extraction de la clé KDS racine depuis un contrôleur de domaine, via un accès SYSTEM ou Administrateur. C'est vraiment le pérequis pour lancer cette attaque.

- Énumération des comptes dMSA dans l'annuaire, notamment à l'aide d'une requête LDAP.

- Deviner le paramètre

ManagedPasswordIdet son hash, lié à chaque compte. - Génération du mot de passe, à l’aide d’un outil comme GoldenDMSA mis à disposition par Semperis, et obtention d’un ticket Kerberos AES256 valide pour le compte.

Semperis affirme avoir développé l'outil GoldenDMSA destiné à faciliter l'exploitation de cette vulnérabilité : "Un attaquant peut utiliser l'outil GoldenDMSA pour énumérer tous les gMSA, dMSA et leurs clés racine KDS associées, utiliser des attaques par force brute pour obtenir leurs mots de passe et obtenir des tickets d'accès aux comptes.", peut-on lire.

Une vulnérabilité liée à la conception des comptes dMSA

Avec les dMSA, Microsoft a voulu innover au sein de Windows Server 2025 : fini les mots de passe statiques, place à une authentification liée aux machines autorisées. Cette approche tend notamment à réduire les risques d'attaques et à bloquer certaines attaques traditionnelles comme le Kerberoasting.

Mais, au cours de ses investigations, Semperis a identifié une faiblesse dans le processus de génération des mots de passe : la structure utilisée contient des éléments temporels facilement prévisibles, limités à 1 024 combinaisons possibles. C'est un problème, et il est directement lié à la conception du mécanisme dMSA en lui-même : cela rend la génération de mots de passe triviale une fois que la clé KDS a été compromise (principe d'un brute force).

Cette attaque permet aussi de contourner le mécanisme de sécurité Credential Guard de Windows.

Comment détecter une attaque Golden dMSA ?

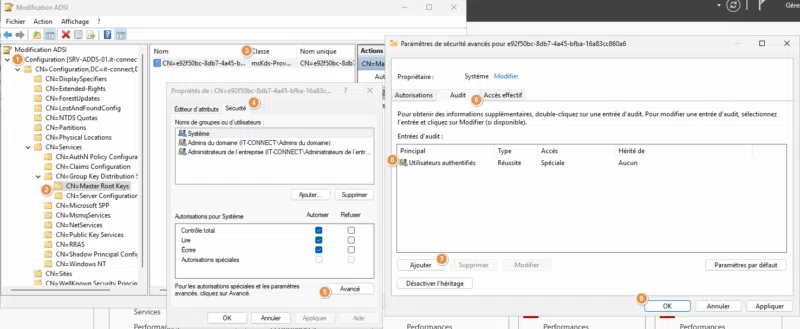

Par défaut, Active Directory ne journalise pas l’accès aux clés KDS, ce qui est un problème dans l'optique de détecter cette attaque. Semperis affirme que la détection implique de configurer manuellement un audit SACL pour détecter les lectures du champ msKds-RootKeyData. Cette manipulation peut être effectuée à partir de la console Modification ADSI, dans les règles d'audit de la clé KDC (sous Services > Group Key Distribution Service > Master Root Keys).

"Pour détecter les attaques Golden dMSA, les défenseurs doivent configurer manuellement une liste de contrôle d'accès au système (SACL) sur les objets de clé racine KDS afin d'auditer l'accès en lecture à l'attribut msKds-RootKeyData."

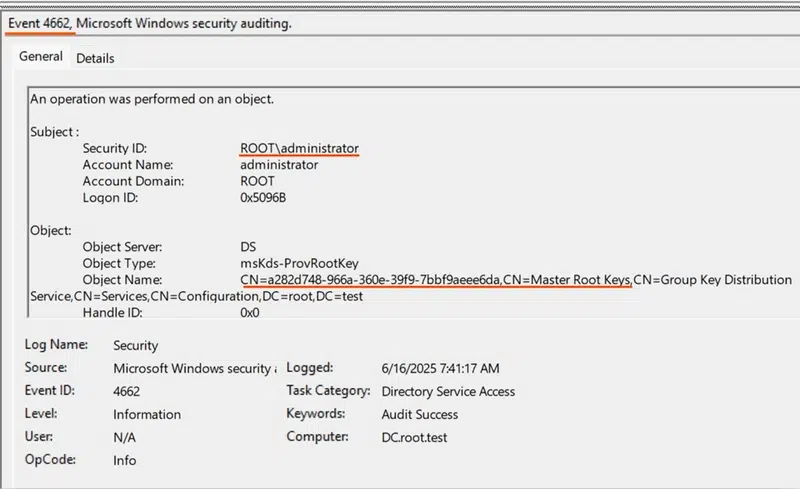

Une fois cette configuration opérationnelle, chaque tentative donnera lieu à la création d'un événement avec l'ID 4662.

En complément, Semperis recommande également de surveiller :

- Les requêtes Kerberos AS-REQ suspectes et répétées.

- Les tentatives de tickets TGT anormales sur des comptes dMSA.

- Les modifications ACL sur les objets KDS.

Golden dMSA : faut-il s'inquiéter ? L'avis d'un expert Active Directory

Loïc Veirman, expert Active Directory reconnu et auteur de HardenAD, a souhaité partager son avis sur l'attaque Golden dMSA avec les lecteurs d'IT-Connect.

" Windows Server 2025 était très attendu par la communauté des spécialistes AD, en particulier avec sa promesse de nous débarrasser enfin des comptes de service dit "legacy" (comprendre un couple 'user/password'). Malheureusement, si sur le papier l'idée est excellente, son implémentation souffre de failles rendant non seulement l'exploitation des dMSA impossible, mais encore nous amenant à devoir déconseiller de modifier le schéma AD en version 91. BadSuccessor nous avait démontré que la compromission d'un compte du Tier 2 avec des droits sur un objet ordinateur permettait d'usurper n'importe-quel compte et par extension de prendre le contrôle du domaine (adieu Silo, mon ami), mais avec Golden dMSA c'est la compromission d'un domaine qui entrainera la prise de contrôle de l'ensemble de votre forêt (et potentiellement celle des forêts liées).

N'en déplaise aux supporters de Microsoft, sur ce coup, c'est un loupé d'envergure. Si nous regardons précisément la faille Golden dMSA, nous devons toutefois minimiser son risque : ne vous alarmez pas outre-mesure et si vous êtes RSSI ne sautez pas à pieds joints sur le bureau de votre responsable identité en gesticulant, tout rouge, pour obtenir une contre-mesure… En effet, cette attaque n'est possible qu'après compromission d'une clé KDS, ce qui revient à dire que votre Tier 0 est déjà compromis et vos DC perdus. À moins donc d'être dans un environnement avec plusieurs domaines au sein de la forêt, la probabilité de voir cette attaque est faible (la compromission est déjà effective) mais pas nulle (elle permettrait à un attaquant d'être persistant dans votre SI). C'est donc sa détection qui prime, car elle donnerait un signal clair de la présence d'un attaquant dans votre système et de la compromission complète de ce dernier…

Vous voulez l'avis du spécialiste ? N'intégrez pas Windows Server 2025 : nous voilà revenu à la bonne vieille stratégie qui consiste à attendre la sortie d'une version R2 clin d'œil aux papy de l'IT ! "

Version R2 😂 on en parle des services packs 👴