Délivrer un certificat automatiquement

I. Présentation

Ce chapitre explique comment délivrer un certificat automatiquement à des ordinateurs, grâce à une stratégie de groupe (GPO).

Voici un cas pratique de demande de certificats pour un poste de travail. Imaginons que nous ayons besoin d’un certificat d’ordinateur pour permettre l’authentification sur un réseau Wi-Fi sécurisé. Dans ce scénario, l’authentification est gérée par un serveur NPS (Network Policy Server), qui joue le rôle de serveur RADIUS et se charge de valider les demandes d’accès aux ressources réseau.

Afin de garantir une connexion sécurisée, le poste de travail doit disposer de son propre certificat, délivré par notre autorité de certification. Ici, nous devons solliciter l'autorité en charge de cette opération, à savoir S-SUBCA1.

II. Étapes à effectuer

A. Modèle

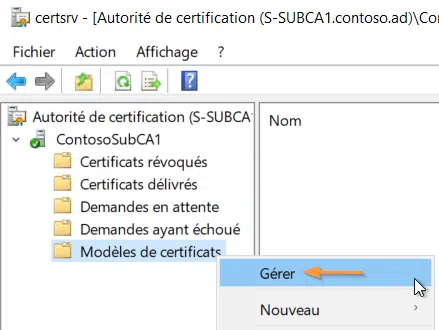

Tout d'abord, il nous faut créer un modèle personnalisé. Depuis la console de gestion de l'autorité, connectée sur ContosoSubCA1, réalisez un clic-droit "Gérer", à la rubrique "Modèles de certificats".

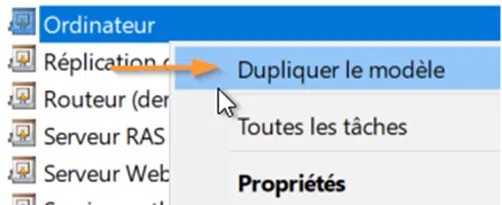

Nous allons nous appuyer sur le modèle "Ordinateur". Faites un clic droit sur ce modèle prédéfini et choisissez "Dupliquer le modèle".

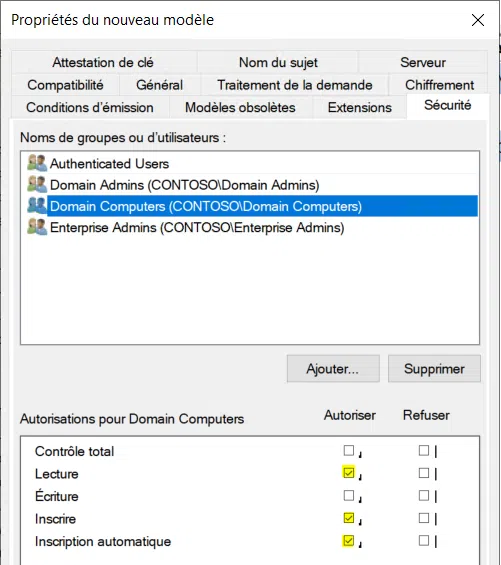

Je ne m'étends pas sur toutes les options liées au modèle et vous invite à vous référer au chapitre qui les explicite. En revanche, je m'attarde un peu plus sur l'onglet "Sécurité". Ici, il nous faut attribuer des permissions nécessaires à l'inscription automatique. Elles peuvent être positionnées sur le groupe "Ordinateurs du domaine", pour autoriser toutes les machines du domaine, ou sur un groupe plus restreint qui aura été créé au préalable dans l'Active Directory.

Les droits à positionner sont : "Lecture", "Inscrire" et "Inscription automatique".

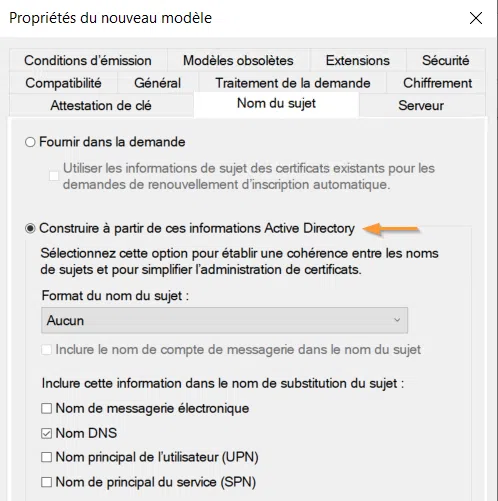

Notez bien que le modèle doit spécifier que les informations pour construire le certificat sont récupérées automatiquement depuis l'AD, autrement l'inscription automatique ne peut pas fonctionner.

B. GPO

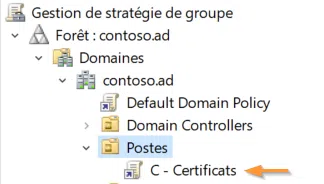

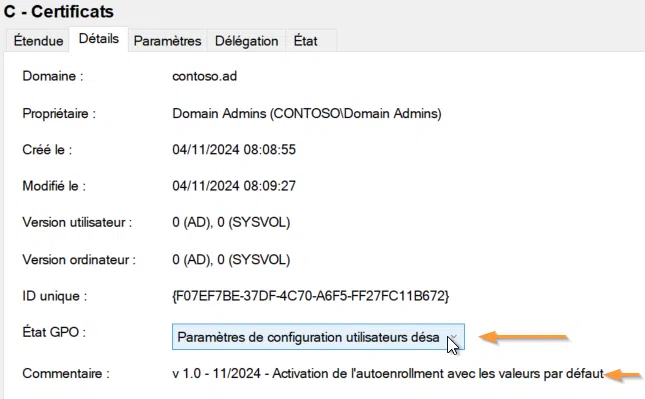

Une stratégie de groupe permettra d'activer l'inscription automatique (autoenrollment) sur le poste utilisateur. Vous pouvez utiliser une stratégie existante ou une nouvelle. Ici, j'ai fait le choix d'en créer une nouvelle. Je commence par appliquer les bonnes pratiques : commentaires, liaison.

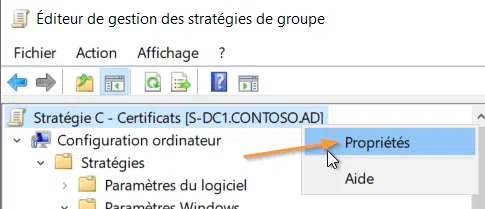

Après avoir cliqué sur "Modifier", ouvrez les "Propriétés", à la racine :

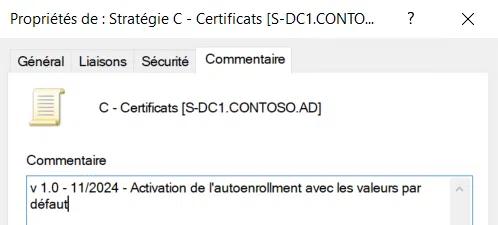

Depuis l'onglet "Commentaire", ajoutez quelques informations pour décrire le contexte.

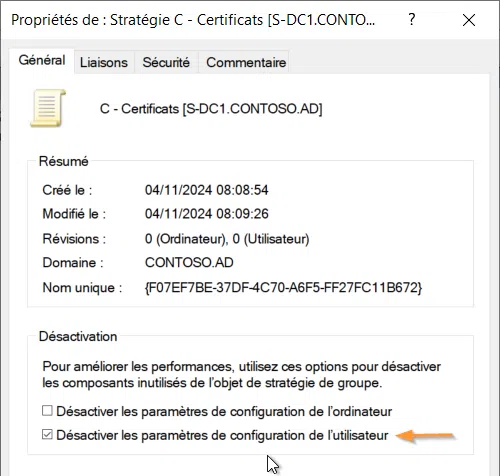

Il faut également modifier le périmètre d'application de la GPO, depuis l'onglet "Général", puisqu'il s'agit uniquement de paramètres liés au compte ordinateur. On coche alors la case "Désactiver les paramètres de configuration de l'utilisateur".

En vérifiant depuis la vue "Détails", on observe bien que nos modifications ont été prises en compte.

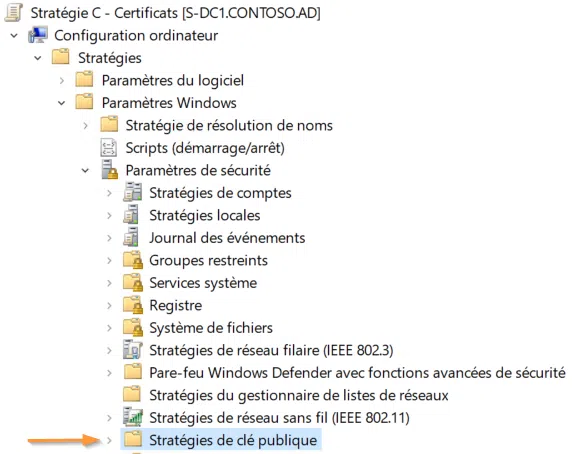

Le paramétrage qui nous intéresse se situe à l'emplacement suivant :

- Configuration Ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Stratégie de clé publique.

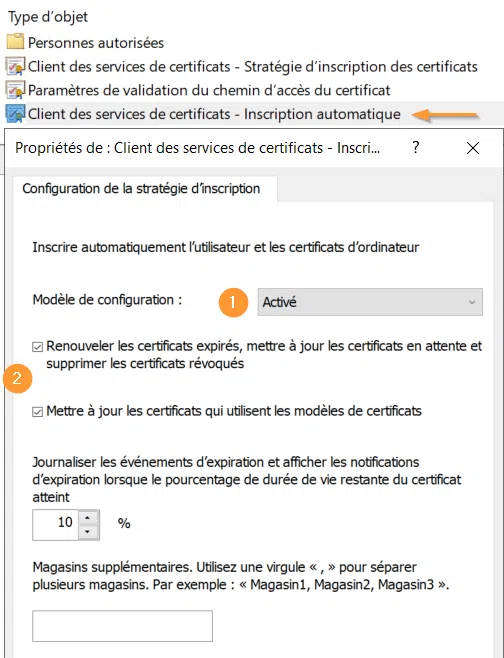

À la rubrique "Clients des services de certificats – Inscription automatique", passez le paramètre à "Activer", puis cochez les deux cases présentées.

C. Résultat

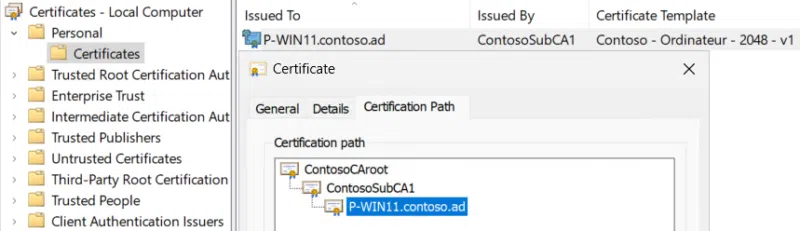

Observons à présent le résultat sur le poste de travail. S'il était déjà allumé, il nous faudrait le redémarrer pour permettre l'application de la GPO.

En ouvrant la console de gestion de certificats côté ordinateur via la commande certlm.msc, on constate qu'un certificat issu de l'autorité interne est installé. Ce certificat se situe directement dans le magasin de certificats personnel de la machine. C'est exactement ce que l'on voulait ! Cette opération a été effectuée de façon automatique !

III. Conclusion

La délivrance automatique de certificats dans un domaine Active Directory est un incontournable, et prend tout son sens dans un parc de plusieurs centaines de machines. Dans le chapitre suivant, voyons à présent le cas de figure où le certificat doit être révoqué.