Cloudflare atténue une nouvelle attaque DDoS record : 22,2 Tbps !

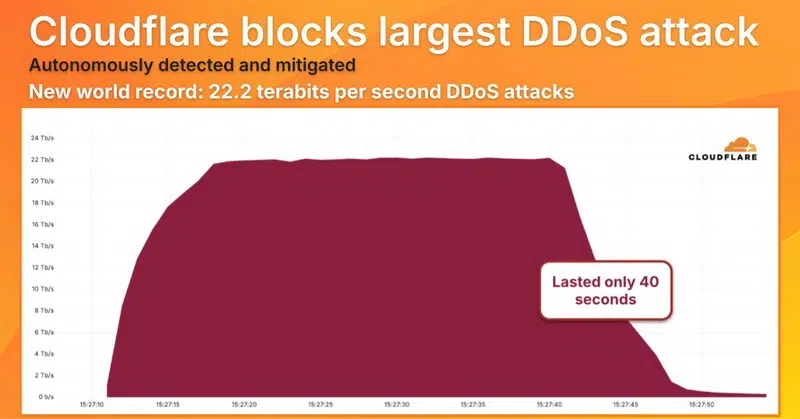

Cloudflare affirme avoir atténué une nouvelle attaque DDoS record, avec cette fois-ci, 22,2 Térabits par seconde (Tbps) et 10,6 milliards de paquets par seconde (Bpps). Ces attaques sont de plus en plus puissantes au fil des mois.

À l’image d’Armand Duplantis qui bat sans cesse son record au saut à la perche, Cloudflare établit régulièrement de nouveaux records d’atténuation face aux attaques DDoS. En effet, il y a trois semaines, Cloudflare a révélé avoir atténué une attaque DDoS massive de 11,5 Tbps et 5,1 Bpps, la plus importante jamais rendue publique à ce jour. Mais, c'est sans compter sur la nouvelle attaque qui est désormais considérée comme le nouveau record :

- 22,2 Térabits par seconde (Tbps)

- 10,6 milliards de paquets par seconde (Bpps)

- Durée totale : 40 secondes

L'information a été relayée sur le compte X (Twitter) de Cloudflare, avec un visuel évocateur à la clé.

Ces chiffres illustrent la puissance de ces cyberattaques, et surtout, leur capacité à mettre à genoux les services en ligne les plus robustes. Fort heureusement, les services comme ceux de Cloudflare permettent de les atténuer, de les contrôler, et donc de limiter l'impact sur la cible.

L'origine de cette attaque

Pour le moment, Cloudflare n'a pas publié de rapport détaillé au sujet de cette attaque DDoS, donc nous ne connaissons pas son origine. Néanmoins, elle pourrait être liée au bot AISURU. La division de recherche XLab de l'entreprise chinoise Qi'anxin a d'ailleurs attribué la précédente attaque de 11,5 Tbps à ce botnet.

D'après leurs recherches, le botnet AISURU aurait infecté plus de 300 000 appareils dans le monde, avec une croissance importante depuis avril 2025. Il semble se propager sur les routeurs, mais aussi différents types d'objets connectés, grâce à l'exploitation de diverses vulnérabilités.

- Les caméras IP

- Les enregistreurs vidéo numériques (DVR/NVR)

- Les puces Realtek

- Les routeurs T-Mobile, Zyxel, D-Link et Linksys

Voici les informations publiées par ces chercheurs :

| Vulnérabilités | Marques | Appareils affectés |

|---|---|---|

| AMTK-CAMERA-CMD-RCE | A-MTK | Caméra |

| CVE-2013-1599 | D-Link | Firmware DCS-3411 |

| CVE-2013-3307 | Linksys | Linksys X3000 |

| CVE-2013-5948 | T-Mobile | Tm-Ac1900 |

| CVE-2017-5259 | Cambiumnetworks | Firmware Cnpilot R190V |

| CVE-2022-44149 | Nexxt | Routeur |

| CVE-2023-28771 | Zyxel | Zyxel ATP,Zyxel USG FLEX,Zyxel VPN,Zyxel ZyWALL/USG |

| CVE-2023-50381 | Realtek | rtl819x Jungle SDK v3.4.11 |

| LILIN-DVR-RCE | LILIN | DVR |

| CVE-2022-35733 | UNIMO | DVR UDR-JA1004/JA1008/JA101 |

| CVE-2024-3721 | TBK | DVR |

| CNPILOT-0DAY-RCE | Cambium Networks | cnPilot |

| SANHUI-GATEWAY-DEBUG-PHP-RCE | SANHUI | Gateway Management Software |

| TVT-OEM-API-RCE | Shenzhen TVT | DVR |

Cette attaque DDoS s’ajoute à une série d'attaques records. Bien que particulièrement puissante, elle pourrait vite être dépassée…