Comment mettre en place le MFA sur Office 365 ?

Sommaire

I. Présentation

Dans ce tutoriel, nous allons voir comment mettre en place l'authentification multifacteur (MFA) au sein d'Office 365. Les informations de cet article pourront vous aider également si vous utilisez Azure AD sans Office 365.

Je vais commencer par quelques rappels sur l'authentification multifacteur et les licences nécessaires (ou non), avant de parler de la mise en œuvre technique du MFA avec Office 365.

II. Rappel sur l'authentification multifacteur

Lorsqu'un utilisateur se connecte à un compte, que ce soit sur Office 365 ou un autre site, et bien il doit saisir son mot de passe personnel afin de s'authentifier. Grâce à l'authentification multifacteur, l'utilisateur devra définir une seconde méthode d'authentification afin de se connecter à son compte : le mot de passe seul ne suffira plus. Par exemple, l'utilisateur devra saisir son mot de passe puis un code reçu par SMS (en guise de second facteur d'authentification).

Même si l'on parle d'un avenir sans mot de passe, il est fortement recommandé de mettre en place l'authentification multifacteur afin de renforcer la sécurité des accès.

Pour utiliser l'authentification multifacteur, il faut :

- Un élément que vous connaissez : votre mot de passe

- Un élément unique que vous possédez : votre numéro de téléphone portable pour recevoir un code par SMS, une application d'authentification, une clé de sécurité (celles de chez Yubico sont assez populaires !) ou un jeton matériel

- Un élément biométrique que vous possédez : l'empreinte digitale ou la reconnaissance faciale

Vous l'aurez compris, il faudra utiliser la combinaison de votre mot de passe et de l'un des facteurs évoqués ci-dessus. Parmi les méthodes d'authentification disponibles chez Microsoft, vous avez plusieurs choix possibles :

- L'application d'authentification Microsoft Authenticator (ou équivalent) pour générer des codes à usage unique

- Le numéro de téléphone afin de recevoir un code à usage unique par SMS

- Le numéro de téléphone afin de recevoir un appel téléphonique automatique pour confirmer l'authentification via l'appui sur une touche spécifique

- La clé de sécurité (ou le jeton matériel) qui doit être connecté sur votre poste afin de valider l'authentification

III. Office 365 : faut-il une licence pour le MFA ?

Sur le Cloud Microsoft, de nombreuses fonctionnalités sont soumises à l'utilisation d'une licence spécifique. Dans certains cas, les licences additionnelles permettent de débloquer des options supplémentaires. En fait, c'est le cas du MFA puisque c'est une fonctionnalité gratuite, mais avec des options limitées.

Pour bénéficier de fonctionnalités ou de plus de méthodes d'authentification, il faut recourir à des licences spécifiques. Avec Office 365, on est plutôt bien servi, ce qui n'est pas forcément le cas pour une utilisation d'Azure AD sans Office 365.

Sur son site, Microsoft propose un tableau de synthèse qui permet d'y voir plus clair à ce sujet, voici le lien : Microsoft Docs - Licensing MFA

Sur un tenant Office 365, l'utilisation d'une licence Azure AD Premium P1 ou P2 permettra d'accéder à des fonctionnalités supplémentaires, comme les rapports d'utilisation du MFA. Cette licence doit être attribuée aux utilisateurs en plus de leur licence Office 365, ce qui va forcément ajouter des coûts supplémentaires. En fait, tout dépend des fonctionnalités dont vous avez besoin. Malgré tout, je tiens à (re)préciser que le MFA en lui-même est inclus de base avec les licences Office 365.

Note : la licence Azure AD Premium P1 intègre d'autres fonctionnalités intéressantes comme le portail de réinitialisation du mot de passe en libre-service.

Au sein d'Office 365, l'authentification multifacteur s'applique à toutes les applications Office 365. Par exemple, cela s'applique au portail Office 365, à la connexion via le client OneDrive ou encore au sein d'Outlook. Par contre, l'authentification sur un poste Windows avec un compte Office 365 ne sera pas protégée par le MFA.

Passons maintenant à la mise en œuvre du MFA.

IV. MFA et les options de sécurité par défaut

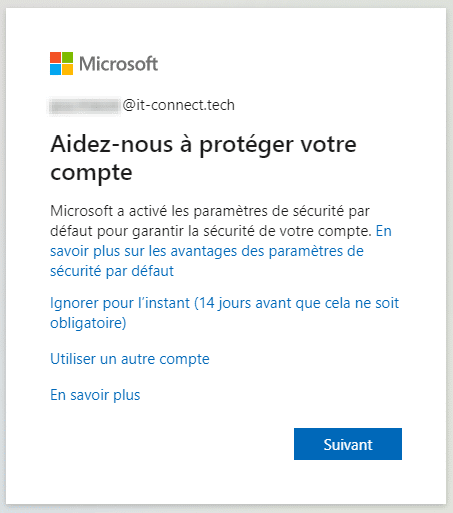

Dans la documentation de Microsoft, on peut lire : "Si votre locataire (tenant) a été créé le 22 octobre 2019 ou à une date ultérieure, il est possible que les paramètres de sécurité par défaut soient activés dans votre locataire.". Avec les paramètres de sécurité par défaut, le MFA est automatiquement activé sur l'ensemble des utilisateurs. Lors de la mise en route d'un tenant Office 365, il est courant de désactiver cette option... Je vous invite à vérifier l'état de cette option via le portail Microsoft Azure.

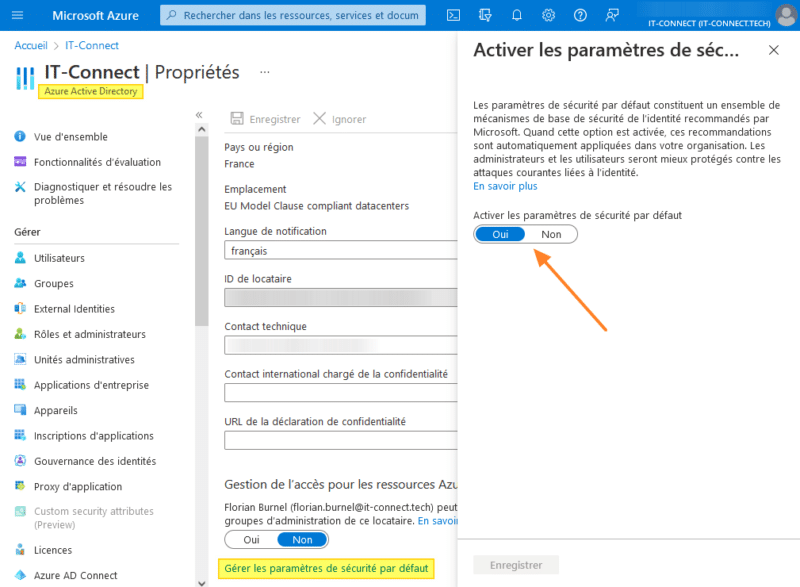

Sur ce portail, accédez à Azure Active Directory et cliquez sur "Propriétés" dans le menu à gauche.

Ensuite, descendez dans la page, tout en bas, afin de trouver le lien "Gérer les paramètres de sécurité par défaut". Cliquez sur le lien, un panneau latéral va s'ouvrir et vous allez voir l'état de l'option "Activer les paramètres de sécurité par défaut". Afin de réaliser un déploiement progressif du MFA auprès de vos utilisateurs, cette option doit être désactivée sinon vous n'avez pas le contrôle.

Par exemple, lorsque cette option est activée, un message s'affiche à la connexion "Microsoft a activé les paramètres de sécurité par défaut pour garantir la sécurité de votre compte.".

Nous allons voir comment gérer le MFA au niveau des utilisateurs Office 365.

V. Configurer le MFA sur Office 365

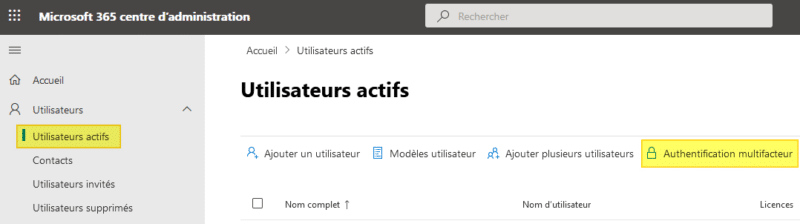

Cette fois-ci, rendez-vous sur le portail Office 365 (ou voir ci-dessous la seconde copie d'écran). Sous le menu "Utilisateurs", cliquez sur "Utilisateurs actifs" et une fois que la page est chargée, cliquez sur le bouton "Authentification multifacteur". Un nouvel onglet dédié au MFA va s'ouvrir.

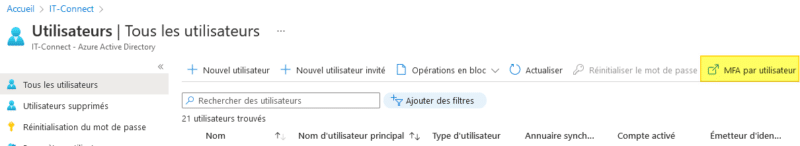

Ce menu est également accessible à partir du portail Azure. Pour cela, au sein d'Azure Active Directory, cliquez sur "Utilisateurs" puis "Tous les utilisateurs". Sur la droite, un bouton "MFA par utilisateur" sera proposé dans le même esprit que sur l'interface Office 365.

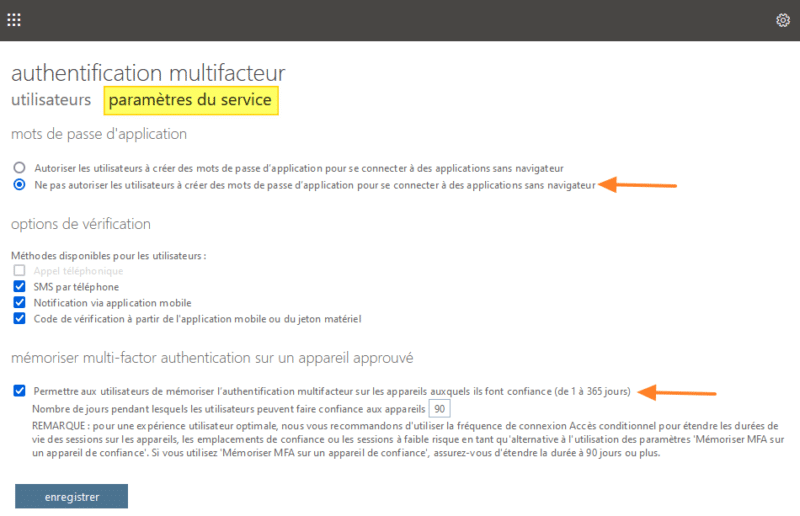

Avant d'activer le MFA sur un ou plusieurs utilisateurs, nous allons regarder les paramètres. Pour cela, cliquez sur l'onglet "Paramètres du service". J'attire votre attention sur plusieurs paramètres :

- Mots de passe application : je vous recommande de désactiver cette option afin d'empêcher la génération de mots de passe d'application, car cela permet de contourner le MFA. Attention tout de même, si vous avez besoin de vous authentifier sur des appareils spécifiques ou des applications qui ne prennent pas en charge le MFA, vous êtes contraint de laisser l'option activée.

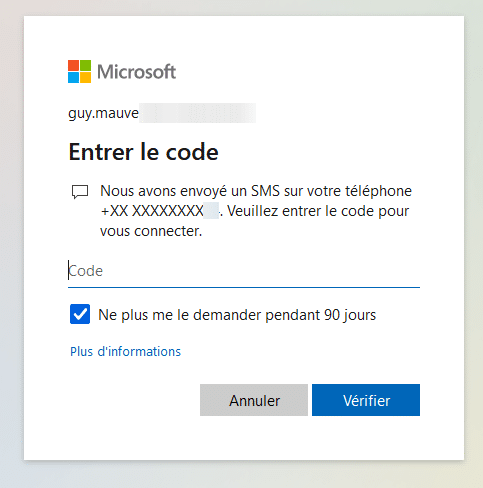

- Mémoriser multi-factor authentication sur un appareil approuvé : dans un monde idéal, il faudrait que l'utilisateur se réauthentifie avec son mot de passe et son second facteur à chaque fois. À l'usage, c'est différent et cela risque d'être contraignant pour les utilisateurs surtout s'il s'agit du poste qu'un utilisateur utilise tous les jours... En activant cette option, vous pouvez autoriser l'ajout du poste dans la liste de confiance de l'utilisateur pour une durée spécifique (modifiable et par défaut de 90 jours). Ainsi, il pourra se connecter uniquement avec son mot de passe pendant X jours sur ce poste.

Ces paramètres sont modifiables ultérieurement. Une fois votre choix effectué, cliquez sur "Enregistrer".

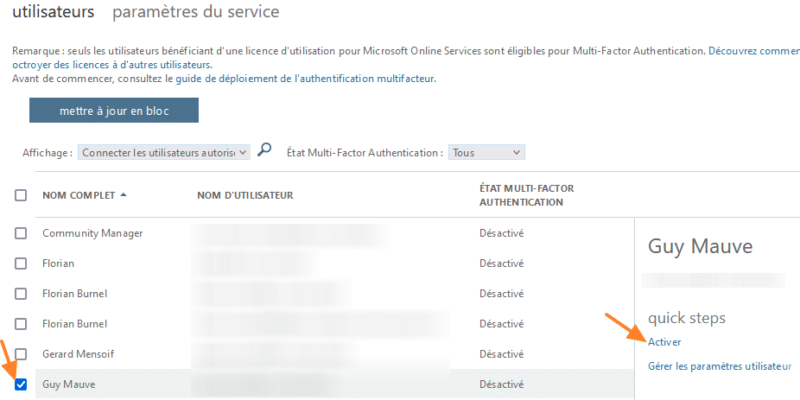

Basculez sur l'onglet "Utilisateurs", car c'est à cet endroit que vous allez pouvoir activer ou désactiver le MFA sur un ou plusieurs utilisateurs.

Plusieurs options sont possibles pour gérer le MFA :

En sélectionnant les utilisateurs dans la liste et en cliquant sur "Activer" à droite, comme sur l'exemple ci-dessous avec un seul compte.

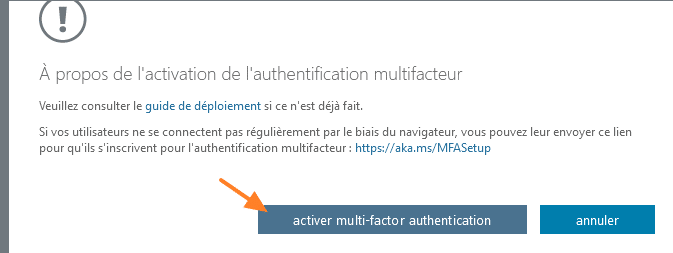

Une fenêtre de confirmation va apparaître où il sera nécessaire de cliquer sur "Activer multi-factor authentication". Le lien "https://aka.ms/MFASetup" permet aux utilisateurs d'enregistrer leurs facteurs additionnels, mais de toute façon ce sera proposé à la prochaine connexion Web.

Le MFA va être activé uniquement sur l'utilisateur que j'ai sélectionné, en complément de ceux où le MFA est potentiellement déjà actif. Pour avoir ce contrôle par utilisateur, je vous rappelle qu'il faut désactiver les options de sécurité par défaut.

Pour éviter de le faire en mode graphique avec des cases à cocher, vous pouvez utiliser le mode "Bulk" qui s'appuie sur un CSV. Pour cela, il faut cliquer sur le bouton "Mettre à jour en bloc" et télécharger un modèle de CSV qu'il faudra ensuite charger. Ce fichier est assez simple, il suffit d'indiquer deux champs : le nom d'utilisateur et le statut souhaité pour le MFA. Voici l'exemple officiel :

Username, MFA Status [email protected], Enabled [email protected], Disabled [email protected], Disabled [email protected], Enabled [email protected], Enabled

Une autre alternative consiste à utiliser PowerShell, mais j'aborderais ce point au sein d'un article dédié. 🙂

Lorsque l'utilisateur se connectera la prochaine fois, il devra définir un second facteur d'authentification, par exemple un numéro de téléphone afin de recevoir un SMS. Si vous avez activé l'option qui permet d'approuver les appareils, une option supplémentaire sera proposée au moment de s'authentifier :

VI. Conclusion

Suite à la lecture de ce tutoriel, vous êtes en mesure de mettre en place l'authentification multifacteur sur votre tenant Office 365. Même s'il est possible d'aller plus loin, en activant certaines fonctionnalités ou en s'appuyant sur PowerShell, cela vous permettra d'activer le MFA auprès d'un ou plusieurs utilisateurs.

Finalement, le plus compliqué ce n'est pas la partie technique, mais plutôt la gestion du changement auprès des utilisateurs. Pensez à bien communiquer auprès de vos utilisateurs avant l'activation, car ils auront besoin d'un minimum d'encouragement et d'accompagnement pour appréhender cette nouvelle sécurité.

Pour vous roder, vous pouvez activer le MFA sur les comptes avec des privilèges élevés dans un premier temps. Ensuite, sur un groupe pilote de quelques utilisateurs afin d'y aller progressivement. Rassurez-vous, tout va bien se passer ! 🙂

D'autres articles seront publiés au sujet du MFA sur Office 365 : restez connectés !

Bonjour

Est-il possible de complétement désactivé les demandes via le numéros de téléphone en activant le MFA ? forcer par exemple l’utilisation de micrososft authentificator

SVP

A noter que les MFA seront activées automatiquement après le 30 septembre 2022

Bonjour,

Je voudrais savoir comment vous procedez pour des personnes qui n’ont pas de téléphone mobile Pro?

J’ai aussi des personnes qui ont des mobiles persos mais qui ne souhaites pas que le service informatique install l’application Ms Authenticator.

Merci de votre reponse

Bonjour,

Il faut un jeton matériel.

Cdt

Bonjour

est il vrai que l’utilisation des mots de passe d’application n’est plus possible depuis l’activation du MFA?

merci

Bonjour

Si je comprends bien , ce nouveau systeme n’affectera pas outlook en dur sur le pc?

Par avance merci

Bonjour et merci beaucoup pour vos tuto et vos vidéo très bien faites et claires !

J’ai une question simple. Je gère un petit Exchange 365. Est-il possible de savoir QUI tente de se connecter ou fait une demande de code à usage unique ?

J’ai configuré les comptes pour que ça soit MOI qui les reçoive, mais je ne sais pas qui les demandes parmis les utilisateurs.

Est-ce possible ?

Merci beaucoup

Alex