Cyberattaques : des instances SQL Server infectées par la porte dérobée Maggie

Sur plusieurs centaines d'instances SQL Server, des analystes en sécurité ont la découverte d'une nouvelle porte dérobée nommée Maggie ! Grâce à elle, les pirates exécutent des commandes à distance sur l'hôte compromis à l'aide de requêtes SQL malveillantes.

Tout d'abord, il faut savoir que ce sont les analystes en sécurité Johann Aydinbas et Axel Wauer de chez DCSO CyTec qui ont fait la découverte de cette backdoor. Une fois en place sur un serveur qui exécute une instance SQL Server, la porte dérobée Maggie est contrôlée grâce à des requêtes SQL qui lui donnent des instructions, notamment pour exécuter des commandes ou interagir avec des fichiers. Elle peut également servir à effectuer des attaques par brute force sur d'autres instances SQL.

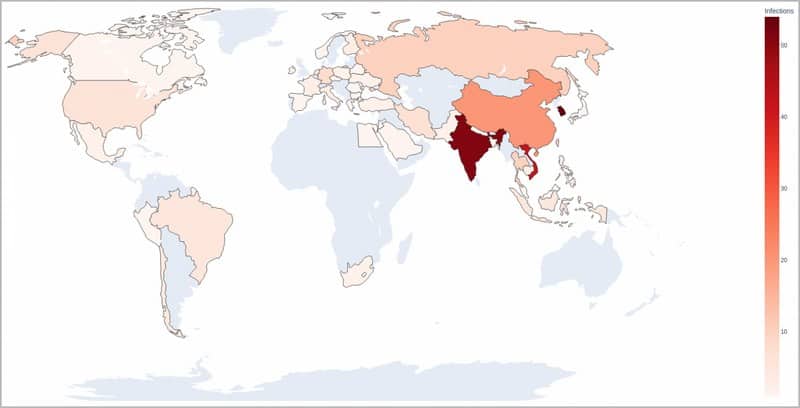

En s'appuyant sur les données de télémétrie, les chercheurs en sécurité de chez DCSO CyTec ont pu créer une heatmap qui montrent où se situent les serveurs infectés par cette porte dérobée. On peut voir que les instances infectées se situent partout dans le monde, même s'il y a quelques pays plus touchés comme l'Inde, le Vietnam, la Russie, la Corée du Sud, l'Allemagne ou encore les Etats-Unis.

Sur un total de 600 000 serveurs analysés au niveau mondial, il s'avère que 285 serveurs sont infectés par la porte dérobée Maggie.

D'après l'analyse effectuée par Johann Aydinbas et Axel Wauer, cette porte dérobée se déguise sous la forme d'une DLL "Extended Stored Procedure" nommée "sqlmaggieAntiVirus_64.dll" ajoutée à SQL Server.

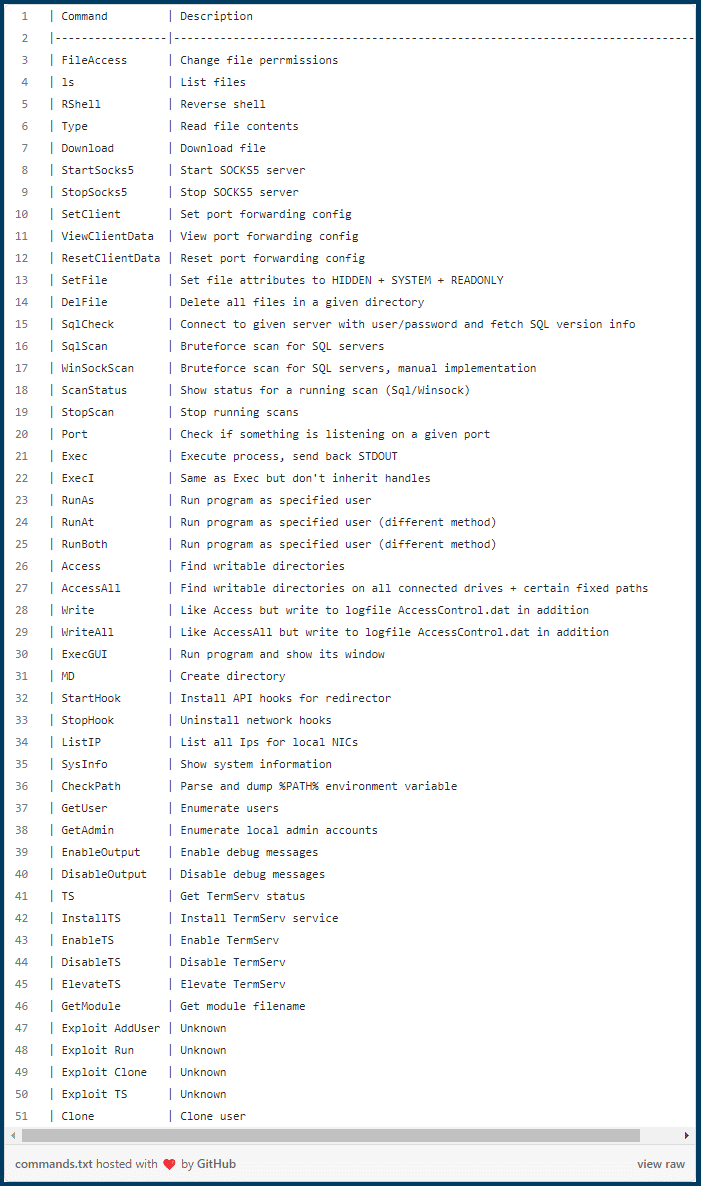

Ainsi, des fonctions supplémentaires sont ajoutées à SQL Server afin de prendre en charge de nouvelles commandes exécutables via une API à distance : Maggie apporte un ensemble de 51 commandes ! Il y a la possibilité de lire le contenu de fichiers, de mettre en place une redirection de ports, un reverse shell ou encore d'activer le Bureau à distance sur le serveur. La liste fait également référence à 4 exploits mais ils ne sont pas inclus avec la porte dérobée donc les chercheurs en sécurité n'ont pas pu les tester.

Par ailleurs, Maggie sert de relais pour atteindre n'importe quelle machine du réseau que l'hôte SQL Server est en mesure de contacter ! Ceci est possible grâce à une fonctionnalité de redirection TCP. Les analystes précisent : "Lorsqu'elle est activée, Maggie redirige toute connexion entrante (sur n'importe quel port sur lequel le serveur MSSQL est en train d'écouter) vers une IP et un port précédemment définis, si l'adresse IP source correspond à un masque IP spécifié par l'utilisateur".

Pour le moment, il reste des informations à déterminer : quel est le groupe de cybercriminels à l'origine de ces attaques ? Quelle est ou quelles sont les vulnérabilités exploitées initialement pour compromettre l'instance SQL Server afin de déployer la porte dérobée ?