Fortinet – CVE-2024-21762 : la fonction VPN SSL affectée par une nouvelle faille de sécurité critique !

Depuis plusieurs jours, il y avait quelques rumeurs sur le sujet. Désormais, c'est officiel : une nouvelle faille de sécurité critique est présente dans la fonction VPN SSL des firewalls Fortinet. Il est fort probable qu'elle soit déjà exploitée. Voici ce qu'il faut savoir.

Il y a un peu plus d'un an, une importante faille de sécurité avait été découverte dans la fonction VPN SSL de FortiOS, le système utilisé par les firewalls Fortinet. Malheureusement, l'histoire semble se répéter.

Une nouvelle faille de sécurité critique de type "out-of-bounds write", associée à la référence CVE-2024-21762 et à un score CVSS de 9.6 sur 10, a été identifiée sur le système FortiOS. Elle permet à un attaquant non authentifié d'exécuter du code à distance sur le firewall Fortinet, à l'aide d'une requête spécialement conçue dans ce but. On peut imaginer que cette vulnérabilité permette de compromettre le firewall.

Pour rendre accessible l'interface VPN SSL permettant la connexion des clients VPN distants, le firewall Fortinet doit être exposé sur Internet. De ce fait, si vous utilisez la fonction de VPN SSL, votre firewall est probablement vulnérable à cette attaque. Dans le bulletin de sécurité de Fortinet, il est précisé : "Cette vulnérabilité est potentiellement exploitée dans la nature.", mais nous ne savons pas ni comment, ni par qui. Ce sera à suivre de près dans les prochains jours.

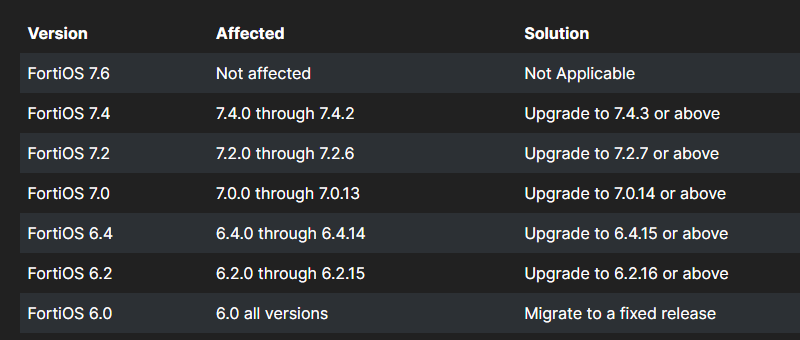

Les versions de FortiOS vulnérables et comment se protéger ?

Comme le montre le tableau ci-dessous, cette vulnérabilité affecte quasiment toutes les versions de FortiOS, à part la version FortiOS 7.6. Pour toutes les autres versions, vous devez effectuer une mise à jour (colonne "Solution").

Les équipements Fortinet étant très populaires, ils sont une cible privilégiée par plusieurs groupes de cybercriminels. Si vous utilisez un firewall Fortinet, il est plus que recommandé d'effectuer la mise à jour dès que possible. Maintenant que la faille est divulguée, il est probable qu'elle soit exploitée massivement dans les prochains jours...

Si vous ne pouvez pas appliquer le correctif dès maintenant, vous devez désactiver l'accès VPN SSL temporairement. À ce sujet, Fortinet précise : "Désactiver le mode web n'est PAS une solution valable.".

Encore faudrait-il qu’ils veuille bien les proposer sur l’interface des FW…..

Disponible sur le site du support. C’est plutôt une bonne pratique que de récupérer les binaires pour injecter celui qu’il faut en suivant le chemin de mise à jour de son équipement plutôt que de suivre l’interface graphique

C’est bien entendu ce que j’ai fait.

Je ne vois pas en quoi c’est mieux de recuperer le binaire plutôt que de lancer l’update depuis le boitier…

.

Les FW que je maintiens ne proposaient pas l’update depuis le boitier –> Donc pas de mise a jour automatique.depuis ces boitiers.

Désolé mais c’est anormal

Cela veux dire que beaucoup de prestataires vont louper l’information et c’est comme cela que l’on se fait pourrir une infrastructure.

2 failles critiques en moins d’un an… j’aimerais bien avoir le détails afin de me faire une idée

En tout cas, MERCI a It-Connect car encore une fois, c’est par eux que j’ai eu l’info, ce qui est tout de meme assez fort…

Comment font les personnes qui ont des firewall forti en perso sans contrat support chez fortigate pour pouvoir upgrader l’os ? 😬

ils ne peuvent pas…

Si tu veux, donne moi ton mail et je t’envoie l’os désiré 😉

Bonjour Hernet

je suis en fortiOS 6.0.12

[email protected]

Merci beaucoup 🙂

modele fortiwifi 90d 🙂

Bonjour à tous,

Jusque là les mises à jour via le fichier .out se faisaient sans soucis même sans support actif. Mais il semble que sur cette mise à jour, la maj oblige à avoir une licence support active pour l’installer…

Je vérifie l’info mais ça sent mauvais…