KeeLoader : une version piégée de KeePass mène à un ransomware qui chiffre les serveurs VMware ESXi

Une version trojanisée de KeePass a été exploitée pour des attaques de ransomware en Europe : les serveurs VMware ESXi pris pour cible ! Voici ce que l'on sait.

Une campagne sur fond de malvertising a été repérée par les chercheurs de WithSecure, à la suite d'une intervention auprès d'un fournisseur de services informatiques en Europe. En effet, en février 2025, les équipes de réponse à incident de WithSecure ont été sollicitées pour intervenir suite à une attaque ayant mené au chiffrement des données stockées sur les banques de données de serveurs VMware ESXi.

Derrière cet incident apparemment classique se cachait un mode opératoire bien plus insidieux : l’utilisation d’un malware intégré directement dans une version trafiquée de KeePass, le célèbre gestionnaire de mots de passe open source.

KeeLoader : un faux KeePass, une vraie menace

Baptisé KeeLoader, ce logiciel trojanisée conserve l’apparence et les fonctionnalités de KeePass, mais il embarque en réalité des fonctions malveillantes pour voler des données, en l'occurrence ici des mots de passe, et pour charger des souches malveillantes.

Les chercheurs précisent : "D'autres chevaux de Troie intégrés à des outils légitimes se contentaient d'ajouter un contenu malveillant, alors que ce cas montre que les acteurs ont modifié le code source et les fonctionnalités d'outils légitimes avant de recompiler et de signer le logiciel malveillant."

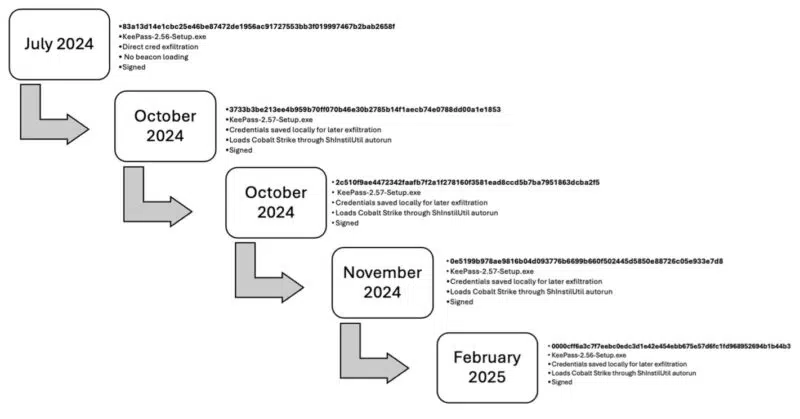

La dissimulation a été poussée de façon à ce que KeeLoader soit signé avec des certificats de confiance, rendant sa détection plus difficile, y compris lors d'analyse en sandbox. La détection en bac à sable est également difficile car la fonctionnalité malveillante ne se manifeste que lorsqu'une base de données de mots de passe est ouverte dans KeePass. En outre, lorsque KeeLoader charge une balise Cobalt Strike, celle-ci est chiffrée et n'est exécutée que lorsque la porte dérobée est déclenchée manuellement. Cela réduit les chances de détection par le sandboxing automatisé des logiciels malveillants.", précisent-ils.

Lorsqu'une machine est infectée par KeeLoader, cela peut mener jusqu'au déploiement d'un ransomware et au chiffrement des données. Ceci est particulièrement dangereux si les pirates parviennent à extraire des identifiants sensibles, dans le cas où le poste infecté est celui d'un administrateur informatique. Bien que cela reste à confirmer, les chercheurs pensent que cette attaque a été orchestrée par le groupe suivi sous le nom UNC4696 par Mandiant.

Une campagne de malvertising et de typosquatting

Pour diffuser KeeLoader, les cybercriminels se sont appuyés sur une stratégie bien rodée : l’hébergement de la version piégée de KeePass sur un site imitant l’original, pour en faire ensuite sa promotion via des publicités sur Bing et DuckDuckGo. Les victimes y accédaient en pensant télécharger la version officielle de l’outil. Les chercheurs évoquent notamment le nom de domaine suivant : keepass-info.aenys.com.

Finalement, cette cyberattaque s’inscrit dans une campagne plus large, mêlant à la fois malvertising, typosquatting (utilisation de domaine au nom proche de l’original) et usurpation de logiciels réputés. D’après les chercheurs de WithSecure, cette infrastructure est active depuis au moins huit mois et a également servi à diffuser d’autres logiciels malveillants, tels que le Nitrogen loader, déguisé en utilitaires comme WinSCP ou TreeSize Free.

KeePass, WinSCP, TreeSize Free : la cible est clairement les professionnels de l'informatique ! Vous pouvez consulter le rapport de WithSecure pour obtenir des informations supplémentaires, dont la liste complète des indicateurs de compromission (IoC) liés à cette campagne.

C’est quoi le rapport avec VMWare ? Pas compris le lien !

Bonjour,

Cette version infectée de KeePass a été observée dans une attaque où les serveurs VMware ont été chiffrés (cette infection initiale a permis de mettre un pied dans l’infra).

Existe-t-il un moyen (simple) de vérifier que mon application Keepass n’est pas infectée ?

Quelles précautions devons nous prendre ?

Merci