La France attribue 12 cyberattaques à des pirates russes du groupe APT28

Le groupe de pirates APT28 représente une véritable menace pour la France : un nouveau rapport de l'ANSSI met en évidence les tentatives d'attaques orchestrées par ces cybercriminels durant les quatre dernières années. Voici ce qu'il faut savoir.

Actif depuis au moins 2004, le groupe de cybercriminels suivi en tant qu'APT28 est associé à la Russie. Il est notamment à l'œuvre de campagnes de cyberespionnage à l'encontre d'organisations françaises, mais pas seulement.

"Depuis 2021, ce MOA [Mode Opératoire d'Attaque] a été mis en œuvre à des fins de collecte de renseignements stratégiques contre de nombreuses entités en France, en Europe, en Ukraine et en Amérique du Nord.", peut-on lire dans le rapport de l'ANSSI.

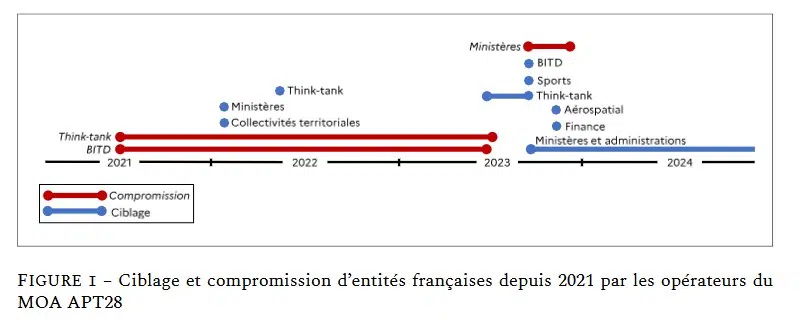

Au cours des 4 dernières années, ce groupe de cybercriminels est à l'origine d'au moins 12 cyberattaques contre des entités françaises, dans différents secteurs. Certaines de ces attaques ont pu aboutir et mener à une compromission. Les secteurs suivants sont évoqués : ministères, aérospatial, finance, collectivités territoriales, sports et Think-tank.

L'ANSSI précise : "En 2024, la victimologie des campagnes associées au MOA APT28 comprend des entités appartenant majoritairement aux secteurs gouvernemental, diplomatique, et de la recherche ou des think tanks."

Le graphique ci-dessous met en évidence ces attaques de façon chronologique. Les attaques associées au statut "Ciblage" correspondent à des attaques n'ayant pas abouti.

Ce que l'on sait sur les attaques d'APT28

Le rapport de l'ANSSI évoque aussi les services et techniques utilisés principalement par APT28. Par exemple, il est intéressant de noter que la solution de messagerie RoundCube est l'une des cibles privilégiées, notamment via des e-mails de phishing et des kits d’exploitation de vulnérabilités. D'ailleurs, les campagnes de phishing sont régulièrement utilisées par ce groupe, notamment pour cibler les utilisateurs de UKR.NET, Yahoo, Zimbra Mail et Outlook Web Access, via de fausses pages de connexion.

En 2023, les attaquants d'APT28 ont utilisé le service gratuit INFINITYFREE pour héberger des archives ZIP malveillantes contenant la porte dérobée HeadLace. "Cette porte dérobée reposait sur la distribution de commandes depuis des points de terminaison web du service MOCKY.IO.", peut-on lire. Au-delà de cette porte dérobée, APT28 utilise aussi le logiciel malveillant OceanMap, de type infostealer.

Ce rapport est l'occasion de prendre conscience que le groupe APT28 représente une menace pour plusieurs pays, dont la France, avec des cyberattaques répétées depuis plusieurs années.