Les attaques ClickFix s’étendent : Linux devient une nouvelle cible !

Un groupe de cybercriminels exploite la technique ClickFix pour viser les utilisateurs sous Linux, ce qui est inédit puisque les cibles habituelles de ces attaques sont plutôt Windows et macOS. Faisons le point.

La méthode ClickFix s’attaque désormais à Linux

La technique ClickFix est connue depuis plusieurs années et elle cible la majorité du temps les utilisateurs de Windows. Même s'il ne faut pas oublier une campagne qui s'est déroulée en 2024, où les cybercriminels ont pris pour cible les possesseurs de macOS.

Cette attaque, basée sur de l'ingénierie sociale, pousse les utilisateurs à exécuter des commandes via le Terminal de leur machine. Par exemple, sur Windows, la technique vise à inciter l'utilisateur à exécuter du code PowerShell.

L'objectif étant de tromper l'utilisateur pour qu'il installe lui-même un logiciel malveillant sur sa machine, que ce soit un ransomware ou un infostealer. Ces attaques, particulièrement dangereuses, s'appellent ClickFix car généralement l'utilisateur doit effectuer des manipulations pour vérifier son identité ou résoudre un faux problème (message d'erreur factice).

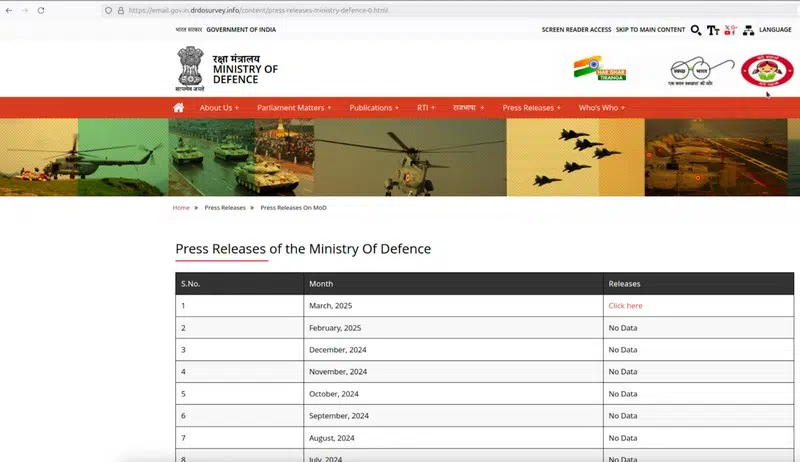

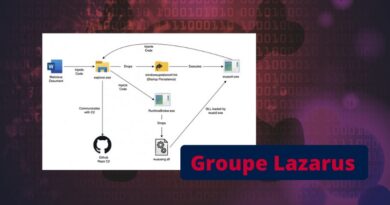

La nouveauté vient d'une campagne repérée la semaine dernière par les chercheurs de Hunt.io, où le groupe APT36, également connu sous le nom de "Transparent Tribe" et lié au Pakistan, a détourné cette tactique pour infecter les utilisateurs Linux. Dans le cadre de cette campagne, les pirates ont utilisé un site qui l’identité du ministère indien de la Défense, avec un lien vers un faux communiqué de presse.

Ce site est conçu de façon à détecter le système d’exploitation de la victime pour l'orienter vers un scénario d'attaque spécifique. "En cliquant sur le seul lien actif du portail de communiqués de presse clonés, intitulé "Mars 2025", un flux d'ingénierie sociale de type ClickFix se met en place. L'utilisateur est dirigé vers l'une des deux pages PHP en fonction de son système d'exploitation.", peut-on lire dans le rapport.

Par exemple, si la machine tourne sous Windows, une fausse page s’affiche, avertissant l’utilisateur de limitations de droit d’usage sur le contenu. En cliquant sur "Continuer", un code JavaScript charge une commande MSHTA malveillante dans le presse-papiers et la victime est incitée à coller le contenu dans l’invite de commande. Chose à ne surtout pas faire, puisque cela déclenche un loader basé sur .NET qui se connecte à l’infrastructure de l’attaquant. Pour faire croire à l'utilisateur que tout se passe comme prévu, un document PDF est affiché à l'écran : il y a un côté rassurant.

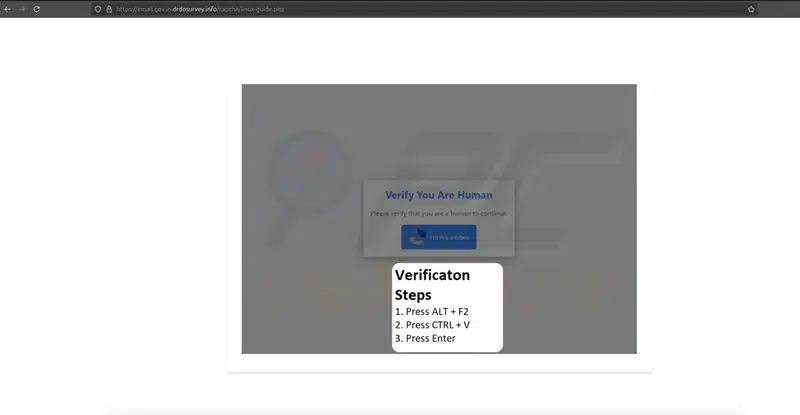

Sur Linux, l’approche est différente : une fausse page CAPTCHA invite l’utilisateur à cliquer sur un bouton nommé "Je ne suis pas un robot". Un clic sur ce bouton va copier une commande shell dans le presse-papiers. Ensuite, l’utilisateur est guidé pour coller la commande dans un Terminal et l'exécuter.

"Si elle est collée et exécutée dans un terminal, la commande télécharge un script shell nommé mapeal.sh depuis https://trade4wealth[.]in/admin/assets/js/, lui accorde les droits d'exécution via chmod +x, puis l'exécute immédiatement.", précise les chercheurs.

Un test grandeur nature pour des attaques Linux à venir ?

Selon les chercheurs, le script mapeal.sh téléchargé et exécuté sur la machine Linux se contente, pour l’instant, de récupérer une image JPEG depuis le serveur distant. Le rapport précise que "aucune activité supplémentaire, comme des mécanismes de persistance, des mouvements latéraux ou des communications sortantes, n’a été observée lors de l’exécution."

Cela suggère que cette attaque pourrait encore être au stade expérimental, APT36 testant l’efficacité de son vecteur Linux avant d’y greffer une charge utile réellement malveillante : infostealer, ransomware, etc...

Quoi qu’il en soit, l’adaptation de ClickFix pour les systèmes Linux confirme l’efficacité redoutable de cette méthode, désormais capable de cibler autant Windows, macOS et que Linux. Rappelons que vous ne devez jamais copier-coller une commande affichée sur un site sans en comprendre parfaitement l'intérêt. Sinon, vous exposez votre machine et vos données.

La faille de sécurité se situe entre la chaise et le clavier.

tout à fait

Je suis sidéré de voir à quel point les gens sont crédules et manipulables, pour rester poli.