Microsoft Exchange : les pirates volent des identifiants avec un module IIS

Afin de voler des identifiants de messagerie, des pirates informatiques installent un module nommé "Owowa" sur le serveur Web IIS associé au serveur Outlook Web Access. Ce module permet également d'exécuter des commandes à distance sur le serveur.

D'après les informations collectées sur le site VirusTotal, le module malveillant "Owowa" serait en circulation depuis 2020. La version la plus récente serait sortie en avril 2021, selon les données de télémétrie récoltées par Kaspersky.

Pour le moment, la France ne semble pas ciblée puisque les attaques concernent des serveurs basés en Asie : en Malaisie, Mongolie, Indonésie et aux Philippines. Plus précisément, ce sont des serveurs de messagerie appartenant à des organisations gouvernementales et des entreprises de transport public qui sont ciblées.

Depuis plusieurs mois, les serveurs de messagerie Microsoft Exchange représentent la cible idéale suite à la publication de plusieurs failles de sécurité critiques et exploitables à distance, notamment les failles ProxyLogon. Grâce à ce module IIS, les pirates peuvent déposer une porte dérobée persistante et difficile à détecter. C'est en envoyant une requête sur le Webmail du serveur Exchange (OWA) que le module "Owowa" parvient à réceptionner et exécuter la commande en toute discrétion.

Le module Owowa est capable de récolter les identifiants des utilisateurs qui s'authentifient sur le webmail Outlook Web Access. Lorsqu'un token d'authentification est généré par OWA, cela signifie que l'authentification est réussie, donc c'est à ce moment-là que le module malveillant récupère les informations. Plus précisément, le module Owowa récupère le nom d'utilisateur, le mot de passe, l'adresse IP de l'utilisateur, ainsi que la date et l'heure. Ensuite, le pirate n'a plus qu'à récupérer les informations collectées par le module Owowa.

En complément, l'attaquant peut exécuter des commandes à distance sur le serveur, notamment en s'appuyant sur PowerShell, toujours via le module Owowa.

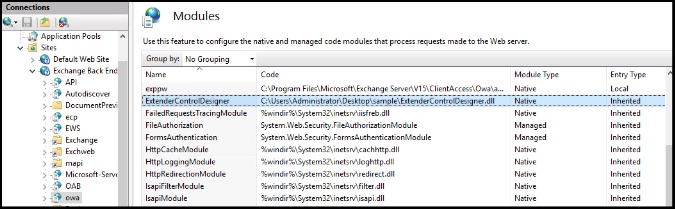

Au sein de la console IIS, le module malveillant n'est pas forcément nommé "Owowa" mais plutôt "ExtenderControlDesigner" au sein du site "OWA" (correspondant à Outlook Web Access), comme vous pouvez le voir sur l'image ci-dessous.