SentinelOne repousse des attaques en provenance de Chine et découvre une campagne mondiale

Depuis plusieurs mois, la société SentinelOne est ciblée par les cybercriminels. Derrière ces tentatives, se cachent en réalité des groupes de cybercriminels très actifs dont les actions malveillantes ne sont pas concentrées exclusivement sur SentinelOne. Faisons le point.

Une opération d’envergure contre plus de 70 entités

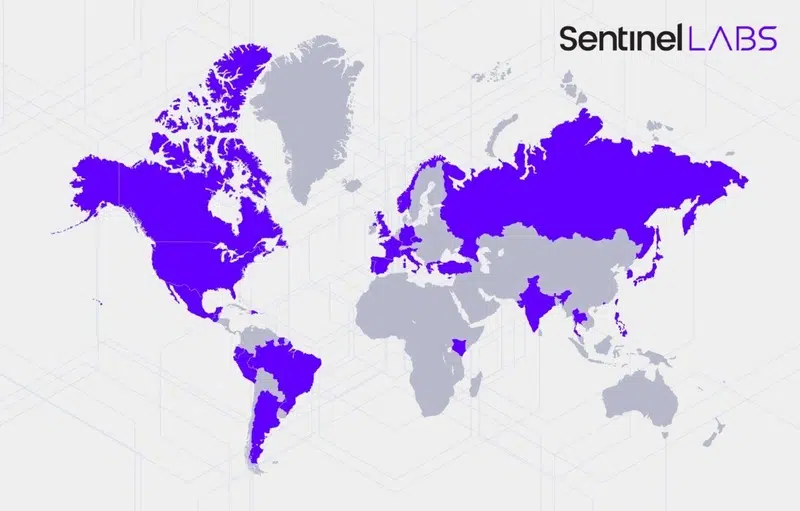

SentinelOne, spécialiste américain des solutions de protection des postes de travail (EDR/XDR), a publié un nouveau rapport pour révéler les détails de tentatives d’attaques menées par des pirates soutenus par l’État chinois. Ce rapport, publié par sa branche de recherche, SentinelLabs, met en lumière une vaste campagne qui a ciblé plus de 70 organisations entre juin 2024 et mars 2025. Le secteur de l'IT n'est pas le seul pris pour cible, puisque les chercheurs mentionnent aussi : administrations publiques, télécoms, médias, finance, industrie, et le domaine de la recherche.

La carte ci-dessous met en évidence la répartition géographique des victimes.

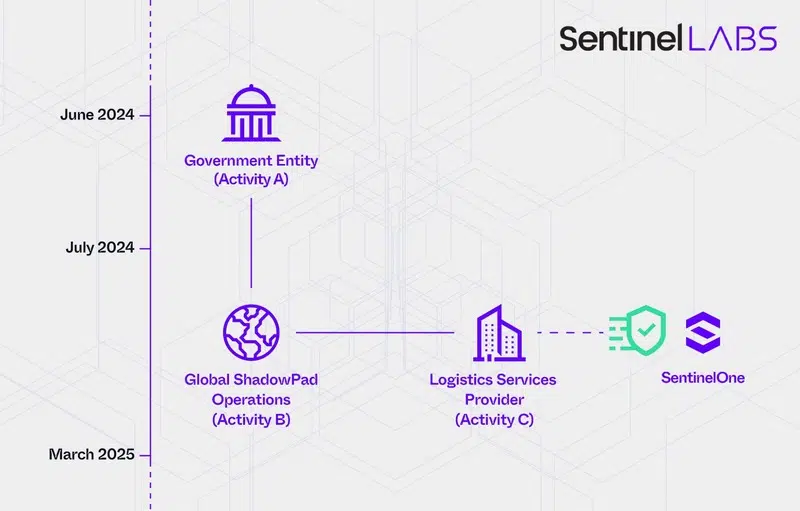

En réalité, cette campagne se découpe en 2 opérations distinctes : PurpleHaze et ShadowPad. Tout d'abord, l'opération PurpleHaze, attribuée aux groupes APT15 et UNC5174, active entre septembre et octobre 2024. Puis, ShadowPad, liée au groupe APT41, opérant sur une période plus étendue. Dans les deux cas, et bien que les modes opératoires soient différents, SentinelOne a été visé, mais ces tentatives ont échoué.

Comme l’indique SentinelLabs dans son rapport :

- En octobre 2024, SentinelLabs a observé et contré une opération de reconnaissance visant SentinelOne, que nous suivons dans le cadre d'un groupe d'activités plus large appelé PurpleHaze.

- Au début de l'année 2025, nous avons également identifié et contribué à perturber une intrusion liée à une opération plus large de ShadowPad. L'organisation concernée était alors chargée de gérer la logistique du matériel pour les employés de SentinelOne.

ShadowPad : la chaine d'approvisionnement prise pour cible

L'attaque la plus récente est une attaque de la chaine d'approvisionnement : SentinelOne n'a pas été directement ciblé, mais c'est l'un de ses prestataires qui était dans le viseur des pirates. "L'une des entités concernées était une société de services informatiques et de logistique, qui était chargée de gérer la logistique du matériel pour les employés de SentinelOne pendant cette période.", peut-on lire. L'objectif étant de pouvoir introduire du matériel infecté sur le réseau interne de SentinelOne.

Les chercheurs évoquent l'utilisation du malware ShadowPad, obfusqué pour l'occasion avec le compileur ScatterBrain. Il a été déployé via un script PowerShell et le framework open source Nimbo-C2 a été utilisé pour permettre aux attaquants de prendre le contrôle à distance des machines compromises : exécution de commandes, captures d’écran, transferts de fichiers, et plus encore.

Ce n'est pas tout, puisqu'un second script, également en PowerShell, avait pour objectif d'exfiltrer des données. Sur les machines, il recherchait les documents sensibles des utilisateurs, les archivait dans une archive 7-Zip protégée par mot de passe, avant de les envoyer à distance sur le serveur contrôlé par les pirates.

Pour autant, SentinelOne assure qu’aucune compromission de son infrastructure n’a été constatée, malgré ces tentatives sophistiquées. SentinelLabs précise : "Les entreprises de cybersécurité sont des cibles de grande valeur pour les acteurs malveillants en raison de leur rôle de protection, de leur visibilité approfondie des environnements des clients et de leur capacité à perturber les opérations des adversaires."

La cybersécurité, l'affaire de tous.