SlopAds : une fraude publicitaire sur Android associée à 224 applications malveillantes

SlopAds, c'est le nom d'une énorme campagne malveillante associée à 224 applications Android, téléchargées plus de 38 millions de fois, et capable de générer 2,3 milliards de requêtes publicitaires par jour. Voici ce que l'on sait.

Cette fraude publicitaire a été découverte par les chercheurs en sécurité de chez HUMAN. Ils ont surnommé cette campagne SlopAds en référence au terme "AI slop", qui désigne le contenu de mauvaise qualité généré en masse avec l'aide de l'IA. Ici, cette analogie fait écho à l'apparence des applications Android utilisées par les pirates, puisqu'elles semblaient avoir été produites à la chaîne.

Pour arriver jusqu'aux appareils des utilisateurs, les applications ont pu emprunter deux chemins : le Google Play Store ou une publicité malveillante diffusée sur le Web. Dans les deux, il est important de noter que les applications en question n'agissaient pas de manière malveillante dès leur installation. Elles se comportaient comme des applications normales, notamment pour passer au travers des systèmes de détection de Google.

La stéganographie au service de la fraude

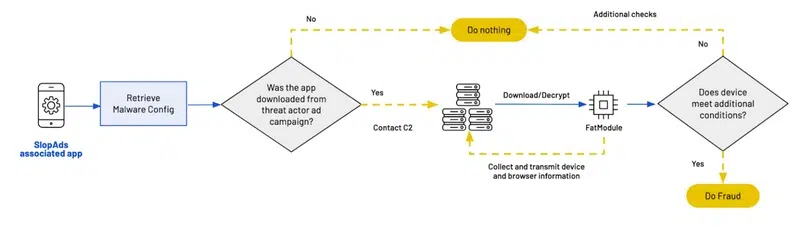

Une fois l'application installée et activée sur l'appareil Android, elle entre en action. Mais, comme le montre le schéma ci-dessous, le comportement de l'application dépend de la réponse à une question : "L'app a-t-elle été téléchargée depuis une publicité malveillante diffusée par les pirates ?" - L'idée étant de s'assurer que l'appareil n'est pas un environnement d'analyse.

Si c'est le cas, l'application télécharge le module malveillant depuis le serveur C2 de l'attaquant. Sinon, des vérifications supplémentaires sont effectuées. Il est à noter qu'au lieu de télécharger un fichier binaire potentiellement repérable, l'application récupérait 4 images PNG.

Ces images n'étaient pas de simples photos : grâce à la stéganographie, les pirates ont pu dissimuler des fragments d'un fichier APK malveillant ! Grâce à ces 4 images PNG déchiffrées en local sur l'appareil, le processus peut reconstituer le malware "FatModule", le véritable moteur de la fraude publicitaire.

FatModule utilisait ensuite des WebViews cachés pour se connecter à des domaines contrôlés par les attaquants. Ces sites, qui imitaient des sites de jeux ou d'actualités, diffusaient alors en continu des publicités en arrière-plan, générant des impressions et des clics frauduleux. L'objectif étant de générer un maximum de cash, sans éveiller les soupçons de l'utilisateur. On parle de 2,3 milliards de requêtes publicitaires par jour.

L'ampleur de l'attaque et la réponse de Google

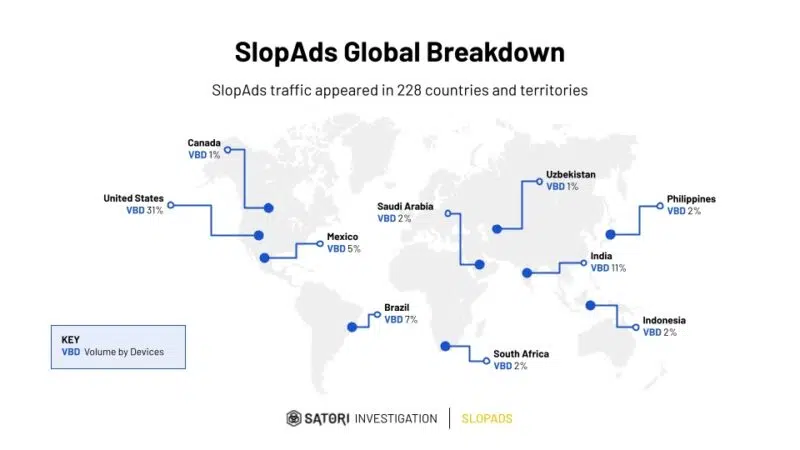

D'après le rapport de HUMAN, l'opération SlopAds a une envergure internationale, avec des téléchargements enregistrés dans 228 pays. Les pays où l'activité a été la plus forte sont les États-Unis (31 %), l'Inde (11 %) et le Brésil (7 %). L'infrastructure des pirates reposait sur de nombreux serveurs C2 et plus de 300 noms de domaine.

Désormais, Google a procédé à un nettoyage du Play Store avec la suppression des applications associées à la campagne SlopAds (voir la liste sur cette page). En parallèle, Google Play Protect a été mis à jour pour bloquer ces applications et alerter les utilisateurs qui ont déjà fait usage de celles-ci.

Restez vigilants, nul doute que les cybercriminels vont tenter de s'adapter pour mettre en place de nouvelles campagnes à l'avenir...