TP-Link Omada SDN : déployez votre propre plateforme Cloud pour manager vos réseaux et votre sécurité

Sommaire

I. Présentation

Dans cet article, nous allons voir comment la solution SD Network (SDN) "TP-Link Omada" peut aider les entreprises à industrialiser le déploiement des équipements réseau. Cette solution s'adapte à des scénarios divers et variés : infrastructure monosite, infrastructure multisites, mais également plusieurs infrastructures de plusieurs clients (multitenants (organisations) / multisites).

Cet article aborde également les fonctionnalités orientées "sécurité" de la solution TP-Link Omada, notamment la protection contre les menaces, la détection et la prévention d'intrusions (IDS/IPS) le blocage des applications avec le Deep Packet Inspection et le déploiement d'un VPN avec WireGuard. Un programme chargé, car nous avons beaucoup de fonctionnalités à découvrir !

Sachez que toutes les fonctionnalités évoquées dans cet article s'ajoutent à celles déjà présentées dans mon premier article (et ma première vidéo) sur TP-Link Omada.

En complément de cet article, vous pouvez visiter le site officiel TP-Link. Voici deux liens utiles :

II. Industrialiser le déploiement des équipements réseau

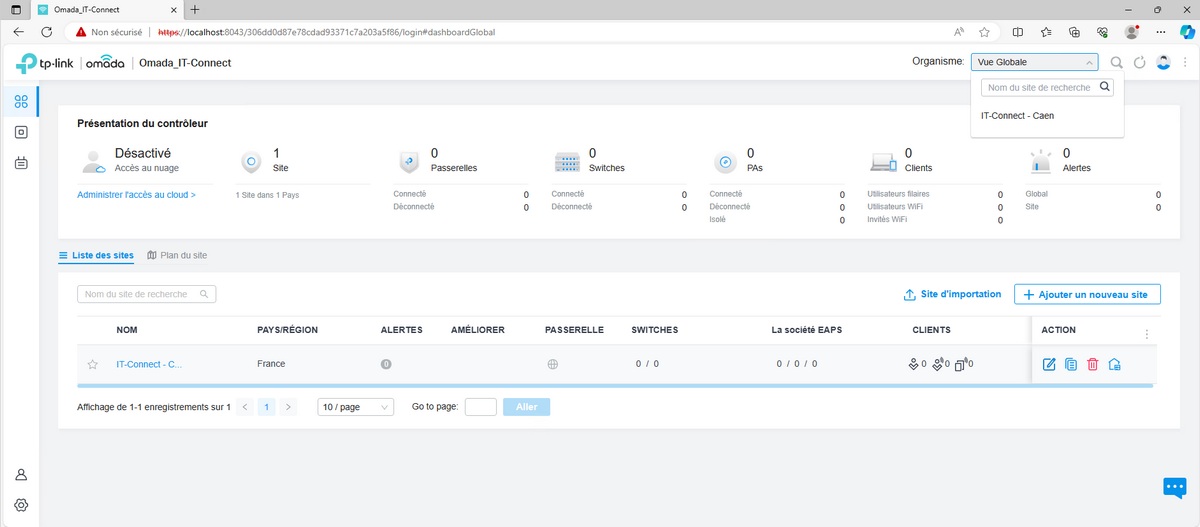

Dans cette partie de l'article, nous allons voir comment industrialiser le déploiement des équipements réseau en entreprise, en utilisant notre propre contrôleur TP-Link Omada déployé dans une machine virtuelle. Que ce soit pour un seul réseau, ou plusieurs réseaux correspondants à plusieurs clients, sachez que vous pouvez déployer votre propre contrôleur et en avoir la maitrise complète.

Ce contrôleur Omada servira à administrer l'ensemble du réseau, notamment les équipements réseau déployés sur site, que ce soit des routeurs, des switchs ou des points d'accès Wi-Fi. Un seul contrôleur Omada peut prendre en charge 10 000 appareils : c'est confortable.

Ensuite, nous aurons comme objectif de déployer sur le réseau (celui d'un client, par exemple), un routeur, un ou des switchs et des bornes Wi-Fi, sans aller sur site. Ce qui signifie que le routeur sera préparé en atelier, tandis que les bornes Wi-Fi seront envoyées dans leur configuration d'origine. Cette configuration nous permettrait de déployer autant d'équipements Omada que l'on souhaite, de façon "automatique" c'est-à-dire sans effectuer la configuration de chaque équipement, en mode déploiement zero touch. Par ailleurs, ce schéma est reproductible chez d'autres clients.

Note : Omada intègre un système de tenants (organisations) pour cloisonner les environnements des clients les uns des autres.

A. Le contrôleur TP-Link Omada dans le Cloud

Pour cette démonstration, nous allons déployer un contrôleur TP-Link Omada sur une machine virtuelle hébergée dans Azure. Autrement dit, nous aurons notre propre contrôleur Omada hébergé dans le Cloud. Nous pourrons l'utiliser pour X sites et Y clients, dans la limite des ressources de la VM. Nous pourrions utiliser un VPS, un serveur dédié dans le Cloud, voire même s'appuyer sur un Cloud privé ou une infrastructure on-premise, selon les besoins.

Même s'il y a un coût associé à l'exécution de la machine virtuelle Azure, vous devez retenir une chose importante : le logiciel TP-Link Omada est entièrement gratuit : 0 licence pour le contrôleur en lui-même, 0 licence pour les périphériques réseau et 0 licence pour les mises à jour logicielles.

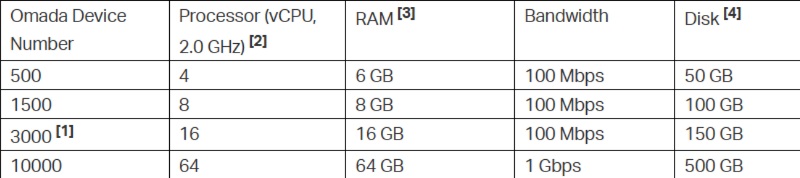

En ce qui concerne le dimensionnement du serveur amené à héberger le contrôleur, voici les informations fournies par TP-Link :

- Préparation de la machine virtuelle

La première étape consiste à déployer le système d'exploitation Windows Server pour installer le contrôleur Omada. Bien qu'ici ce soit une machine sous Windows Server, sachez qu'il existe également une version Linux. Il conviendra également de configurer le serveur, de faire les mises à jour, etc.

Du côté du Cloud, nous devons de configurer le NSG de la machine virtuelle pour autoriser les flux suivants :

- Flux entrants : UDP sur le port 29810

- Flux entrants : TCP sur les ports 29811 à 29814

Pour restreindre l'accès à notre contrôleur, l'adresse IP publique du site où seront déployés les équipements réseau sera ajoutée aux deux règles. À chaque nouveau client à déployer, il suffira d'ajouter son adresse IP publique à la liste des adresses IP autorisées. Ceci est facultatif.

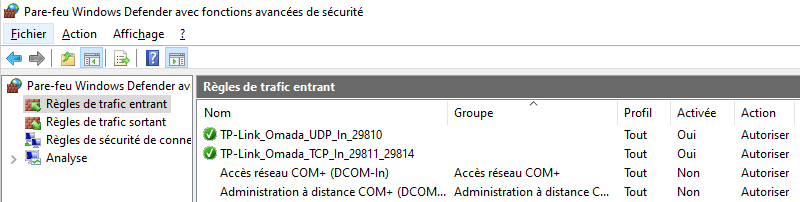

Dans le même esprit, nous allons créer deux règles de pare-feu Windows Server pour autoriser les mêmes flux.

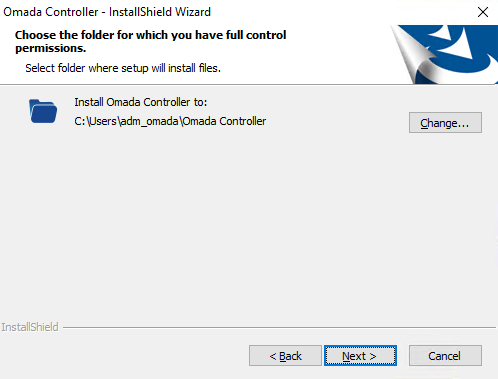

- Installation du contrôleur TP-Link Omada

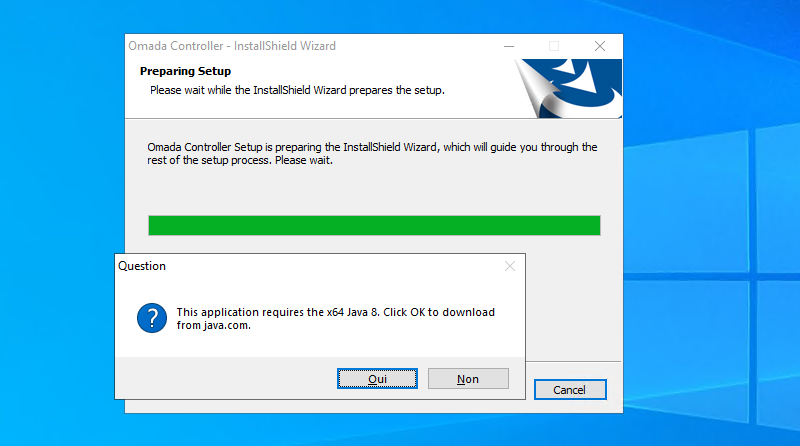

L'installeur Omada Controller est disponible en libre accès sur le site de TP-Link. Une fois en notre possession, nous devons l'exécuter sur le serveur afin de procéder à son installation : c'est ultra-simple, car quelques clics suffisent.

Avant de pouvoir installer le contrôleur, nous devons installer Java 8 sur le serveur.

Ensuite, il suffira de dérouler l'assistant.

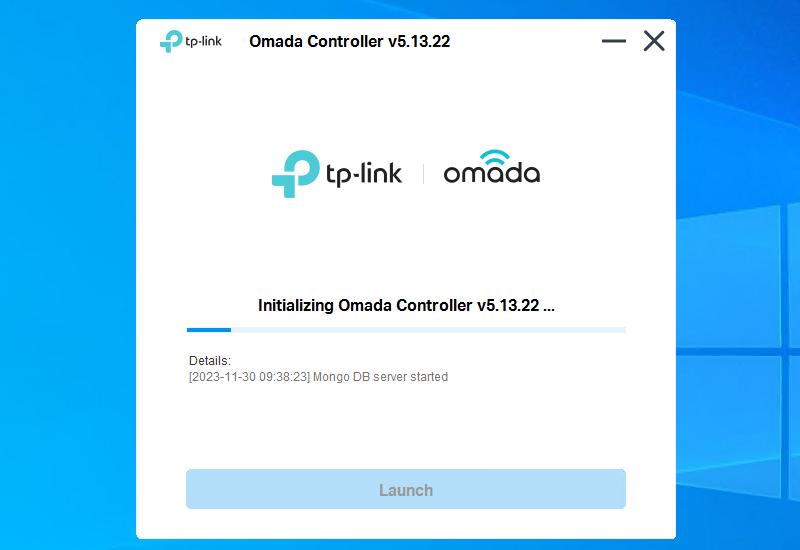

Une fois l'installation terminée, le contrôleur Omada sera initialisé sur le serveur et nous pourrons commencer la configuration avec un navigateur web.

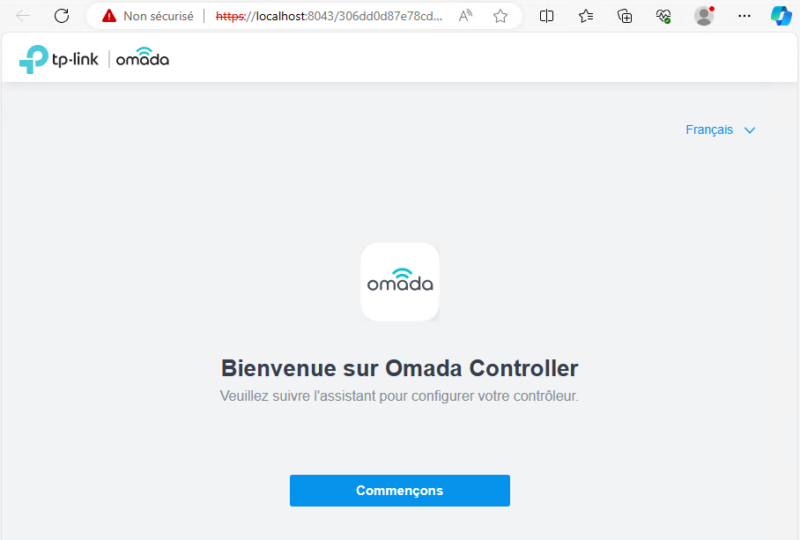

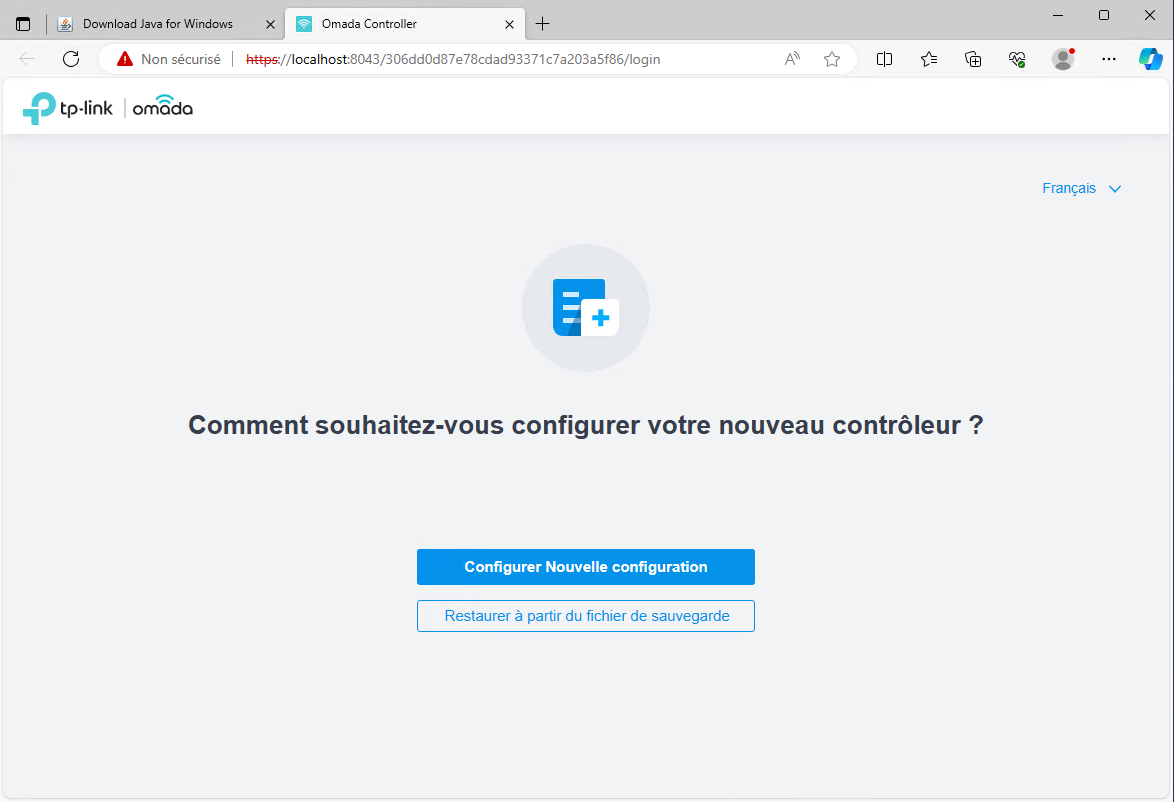

- Initialisation du contrôleur Omada

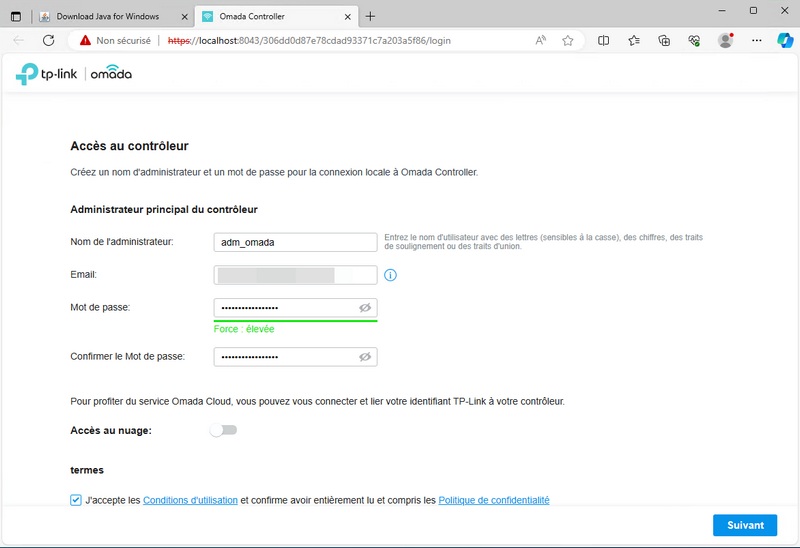

Un assistant nous accompagne tout au long de la mise en route du contrôleur Omada. L'interface Omada est disponible en plusieurs langues dont le français et l'anglais.

La première étape consiste à définir un compte pour le compte Administrateur, ainsi qu'un mot de passe. L'option "Accès au nuage" est facultative : si elle est activée, ceci permet d'activer l'accès distant au contrôleur via l'infrastructure Cloud de TP-Link qui fait alors office de relais.

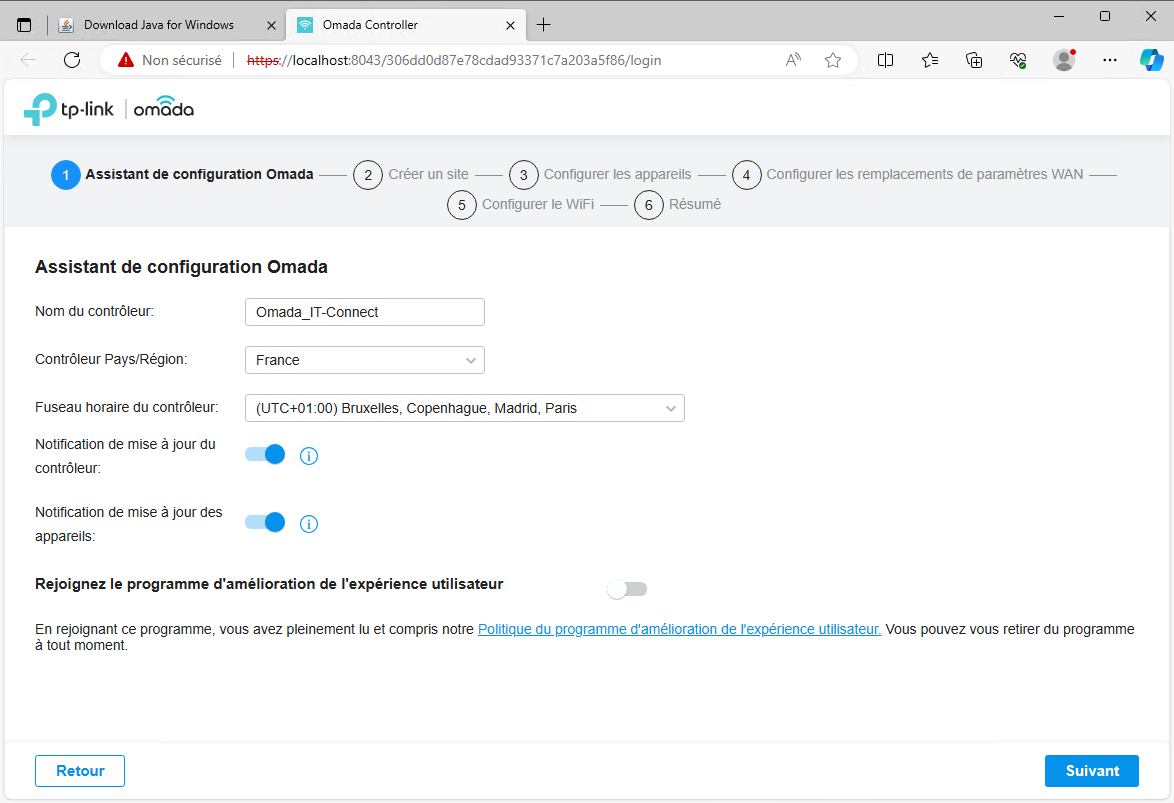

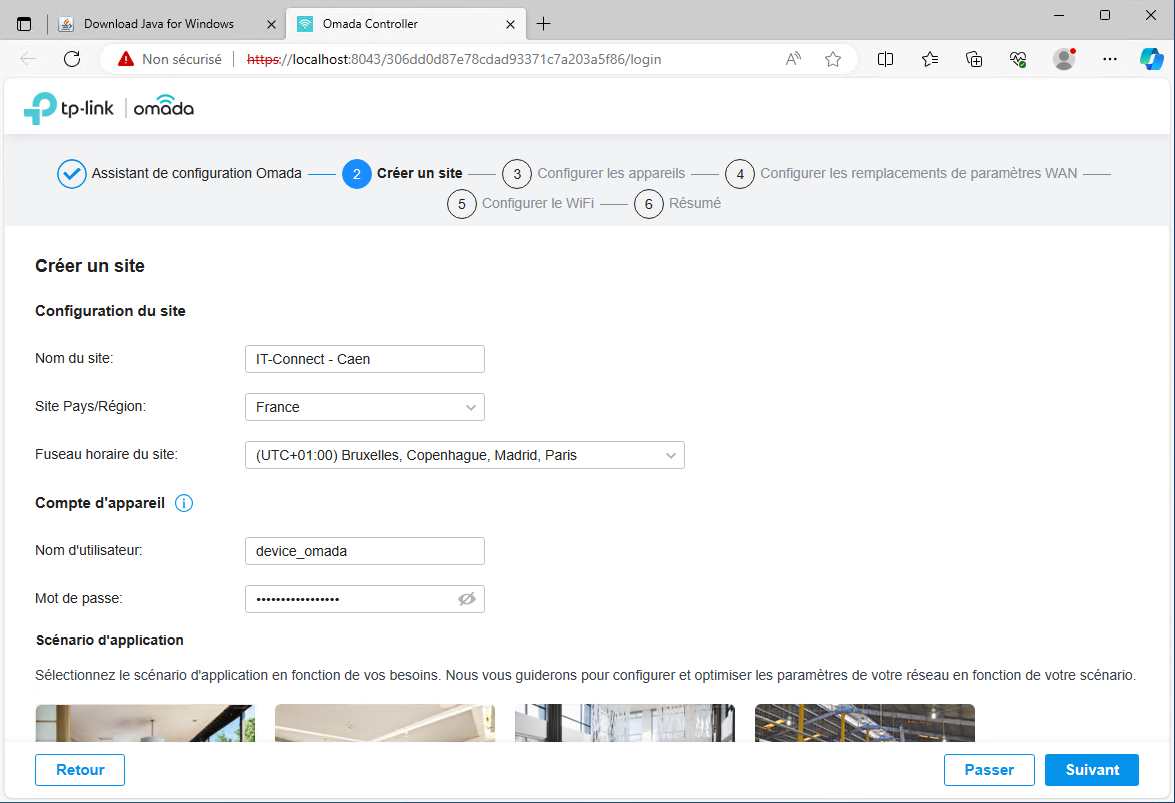

Ensuite, plusieurs étapes s'enchaînent et elles vont permettre d'effectuer les étapes suivantes :

- Nommer le contrôleur Omada, choisir un pays et définir un fuseau horaire

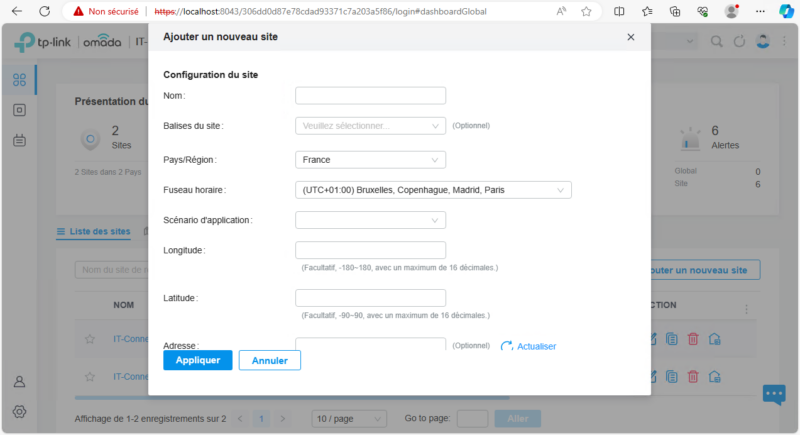

- Créer un premier site (ce qui permettra de lui associer des équipements), définir le nom d'utilisateur et le mot de passe du compte admin qui devra être poussé sur les périphériques de ce site et sélectionner un scénario de déploiement (pour qu'Omada guide l'utilisateur en fonction de ce choix)

- Configurer les appareils détectés, mais actuellement nous n'en avons pas sur notre contrôleur Cloud

- Configurer une préconfiguration pour les paramètres de l'interface WAN des routeurs (facultatif)

- Créer un premier réseau WiFi

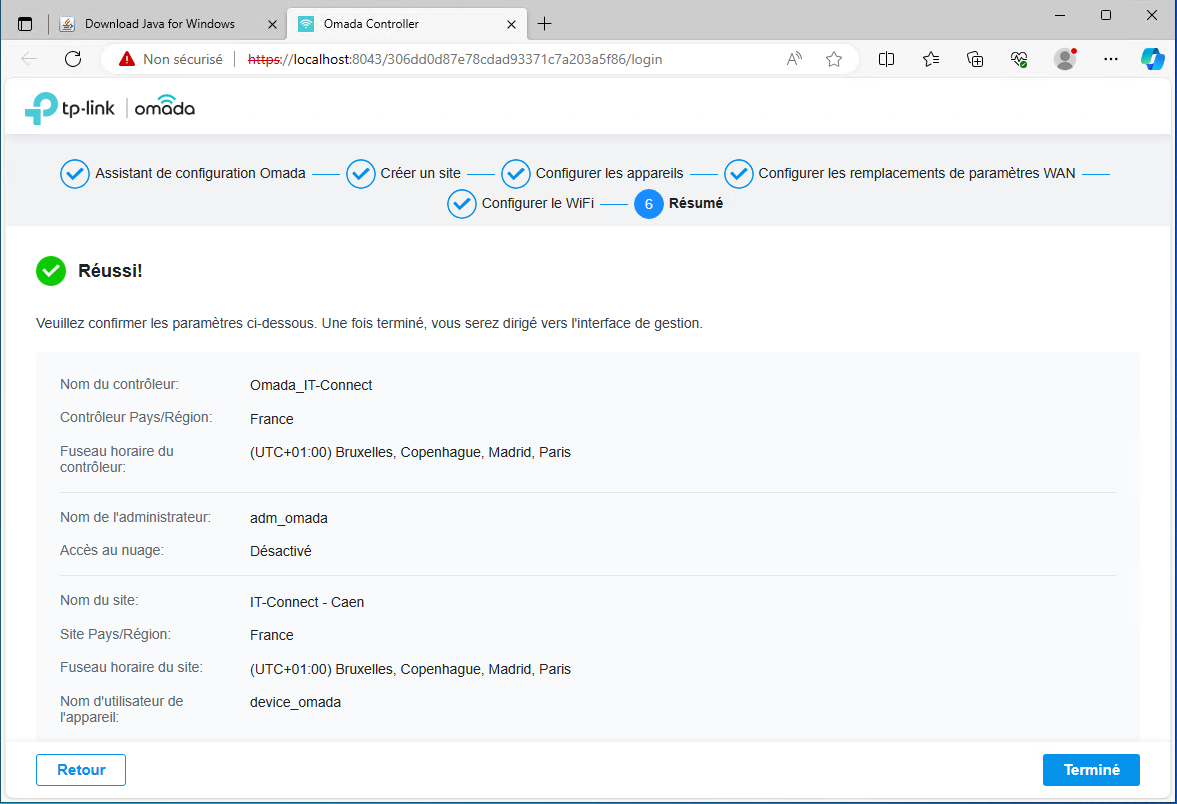

Voici un aperçu de certaines étapes :

Une fois l'initialisation terminée, nous n'avons plus qu'à nous connecter au contrôleur Omada :

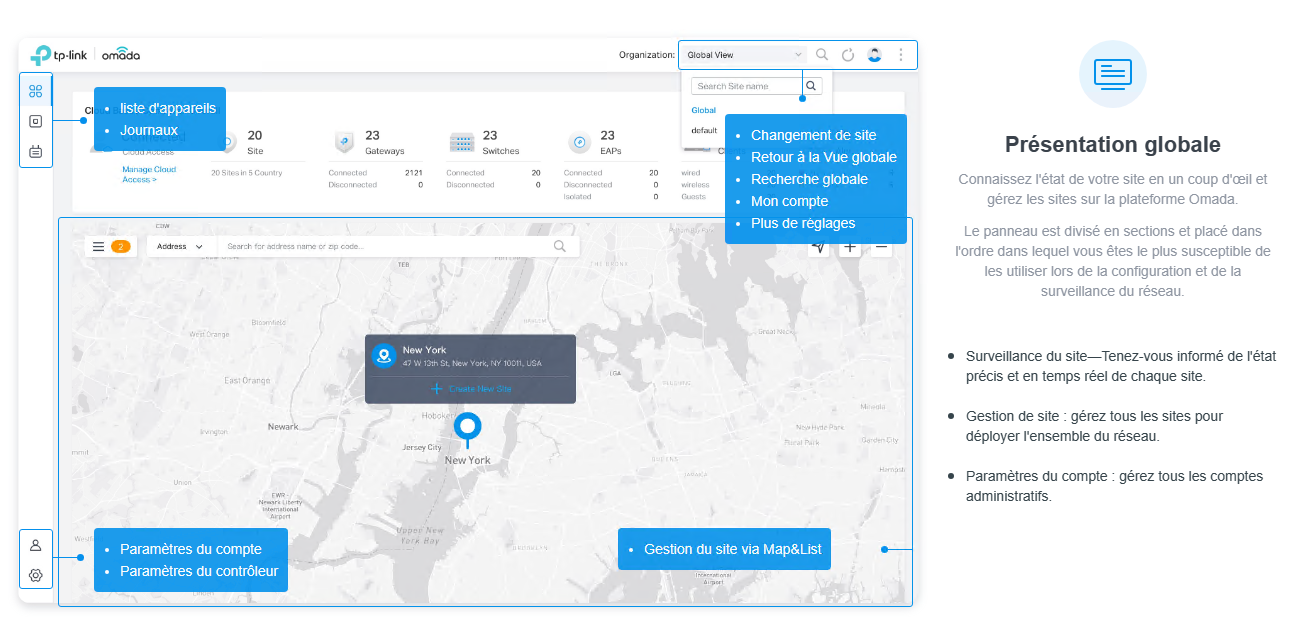

Bienvenue sur le contrôleur Omada ! Pour nous accueillir comme il se doit, un assistant s'exécute automatiquement pour nous présenter l'interface et son fonctionnement général.

Voilà, le contrôleur Omada est prêt ! La prochaine étape ? Ajouter notre premier routeur !

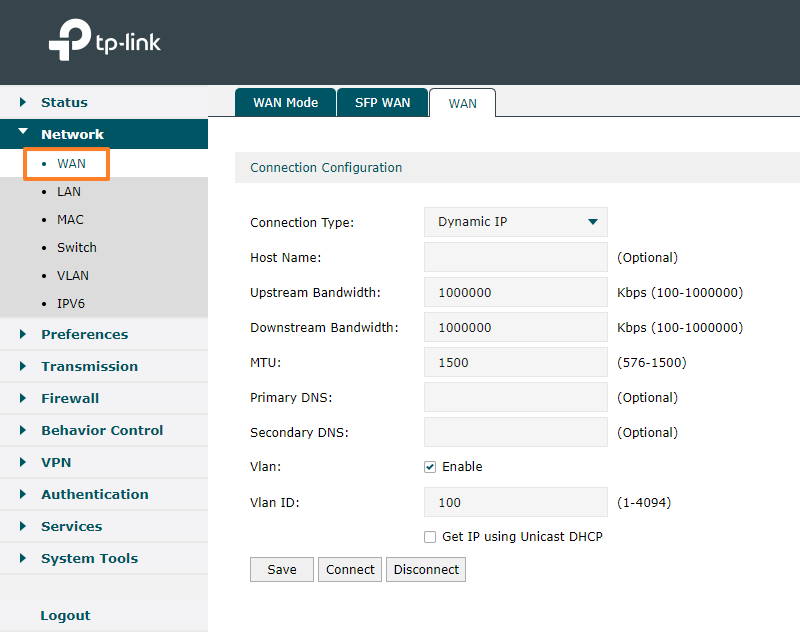

B. Préparation du routeur

Nous sommes au bureau, et nous allons préparer le routeur avant de l'envoyer chez un client. Pourquoi faut-il le préparer ? Ce routeur doit être préparé pour que l'interface WAN soit correctement configurée selon les prérequis du réseau opérateur. Par exemple, ici, nous devons définir un VLAN ID à 100. Nous en profiterons aussi pour définir l'adresse IP du contrôleur Omada dans les paramètres du routeur pour qu'il vienne s'inscrire automatiquement. Pour tous les autres équipements, le DHCP sera notre allié.

Si l'on prend l'exemple du routeur TP-Link ER7206 utilisé dans cette configuration, l'interface WAN se configurer à partir du "Network".

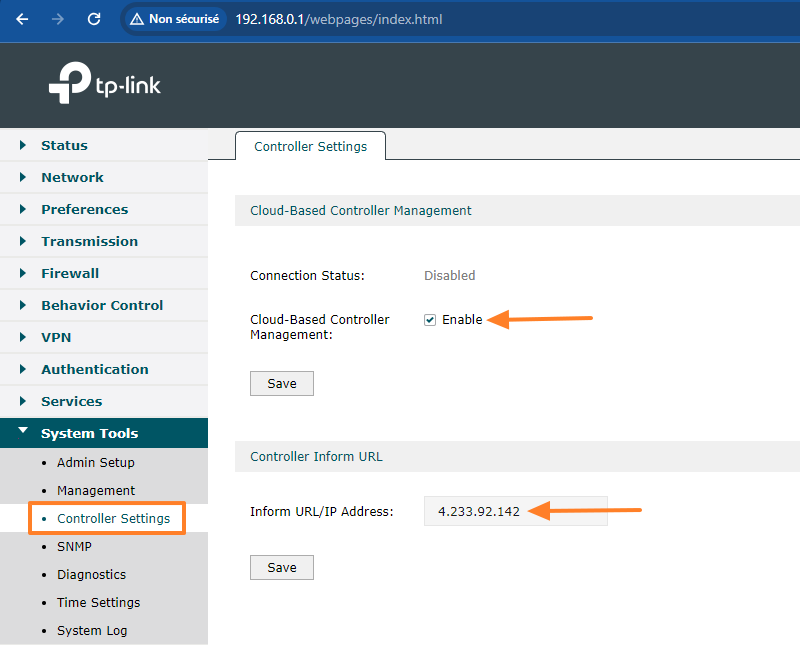

Ensuite, nous devons déclarer l'adresse IP du contrôleur via le menu "System Tools" puis "Controller Settings". Ici, nous allons activer l'option "Cloud-based Controller Management" et indiquer l'adresse IP (ou le nom DNS) du contrôleur Omada. Voici un exemple :

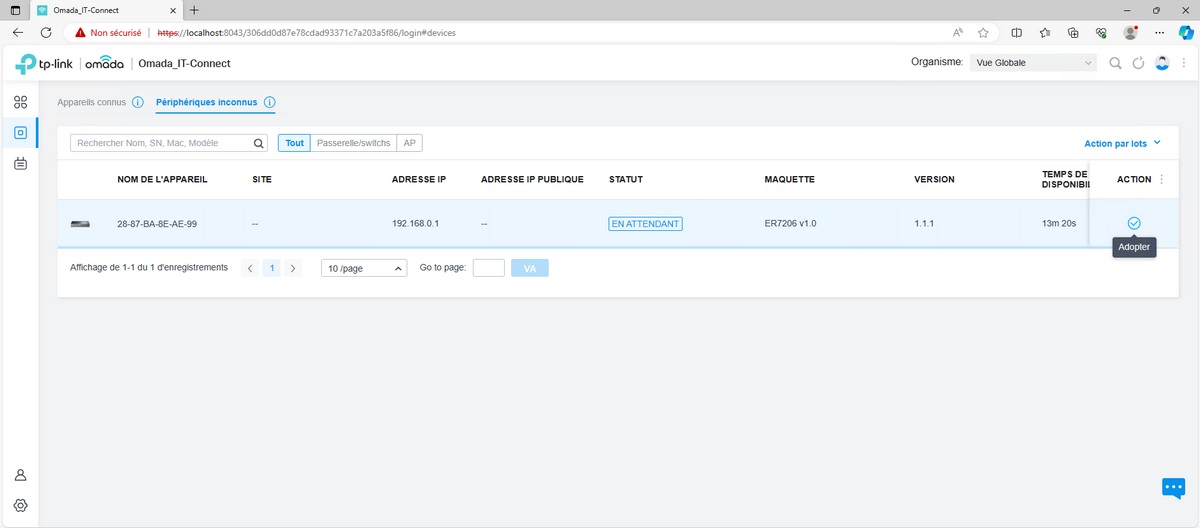

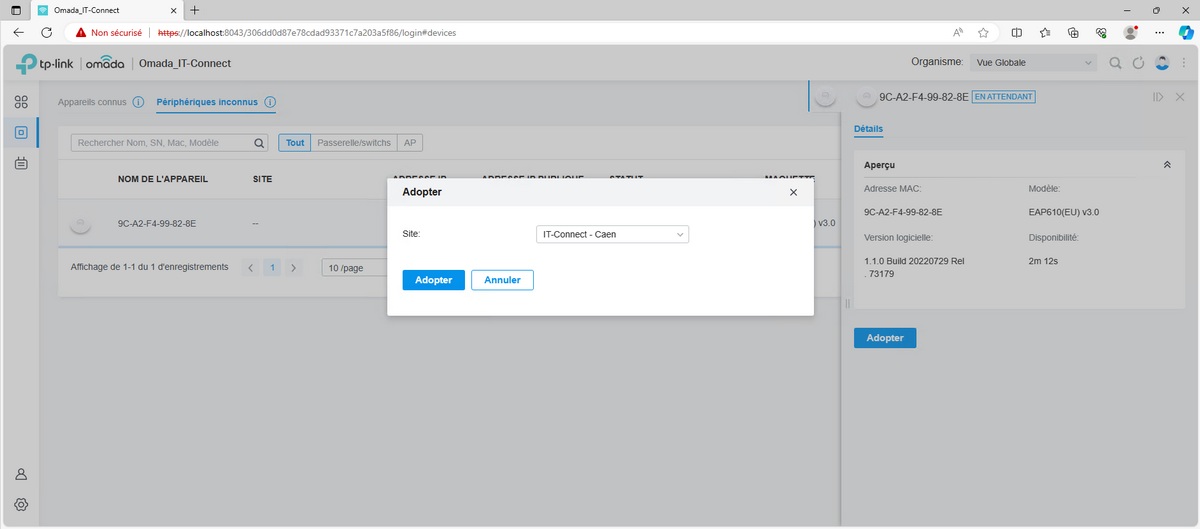

Quelques secondes plus tard, le routeur apparaît sur l'interface du contrôleur Omada : il est en attente d'adoption, ou d'enrollment si vous préférez. Nous allons l'adopter pour qu'il soit géré par notre contrôleur Omada.

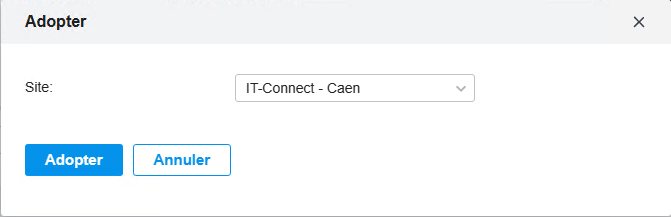

Au moment de faire l'enrollment du routeur, nous devons l'affecter à un site. Ceci permettra de l'attribuer au bon site en fonction de son emplacement physique.

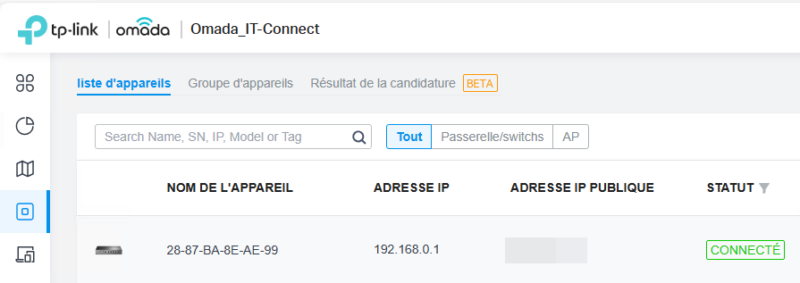

La phase de provisionnement signifie que l'appareil va passer en mode "gestion" : il sera administrable à distance via le contrôleur Omada. S'il y a des paramètres de configuration à appliquer, il va les appliquer également.

Le routeur est prêt. Nous pouvons l'envoyer chez notre client pour qu'il soit connecté au réseau.

Quelques jours plus tard, le routeur est connecté au réseau du client. Il est bien visible dans l'interface Omada.

C. La magie de l'option 138 du DHCP

Maintenant, nous devons faire en sorte que tous les autres équipements Omada connectés au réseau remontent automatiquement sur notre contrôleur. Pour cela, nous allons utiliser une option DHCP ! En effet, l'option n°138 prise en charge par le protocole DHCP sert à déclarer l'adresse IP d'un contrôleur, elle va donc nous être utile pour déclarer l'adresse IP de notre contrôleur Omada.

Dans cet exemple, nous allons configurer le serveur DHCP du routeur Omada pour qu'il distribue cette option avec la bonne valeur. S'il y aurait déjà un serveur DHCP en place, sur Windows Server par exemple, prenant en charge l'option 138 DHCP, nous pourrions l'utiliser.

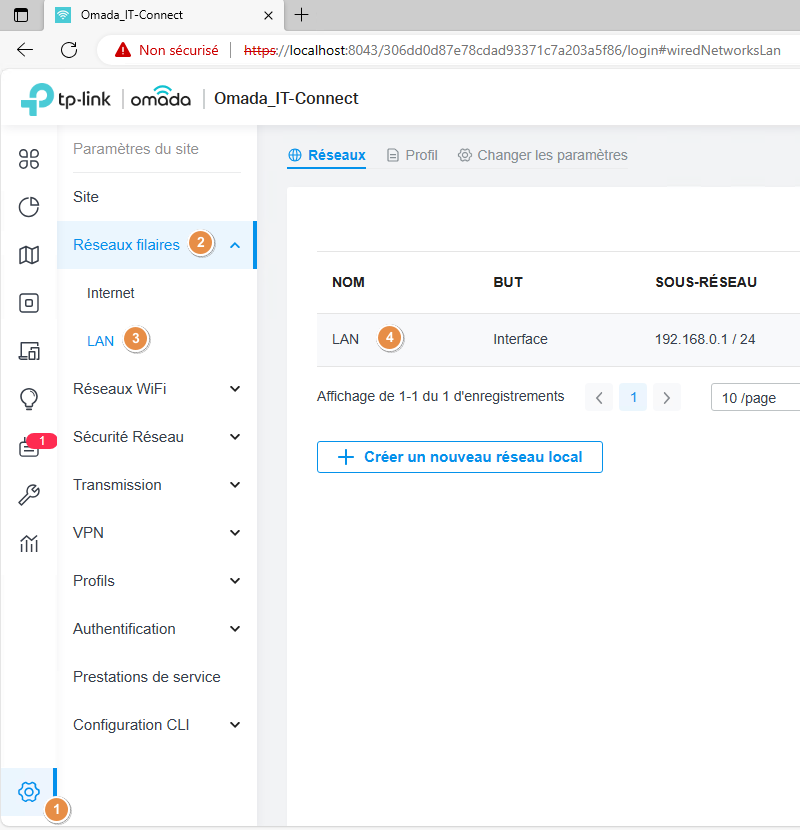

La configuration de cette option s'effectue à partir de l'interface Omada. Voici comment effectuer cette configuration :

1 - Accédez à la section des paramètres

2 - Cliquez sur "Réseaux filaires"

3 - Cliquez sur "LAN"

4 - Editez l'interface "LAN" (un bouton est disponible tout à droite)

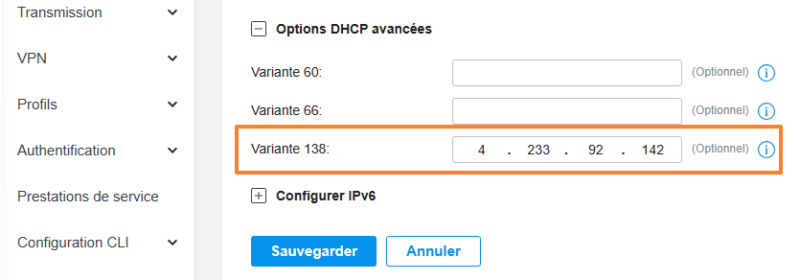

Ensuite, vous n'avez plus qu'à descendre dans la page afin de cliquer sur "Options DHCP avancées". Ici, il y a l'option DHCP 138 : il suffit d'indiquer l'adresse IP du contrôleur Omada. Voici un exemple :

Sauvegardez... La nouvelle configuration va être déployée sur le routeur.

Grâce à cette configuration, les points d'accès Wi-Fi Omada connectés au réseau vont remonter tout seuls comme des grands sur le contrôleur Omada. Ainsi, il ne restera plus qu'à faire l'adoption et l'association à un site. Ensuite, le point d'accès Wi-Fi va récupérer sa configuration, notamment le SSID Wi-Fi à diffuser.

Voilà, sur ce site, nous pouvons déployer très facilement de nouveaux équipements réseau !

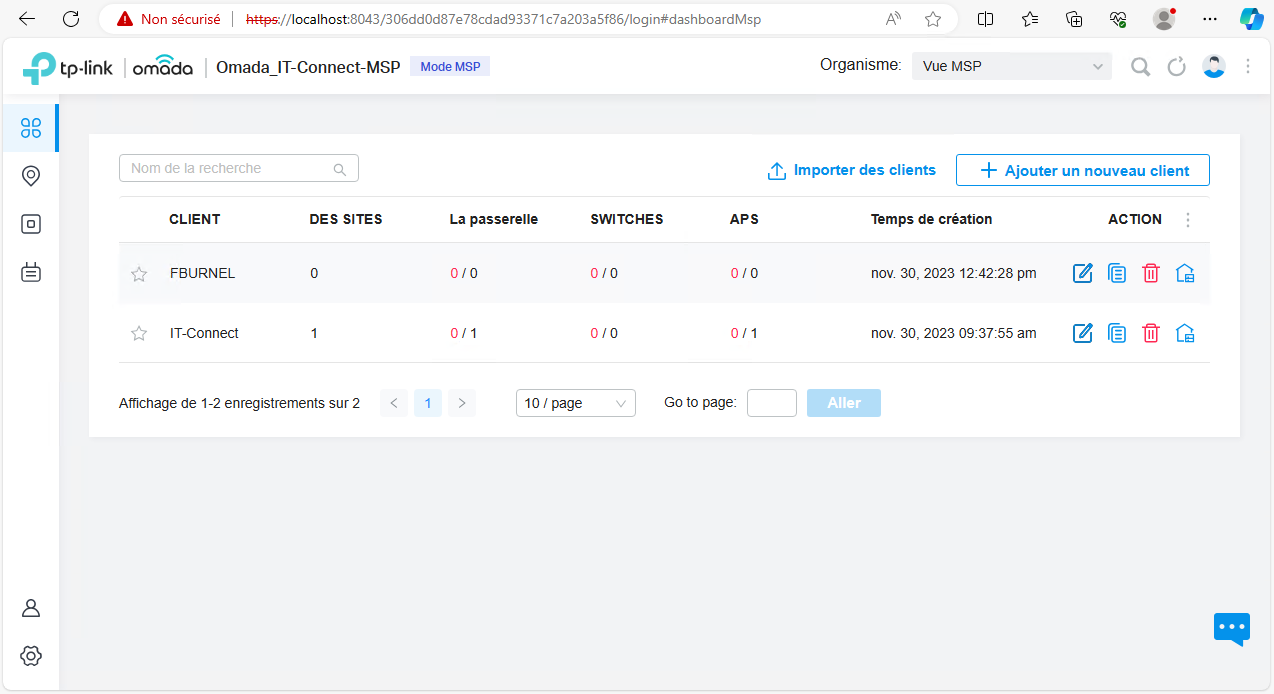

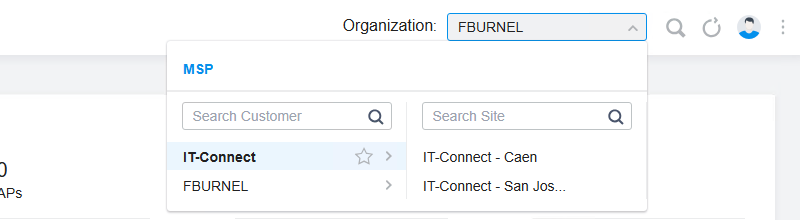

D. Le mode MSP

Le contrôleur Omada dispose d'un mode MSP (Manage Service Provider) qui va nous permettre de créer et gérer plusieurs tenants (organisation) et dans chaque tenant plusieurs clients (ou sites) sur un même contrôleur. En tant que prestataire de services ou opérateur, vous pouvez avoir un contrôleur Omada unique qui sera mutualisé entre plusieurs clients. Bien entendu, chaque tenant (organisation) et chaque client sont cloisonnés dans des environnements différents.

Pour chaque tenant (organisation), vous pouvez créer une multitude de sites, et là encore, nous pouvons déléguer les droits par site. Chaque site aura un ou plusieurs équipements réseau.

Au quotidien, vous pouvez effectuer l'administration de l'ensemble des réseaux de vos clients grâce à une interface unique, simplement en choisissant le client dans la liste.

Grâce au système de tenants et au contrôle d'accès basés sur les rôles (RBAC), vous pouvez créer des comptes utilisateurs pour déléguer l'accès à un utilisateur afin qu'il puisse gérer ses équipements. Ainsi, chaque client pourra administrer ses équipements, ou simplement lire les informations, en fonction des autorisations qui lui sont attribuées.

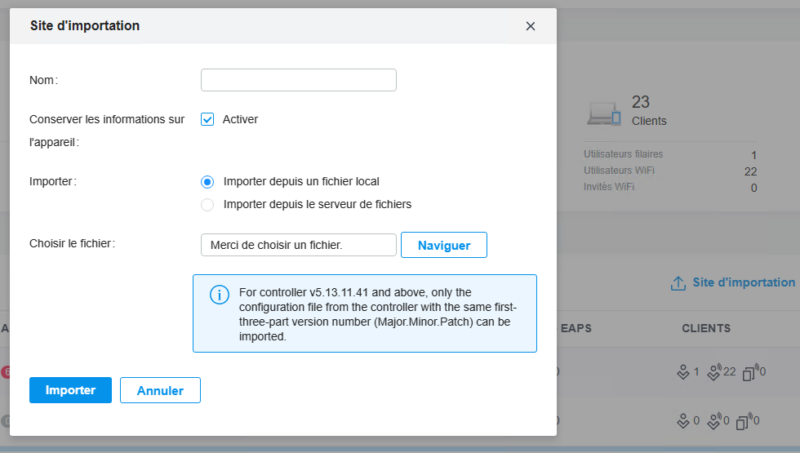

E. Les modèles de configuration de site

Pour aller encore plus loin dans l'industrialisation de vos déploiements réseau, vous pouvez utiliser la fonctionnalité d'importation de sites.

Ceci vous permet de déployer un site à partir d'un profil de configuration existant, qui se présente comme un modèle (ou une configuration master, si vous préférez). Ainsi, vous pouvez vous créer une collection de configuration : une configuration pour les hôtels, une configuration pour les EHPAD, une configuration pour les PME, etc... En fonction de votre typologie client. Ce sera un gain de temps et d'efficacité supplémentaire au moment de devoir déployer un nouveau site ! De plus, ceci vous permet d'homogénéiser vos configurations.

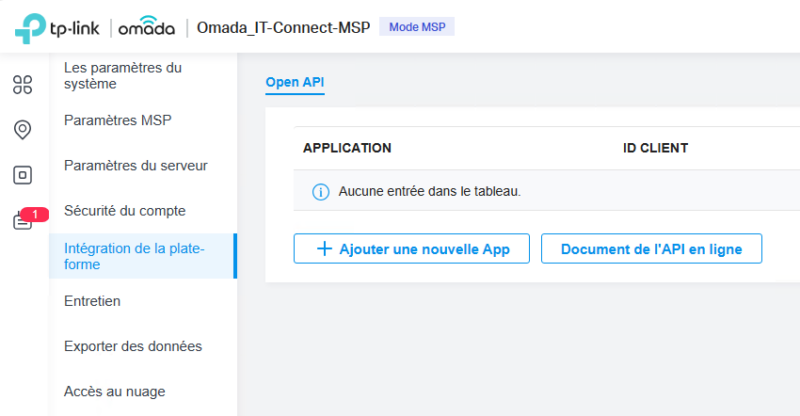

F. Intégration avec des applications tierces - Open API

Omada intègre Open API, c'est-à-dire une API ouverte (et bien documentée) qui va permettre de créer des interactions entre Omada et des applications tierces. Autrement dit, ceci permettrait d'interagir avec Omada sans utiliser l'interface d'Omada, mais l'interface d'une autre application. Par exemple, ceci pourrait être un espace client sur le site Internet de votre entreprise qui sert à remonter des informations sur l'état de vos périphériques, de votre connexion Internet, etc...

Finalement, grâce à l'ensemble des fonctionnalités évoquées dans cette grande partie de l'article, vous en savez plus sur le déploiement d'un réseau en mode zero touch grâce à la solution TP-Link Omada.

III. Les fonctionnalités de sécurité de TP-Link Omada

Dans cette seconde grande partie de l'article, nous allons évoquer les fonctionnalités de sécurité de TP-Link Omada.

A. Filtrage des flux

Omada intègre plusieurs fonctionnalités pour nous permettre de filtrer les flux, avec notamment la mise en place d'ACL au niveau du routeur, des switchs ou des points d'accès Wi-Fi. À cela s'ajoutent deux autres fonctionnalités : le filtrage par adresse MAC et le filtrage d'URL. D'ailleurs, le filtrage d'URL est une fonctionnalité très intéressante, mais trop limitée pour le moment : il n'y a pas de filtrage par catégorie ou de listes noires prédéfinies. Toutefois, nous pouvons bloquer certains mots clés.

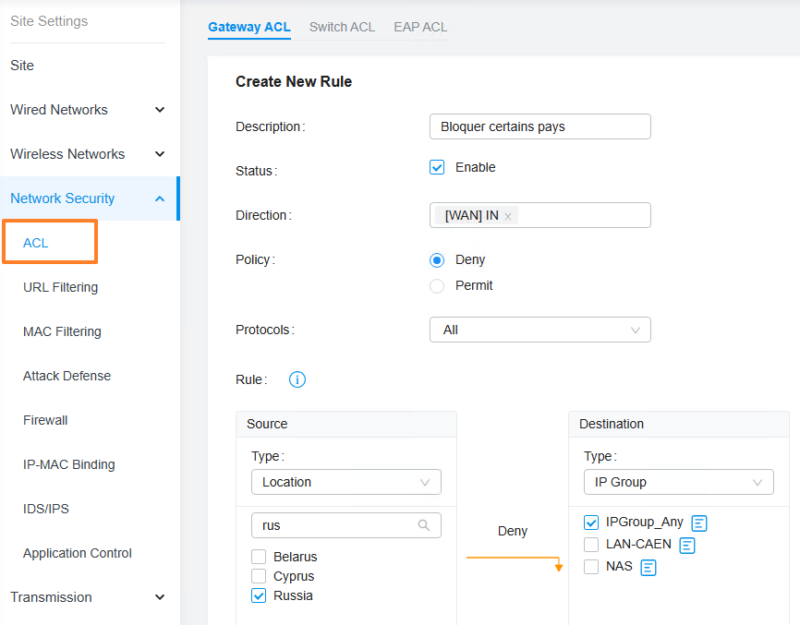

Dans l'exemple ci-dessous, nous préparons une ACL à destination de notre routeur pour bloquer tous les flux en provenance de certains pays tels que la Russie et la Chine. C'est un moyen d'éviter certaines tentatives d'attaques, même si c'est facilement contournable (avec un VPN afin d'avoir une adresse IP dans un autre pays, par exemple).

B. Filtrage avec la fonction DNS Proxy

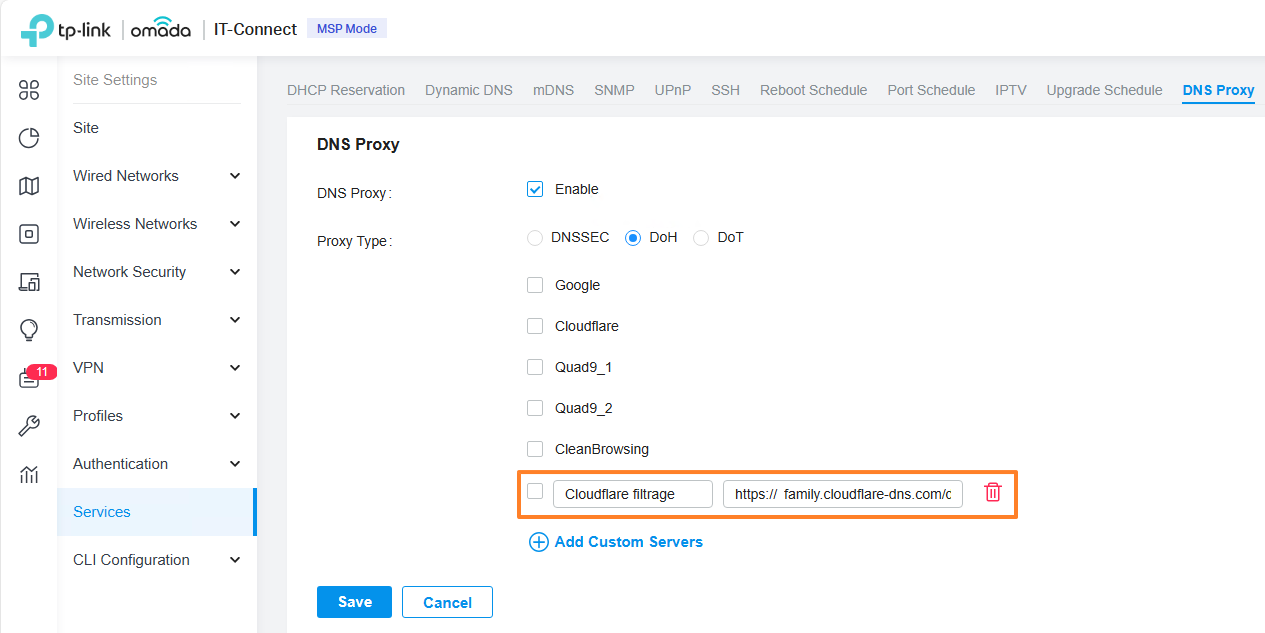

La fonction "DNS Proxy" proposée par Omada va permettre de s'appuyer sur un DNS externe pour filtrer et sécuriser la connexion Internet. Ici, nous avons l'opportunité d'utiliser plusieurs types de proxy DNS, notamment via le protocole DoH (DNS-over-HTTPS) dont l'objectif est de protéger les flux DNS grâce à une connexion HTTPS (chiffrée).

Plusieurs fournisseurs sont pris en charge nativement, et nous pouvons utiliser un proxy DNS personnalisé. Dans cet exemple, nous utilisons l'adresse "https://family.cloudflare-dns.com/dns-query" qui permet de bénéficier d'une protection contre les menaces mais également du filtrage pour bloquer le contenu pour adulte (tous les sites pornographiques seront bloqués et "éliminés" des résultats de recherche).

Cette fonctionnalité se déploie en quelques clics et s'avère très intéressante pour protéger les utilisateurs lorsqu'ils naviguent sur Internet. Cette couche de sécurité vient s'ajouter à toutes les autres que nous allons découvrir dans cet article.

C. Bloquer les attaques DDoS

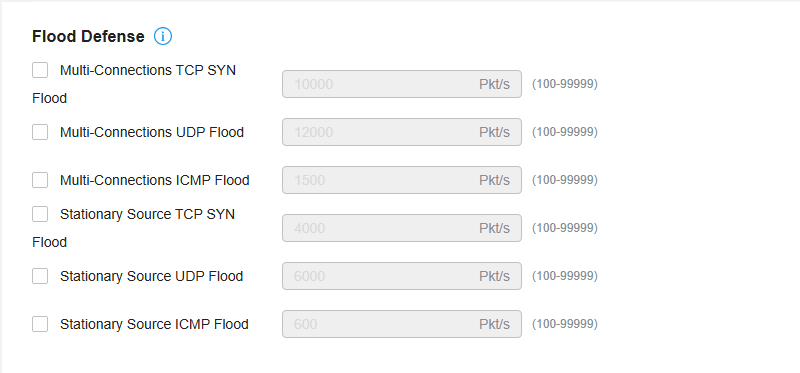

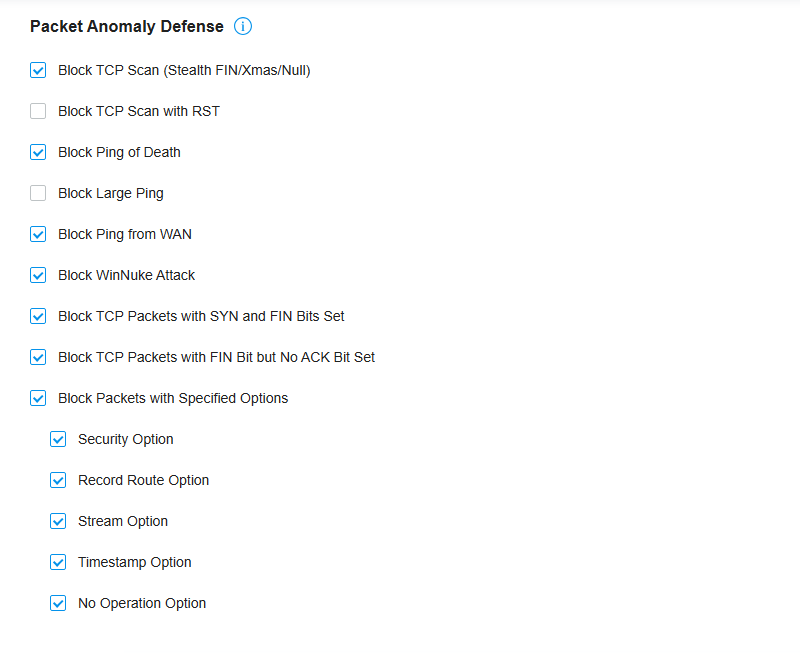

Omada intègre un ensemble de fonctionnalités pour détecter et bloquer les paquets malveillants, dont certains sont utilisées dans le cadre d'attaque DDoS / DoS (déni de service). Le "Ping of death" et l'ICMP Flood, sont des exemplee.

D. Détection et prévention des intrusions (IDS / IPS)

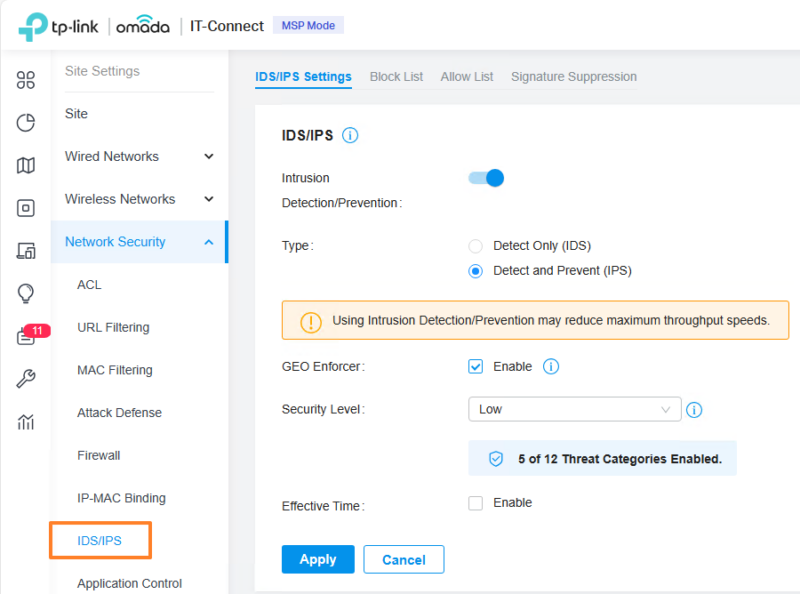

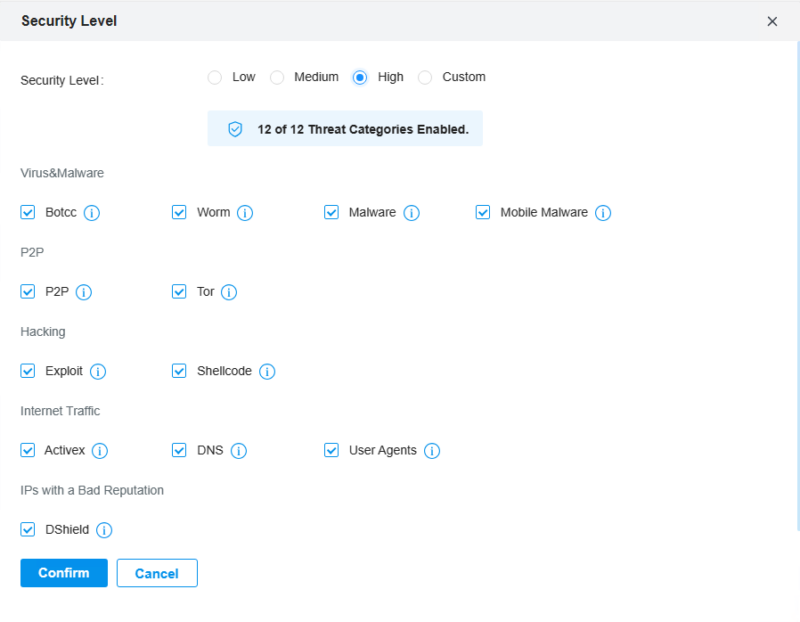

La passerelle Omada présente sur site peut également détecter et bloquer certaines attaques et menaces puisqu'il est possible d'activer la détection d'intrusion. Autrement dit, il y a des fonctions d'IDS et IPS disponibles.

La configuration de l'IDS/IPS est entièrement personnalisable. Nous pouvons activer ou désactiver certaines fonctionnalités de détection, mais également créer des règles pour gérer des exceptions. Par exemple, et c'est important de le préciser, Omada pourra vous aider à détecter et bloquer les virus et malwares via l'analyse des flux.

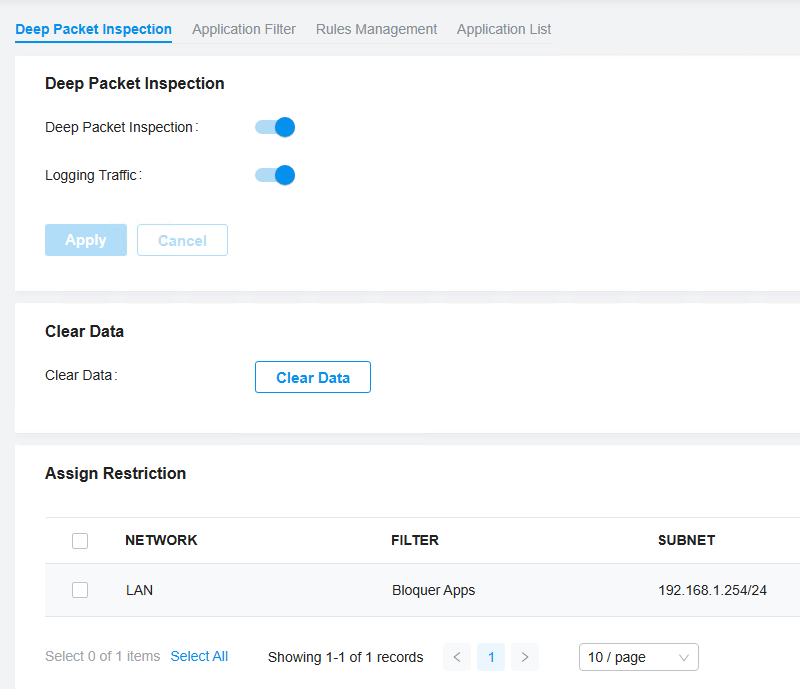

E. Deep Packet Inspection : bloquer des applications

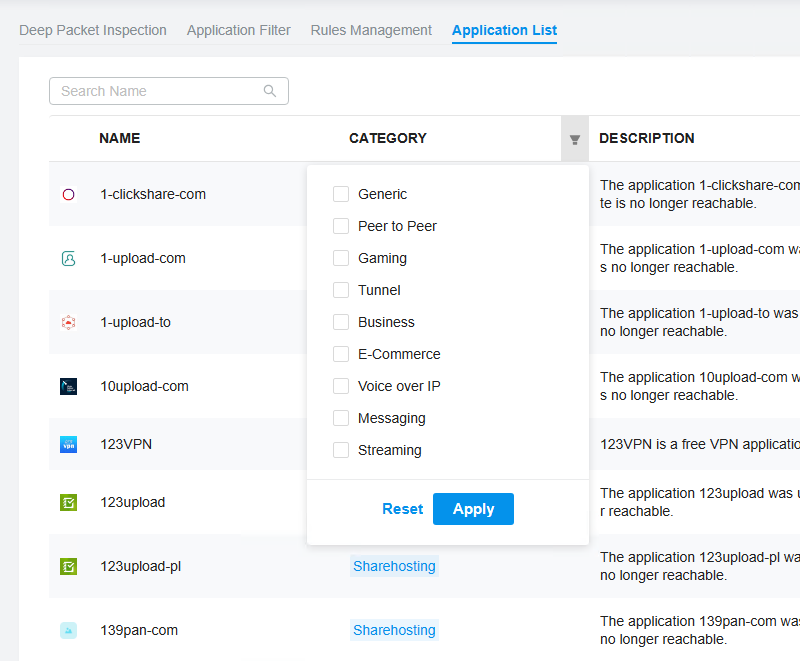

La section "Application Control" de l'interface Omada cache la fonctionnalité Deep Packet Inspection (DPI) qui va nous permettre de réaliser du blocage d'applications et de services grâce à l'identification de plus de 2 100 signatures applicatives dans les flux réseau. Au même titre que les autres fonctionnalités de sécurité, celle-ci est également gratuite et sans coût supplémentaire (aucune licence, aucun abonnement).

Vous pourrez bloquer ou limiter les applications pour certains sous-réseaux, à certains moments de la journée ou de la semaine grâce à la création de règles basées sur des plages horaires.

La liste des applications est consultable dans l'onglet "Application List", et nous pouvons faire une recherche ou effectuer un filtre par catégorie. Nous retrouvons de nombreuses applications, parmi les plus populaires : Microsoft Teams, Zoom, Discord, Facebook, YouTube, BitTorrent, AnyDesk, TeamViewer, LogMeIn, Amazon Alexa, etc... C'est très varié.

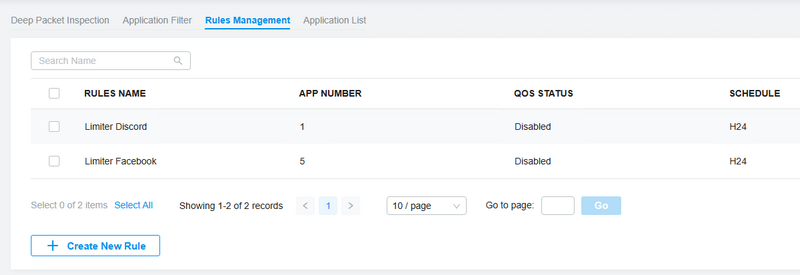

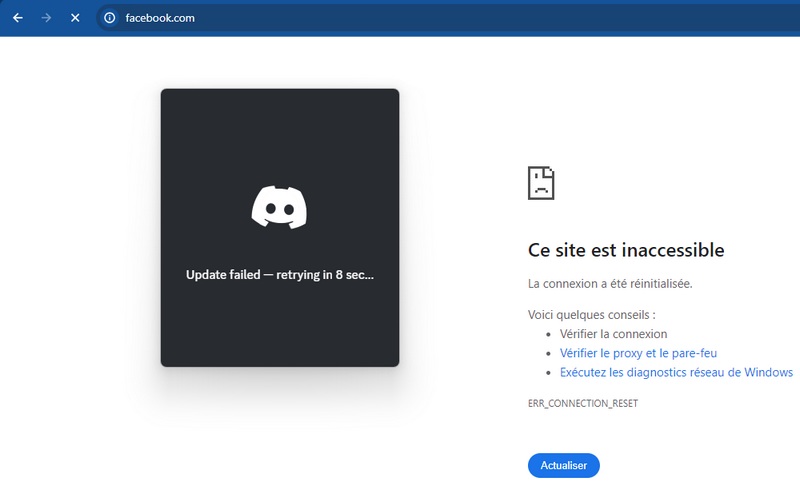

Nous pouvons faire un essai en bloquant Discord et Facebook 24h/24 et 7J/7. Il est important de noter que la planification indique les périodes de restriction.

Après la création de la règle, celle-ci est déployée sur l'équipement Omada présent sur site. Quelques secondes plus tard, Facebook et Discord deviennent inaccessibles pour toutes les machines du réseau.

Au-delà de permettre le blocage et la restriction d'applications et services, le DPI va également générer des journaux. Ceci vous permettra d'identifier les applications les plus utilisées sur votre réseau. S'il s'agit d'une application indésirable et gourmande en bande passante, il ne vous restera plus qu'à créer une règle pour restreindre l'application (il y a également la possibilité d'associer de la QoS).

F. Serveur VPN : OpenVPN, WireGuard, etc.

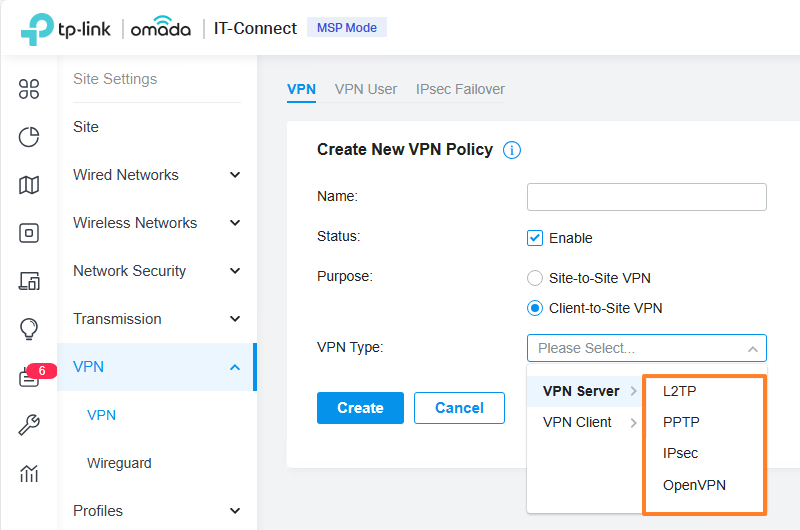

La fonction "VPN" d'Omada est très complète puisque l'on peut utiliser un routeur en tant que client VPN, mais aussi, et surtout, en tant que serveur VPN. Lors de la mise en place d'un serveur VPN, nous avons le choix entre plusieurs protocoles : L2TP, PPTP, IPsec et OpenVPN. Ceci rend la fonction de serveur VPN adaptée à de nombreux scénarios et usage, car ce sont les protocoles les plus populaires.

Par ailleurs, nous avons la possibilité de déployer un VPN à l'aide de WireGuard ! Bien qu'elle soit relativement récente puisque sa première version stable date de mars 2020, sachez que WireGuard est une solution prometteuse et plus performante qu'OpenVPN et consort. En comparaison de solutions comme OpenVPN et IPSec, WireGuard se veut plus simple dans son fonctionnement.

WireGuard présente la particularité de fonctionner selon le modèle peer-to-peer et non "client-serveur", avec une authentification basée sur un échange de clés, sur le même principe que le protocole SSH avec les clés privées/publiques. Pour assurer la sécurité des communications, notamment le chiffrement, plusieurs algorithmes sont utilisés par WireGuard : chiffrement symétrique avec ChaCha20, authentification des messages avec Poly1305, ainsi que d'autres comme Curve25519, BLAKE2 et SipHash24.

Ainsi, le routeur TP-Link Omada jouera le rôle de peer lorsqu'il s'agit d'établir une connexion avec un autre peer (l'ordinateur portable d'un utilisateur nomade, par exemple).

D'ailleurs, nous allons voir comment configurer un VPN WireGuard sur Omada !

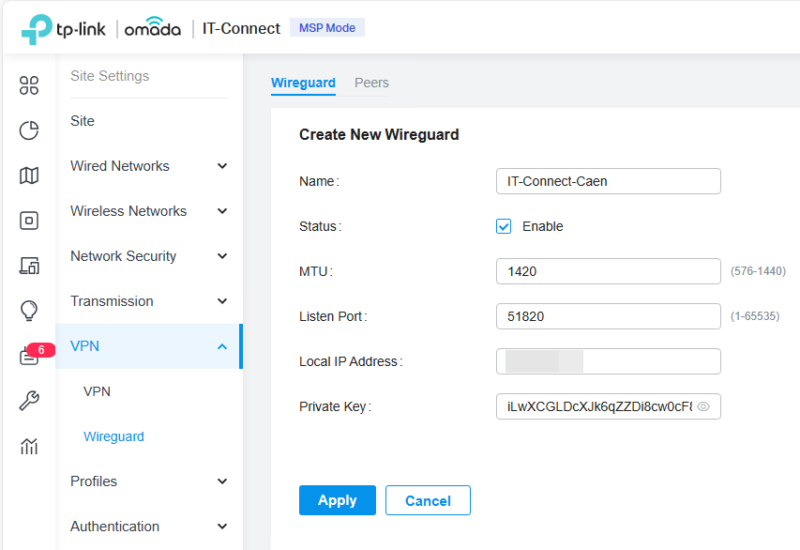

La première étape consiste à créer un nouveau tunnel VPN WireGuard via "VPN", "WireGuard" puis "Create New WireGuard". Ici, nous devons donner un nom à ce profil, par exemple le nom du site et indiquer l'adresse IP publique du routeur. La clé privée est générée automatiquement et nous n'aurons pas besoin de la communiquer. Éventuellement, nous pouvons utiliser un port personnalisé à la place du port 51820/UDP qui est le port par défaut.

Une fois que c'est fait, nous pouvons valider pour créer la configuration WireGuard. Il est à noter que la clé publique, que nous devrons déclarer sur les clients VPN, est bien précisée.

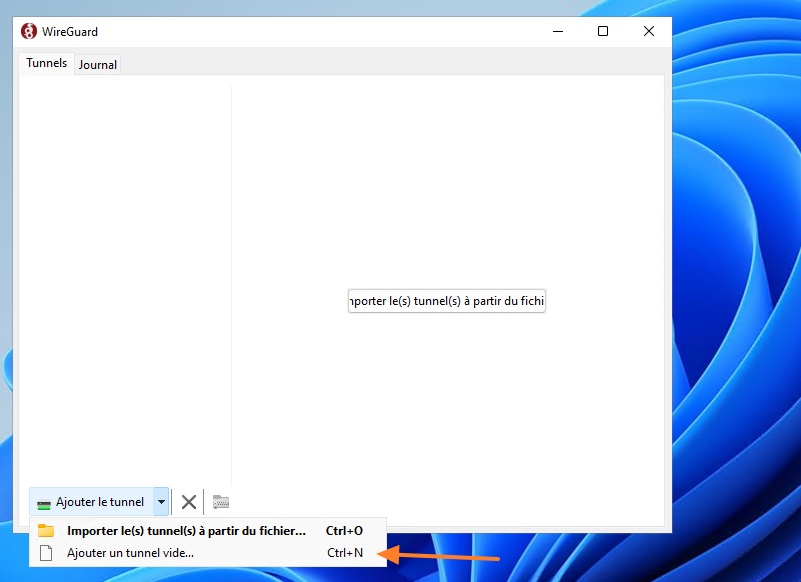

Pour la suite, nous devons basculer sur le poste de travail qui doit se connecter au VPN WireGuard. Après avoir installé l'application officielle, nous devons ajouter un nouveau tunnel vide que nous allons configurer nous-mêmes.

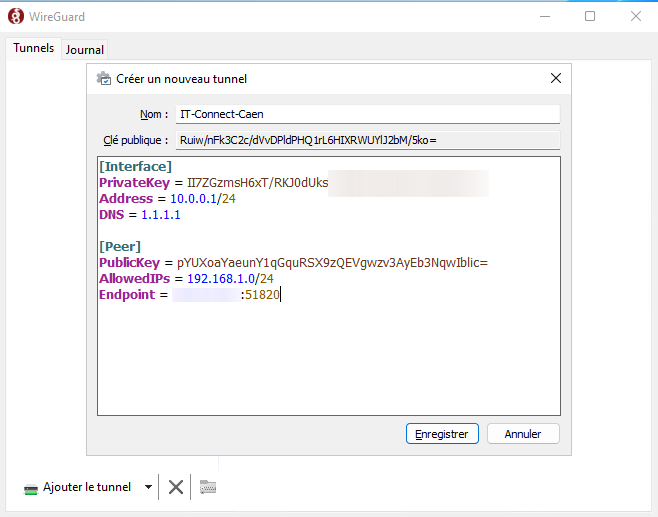

Après avoir donné un nom à ce tunnel, nous devons le configurer. Voici les options à renseigner :

- Address = 10.0.0.1/24 : il s'agit de l'adresse IP de ce client dans le tunnel WireGuard (utilisez une adresse IP par client WireGuard)

- DNS = 1.1.1.1 : le serveur DNS à utiliser sur l'interface WireGuard (surtout utile en mode full-tunnel)

- [Peer] : ce bloc sert à déclarer le peer distant, en l'occurrence notre routeur Omada

- PublicKey : la clé publique du routeur Omada, à récupérer depuis l'interface du contrôleur

- AllowedIPs = 192.168.1.0/24 : les réseaux accessibles via ce VPN, ici le LAN du site distant. Nous pourrions limiter à certaines adresses IP, ou au contraire indiquer "0.0.0.0/0" pour que tous les flux du PC passent par le VPN WireGuard

- Endpoint = <IP publique du routeur>:51820 : adresse IP publique du peer WireGuard, en l'occurrence ici notre routeur Omada

Une fois la configuration établie, copiez la clé publique car nous allons devoir la déclarer sur Omada et cliquez sur "Enregistrer".

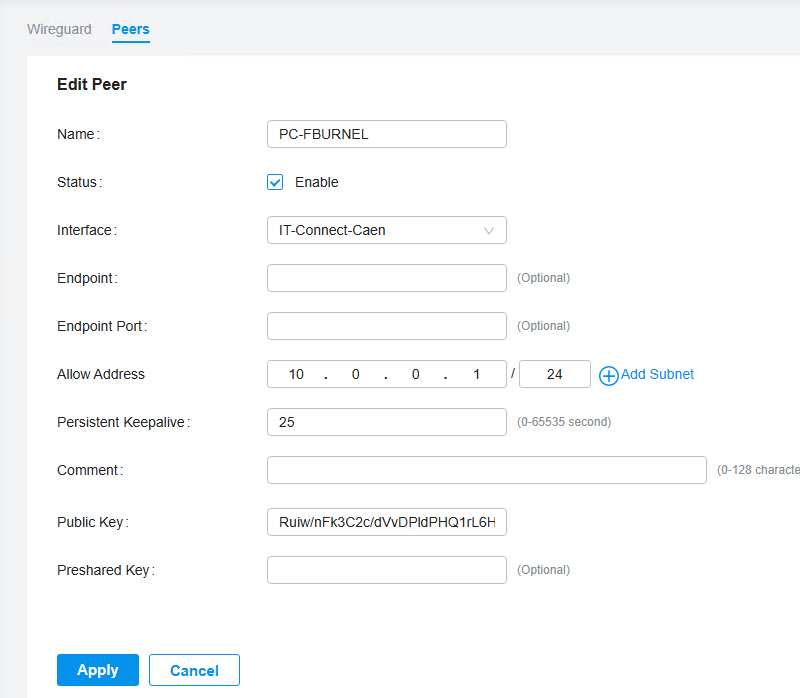

Retour sur l'interface Omada... Afin de déclarer un nouveau peer via l'onglet "Peers" et le bouton "Create New Peer". Ici, nous devons donner un nom à ce peer, par exemple le nom de l'ordinateur, choisir une interface et déclarer deux informations très importantes :

- Allow Address : l'adresse IP du peer dans le tunnel WireGuard, en reprenant la valeur indiquée côté PC client au niveau de l'option "Address = 10.0.0.1/24". Ceci implique que dans le sens "routeur vers PC", le tunnel permettra uniquement les communications avec le point de terminaison représenté par le PC.

- Public Key : la clé publique de notre peer WireGuard

Validez quand c'est fait.

Tout est prêt ! Il ne reste plus qu'à tester !

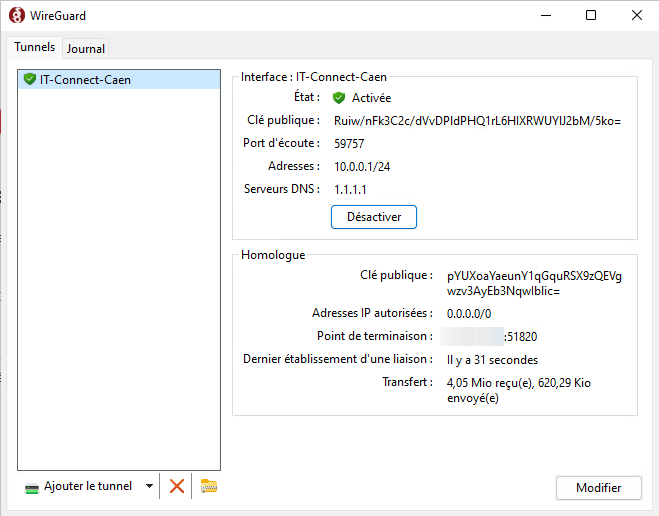

Sur le poste de travail, nous allons activer le VPN WireGuard ! Il va rapidement passer sur l'état "Activée" et nous pourrons commencer à l'utiliser. Ainsi, les machines situées sur le réseau "192.168.1.0/24" deviennent joignable au travers de ce VPN.

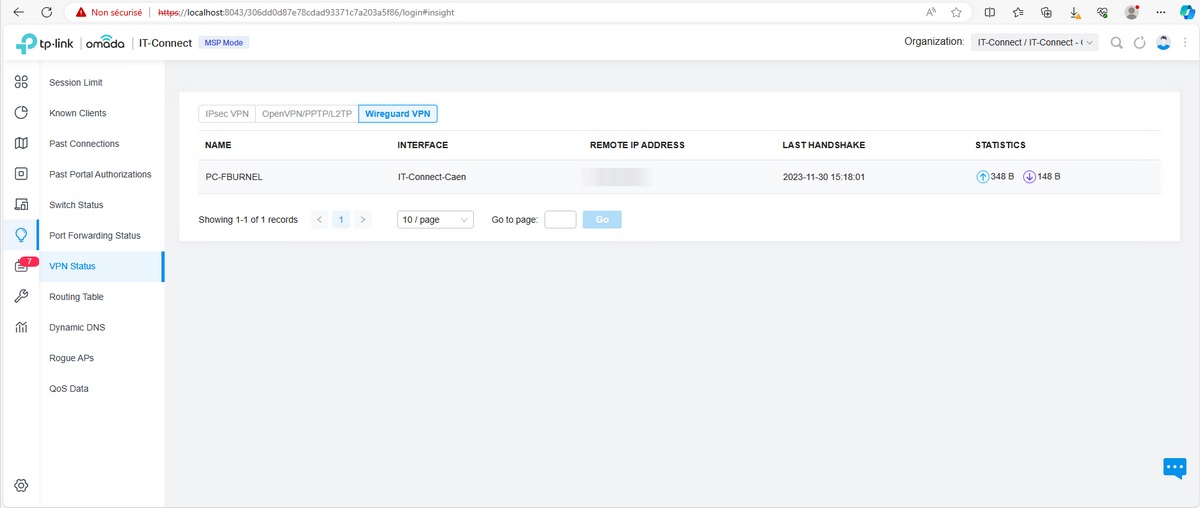

Du côté d'Omada, nous pouvons suivre les connexions VPN à cet endroit : Insights > VPN Status > WireGuard VPN. Nous pouvons voir que le peer "PC-FBURNEL" est connecté et nous avons quelques statistiques sur la quantité de données transférées.

WireGuard fonctionne très bien avec la solution Omada de TP-Link ! C'est une bonne nouvelle puisque ce protocole est nettement plus performant qu'OpenVPN. Si l'on prend l'exemple du transfert de fichiers, il y a une différence énorme (de plusieurs dizaines Mo/s).

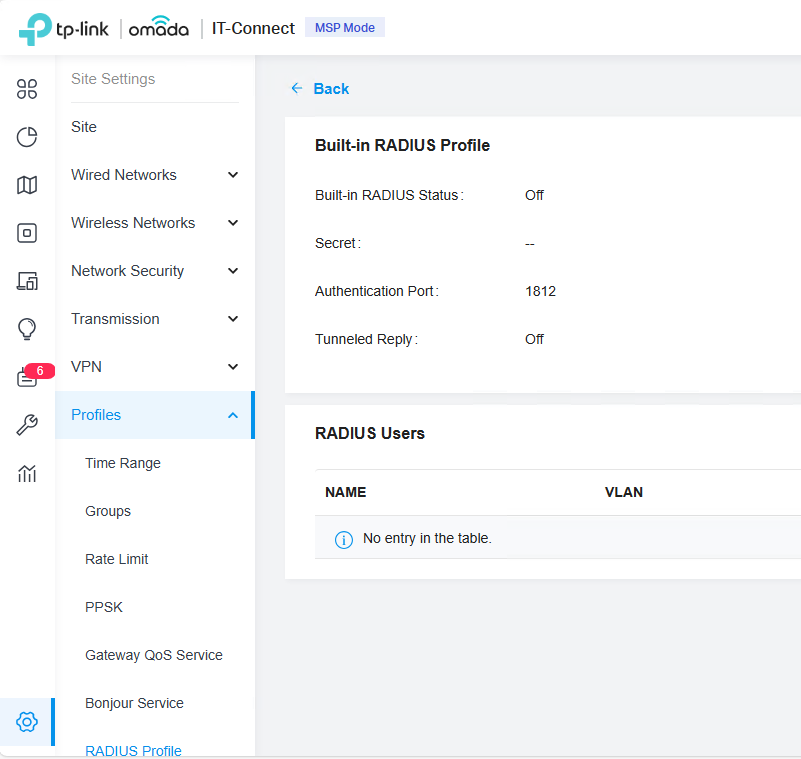

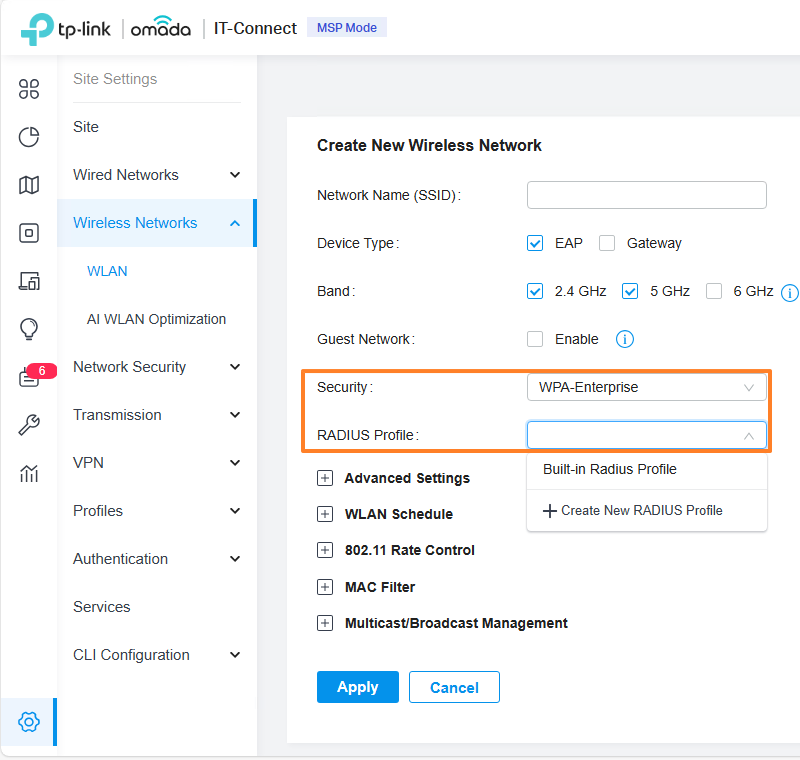

G. Serveur Radius

Omada, en l'occurrence ici, le routeur TP-Link ER7206, intègre un serveur Radius. Ceci signifie que vous pouvez utiliser ce serveur Radis dans plusieurs scénarios, notamment l'authentification 802.1X, mais également pour le déploiement d'un réseau Wi-Fi protégé par WPA3-Enterprise.

IV. Conclusion

La solution TP-Link Omada intègre toutes les fonctionnalités nécessaires pour assurer le déploiement, l'administration et la sécurisation des équipements réseau d'un ensemble de réseaux informatiques.

Grâce à votre propre plateforme Cloud et à la configuration des bonnes options, vous pouvez industrialiser le déploiement de routeurs, switchs et points d'accès Wi-Fi. Une fois les équipements déployés sur ce site, ils hériteront des paramètres de configuration et de sécurité définis sur Omada. D'ailleurs, vous avez pu découvrir ces différentes fonctionnalités visant à renforcer la sécurité de vos réseaux, que ce soit par l'intermédiaire du filtrage de paquets et des flux, mais aussi la restriction de certaines applications et services.

Pour approfondir le sujet, rendez-vous sur le site officiel de TP-Link :

Si vous avez des questions sur cette solution, n'hésitez pas à poster un commentaire sur cet article !

Cet article contient une communication commerciale.

Salut Florian, Merci pour cet article. As tu regardé la mise en place d’un WIFI invité respectant la loi d’obligations légales quant aux données liées aux utilisateurs et à leurs connexions au réseau WiFi ?. Peut-être une idée de tuto.

Merci pour ce test.

Pour le déploiement de wireguard : si je comprends bien le fonctionnement p2p oblige pour chaque poste à récupérer une clef sur le poste client pour le valider coté routeur ? Cela me semble très contraignant pour un déploiement en entreprise non ?