Microsoft Intune – Comment mettre en place Windows LAPS ?

Sommaire

I. Présentation

Dans ce guide, nous allons vous montrer comment vous pouvez augmenter le niveau de sécurité des postes de travail Windows de vos collaborateurs, en mettant en place Windows LAPS.

Nous vous avons déjà présenté LAPS il y a quelque temps avec sa mise en œuvre dans un environnement Active Directory, à l'aide d'une GPO. Désormais, nous allons maintenant mettre en place la solution Windows LAPS via Intune pour des machines inscrites dans Microsoft Entra ID.

Il n’est pas nécessaire de disposer d’une licence spécifique pour utiliser LAPS. Néanmoins, il faut que le device (appareil) soit enrôlé sur Intune. Pour cela, il vous faudra la licence adéquate, telle que Microsoft 365 E3 ou Microsoft 365 Business Premium…

Voici quelques liens utiles :

- Windows LAPS avec l’Active Directory : configuration étape par étape

- Comment débuter avec Intune ?

- Comment inscrire des appareils dans Entra ID ?

II. Activation de Windows LAPS dans Entra

Si vous n’avez pas encore activé LAPS sur Azure, vous devez l’activer afin de pouvoir utiliser cette fonctionnalité.

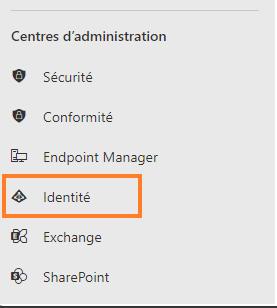

Pour cela, rendez-vous sur le portail d’administration d’Office 365 puis cliquez sur « Identité » pour accéder au centre d'administration Microsoft Entra.

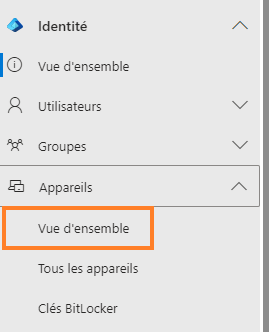

Une fois redirigé sur le portail Entra, cliquez sur « Appareils » puis sur « Vue d’ensemble ».

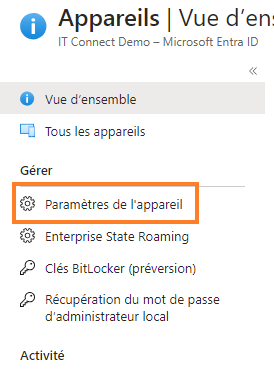

Cliquez ensuite sur « Paramètres de l’appareil ».

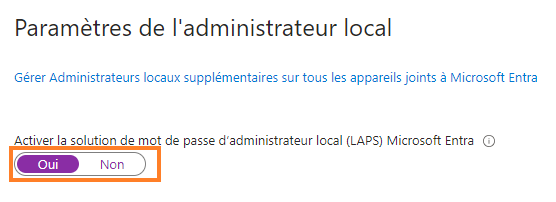

Dans le panneau de droite qui s’affiche, dans la section « Paramètres de l’administrateur local », cliquez sur « Oui » pour activer le paramètre nommé "Activer la solution de mot de passe d'administrateur local (LAPS) Microsoft Entra".

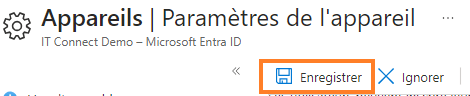

Puis, cliquez sur « Enregistrer ».

Vous avez maintenant la possibilité de mettre en place LAPS sur votre tenant Microsoft 365.

III. Création des stratégies Intune pour LAPS

Maintenant que vous avez activé LAPS, vous devez mettre en place des stratégies.

Si vous souhaitez réutiliser un compte local déjà existant sur les machines, vous pouvez passer directement à l'étape "B. Création de la stratégie LAPS".

A. La gestion du compte Administrateur local

Chaque machine Windows intègre un compte administrateur local nommé "Administrateur" sur une installation française, ou "Administrator" sur une installation anglaise. Bien que le nom puisse être différent en fonction de la langue du système d'exploitation, et qu'il est même possible de le personnaliser, sachez que ce compte que l'on appelle "Administrateur Builtin" ne doit pas forcément être celui que l'on va gérer avec Windows LAPS.

Il y a plusieurs scénarios possibles, et nous vous en proposons deux qui font référence à des tutoriels mis en ligne récemment :

- Utiliser (activer) le compte Administrateur intégré, le renommer et le gérer via Windows LAPS

- Créer un nouveau compte Administrateur local, le gérer via Windows LAPS et désactiver le compte Administrateur intégré

Au final, Le compte administrateur aura le même nom sur l'ensemble de vos appareils et son mot de passe sera géré par Windows LAPS : la sécurité de nos appareils sera uniformisée.

B. Création de la stratégie LAPS

Maintenant que nous avons mis en place la création du compte local, nous devons créer la stratégie permettant le renouvellement du mot de passe. Grace à cette stratégie, vous allez pouvoir définir les critères du mot de passe, tel que sa longueur, sa fréquence de renouvellement…

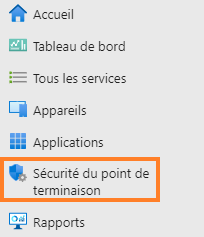

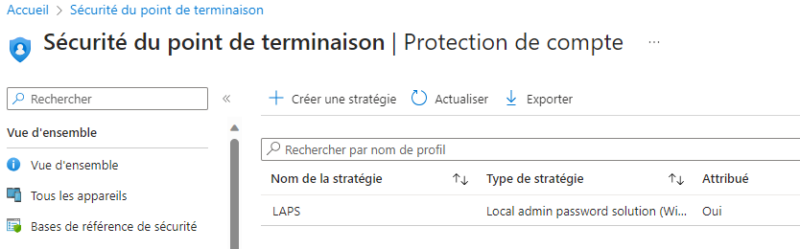

Pour commencer, cliquez sur « Sécurité du point de terminaison ».

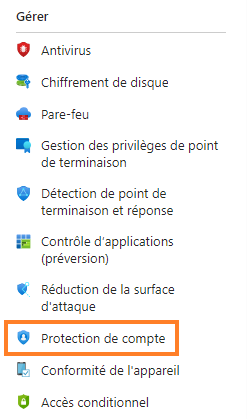

Cliquez ensuite sur « Protection de compte ».

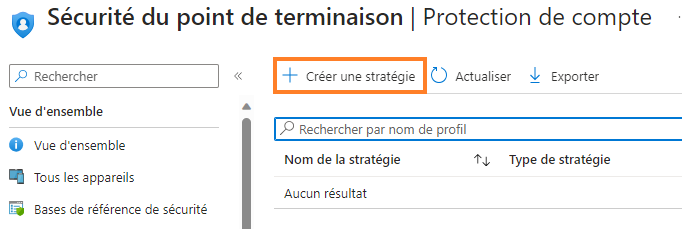

Maintenant, cliquez sur « Créer une stratégie ».

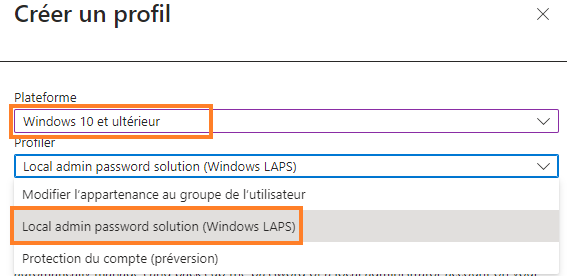

Sur le panneau qui s’affiche à droite, sélectionnez « Windows 10 et ultérieur », puis « Local admin password solution (Windows LAPS) ».

Terminez en cliquant sur « Créer ».

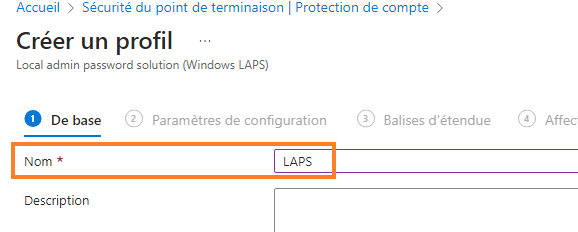

Donnez lui un nom, celui de votre choix (ça n’a pas d’importance). Ici, ce sera tout simplement « LAPS ».

Cliquez ensuite sur « Suivant ».

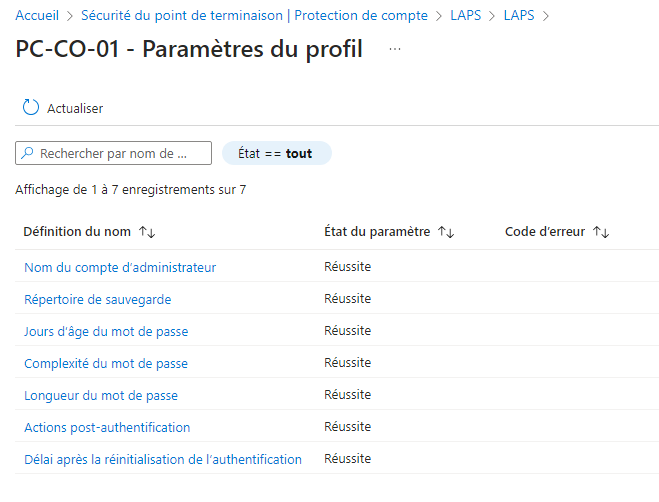

Maintenant, vous devez configurer les paramètres que vous souhaitez appliquer pour le mot de passe de ce compte.

Le premier champ, vous permettra de définir où vous souhaitez que le mot de passe soit sauvegardé. Cela peut être désactivé, dans AzureAD, ou dans votre Active Directory local dans le cas d’une hybridation.

Le deuxième, c’est le nom du compte. Typiquement, celui que nous avons créé dans l’étape d’avant, ou si vous aviez déjà un compte local, ce sera ce dernier.

Le troisième et le quatrième, vous permettent de définir la complexité du mot de passe, ainsi que sa longueur.

Les cinquième et sixième, vous permettent de définir une action à effectuer après l’authentification, ainsi qu’un délai d’attente avant l’exécution de la commande du paramètre précédent.

Dans cet exemple, nous allons définir les paramètres suivants :

- Répertoire de sauvegarde : Enregistrement du mot de passe dans Azure AD

- Jours d'âge du mot de passe : 30 jours, pour un renouvellement tous les 30 jours

- Nom du compte d'administrateur : « itconnectadmin »

- Complexité du mot de passe : choisissez la complexité la plus élevée

- Longueur du mot de passe : 14 caractères

- Actions post-authentification : Réinitialiser le mot de passe après utilisation et déconnecter le compte

- Délai après la réinitialisation de l'authentification : le faire après 1 heure

Cliquez ensuite sur « Suivant ».

Vous pouvez passer l’étape numéro 3, car nous n’utiliserons pas de balises.

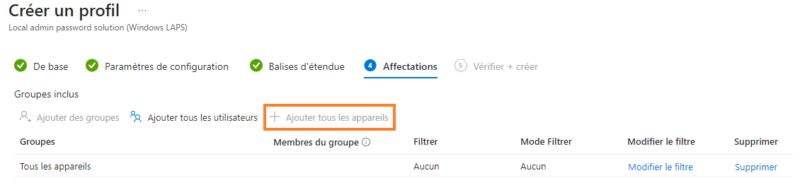

Sur la quatrième étape, vous allez devoir définir la portée de votre stratégie. Vous pouvez mettre en place un petit groupe d’ordinateurs dans une premier temps, ou définir différentes stratégies selon différents groupes d’ordinateurs, en fonction de la criticité du poste par exemple.

Ici, nous allons faire simple : ce sera « Tous les appareils ».

Cliquez ensuite sur « Suivant ».

Révisez la stratégie que vous avez configurée, puis, si elle vous convient, cliquez sur « Créer ».

Votre stratégie apparait à présent dans la liste des stratégies mises en place.

IV. Vérification de l’application

A présent que nous avons configuré les stratégie de mise en place du compte sur les postes, et de configuration de la stratégie de mot de passe, nous pouvons vérifier l’application de ses paramètres. Patientez une petite heure (et jusqu’à 8), pour voir la stratégie remonter.

A. Côté Intune

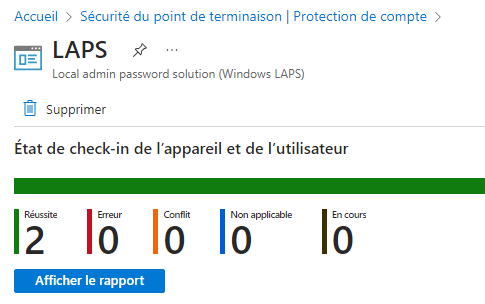

Depuis l’écran précédent, cliquez sur la stratégie que vous venez de créer. Ici, « LAPS ».

Vous obtenez un écran avec l’état d’application de la stratégie. Si tout s’est bien déroulez, vous obtenez l’écran suivant :

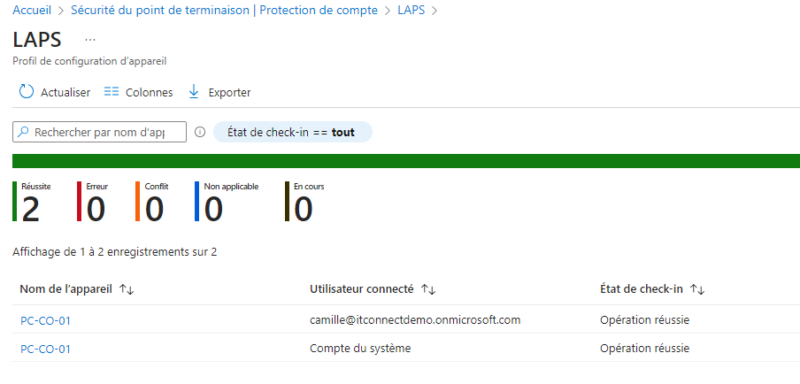

Si vous cliquez sur « Afficher le rapport », vous obtiendrez le détail des opérations effectuées, avec leur résultat. Dans le cas où tout fonctionne correctement, vous avez un résultat de ce genre :

Là encore, vous pouvez cliquer sur le nom d’un des ordinateurs (ici « PC-CO-01 »), pour obtenir une liste encore plus détaillée de ce qui a été effectuée. Cette liste ressemble à cela :

B. Côté ordinateur

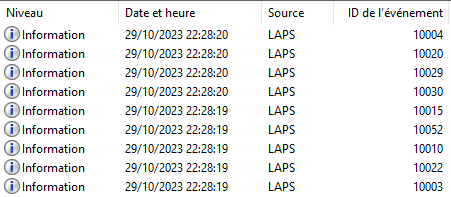

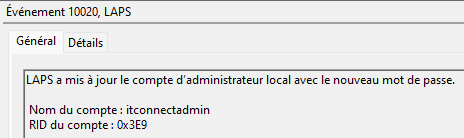

Côté ordinateur, vous pouvez vérifier l’application de plusieurs manières. Tout d’abord, du côté de l’observateur d’événements. Pour cela, les ID 10003, 10022, 10010, 10052, 10015, 10030, 10029, 10020, 10004, sont ceux qui vous informent de l’application de la stratégie.

Ces événement reprennent l’ensemble des paramètres que vous avez configurés dans la stratégie (ce sont les ID 10022 et 10010), ainsi que l’étape actuelle du traitement (ID 10003 pour le démarrage, ID 10052 pour le traitement en arrière-plan et ID 10004 pour la fin du traitement).

Les ID qui vont être le plus intéressant pour vérifier l’application de la stratégie sont les suivants :

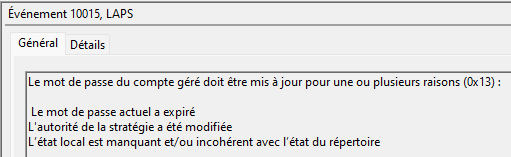

- L’ID 10015 : il vous informe de l’action qu’il va mener sur le compte concerné et pourquoi

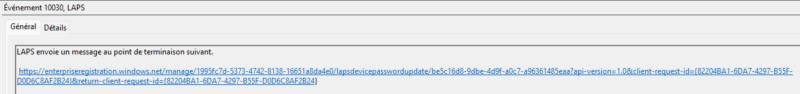

- L’ID 10030 : il suit l’ID 10015, et concerne le message envoyé à Azure AD après la mise à jour du mot de passe, pour remonter le mot de passe et l’état de succès de l’application

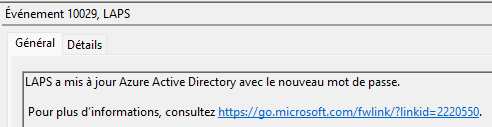

- L'ID 10029 : consécutif au 10030, il vous indique qu’AzureAD a correctement été mis à jour avec le nouveau mot de passe

- L’ID 10020 : il reprend l’information du compte qui a été mis à jour

Avec tous ces événements, vous pouvez vous assurer que votre stratégie a été correctement appliquée.

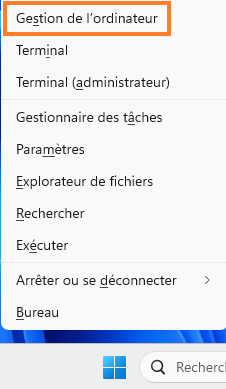

Vous pouvez également vérifier depuis la MMC que votre compte a bien été créé. Pour cela, faites un clic droit sur l’icone du menu démarrer, puis cliquez sur « Gestion de l’ordinateur ».

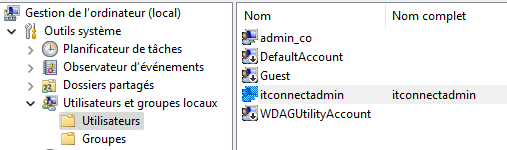

Déroulez ensuite sur « Utilisateurs et groupes locaux » dans le panneau de gauche, puis cliquez sur « Utilisateurs ». Si vous avez créé un compte spécifiquement, vous pourrez voir que le compte a bien été créé.

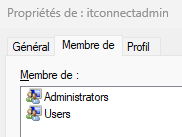

On peut également vérifier dans les détails du compte, qu’il a bien été ajouté au groupe « Administrateurs ». Faites un double clic sur l’utilisateur concerné, puis cliquez sur l’onglet « Membre de ». Vous pouvez ainsi vérifier que la stratégie s’est bien appliquée correctement.

V. Afficher le mot de passe LAPS d'un appareil

Maintenant que le compte administrateur local de la machine est géré par Windows LAPS grâce à notre stratégie, le mot de passe de ce compte doit être visible dans l'interface de Microsoft Intune. Ainsi, nous pouvons utiliser ou communiquer le mot de passe au besoin.

Pour afficher le mot de passe Windows LAPS d'un appareil, vous avez plusieurs solutions : le portail Microsoft Intune, le portail Microsoft Entra et PowerShell (via le module Microsoft Graph et la commande Get-LapsAADPassword).

Voyons comment procéder à partir du portail Intune.

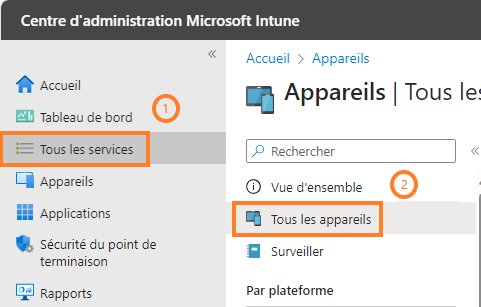

Pour obtenir le mot de passe, cliquez sur « Appareils », puis cliquez sur « Tous les appareils ».

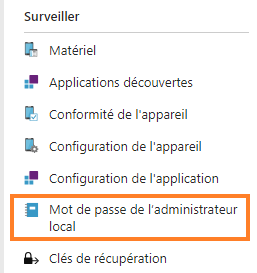

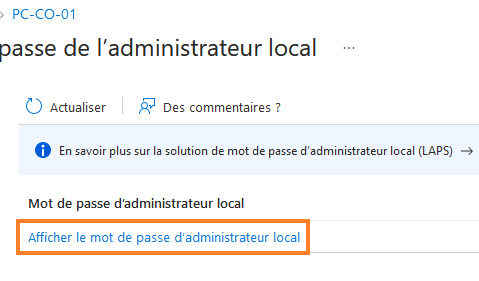

A droite dans le panneau, cliquez sur l’ordinateur en question. Dans le nouveau panneau qui s’affiche, cliquez sur « Mot de passe de l’administrateur local ».

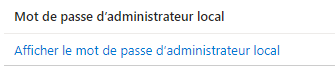

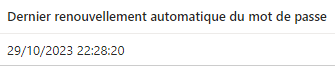

Dans la fenêtre de droite, vous retrouverez votre mot de passe (actuellement masqué), avec la date du dernier renouvellement, ainsi que la date du prochain renouvellement du mot de passe.

Pour afficher le mot de passe, cliquez sur « Afficher le mot de passe de l’administrateur local ».

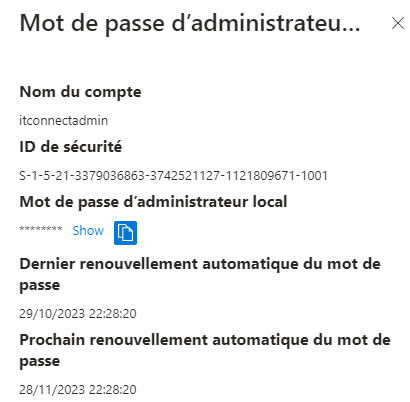

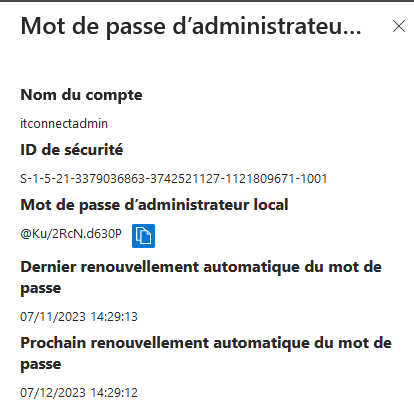

Dans le volet qui s’ouvre à droite, vous retrouvez votre compte avec son nom, son SID, ainsi que les informations citées précédemment.

Pour afficher le mot de passe, cliquez sur « Show ».

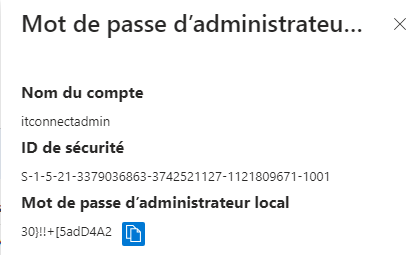

Si vous ouvrez une session avec ce compte, et d’après notre configuration ci-dessus, le mot de passe sera modifié après une heure. Vous verrez dans ce cas que les heures de modification du mot de passe ont changé.

Et si vous affichez le mot de passe, vous verrez que lui aussi, a été modifié.

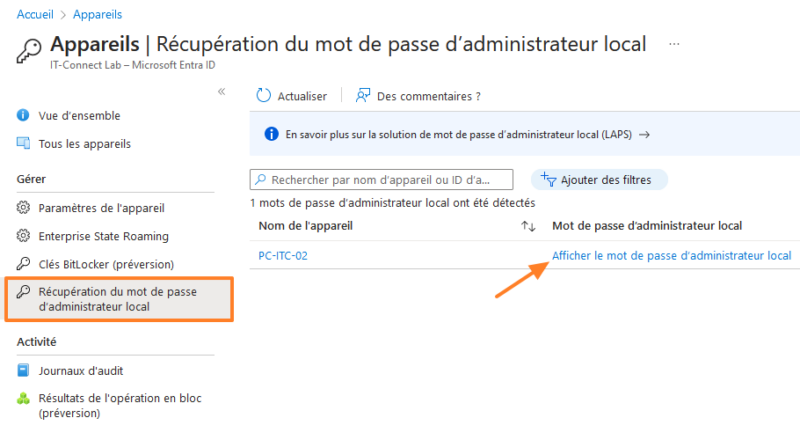

Sachez qu'à partir du portail Microsoft Entra, vous pouvez afficher les mots de passe LAPS en accédant à la section "Appareils" puis "Récupération du mot de passe d'administrateur local".

VI. Conclusion

Avec le paramétrage de la solution LAPS, vous pouvez augmenter significativement la sécurité de votre parc informatique avec un mot de passe à usage unique et tournant, que vous pourrez utiliser ou communiquer au besoin, dans les situations s’y prêtant.

Qu’attendez-vous pour retirer les droits d’administration à certains de vos collaborateurs ? Votre sécurité n'en sera que meilleure !

Bonjour et merci pour vos guides sur Microsoft Intune 🙂

Concernant le paramètre « Actions post-authentification », cela signifie qu’après chaque authentification le mot de passe est réinitialisé ?

Actuellement, j’ai configuré LAPS pour un renouvellement tous les ans, mais le mot de passe se réinitialise après chaque connexion à la session, j’ai l’impression. Et quand je lis « Réinitialiser le mot de passe après utilisation et déconnecter le compte » ça paraît cohérent. Confirmez-vous cela ?

bonjour,

oui, en effet, le but est de réinitialiser le mot de passe après chaque usage.

De mémoire, tu peux ne rien faire, mais je pense que c’est une mauvaise idée.

Tout d’abord, je tiens à vous remercier chaleureusement pour le temps et l’effort que vous avez consacrés à la création de ce tutoriel. Votre travail est très apprécié, et vos explications sont claires et faciles à suivre.

J’ai suivi attentivement toutes les étapes que vous avez décrites et j’ai vérifié que tout était en ordre avant de procéder à l’étape finale. Cependant, je me suis heurté à un petit obstacle : au moment d’accéder aux mots de passe sur l’ordinateur en question, je me suis rendu compte que je n’avais pas l’onglet « Local Admin Password » disponible.

Je me demande si vous pourriez avoir des conseils ou des suggestions sur ce que je pourrais avoir manqué ou s’il y a des étapes supplémentaires que je dois considérer pour résoudre ce problème. Toute aide de votre part serait grandement appréciée.

Merci encore pour votre excellent tutoriel et pour tout soutien que vous pourriez m’offrir.

Bonjour,

je t’invite à revérifier, car il n’est pas impossible que cela ait mit du temps à apparaitre.

Sinon, je t’invite à reprendre le guide depuis le début, car tu as probablement raté une étape, notamment celle où tu dois activer LAPS sur le tenant (c’est une des première étapes).