Alerte de la CISA : des pirates chinois déploient le malware Brickstorm sur les serveurs VMware

L'agence américaine CISA a publié un nouveau rapport pour évoquer les risques associés au logiciel malveillant Brickstorm, utilisé notamment par des pirates chinois en tant que porte dérobée sur les serveurs VMware vSphere. Faisons le point sur cette menace.

L'agence CISA (Cybersecurity and Infrastructure Security Agency) a procédé à l'analyse de 8 échantillons du malware Brickstorm. À chaque fois, ce malware a été découvert au même endroit : un serveur VMware vSphere. Les pirates l'utilisaient en tant que porte dérobée, grâce à la création d'une machine virtuelle cachée.

"Les cybercriminels ont été observés en train de cibler les plateformes VMware vSphere. Une fois compromises, les cybercriminels peuvent utiliser leur accès à la console de gestion vCenter pour voler des instantanés de machines virtuelles (VM) clonées afin d'extraire des identifiants et créer des VM cachées et malveillantes.", peut-on lire.

Pour échanger avec le serveur C2 piloté par les attaquants, le malware utilise plusieurs couches de chiffrement : HTTPS, WebSockets, TLS imbriqué, et même le protocole DNS-over-HTTPS.

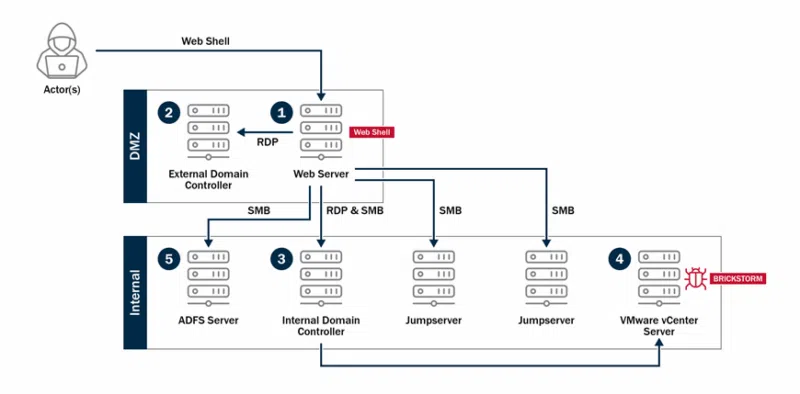

Analyse d'un cas réel

Au sein de son rapport, la CISA évoque aussi plus en détail un cas réel d'une attaque où le logiciel Brickstorm a été déployé. Un groupe de pirates chinois est à l'origine de cette intrusion détectée en avril 2024. Tout a commencé par la compromission d'un serveur Web situé en DMZ : à l'heure actuelle, on peut faire un parallèle avec les risques associés à la faille React2Shell.

Grâce à la compromission de deux contrôleurs de domaine Active Directory, les pirates sont parvenus à atteindre le serveur VMware vCenter afin d'y déployer Brickstorm (directement dans le dossier /etc/sysconfig). La porte dérobée Brickstorm leur a permis de conserver un accès aux systèmes compromis d'avril 2024 à septembre 2025.

"Le même jour, les cybercriminels ont utilisé les identifiants d'un compte de service pour se déplacer latéralement à l'aide du protocole RDP (Remote Desktop Protocol) depuis le serveur web vers un contrôleur de domaine dans la zone démilitarisée (DMZ), à partir duquel ils ont copié la base de données Active Directory (AD) (ntds.dit).", précise le rapport.

Je vous encourage à lire le rapport de la CISA, notamment car il contient des règles YARA prêtes à l'emploi que vous pouvez utiliser pour détecter cette activité malveillante. Quelques recommandations générales sont également précisées, parmi lesquelles :

- Bloquer les accès RDP et SMB de la DMZ vers le réseau interne : segmentation stricte,

- Appliquer les dernières mises à jour sur les environnements VMware vSphere,

- Durcir la configuration de l'environnement VMware,

- Appliquer le principe de moindre privilège et restreindre les comptes de service,

- Bloquer les fournisseurs DoH non autorisés et le trafic DoH vers l'extérieur.

Image d'illustration générée avec une IA.