VoidProxy : la nouvelle arme des pirates pour voler vos comptes Microsoft 365 et Google malgré le MFA

Une nouvelle plateforme de "Phishing-as-a-Service" (PhaaS) baptisée VoidProxy a été repérée par les chercheurs d'Okta. Les pirates l'utilisent pour cibler les comptes Microsoft 365 et Google, y compris ceux protégés par du MFA et des fournisseurs de SSO comme Okta. Faisons le point.

La plateforme VoidProxy est décrite comme une menace à la fois évolutive, furtive et mature, par les chercheurs d'Okta Threat Intelligence. La première phase de l'attaque commence par l'envoi d'e-mails d'hameçonnage à partir de comptes légitimes compromis, associés à des fournisseurs de services comme Constant Contact, Active Campaign (Postmarkapp), ou encore NotifyVisitors. Ces emails contiennent des liens courts générés à partir de services comme TinyURL, qui, après de multiples redirections, mènent la victime vers des sites de phishing.

"Ces pages d'hameçonnage de premier niveau sont hébergées sur des domaines enregistrés dans divers TLD peu coûteux et peu réputés, tels que .icu, .sbs, .cfd, .xyz, .top et .home.", précisent les chercheurs d'Okta. De plus, les pages sont masquées par Cloudflare, ce qui ne permet pas d'obtenir l'adresse IP réelle.

Au-delà de ça, l'utilisation de Cloudflare permet d'ajouter une couche de légitimité apparente grâce à l'affichage d'une page de CAPTCHA Cloudflare, qui filtre les bots, et par la même occasion, rassure la victime.

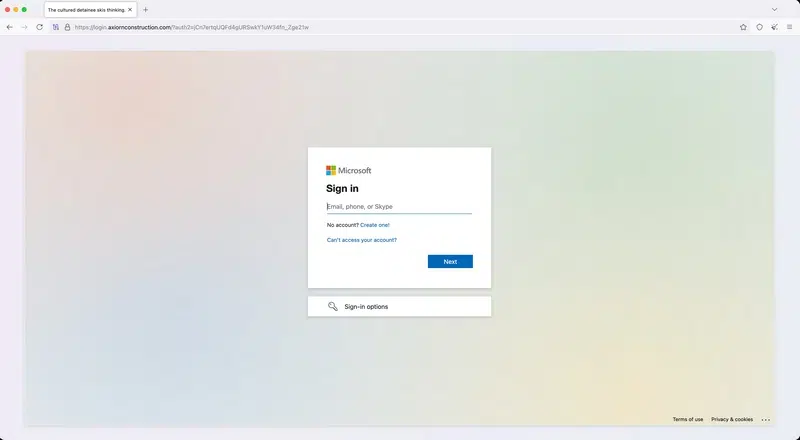

La seconde phrase de l'attaque démarre après la validation du CAPTCHA. Un environnement Cloudflare Worker est utilisé pour orienter le trafic, notamment vers une fausse page de connexion Microsoft ou Google. "Ses principales fonctions consistent à filtrer le trafic entrant et à charger la page d'hameçonnage appropriée pour une cible donnée.", peut-on lire.

VoidProxy et le contournement du MFA

La force de la plateforme VoidProxy réside dans sa capacité à agir comme un adversary-in-the-middle (AitM), afin de contourner les mesures de protection. Autrement dit, le serveur proxy de la plateforme relaye le trafic entre la victime et le service légitime (Google ou Microsoft), capturant au passage le nom d'utilisateur, le mot de passe, et surtout, le code MFA en temps réel. Il sert de relais entre la fausse page de connexion et le service légitime.

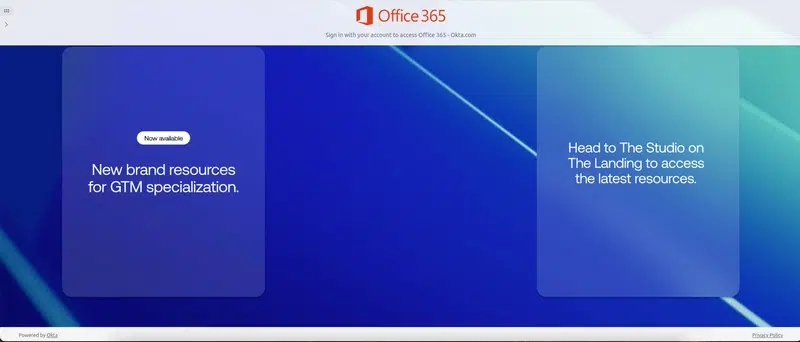

Ce n'est pas tout, puisque pour les comptes fédérés, comme ceux utilisant Okta pour le SSO, le processus est encore plus élaboré. La victime est redirigée vers une seconde page de phishing qui imite le processus de connexion SSO de Google ou Microsoft avec Okta.

Le proxy relaie ensuite ces requêtes vers les serveurs Okta, intercepte le code MFA et, une fois le service légitime ayant émis un jeton de session, VoidProxy intercepte la session et en crée une copie. Cette copie, qui donne un accès complet au compte de la victime, est mise à la disposition de l'attaquant directement depuis le panneau d'administration de la plateforme.

"L'infrastructure opérationnelle de VoidProxy est une combinaison de frontaux jetables à fort taux de rotation et d'un backend plus persistant et résilient hébergé sur une architecture serverless.", précisent les chercheurs au sujet de l'infrastructure utilisée pour VoidProxy.

Se protéger face à cette menace

Face à la sophistication de VoidProxy et d'autres plateformes PhaaS similaires, les mesures de sécurité habituelles ne suffisent plus. Les chercheurs d'Okta soulignent que les protections basées sur des authentifications résistantes au hameçonnage, comme Okta FastPass, ont prouvé leur efficacité en bloquant l'attaque et en avertissant les utilisateurs.

Au-delà des solutions techniques, le rapport d'Okta (re)met en évidence plusieurs recommandations :

- Restreindre l'accès aux applications sensibles aux seuls appareils gérés par l'entreprise.

- Mettre en œuvre des contrôles d'accès basés sur les risques, pour ajuster les permissions en fonction du contexte de connexion.

- Utiliser le "IP session binding" pour les applications administratives, ce qui empêche la réutilisation d'une session volée.

- Forcer la ré-authentification pour les administrateurs effectuant des actions sensibles.