Windows : cette faille zero-day non patchée est exploitée depuis 2017 par 11 groupes de pirates !

Depuis 2017, une faille de sécurité zero-day, non corrigée par Microsoft, a été exploitée par au moins 11 groupes de pirates étatiques. Pour le moment, Microsoft refuse de corriger cette faille, laissant des millions d'utilisateurs vulnérables aux cyberattaques. Faisons le point.

ZDI-CAN-25373 : une faille exploitée depuis 2017

Les chercheurs en cybersécurité Peter Girnus et Aliakbar Zahravi, membres de la Zero Day Initiative (ZDI) de Trend Micro, ont révélé qu'au moins 11 groupes pirates parrainés par des États exploitent cette vulnérabilité depuis 2017. Cette faille de sécurité présente dans Windows est exploitée par des groupes provenant de Corée du Nord, Iran, Russie et Chine. Ils utilisent cette faille pour mener des attaques de cyberespionnage et voler des données.

Quelques noms de groupes de pirates sont donnés : Evil Corp, APT43 (Kimsuky), Bitter, APT37, Mustang Panda, SideWinder, RedHotel, et Konni. "Une observation intéressante que nous avons faite en suivant ces séries d'intrusions et ces logiciels malveillants est que Water Asena (Evil Corp) a exploité ZDI-CAN-25373 dans ses campagnes Raspberry Robin.", peut-on lire.

Ces mêmes chercheurs évoquent plus d'un millier de fichiers malveillants destinés à exploiter cette vulnérabilité traquée sous la référence ZDI-CAN-25373, en l'absence de CVE. "Nous avons découvert près d'un millier d'exemplaires de fichiers Shell Link (.lnk) exploitant ZDI-CAN-25373 ; cependant, il est probable que le nombre total de tentatives d'exploitation soit bien plus élevé.", précise le rapport.

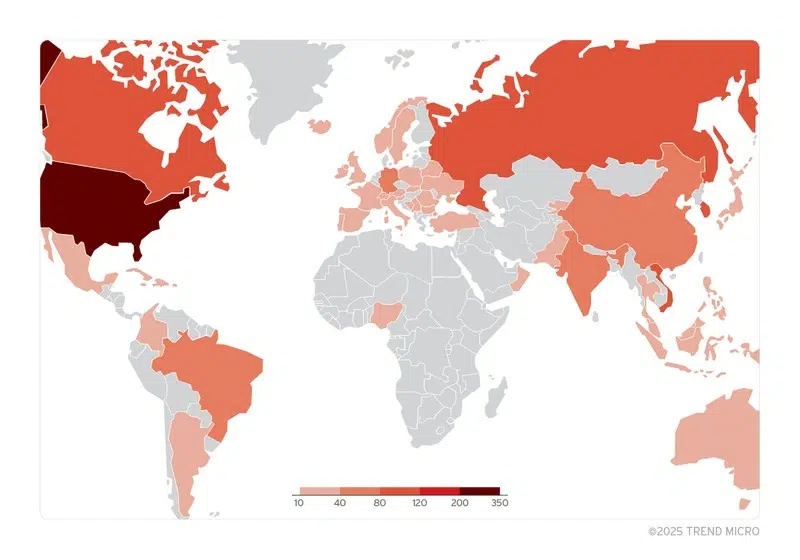

Ces attaques touchent des victimes à l'échelle mondiale, avec une concentration en Amérique du Nord et du Sud, en Europe, en Asie de l'Est et en Australie. Les analyses de Trend Micro montrent que près de 70 % des cas concernent l'espionnage et le vol d'informations, tandis que 20 % des attaques visent un gain financier.

Microsoft a refusé de publier un correctif

Malgré une exploitation massive de cette vulnérabilité, en septembre dernier, Microsoft a décidé de ne pas publier de correctif pour cette faille, estimant qu'elle ne mérite pas d'être corrigée de façon prioritaire.

D'après des informations obtenues par BleepingComputer, Microsoft Defender serait capable de détecter et bloquer cette menace, tout comme Smart App Control. L'entreprise américaine a également indiqué : "nous envisagerons d'y remédier dans une prochaine version.", on peut donc s'attendre à un correctif par la suite.

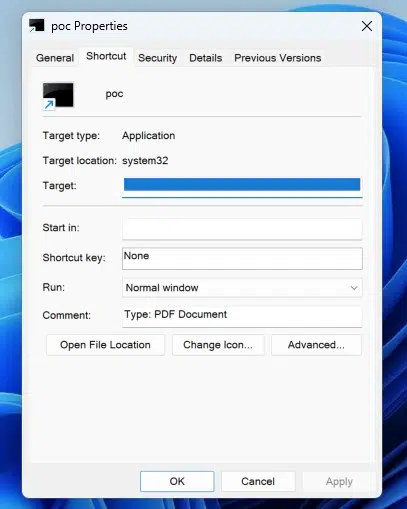

Pour essayer de comprendre cette décision, intéressons-nous à la faille de sécurité ZDI-CAN-25373 en elle-même. Cette vulnérabilité repose sur une faiblesse dans l'affichage des fichiers de raccourci (.lnk) sous Windows.

Les attaquants dissimulent des arguments malveillants dans ces fichiers en utilisant des espaces et des tabulations en code hexadécimal. Ainsi, ces commandes cachées ne sont pas visibles dans l'interface utilisateur de Windows, ce qui permet aux pirates d'exécuter du code malveillant sans que l'utilisateur ne s'en aperçoive. Le code sera exécuté dans le contexte de l'utilisateur actuel.

Voici un exemple :

"Une interaction de l'utilisateur est nécessaire pour exploiter cette vulnérabilité, en visitant une page malveillante ou en ouvrant un fichier corrompu.", précise un rapport de Trend Micro. Comme dans d'autres situations, le pirate doit convaincre l'utilisateur d'ouvrir un fichier malveillant.

Cette vulnérabilité réside donc dans un bug au niveau de l'affichage des arguments dans les fichiers LNK sur Windows. Nous verrons si le prochain Patch Tuesday de Microsoft comble, ou pas, cette faille de sécurité vieille de plus de 8 ans.