Active Directory (ADDS) : ajouter un contrôleur de domaine à un domaine existant

Sommaire

I. Présentation

Dans ce tutoriel, nous allons apprendre à ajouter un nouveau contrôleur de domaine à un domaine Active Directory existant. C'est une bonne pratique et une recommandation d'avoir au moins deux contrôleurs de domaine (DC) dans un environnement Active Directory.

C'est important pour assurer la continuité des services de l'annuaire comme l'authentification pour l'accès aux ressources (redondance), pérenniser la base d'annuaire, car elle sera répliquée entre les DC et répartir les requêtes entre les différents contrôleurs de domaine (équilibrage de charge).

Dans une infrastructure multisite, avec des ordinateurs sur l'ensemble des sites, le déploiement de plusieurs contrôleurs de domaine sera encore plus intéressant pour répartir les requêtes. Ceci évitera qu'une machine du site B sollicite sans cesse le contrôleur de domaine du site A : on viendra déployer un contrôleur de domaine sur le site B pour répondre à ce point.

À partir du moment où le domaine Active Directory existe, la procédure sera la même pour ajouter le second contrôleur de domaine, ou le troisième, le quatrième, etc... Le contrôleur de domaine peut être physique ou virtuel, et Windows Server peut être installé avec ou sans interface graphique (mode Core).

Pour cette démonstration, Windows Server 2022 est utilisé, mais la procédure est identique sur les versions précédentes de Windows Server.

- Active Directory : comment déployer un nouveau domaine ?

- Active Directory : comment déployer un contrôleur de domaine sur Azure ?

II. Prérequis

Avant d'attaquer la préparation et la configuration du nouveau serveur, évoquons quelques prérequis.

- Le système d'exploitation du nouveau serveur

Un domaine et une forêt Active Directory sont associés à ce que l'on appelle un niveau fonctionnel. Il y a un niveau fonctionnel pour la forêt et un niveau fonctionnel pour le domaine. Au-delà de déterminer les fonctionnalités auxquelles vous avez accès, le niveau fonctionnel détermine quels sont les systèmes d'exploitation que peuvent exécuter les contrôleurs de domaine : une information importante.

Avec le niveau fonctionnel "Windows Server 2016", qui est le plus élevé à ce jour (même si cela pourrait évoluer avec Windows Server 2025), vous pouvez utiliser les OS suivants pour les contrôleurs de domaine :

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016

Pour vérifier le niveau fonctionnel du domaine et de la forêt, vous pouvez utiliser ces commandes PowerShell :

# Pour le domaine : Get-ADDomain | fl Name,DomainMode # Pour la forêt : Get-ADForest | fl Name,ForestMode

Tout est décrit dans la documentation de Microsoft, sur cette page :

Dans cet exemple, les deux contrôleurs de domaine exécutent Windows Server 2022.

- Vérifier l'état de santé de l'Active Directory

Avant d'ajouter un nouveau contrôleur de domaine, il est recommandé de vérifier l'état de santé de l'annuaire Active Directory. Ceci est d'autant plus important dans une infrastructure avec plusieurs contrôleurs de domaine : s'il y a des erreurs de réplication, ou de cohérence, il est préférable de corriger ces erreurs avant d'ajouter un nouveau contrôleur de domaine afin d'agir sur un environnement sain.

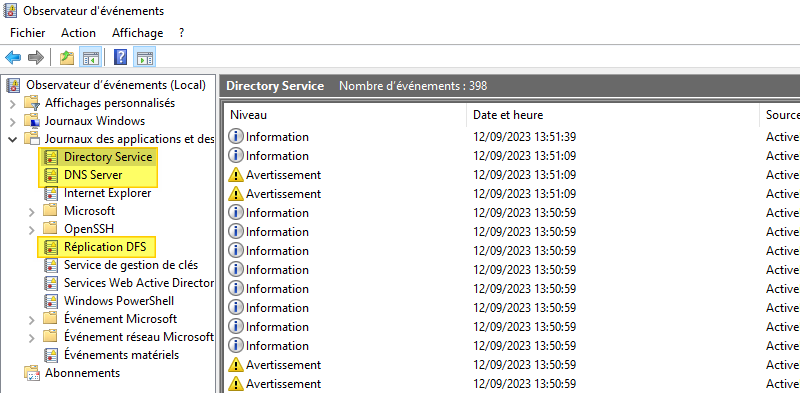

Dans ce cas, il convient de prendre connaissance des événements à partir de l'Observateur d'événements de Windows Server (à minima les journaux spécifiques Directory Service, DNS Server et Réplication DFS).

Quelques vérifications sont à effectuer aussi avec les commandes dcdiag et repadmin qui restent indispensables, même s'il existe aujourd'hui quelques commandes PowerShell.

L'outil dcdiag contient de nombreuses options. Voici un exemple pour obtenir un état détaillé d'un DC (la sortie est envoyée dans un fichier texte) dont on précise le nom à la suite de l'option "/s:" :

dcdiag /s:srv-adds-01 /v /f:c:\dcdiag-srv-adds-01.txt

Exécutez aussi la commande suivante pour effectuer un test basique du bon fonctionnement du DNS (la sortie est envoyée vers un second fichier texte) :

dcdiag /v /s:srv-adds-01 /test:dns /DnsBasic /f:c:\dcdiag-srv-adds-01-dns.txt

Dans un environnement déjà constitué de plusieurs contrôleurs de domaine, vérifiez l'état de la réplication avec ces deux commandes :

repadmin /showrepl * repadmin /replsum

Une fois ces premières vérifications effectuées, vous pouvez passer à la suite.

III. Préparer le nouveau contrôleur de domaine

Tout d'abord, la première étape va être de préparer la nouvelle machine qui doit devenir contrôleur de domaine. Ceci implique de réaliser plusieurs actions :

- Définir la configuration réseau de la machine

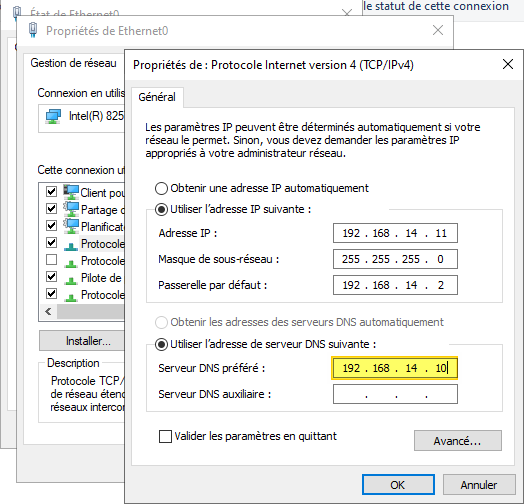

Plusieurs éléments sont à définir : adresse IP, masque de sous-réseau, passerelle par défaut, ainsi que le serveur DNS en indiquant l'adresse IP du contrôleur de domaine existant. Sinon, le nouveau contrôleur de domaine ne sera pas en mesure de contacter le domaine Active Directory.

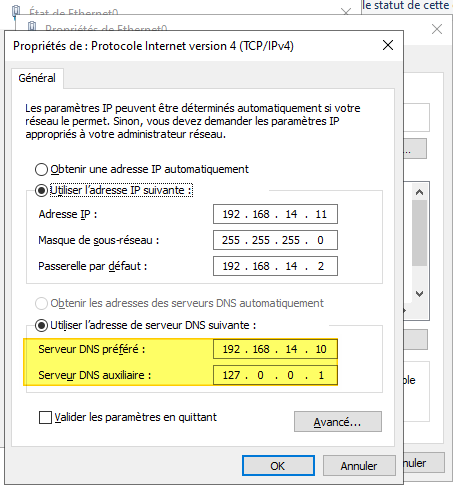

Dans l'exemple ci-dessous, l'adresse IP 192.168.14.10 correspond bien à celle du serveur SRV-ADDS-01, tandis que 192.168.14.11 est l'adresse IP choisie pour SRV-ADDS-02.

- Nommer la machine

L'objectif étant d'avoir un nom propre et respectueux de la convention de nommage de l'entreprise. Ici, ce sera "SRV-ADDS-02", car le DC existant s'appelle "SRV-ADDS-01". En PowerShell, vous pouvez renommer le serveur avec cette commande :

Rename-Computer -NewName SRV-ADDS-02

Restart-Computer

- Installer les dernières mises à jour Windows Server (Windows Update)

- Définir le fuseau horaire et vérifier que la date et l'heure sont correctes

Une fois ces étapes réalisées, vous pouvez poursuivre sereinement.

Remarque : on pourrait ajouter le serveur au domaine Active Directory en tant que serveur membre, mais ce n'est pas obligatoire. Ici, le serveur reste en Workgroup pour la suite des opérations et cela ne l'empêchera pas de devenir directement contrôleur de domaine.

IV. Installer le rôle ADDS

Dans la suite de cet article, les manipulations seront effectuées à partir de l'interface graphique de Windows Server. Cependant, nous aurions pu tout faire à l'aide de PowerShell.

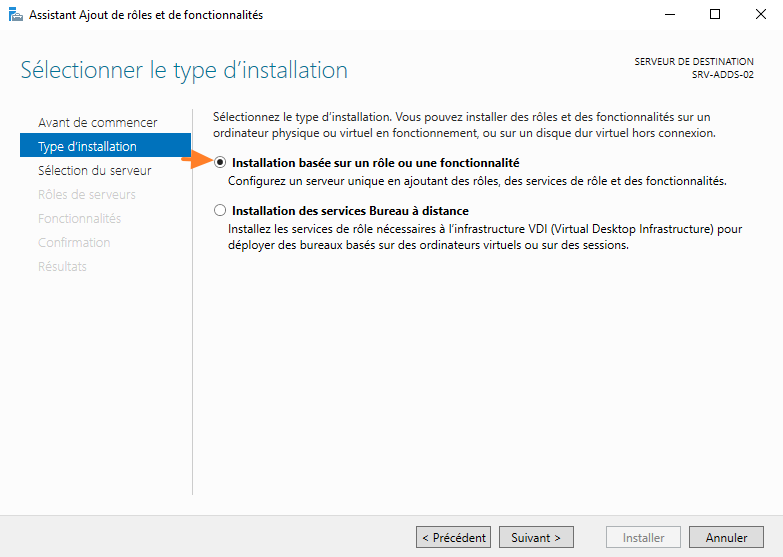

Commencez par ouvrir le "Gestionnaire de serveur" afin de cliquer sur "Gérer" puis "Installer des rôles et fonctionnalités" dans le but d'installer le rôle "Services AD DS".

Passez l'étape "Avant de commencer" et choisissez "Installation basée sur un rôle ou une fonctionnalité" comme "Type d'installation".

Passez l'étape "Sélection du serveur" puisque l'on agit sur le serveur local.

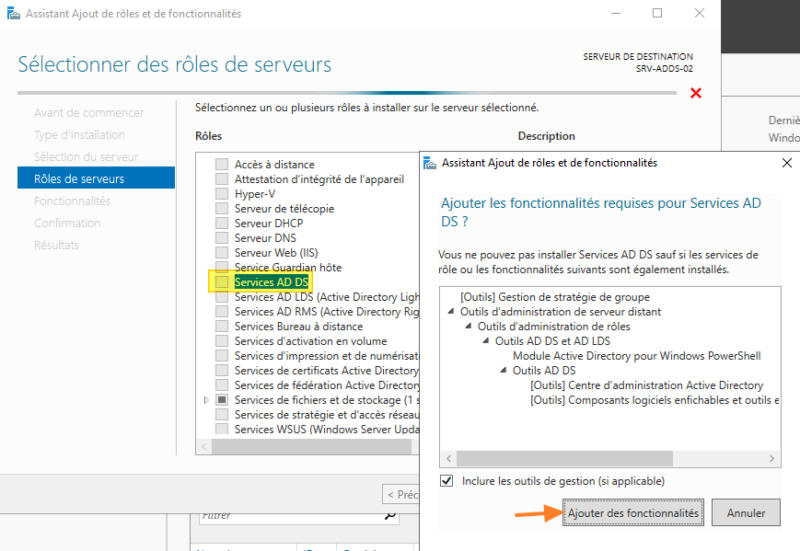

Lorsque l'étape "Rôles de serveurs" s'affiche, cochez le rôle "Services AD DS" et validez avec "Ajouter des fonctionnalités" pour que tout soit installé, y compris les consoles de gestion.

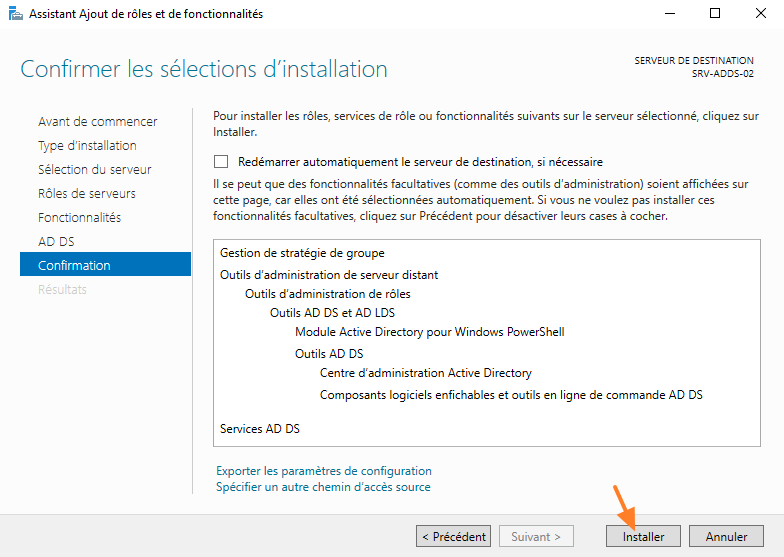

Poursuivez jusqu'à l'étape "Confirmation" et cliquez sur "Installer". Patientez un instant...

Cette première étape est identique que ce soit le tout premier contrôleur de domaine du domaine Active Directory ou un contrôleur de domaine supplémentaire.

V. Promouvoir le serveur en tant que contrôleur de domaine ADDS

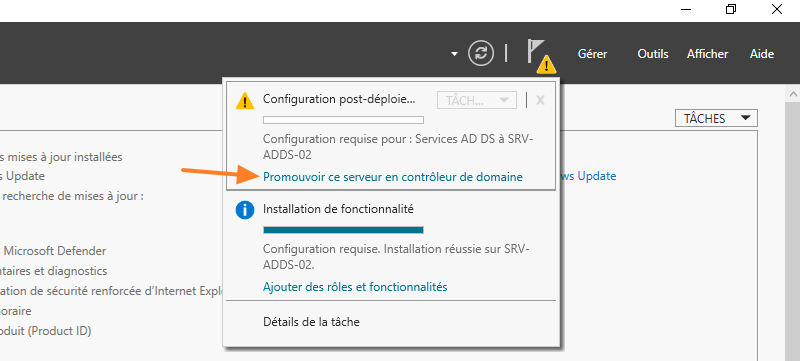

Une fois l'installation du rôle terminée, un avertissement s'affiche dans le Gestionnaire de serveur. Puisque vous êtes curieux, vous allez cliquer dessus afin de poursuivre via le bouton "Promouvoir ce serveur en contrôleur de domaine".

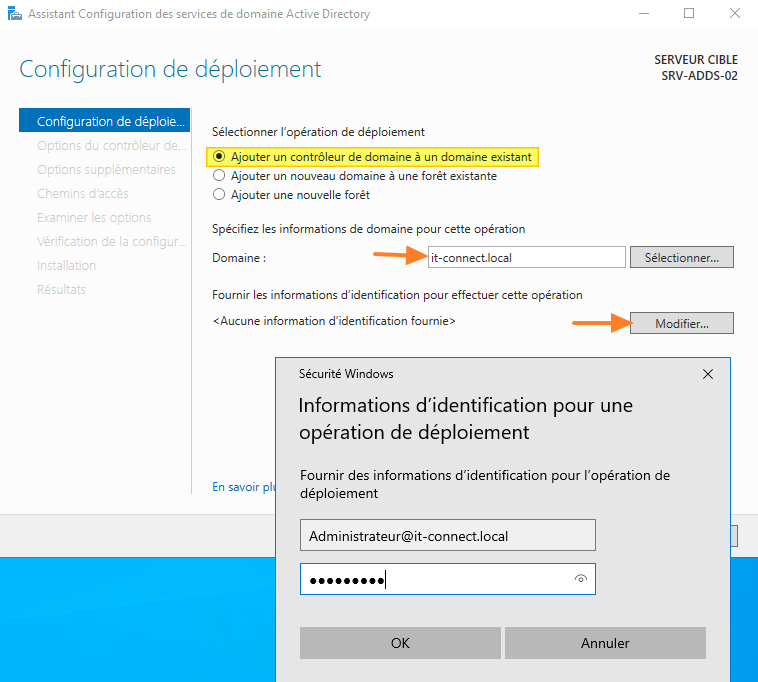

Un nouvel assistant s'exécute. Sélectionnez "Ajouter un contrôleur de domaine à un domaine existant" et spécifiez le nom du domaine, ici "it-connect.local".

Vous devez aussi disposer de permissions pour réaliser cette opération importante : l'utilisation du compte "Administrateur" du domaine est nécessaire. Cliquez sur le bouton "Modifier" et indiquez l'identifiant (avec le nom du domaine) ainsi que le mot de passe. Validez.

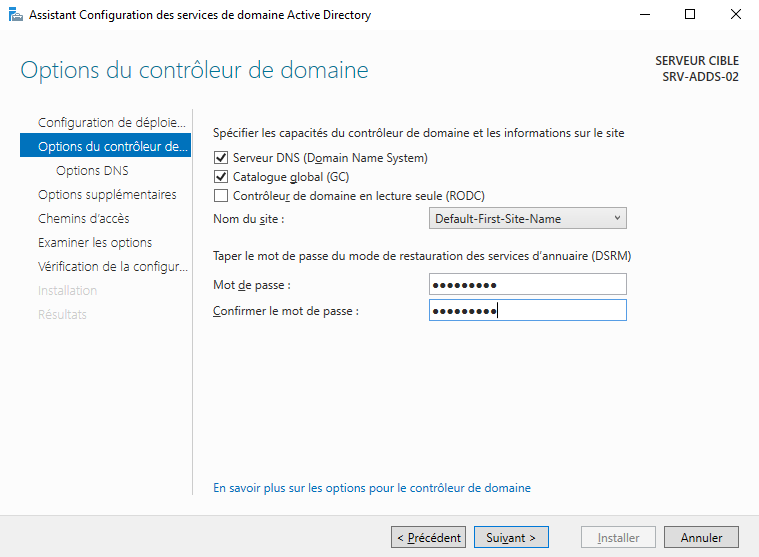

A l'étape suivante, vous devez sélectionner les options de ce contrôleur de domaine :

- Cochez "Serveur DNS" afin qu'il soit aussi serveur DNS, ce qui permettra de redonder ce service au niveau de l'infrastructure

- Cochez "Catalogue global (GC)" afin d'avoir deux catalogues globaux

- Ne cochez pas "Contrôleur de domaine en lecture seule", car nous avons besoin d'un DC en lecture et écriture

- Laissez le nom du site par défaut, sauf si votre infrastructure se situe sur plusieurs sites et que vous avez déjà fait la déclaration de vos sites AD

- Indiquez un mot de passe complexe pour la restauration des services d'annuaire (qui n'a rien à voir avec le mot de passe pour se connecter au serveur)

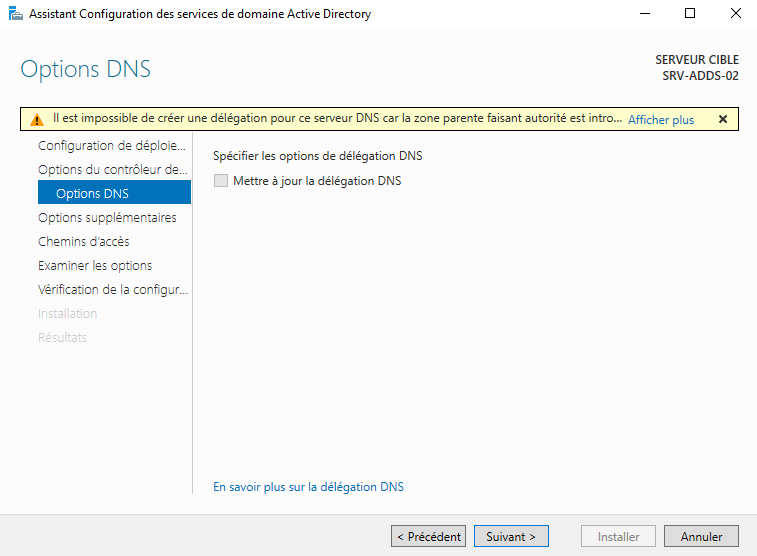

Passez l'étape "Options DNS" en ignorant l'avertissement.

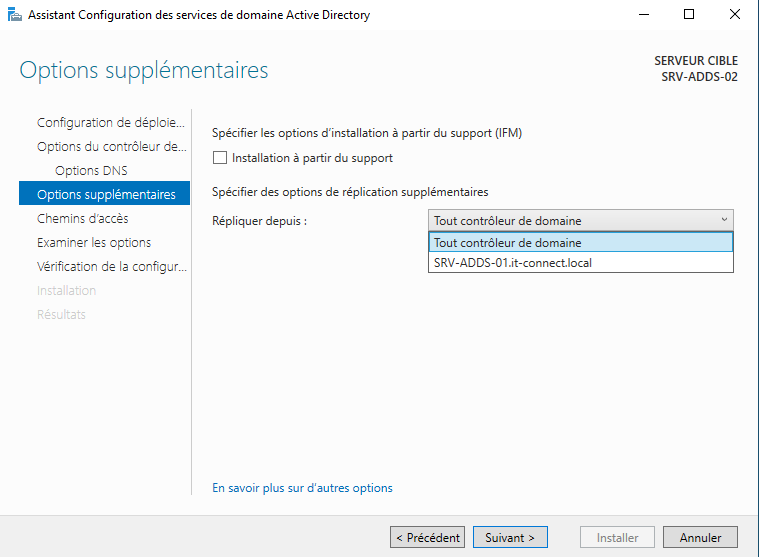

En ce qui concerne les options supplémentaires, vous pouvez conserver la valeur "Tout contrôleur de domaine". Toutefois, si vous souhaitez utiliser un DC spécifique pour répliquer les données sur ce nouveau DC, vous pouvez le choisir ici (utile quand il y a plusieurs DC existants sur plusieurs sites géographiques). Dans cet exemple, nous avons un seul DC donc c'est inutile de s'attarder sur cette option.

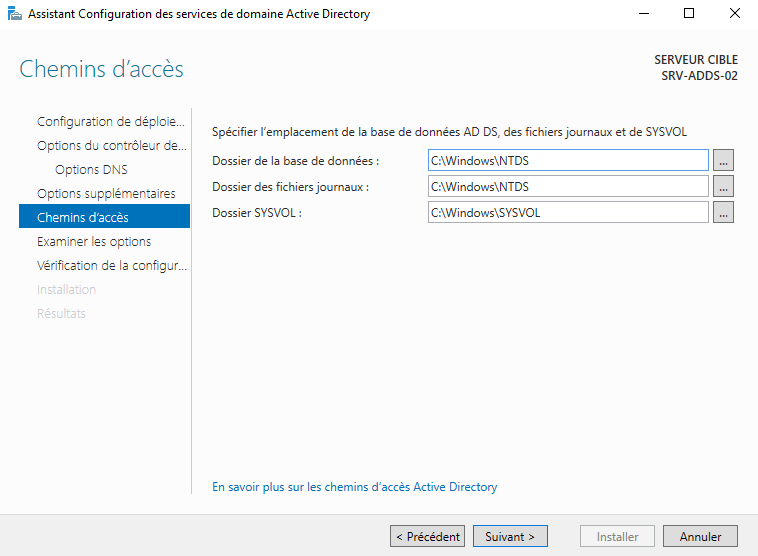

Conservez les chemins d'accès par défaut et poursuivez.

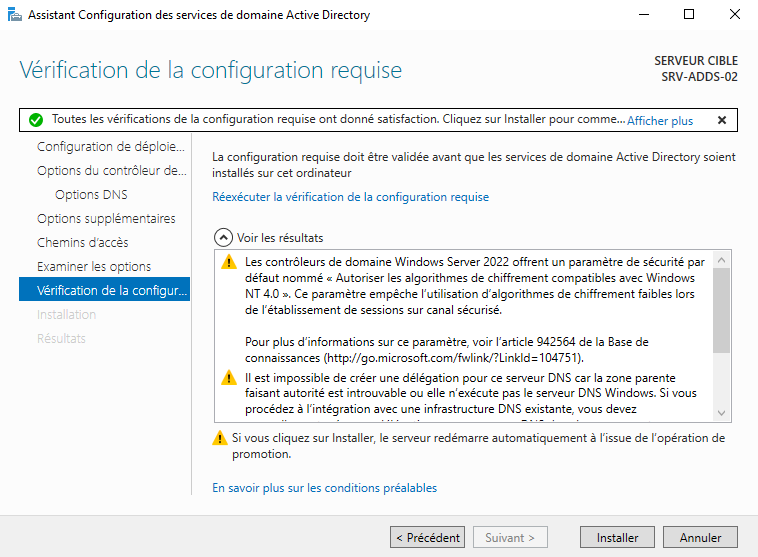

L'étape de vérification de la configuration s'affiche. Si tout est OK, comme sur l'exemple ci-dessous, cliquez sur "Installer".

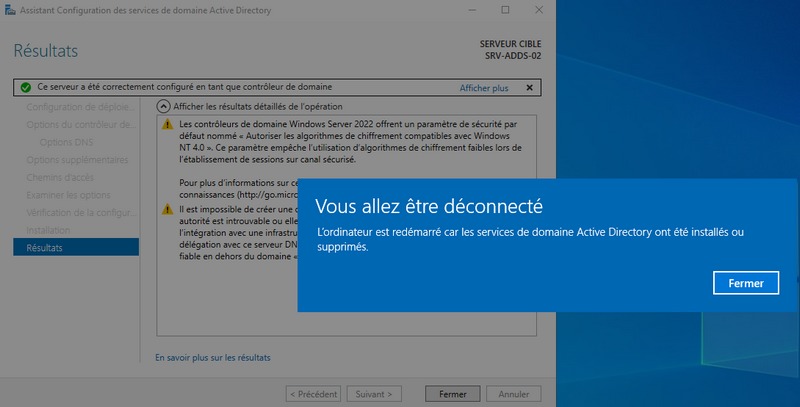

Lorsque l'opération est terminée, le serveur va redémarrer automatiquement dans la minute...

Voilà, après redémarrage, votre serveur est devenu un contrôleur de domaine Active Directory !

VI. Vérifier l'opération

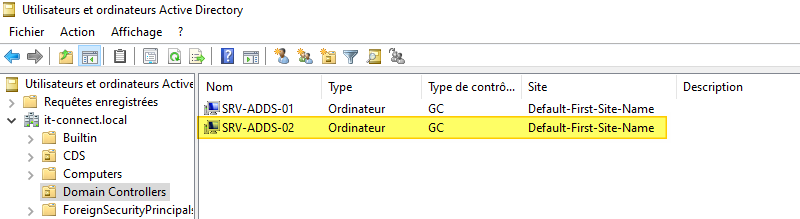

Comment s'assurer que l'opération s'est bien passée ? Tout d'abord, à partir de la console "Utilisateurs et ordinateurs Active Directory", l'OU "Domain Controllers" doit désormais contenir deux objets ordinateurs, comme ceci :

Par ailleurs, PowerShell peut vous permettre d'obtenir des informations sur le contrôleur de domaine avec cette commande :

Get-ADDomainController -Identity SRV-ADDS-02

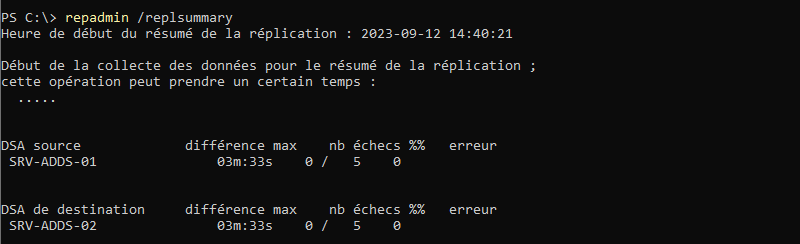

Vous pouvez aussi rejouer les commandes de diagnostics évoquées en introduction, en prêtant une attention particulière à l'outil repadmin. En effet, cet outil donne des détails sur la réplication entre les contrôleurs de domaine : s'il y a une erreur de réplication, elle apparaîtra ici.

repadmin /showrepl * repadmin /replsummary

L'exemple ci-dessous montre que la réplication fonctionne correctement, sans erreur récente.

En complément, vous pouvez aussi ouvrir une session du domaine sur le nouveau contrôleur de domaine.

Pour terminer, je souhaitais aborder la configuration du "Serveur DNS préféré" et du "Serveur DNS auxiliaire" sur la carte réseau de ces deux contrôleurs de domaine situés sur le même site. La règle est la suivante : en tant que "Serveur DNS préféré", le DC SRV-ADDS-02 doit avoir l'adresse IP du serveur SRV-ADDS-01, et il doit avoir son adresse IP de boucle locale, à savoir "127.0.0.1" en tant que "Serveur DNS auxiliaire". On suivra le même logique sur le premier DC afin de croiser les requêtes.

VII. Conclusion

Nous venons de voir comment ajouter un contrôleur de domaine Active Directory dans un environnement existant. C'est une opération simple, mais il me semblait important de l'accompagner par des conseils et la découverte de quelques commandes pratiques !

Bonjour,

Merci pour ce super tuto.

Concernant les PC clients, devons-nous spécifier les 2 contrôleurs de domaine dans les DNS?

Bonne soirée

Bonjour Jérôme,

Oui tout à fait 🙂

Bonjour, ton site est super intéressant, et très instructif.

Néanmoins j’aurai une question, mais ne sachant pas où poser ma question.

La voici:

Cela concerne la migration d’active directory.

Auriez vous un cours afin de migrer par exemple un ad 2016 en 2019 ou 2022.

Dans mon cas 2 ad 2016

Leurs ips sont en 192.168.1.1

Et 192.168.1.2

Je voulais installer un autre AD en 2022 en IP 1.3.

Puis migrer les rôles fsmo de ad01 a ad03,puis remettre l’IP de l’ad03 en 1.1.

Puis migrer l’ad 2 en 2022, et remettre son IP en 1.2.

Ceci est un test, mais je vois pas comment m’y prendre pour que tout ce passe correctement.

Merci d’avance

manque les déclarations de subnet dans sites & services non ? si c’est fait sur un site différents

Bonjour Alex,

Effectivement si c’est sur des sites différents, il y a la déclaration du nouveau site avec l’association des DC et des subnets. Je n’ai pas ajouté cette partie pour ne pas alourdir le tutoriel, mais c’est à prendre en considération sur un déploiement multi-sites!

Bonjour,

Ayant en contrôleur en 2012R2, puis-je monter une VM en 2022 et le mettre en contrôleur de domaine, ensuite supprimer le 2012R2 et refaire une autre VM DC2 de la première VM en 2022, est-ce que je risque d’avoir des problèmes avec les certificats, les dns, exchange?

Merci

bonjour seb,

oui c’est possible, la seul chose a prendre en compte c’est les roles FSMO qui faudrait migrer sur votre VM et une foiq que vous etes sur du 100% win 2022 pensez a migrer votre niveau fonctionnel vers la denrniere version (2016) –> a prendre en compte votre environnement et les applications et etre sure que tout est compatible.

bonjour,

merci pour cet article, il fallait bien une piqure de rappel !

d’ailleurs je dois apporter des modification sur la conf des DNS pprimaire et secondaire que j’ai inversé 🙂

quid de la configuration des DNS primaire et secondaie pour des DC dans deux sites différents.

2 dc sur un Site 1

2 DC sur Site 2

2 DC sur site 3

sachanque que les replucation sont :

site 1 – site 2

site 1 – site 3

….

merciiii

Bonjour, ton site est super intéressant, et très instructif.

Néanmoins j’aurai une question, mais ne sachant pas où poser ma question.

La voici:

Cela concerne la migration d’active directory.

Auriez vous un cours afin de migrer par exemple un ad 2016 en 2019 ou 2022.

Dans mon cas 2 ad 2016

Leurs ips sont en 192.168.1.1

Et 192.168.1.2

Je voulais installer un autre AD en 2022 en IP 1.3.

Puis migrer les rôles fsmo de ad01 a ad03,puis remettre l’IP de l’ad03 en 1.1.

Puis migrer l’ad 2 en 2022, et remettre son IP en 1.2.

Ceci est un test, mais je vois pas comment m’y prendre pour que tout ce passe correctement.

Merci d’avance

Bonsoir Florian

je suis avec interrêt les formations sur ton supper site.

je souhaite avoir si possible une horientation sur un problème que je dois résoudre.

nous avons deux sites distants, le prémier dispose d’un domaine AD DS (formation.tdc1.ci) avec deux controleurs de domaine. sur l’autre site , je veux crée un autre domaine (dompart.tdc1.ci) pour permettre aux users de s’authetifier plus facilement mai en ayant toujours accès aux ressouces du domaine formation.tdc1.ci. je compte mettre en place un VPN sit-to-site et activer la relation d’approbation entre les deux.

je precise que le domaine tdc1.ci est notre domaine publique.

puise avoir un conseil pour résourdre ce problème ?

Merci