Seizing de rôles FSMO de l’Active Directory avec ntdsutil

Sommaire

I. Présentation

Les rôles FSMO sont au nombre de 5 et chacun d'entre eux dispose d'un maître c'est à dire qu'un seul contrôleur de domaine détient un, plusieurs ou l'ensemble de ces rôles. Via l'interface graphique de Windows Server on peut transférer les rôles d'un contrôleur de domaine à un autre ou aussi en utilisant l'utilitaire ntdsutil en ligne de commandes. Cependant, dans le cas où l'on veut transférer un ou plusieurs rôles FSMO situés sur un serveur hors service, le transfert n'est pas possible. Il faut alors forcer le transfert ou plutôt prendre les rôles FSMO directement, on effectuera alors un seizing de rôles FSMO. Pour réaliser cela, on utilisera l'utilitaire ntdsutil.

Plantons le décor : Le domaine "it-connect.fr" contient deux contrôleurs de domaine sous Windows Server 2012 : DC1 et DC2. DC1 contient tous les rôles mais le serveur est corrompu, nous allons donc à partir de DC2 effectuer un seizing des rôles.

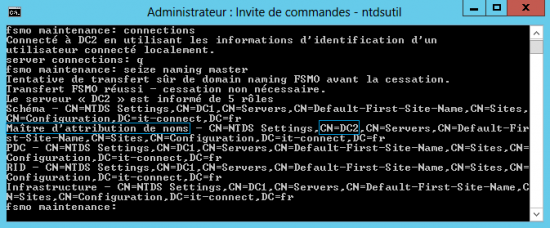

II. Établir la connexion avec le contrôleur de domaine

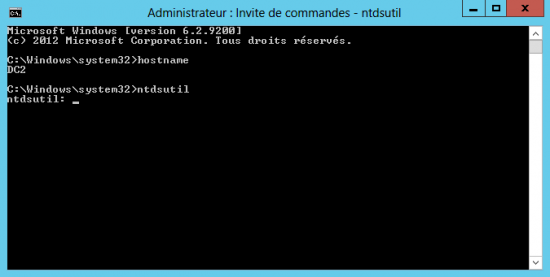

Passons aux choses sérieuses, sur votre serveur qui doit récupérer les rôles exécutez une Invite de commandes. Pour ma part, je me connecte sur DC2. Une fois l'invite de commandes exécutée, saisissez la commande suivante :

ntdsutil

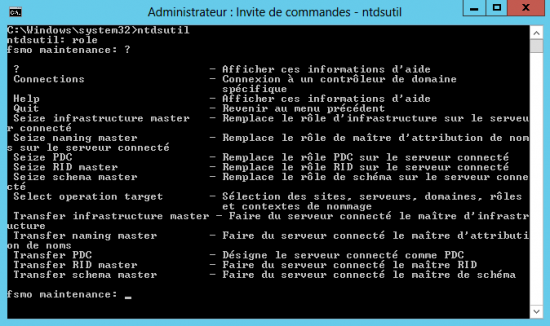

Le prompt devient "ntdsutil:", saisissez la commande "roles" pour passer en mode "fsmo maintenance". Ce mode propose notamment des commandes permettant de faire le transfert de chacun des rôles ainsi que des commandes permettant le seizing de chacun des rôles.

roles

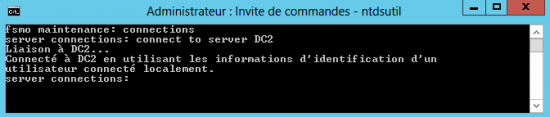

Une autre commande proposée par ce mode est la commande "connections" permettant d'ouvrir un outil qui permet d'établir une connexion avec un contrôleur de domaine. Utilisez-la pour ouvrir une connexion serveur puis saisissez "connect to server" suivit du nom du serveur pour se connecter au DC.

connections connect to serveur DC2

Une fois la connexion est établie (vérifiez le message affiché par la commande saisie précédemment), quittez l'utilitaire de connexion avec la commande "q".

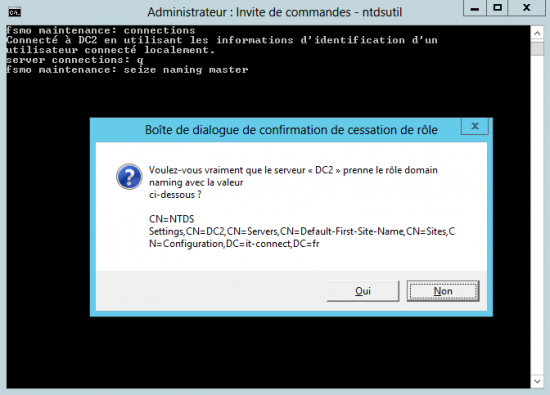

III. Seizing du rôle Maître d'attribution de noms

Pour commencer, nous allons prendre le rôle Maître d'attribution de noms, appelé aussi "naming master". Vous remarquerez que pour chacun des rôles la commande commencera toujours par "seize" suivit du nom rôle (en anglais).

seize naming master

Lorsque vous exécuterez la commande, une confirmation vous sera demandée, cliquez sur "Oui" pour confirmer la prise de rôle.

Une fois que c'est fait, un récapitulatif concernant les 5 rôles est affiché et permet de vérifier si DC2 est bien le nouveau naming master.

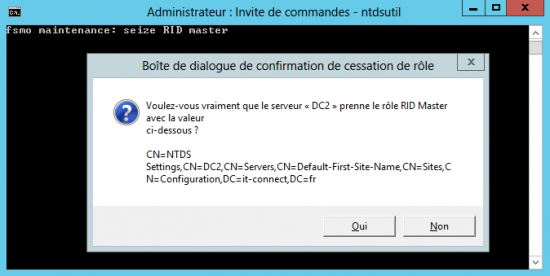

IV. Seizing du rôle Maître RID

Passons au Maître RID, appelé aussi RID master. Saisissez la commande suivante :

seize RID master

Comme pour le rôle précédent, validez en cliquant sur "Oui" lorsque la fenêtre de confirmation apparaît.

V. Seizing des 3 derniers rôles

Nous avons pris déjà deux rôles, il en reste 3 : Émulateur PDC, Maître de Schéma et Maître d'infrastructure appelé respectivement PDC, schema master, infrastructure master. Ce qui nous donnera les commandes suivantes :

seize PDC seize schema master seize infrastructure master

Une fois que vous avez fini de prendre les rôles, saisissez deux fois la commande "q" pour quitter le mode maintenance puis l'utilitaire ntdsutil.

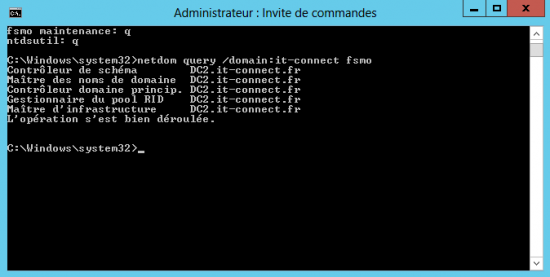

VI. Vérification

Pour finir, vérifions tout de même que les rôles soient bien pris par le contrôleur DC2. Pour cela, toujours dans l'Invite de commandes et à l'aide de la commande netdom on vérifie (changez le nom du domaine dans la commande) :

netdom query /domain:it-connect.fr fsmo

On peut voir "DC2.it-connect.fr" apparaît bien en face de chacun des rôles, il contient donc les 5 rôles FSMO.

Bonjour,

suite à une migration compliquée d’un Windows 2003 vers un Windows 2008 R2, j’ai une bizarrerie.

De façon aléatoire, le serveur Windows 2008 perd son accès à son propre domaine. (netdom query fsmo retourne « Le domaine spécifié n’existe pas ou n’a pas pu être contacté »)

J’ai suivi votre tuto afin de refaire manuellement le transfert des rôles fsmo mais sans plus de succès.

Un coup ça fonctionne, un coup plus de domaine.

Le problème est que je ne peux plus intégrer de PC dans mon domaine.

Auriez-vous une idée ou bien une piste ?

Merci d’avance.

Bonjour,

Combien de contrôleur de domaine avez-vous ? Comment avez-vous procédé à la migration ? Le DNS est-il sur le même serveur que l’AD ?

Il serait préférable d’utiliser notre forum pour obtenir de l’aide, cela est plus adapté. Merci.

Florian