Analysez votre système pour rechercher les Rootkits

Sommaire

I. Présentation

Un Rootkit est un programme qui a pour but de s'introduire dans votre ordinateur de manière frauduleuse et très furtive. Il peut même se placer dans le secteur de démarrage de votre disque dur ce qui pourrait vous empêcher de démarrer votre système d'exploitation.

Nous allons donc voir, sous Windows et sous Linux comment s'y prendre pour analyser son ordinateur à la recherche d'un éventuel Rootkit.

II. Sous Windows

Sous Windows, il existe un logiciel du nom de "Kaspersky TDSSKiller" qui est un produit de la marque Kaspersky et qui est gratuit !

Cet utilitaire est efficace et permet même d'enlever les RootKits placés sur les secteurs de Boot qui sont en générale très tenace.

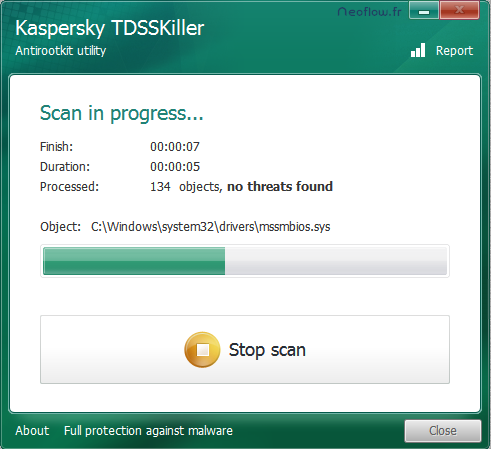

L'utilitaire vérifie vos pilotes, les services ainsi que le secteur de démarrage de l'ordinateur, l'analyse nécessite seulement quelques secondes mais peut vous éviter des ennuis. Il est disponible sur le site de Kaspersky.

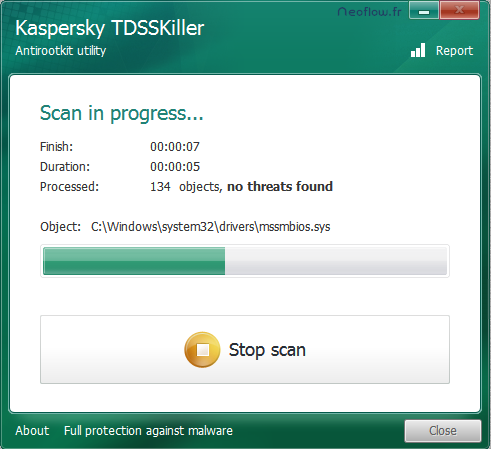

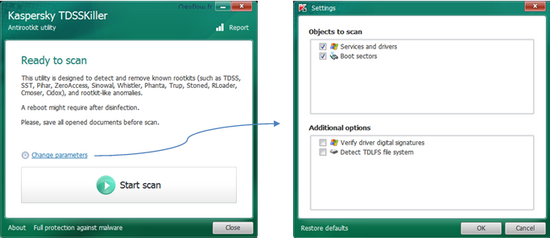

L'interface est simple, vous pouvez lancer un scanne ou modifier quelques paramètres (pour ajouter des options de recherches supplémentaires) :

Pour lancer une analyse appuyez sur Start Scan et patientez quelques secondes...

III. Sous Linux

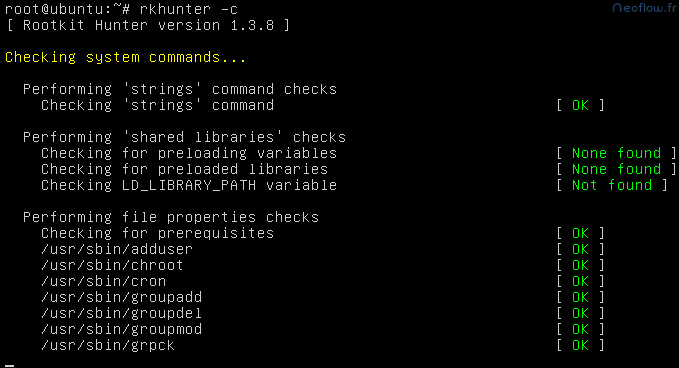

Sous Linux, l'utilitaire Rkhunter permet de rechercher les Rootkits sur votre PC, cet utilitaire est en fait un script shell qui scanne votre système et vérifie notamment si des fichiers de démarrage ont étés modifié.

Pour effectuer ses tests, il vérifies différents hashes pour chaque fichier par rapport à une base de données qui contient les hashes connus pour déterminer si le fichier est infecté ou non.

A. Installation de rkhunter

apt-get install rkhunter

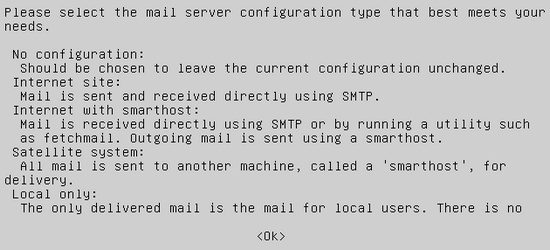

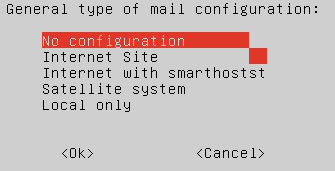

Il se peut que l'on vous demande de choisir un type de configuration pour l'envoie des mails :

Faites "OK" et choisissez ce qui vous convient, dans cet exemple nous choisissons "No configuration".

B. Les fichiers de configuration

Il y a deux fichiers de configuration, qui sont :

- /etc/rkhunter.conf

- /usr/share/rkhunter/default.conf

C. Tâches automatiques

Lors de l'installation deux tâches automatiques sont créées, une journalière et une hebdomadaire :

D. Le fichier de configuration /etc/rkhunter.conf

Il est possible d'ajouter une ou plusieurs adresses mail pour que rkhunter envoie un mail au cas où celui-ci découvre un Rootkit.

Cherchez la ligne "MAIL-ON-WARNING" puis modifiez la comme ceci :

MAIL-ON-WARNING="mon_adresse@mail"

Sinon, vous pouvez modifier l'emplacement du fichier de log en modifiant ceci :

Les logs contiennent un résumé des recherches effectués par rkhunter.

Vous pouvez aussi activer ou désactiver les tests de votre choix en modifiant les paramètres de "ENABLE_TESTS" et "DISABLE_TESTS". Pour voir quels tests sont effectués et ainsi connaître leurs noms, il faut saisir la commande "rkhunter --list" et éventuellement "rkhunter --list |more".

E. Lancer les tests manuellement

Pour lancer les tests manuellement c'est à dire l'analyse de rkhunter, saisissez la commande "rkhunter -c" ou "rkhunter --checkall", mais avant d'effectuer cette commande il est conseillé de mettre à jour la base de données en exécutant la commande :

rkhunter --propupd