ASUS Armoury Crate – CVE-2025-3464 : cette faille menace des millions de PC sous Windows !

Des millions d'ordinateurs Windows équipés du logiciel ASUS Armoury Crate sont affectés par une vulnérabilité importante pouvant mener à la compromission du PC. Voici ce qu'il faut savoir.

ASUS Armoury Crate : CVE-2025-3464

Cette nouvelle faille de sécurité, associée à la référence CVE-2025-3464 et à un score CVSS de 8.8 sur 10, est présente dans l'application ASUS Armoury Crate. Pour être plus précis, elle se situe dans le pilote AsIO3.sys du logiciel Armoury Crate.

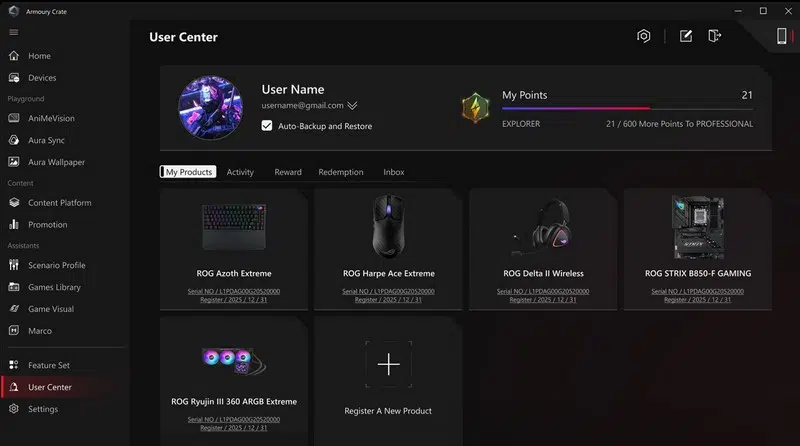

Pour rappel, cette application officielle développée par ASUS sert à configurer les ordinateurs ASUS ou ceux équipés avec une carte mère de cette marque. Elle peut être utilisée pour contrôler l'éclairage RGB (Aura Sync), gérer la ventilation, gérer les profils de performance et faciliter le téléchargement de pilotes et de mises à jour de firmware. De ce fait, son pilote en mode noyau lui donne les accès nécessaires pour effectuer ces actions.

Néanmoins, lorsqu'il y a une vulnérabilité comme celle faisant l'objet de cet article, il y a bien souvent un risque élevé. En exploitant la CVE-2025-3464, un attaquant pourrait parvenir à compromettre le PC.

Le rapport des chercheurs de Cisco Talos, eux-mêmes à l'origine de cette découverte, précise : "Nous pensons que cette vulnérabilité est critique et qu'elle offre à un attaquant potentiel de nombreux moyens faciles d'escalader les privilèges et de prendre le contrôle de l'ensemble du système."

L'exploitation de cette faille est astucieuse : elle implique la création d'un lien physique ("hard link") d'une application de test inoffensive vers un faux exécutable. L'attaquant lance ensuite l'application, la met en pause, puis modifie le lien physique pour qu'il pointe vers AsusCertService.exe. Lorsque le pilote vérifie le hash SHA-256 du fichier, il lit alors le binaire de confiance lié, permettant à l'application de test de contourner l'autorisation et d'obtenir l'accès au pilote. Cette manipulation confère à l'attaquant des privilèges système de bas niveau, lui donnant un accès direct à la mémoire physique et aux ports d'E/S, ouvrant la voie à une compromission totale du système d'exploitation.

Qui est affecté ? Comment se protéger ?

Compte tenu de la popularité d'ASUS, nous pouvons affirmer que des millions d'ordinateurs sont vulnérables à cette faille de sécurité. Néanmoins, pour qu'elle soit exploitée, l'attaquant doit déjà avoir un premier accès sur un PC (via une campagne de phishing, une autre vulnérabilité, etc.).

Cisco Talos a confirmé que la CVE-2025-3464 affecte la version 5.9.13.0 d'Armoury Crate. Mais, ce n'est pas la seule version affecte. Le bulletin de sécurité d'ASUS quant à lui est plus exhaustif puisqu'il précise que la faille impacte toutes les versions comprises entre la 5.9.9.0 et la 6.1.18.0. ASUS précise aussi que la mise à jour de l'application Armoury Crate s'effectue directement via les paramètres de celle-ci.

Cisco a signalé cette vulnérabilité à ASUS en février dernier, mais le correctif, quant à lui, a été publié le 16 juin 2025 par ASUS. La popularité d'ASUS et de son logiciel Armoury Crate pourrait intéresser les pirates... Il est donc important de se protéger : patchez.